MD5(Message-Digest Algorithm 5)是一种广泛使用的密码散列函数,由 Ronald Rivest 于 1991 年设计。它生成 128 位(16 字节) 的散列值,通常表示为 32 个十六进制字符。尽管 MD5 曾被用于安全领域(如数字签名),但因其存在严重的安全漏洞(碰撞攻击),现主要用于非安全场景的数据完整性校验。

16进制字符组成:

| 类型 | 字符列表 | 数量 |

| 数字 | 0, 1, 2, 3, 4, 5, 6, 7, 8, 9 | 10个 |

| 字母 | a, b, c, d, e, f | 6个 |

| (或大写) | A, B, C, D, E, F | 6个 |

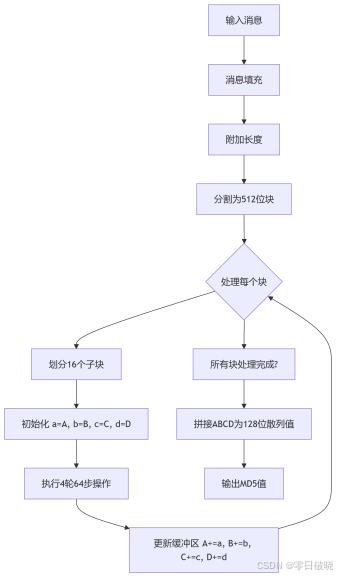

一、MD5 算法核心步骤

1. 消息填充(Padding)

目标:使消息长度满足 len mod 512=448(位)-------对齐规则

解读:即让原始消息的长度(以位为单位)除以 512 之后的余数恰好等于 448。

规则:

1. 在消息末尾添加一个 1。

2. 添加K个 0,其中K是满足 (L+1+k)mod 512=448的最小非负整数(L是原始消息长度)。

3. 附加 64 位小端序整数,表示原始消息的位长度(L)。

示例:原始消息 "abc"(24 位)

1. 添加 "1": "abc" + "1"

2. 添加 423 个 "0": 总长度 = 24 + 1 + 423 = 448 位

3. 附加长度 24(64 位小端序):0x18000000 000000002. 初始化缓冲区(IV)

MD5 使用 4 个 32 位寄存器(A/B/C/D),初始值为:

A = 0x67452301

B = 0xEFCDAB89

C = 0x98BADCFE

D = 0x10325476PS:这里所讲的是寄存器位宽, MD5 的内部状态是 4 个 32 位的变量(A/B/C/D),每个变量占 4 字节,4 × 4 = 16 字节。16 字节 × 8 位/字节 = 128 位,正好对应 MD5 输出的 128 位哈希值。

3. 分块处理(512 位/块)

将填充后的消息分割成N个 512 位块M0,M1,……,MN-1,对每个块:

1. 将块划分为 16 个 32 位子块M[0]到M[15]。

2. 初始化临时变量:a = A, b = B, c = C, d = D。

3. 执行 4 轮共 64 步操作(见下面的“4. 四轮非线性函数”)。

4. 四轮非线性函数

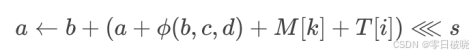

每轮使用一个非线性函数和预定义位移,操作形式为:

其中:

ϕ:轮函数(F/G/H/I)

M[k]:消息子块索引(每轮顺序不同)

T[i]:常数

⋘s:循环左移s位

| 轮次 | 函数ϕ | 定义 | 消息索引顺序K | 位移S |

| 1 | F(X,Y,Z) = (X ∧ Y) ∨ (¬X ∧ Z) | 逐位条件 | 0,1,2,3,4,5,6,7,8,9,10,11,12,13,14,15 | [7,12,17,22] × 4 |

| 2 | G(X,Y,Z) = (X ∧ Z) ∨ (Y ∧ ¬Z) | 逐位条件 | 1,6,11,0,5,10,15,4,9,14,3,8,13,2,7,12 | [5,9,14,20] × 4 |

| 3 | H(X,Y,Z) = X ⊕ Y ⊕ Z | 逐位异或 | 5,8,11,14,1,4,7,10,13,0,3,6,9,12,15,2 | [4,11,16,23] × 4 |

| 4 | I(X,Y,Z) = Y ⊕ (X ∨ ¬Z) | 复杂非线性 | 0,7,14,5,12,3,10,1,8,15,6,13,4,11,2,9 | [6,10,15,21] × 4 |

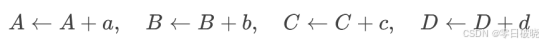

5. 更新缓冲区

每块处理完成后更新寄存器:

6. 输出散列值

最终将A, B, C, D按小端字节序拼接成 128 位散列值(32 位十六进制)。

二、流程图

三、关键组件详解

1. 非线性函数(图示)

轮次1:F(b,c,d) = (b AND c) OR (NOT b AND d)

轮次2:G(b,c,d) = (b AND d) OR (c AND NOT d)

轮次3:H(b,c,d) = b XOR c XOR d

轮次4:I(b,c,d) = c XOR (b OR NOT d)2. 常量表 T(部分)

| i | T[i] (十六进制) | i | T[i] (十六进制) |

| 1 | 0xD76AA478 | 33 | 0xFFFA3942 |

| 2 | 0xE8C7B756 | 34 | 0x8771F681 |

| …… | …… | …… | …… |

| 64 | 0xEB86D391 |

|

|

四、示例计算

以消息"abc"为例:

1. ASCII 编码:0x616263(24 位)

2. 填充:添加 1 + 423 个 0 + 64 位长度 0x0000000000000018

3. 处理块:

子块:M[0]=0x80636261, M[1..14]=0, M[15]=0x18

4.最终 MD5:900150983cd24fb0d6963f7d28e17f72

以消息"abcde"为例:

1. ASCII 编码:0x6162636465(40 位)

2. 填充:添加 1 + 407 个 0 + 64 位长度 0x0000000000000028

3. 处理块:

子块:M[0]=0x65646362, M[1]= 0x80000000,M[2..14]=0, M[15]=0x00000028

4.最终 MD5:ab56b4d92b40713acc5af89985d4b786

五、安全漏洞

碰撞攻击:2004 年王小云团队找到可在 1 小时内生成碰撞的方法。

碰撞示例:

消息1: d131dd02c5e6eec4...

消息2: d131dd02c5e6eec5...

相同 MD5: 79054025255fb1a26e4bc422aef54eb4应用风险:数字证书伪造、文件篡改(如恶意软件与合法文件同散列值)。

六、MD5加密的方式方法

一、在线平台实现MD5加密

常用在线MD5工具:

1.站长工具 (MD5在线加密 - 站长工具)

2.Tool大全 (在线MD5加密工具 ,支持16位和32位MD5加密 - Tools大全在线工具)

3.CMD5网站 (md5加密,sha1加密--md5在线解密)

操作步骤:

1. 访问网站:打开任意MD5在线工具

2. 输入内容:

在文本框中输入需要加密的字符串(如"Hello World")

或上传需要计算哈希的文件

3. 生成哈希:

系统自动计算并显示MD5值

4. 获取结果:

复制生成的32位十六进制字符串(如`b10a8db164e0754105b7a99be72e3fe5`)

二、Python代码实现MD5加密

Python标准库`hashlib`提供了MD5实现,无需额外安装。

1.基础实现代码:

import hashlib

def generate_md5(data):

"""生成字符串的MD5哈希值"""

# 创建MD5哈希对象

md5_hash = hashlib.md5()

# 更新哈希对象(需要字节数据)

md5_hash.update(data.encode('utf-8'))

# 获取十六进制哈希值

return md5_hash.hexdigest()

# 使用示例

text = "Hello World"

md5_value = generate_md5(text)

print(f"文本: '{text}'")

print(f"MD5值: {md5_value}")2.文件MD5计算:

import hashlib

def get_file_md5(file_path, buffer_size=65536):

"""计算文件的MD5哈希值"""

md5_hash = hashlib.md5()

with open(file_path, 'rb') as f:

while True:

data = f.read(buffer_size)

if not data:

break

md5_hash.update(data)

return md5_hash.hexdigest()

# 使用示例

file_path = "example.txt"

file_md5 = get_file_md5(file_path)

print(f"文件: {file_path}")

print(f"MD5值: {file_md5}")3.代码详细解析

1. 哈希对象创建

md5_hash = hashlib.md5()创建MD5哈希算法实例

其他算法:如hashlib.sha256(), hashlib.sha1()等

2. 数据更新

md5_hash.update(data.encode('utf-8'))update()方法接受字节数据(bytes)

字符串需用.encode('utf-8')转换为字节

支持多次调用处理分块数据

3. 获取结果

hexdigest() # 返回32位十六进制字符串

digest() # 返回16字节原始二进制哈希值4.应用场景

1. 密码安全存储(十分不建议现实使用!!!)

import hashlib

import os

def hash_password(password):

"""加盐哈希密码"""

salt = os.urandom(16) # 生成16字节随机盐值

key = hashlib.pbkdf2_hmac(

'md5', # 算法

password.encode('utf-8'), # 密码

salt, # 盐值

100000 # 迭代次数

)

return salt + key

# 验证密码

def verify_password(stored_hash, password):

salt = stored_hash[:16]

key = stored_hash[16:]

new_key = hashlib.pbkdf2_hmac(

'md5',

password.encode('utf-8'),

salt,

100000

)

return new_key == key2. 文件完整性校验

import hashlib

def verify_file_integrity(file_path, expected_md5):

"""验证文件完整性"""

actual_md5 = get_file_md5(file_path)

if actual_md5 == expected_md5:

print("✓ 文件完整性验证通过")

return True

else:

print(f"✗ 文件可能被篡改\n 预期: {expected_md5}\n 实际: {actual_md5}")

return False

# 使用示例

verify_file_integrity("important.zip", "d41d8cd98f00b204e9800998ecf8427e")3. 批量文件哈希计算

import os

import hashlib

import csv

def hash_directory(directory, output_file):

"""计算目录下所有文件的MD5"""

results = []

for root, _, files in os.walk(directory):

for file in files:

file_path = os.path.join(root, file)

try:

md5 = get_file_md5(file_path)

results.append((file_path, md5))

except Exception as e:

print(f"无法计算 {file_path}: {str(e)}")

# 保存结果到CSV

with open(output_file, 'w', newline='') as f:

writer = csv.writer(f)

writer.writerow(["文件路径", "MD5值"])

writer.writerows(results)

print(f"完成! 共计算 {len(results)} 个文件的哈希值")七、安全注意事项

1. MD5的局限性:

易受碰撞攻击(不同内容相同哈希)

不适合密码存储(使用bcrypt或Argon2替代)

不适合高安全场景(使用SHA-256或SHA-3)

2. 最佳实践:

# 不安全的做法(直接MD5)

unsafe_hash = hashlib.md5(password.encode()).hexdigest()

# 更安全的替代方案

safe_hash = hashlib.scrypt(

password.encode(),

salt=os.urandom(16),

n=16384, # CPU/内存成本因子

r=8, # 块大小

p=1 # 并行因子

).hex()3. 性能考虑:

小文本:直接计算(<1ms)

大文件:使用分块读取(避免内存溢出)

批量处理:多线程/异步优化

通过在线工具或Python代码,MD5加密操作变得简单快捷。尽管MD5不再适用于安全关键场景,但在数据校验、文件去重等非安全领域仍有广泛应用。对于需要更高安全性的场景,建议使用更现代的哈希算法如SHA-256或SHA-3。

版权声明与原创承诺

本文所有文字、实验方法及技术分析均为 本人原创作品,受《中华人民共和国著作权法》保护。未经本人书面授权,禁止任何形式的转载、摘编或商业化使用。

道德与法律约束

文中涉及的网络安全技术研究均遵循 合法合规原则:

1️⃣ 所有渗透测试仅针对 本地授权靶机环境

2️⃣ 技术演示均在 获得书面授权的模拟平台 完成

3️⃣ 坚决抵制任何未授权渗透行为

技术资料获取

如需完整实验代码、工具配置详解及靶机搭建指南:

请关注微信公众号 「零日破晓」

后台回复关键词 【博客资源】 获取独家技术文档包

法律追责提示

对于任何:

✖️ 盗用文章内容

✖️ 未授权转载

✖️ 恶意篡改原创声明

本人保留法律追究权利。

2875

2875

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?