【实验工具】

Kali、direarch

【实验目的】

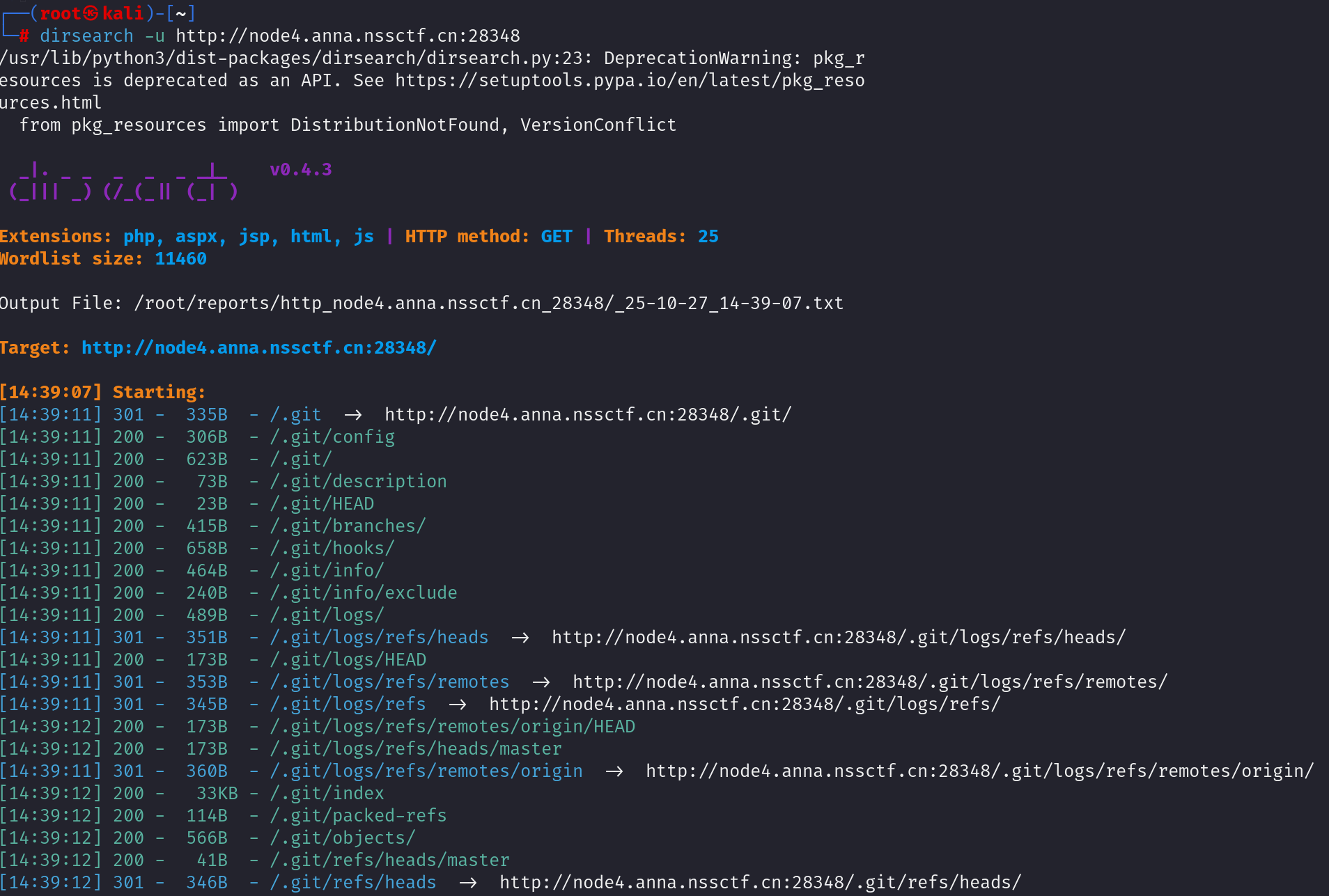

掌握查看常规信息收集能力(git泄露,目录爆破、phpinfo)

信息收集

1.git泄露

【漏洞简介】git是一个主流的分布式版本控制系统,开发人员在开发过程中经常会遗忘git文件夹,导致攻击者可以通过.git文件夹中的信息获取开发人员提交过的所有源码,进而可能导致服务器被攻击而沦陷。

(1)常规git泄露

常规git泄露:通过tool或脚本获取网站源码或flag。

工具:

https:/github.com/denny0223/scrabble

【方法】:

./scrabble http://example.com/

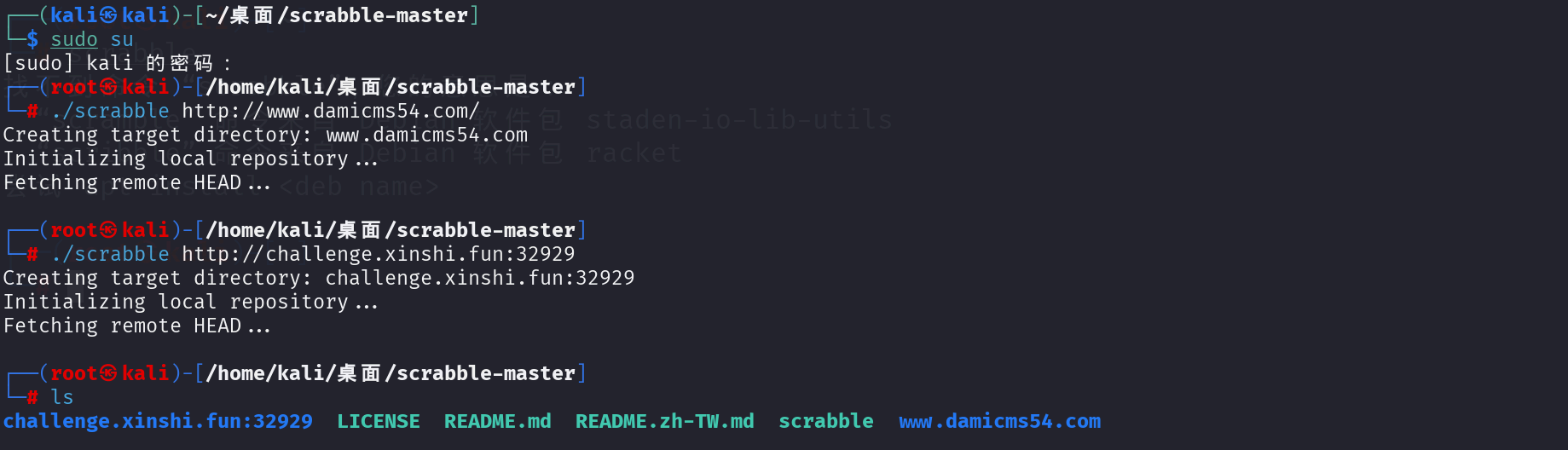

将github上下载到的tool复制到kali,利用kali的系统运行工具抓取网站源码【仅在网站存在git泄露时成功】

2.dirsearch目录爆破

语法栈:

shell > ./dirsearch.py -u http://192.168.233.128/xx/ -e php

-u 指定url

-e 指定网站语言

-w 可以加上自己的字典(带上路径)

-r 递归查找

--random-agents 使用代理(使用的代理目录在uesr-agents.txt中,可以自己添加)3.phpinfo

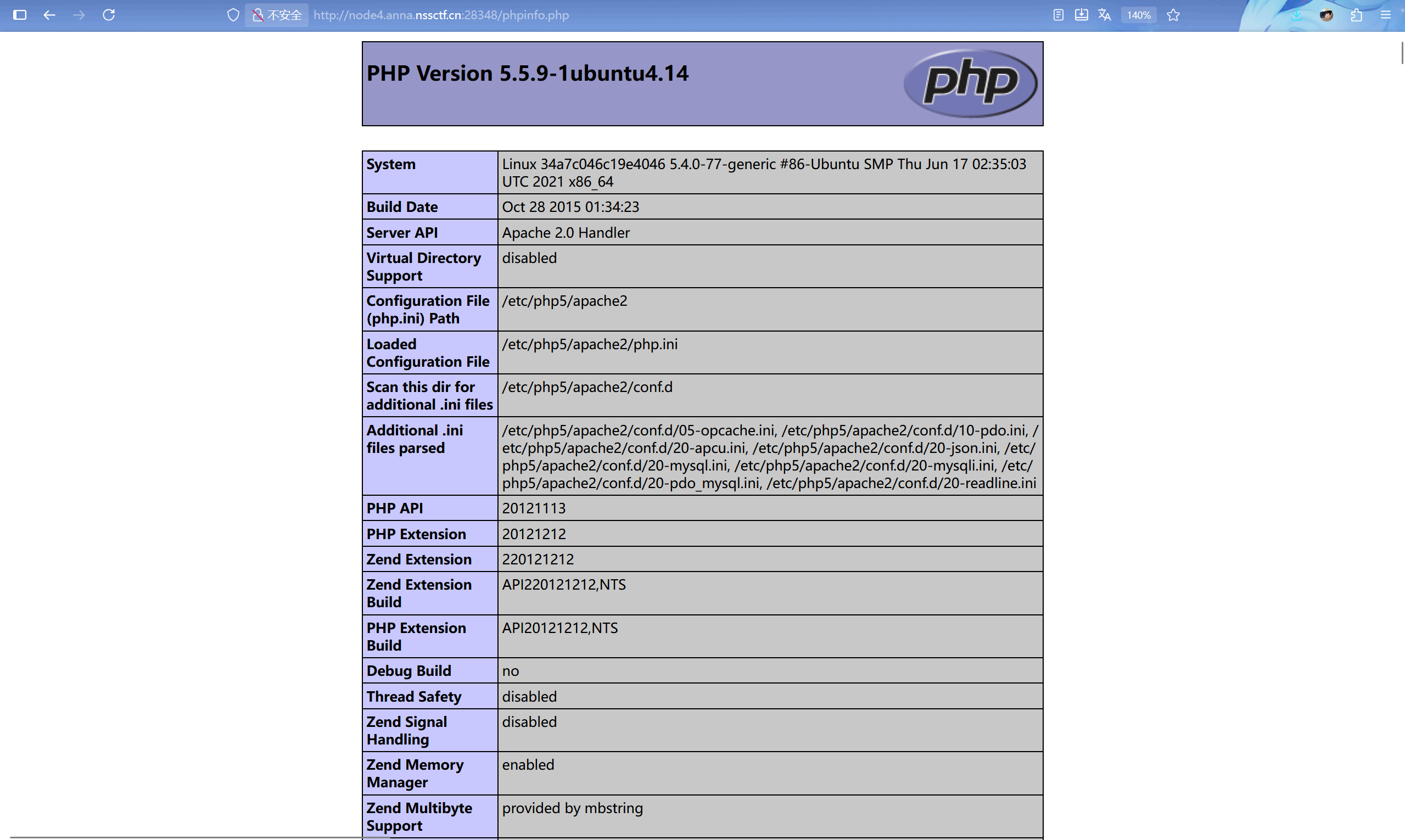

phpinfo 是 PHP 语言的一个内置函数。它的功能非常简单直接:生成并输出一个当前 PHP 环境的完整信息报告页面。当你调用这个函数时,它会创建一个内容非常丰富的网页,详细列出与 PHP 相关的所有配置和状态。

phpinfo() 输出的信息极为详尽,通常包括以下类别:

PHP 版本信息

构建日期和命令

服务器信息**(如 Apache/NGINX 版本)

PHP 环境(`$_ENV`)

系统信息(如操作系统类型、路径分隔符)

配置文件路径:`php.ini` 文件的确切位置

所有已加载的配置指令:`php.ini` 中每一个设置的值,这是最常用的部分。

所有已编译的模块和扩展:比如 MySQL、PDO、GD、cURL、JSON 等是否已启用。

环境变量(`$_ENV`)

PHP 许可证信息

HTTP 请求和响应头相关信息phpinfo.php输出PHP当前状态的大量信息,包含了PHP编译选项、启用的扩展、PHP版本、服务器信息和环境变量(如果编译为一个模块的话)、PHP环境变量、操作系统版本信息、path变量、配置选项的本地值和主值、HTTP头和PHP授权信息(License)。

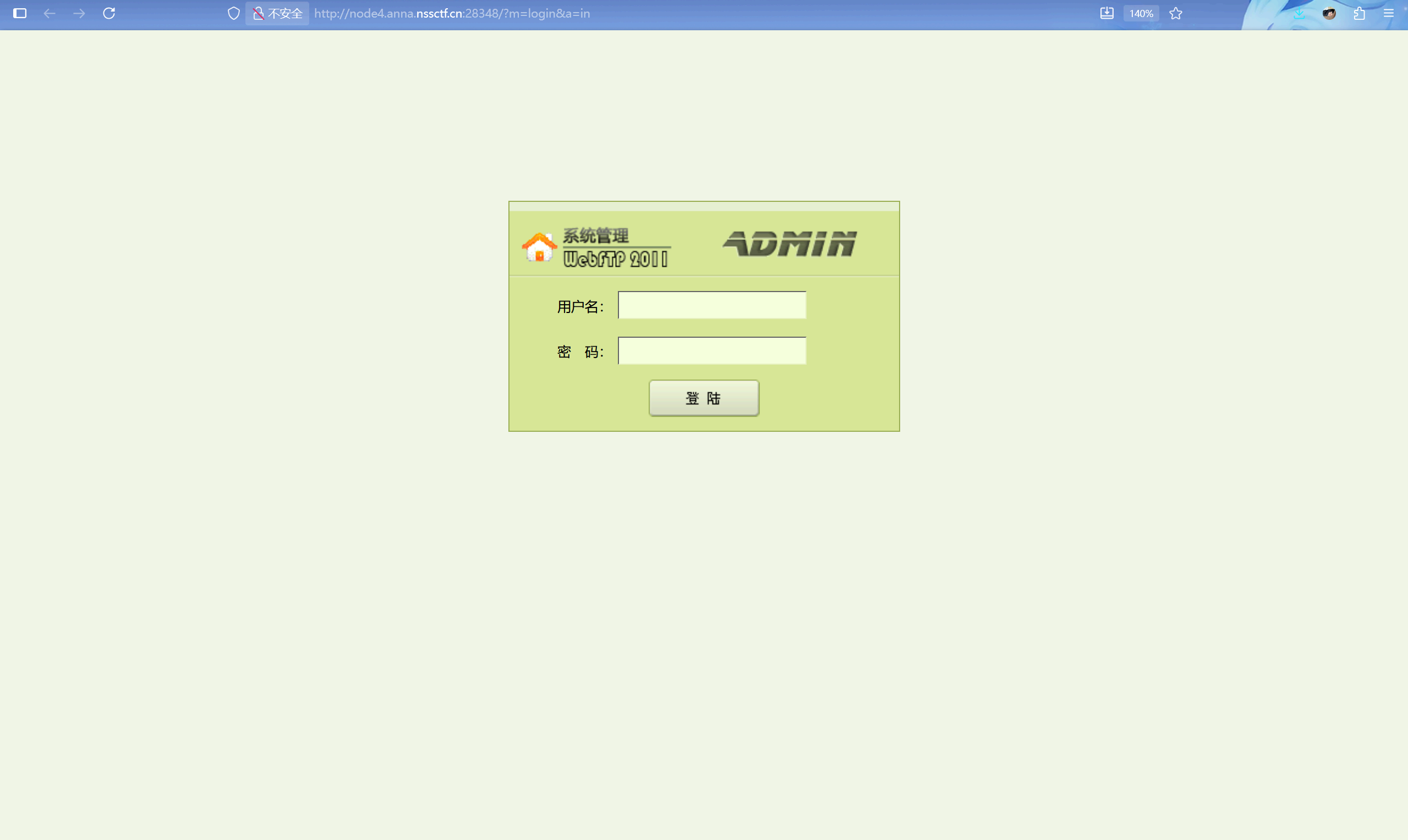

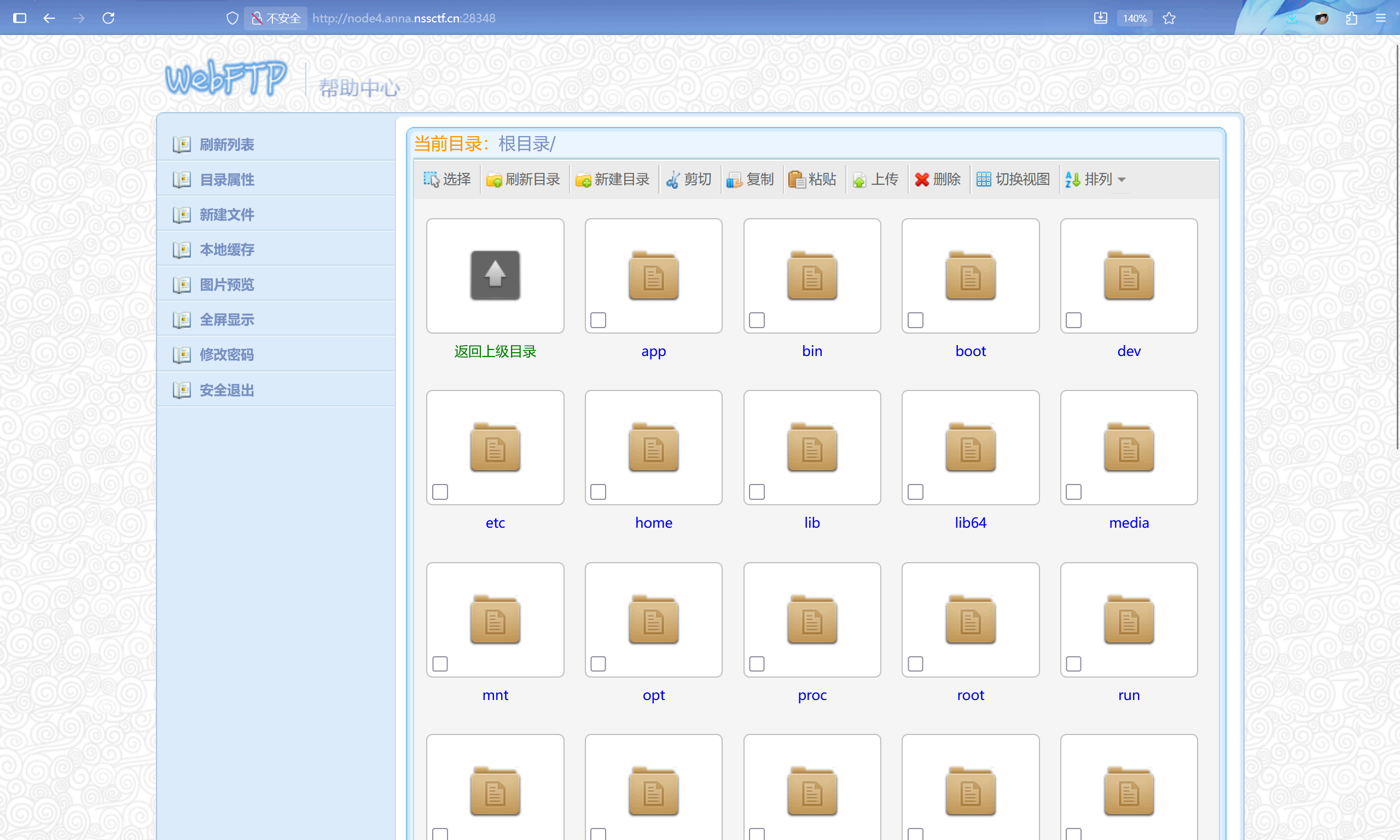

1.开启环境,点击http://node4.anna.nssctf.cn:28348/进入环境

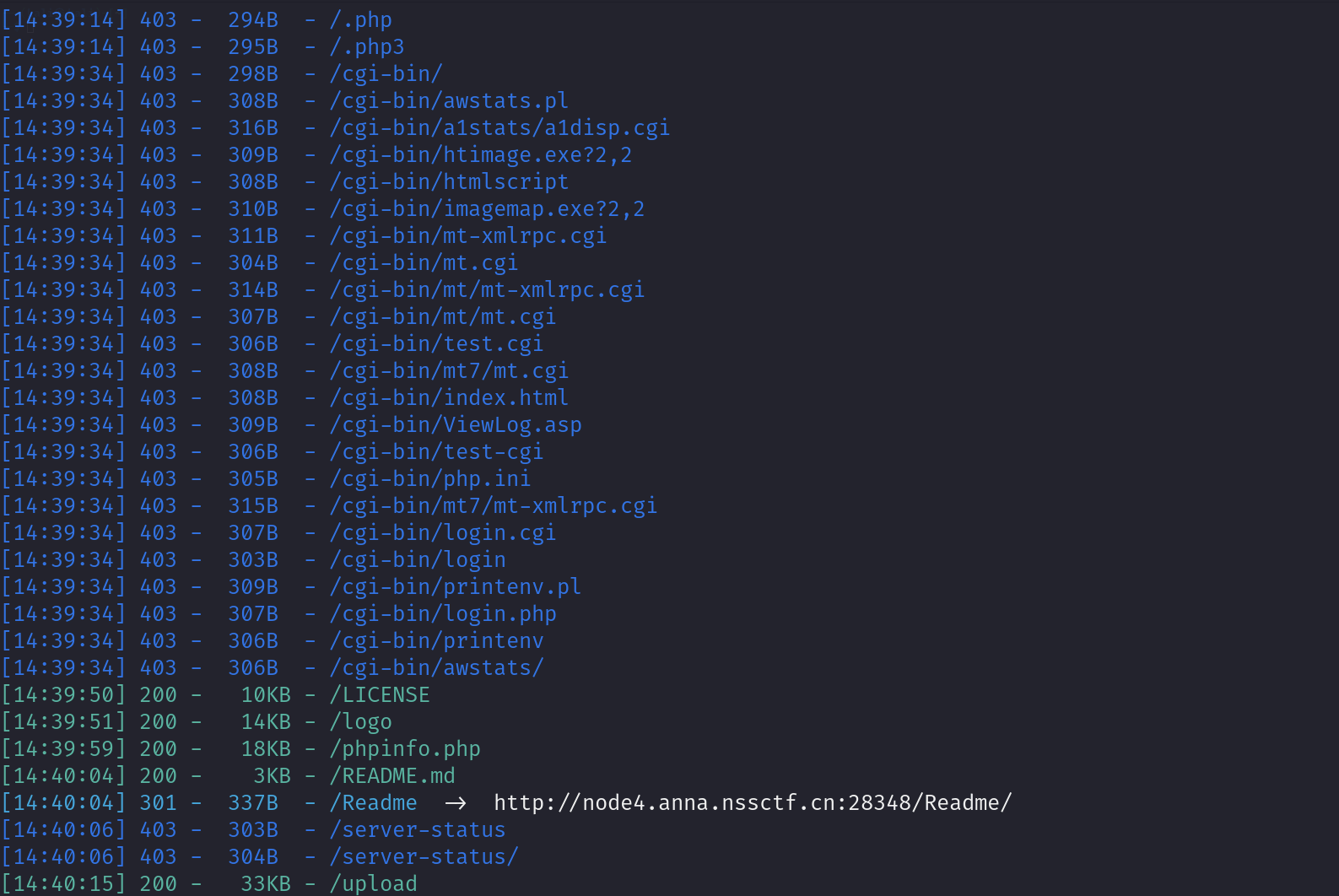

2.进入环境后页面,发现是一个WebFTP系统管理

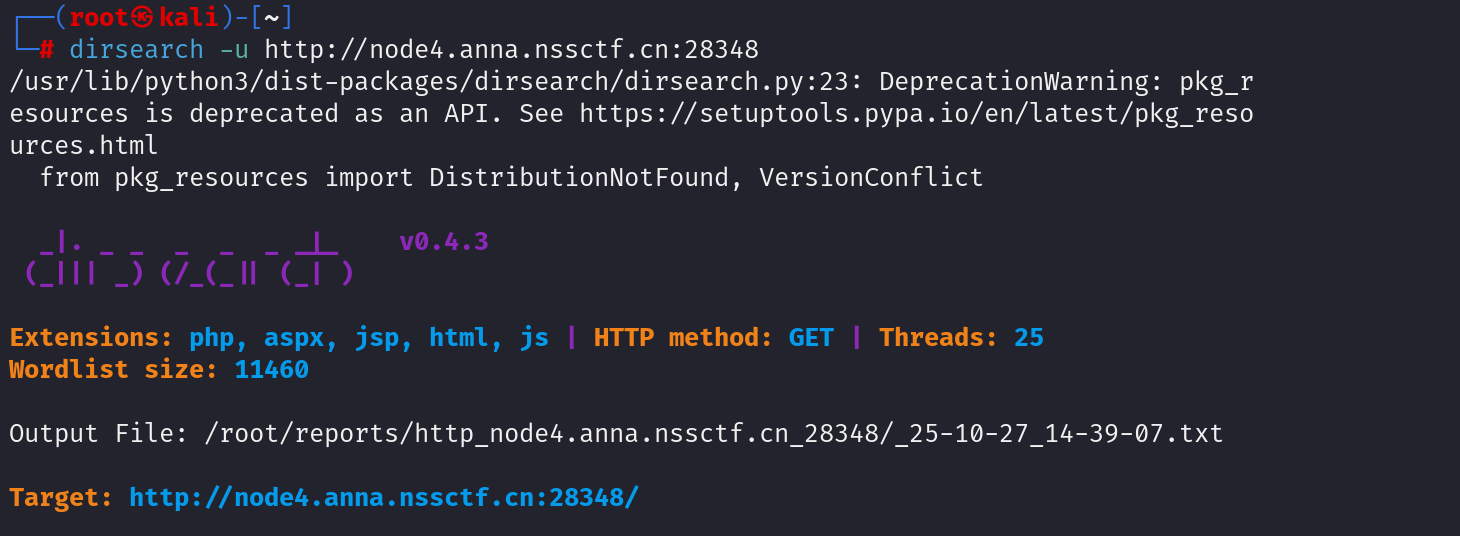

3.对本题进行信息收集--利用dirsearch进行目录爆破

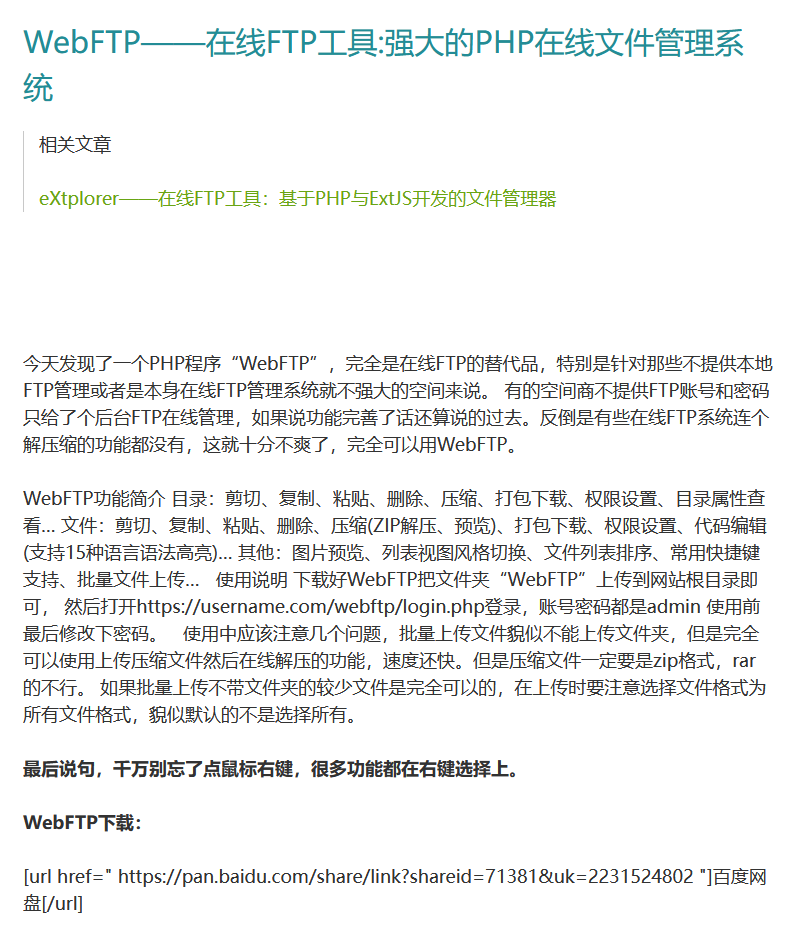

4.对WebFTP系统管理进行社工-->获取到相关介绍

结合收集到的信息进行解题

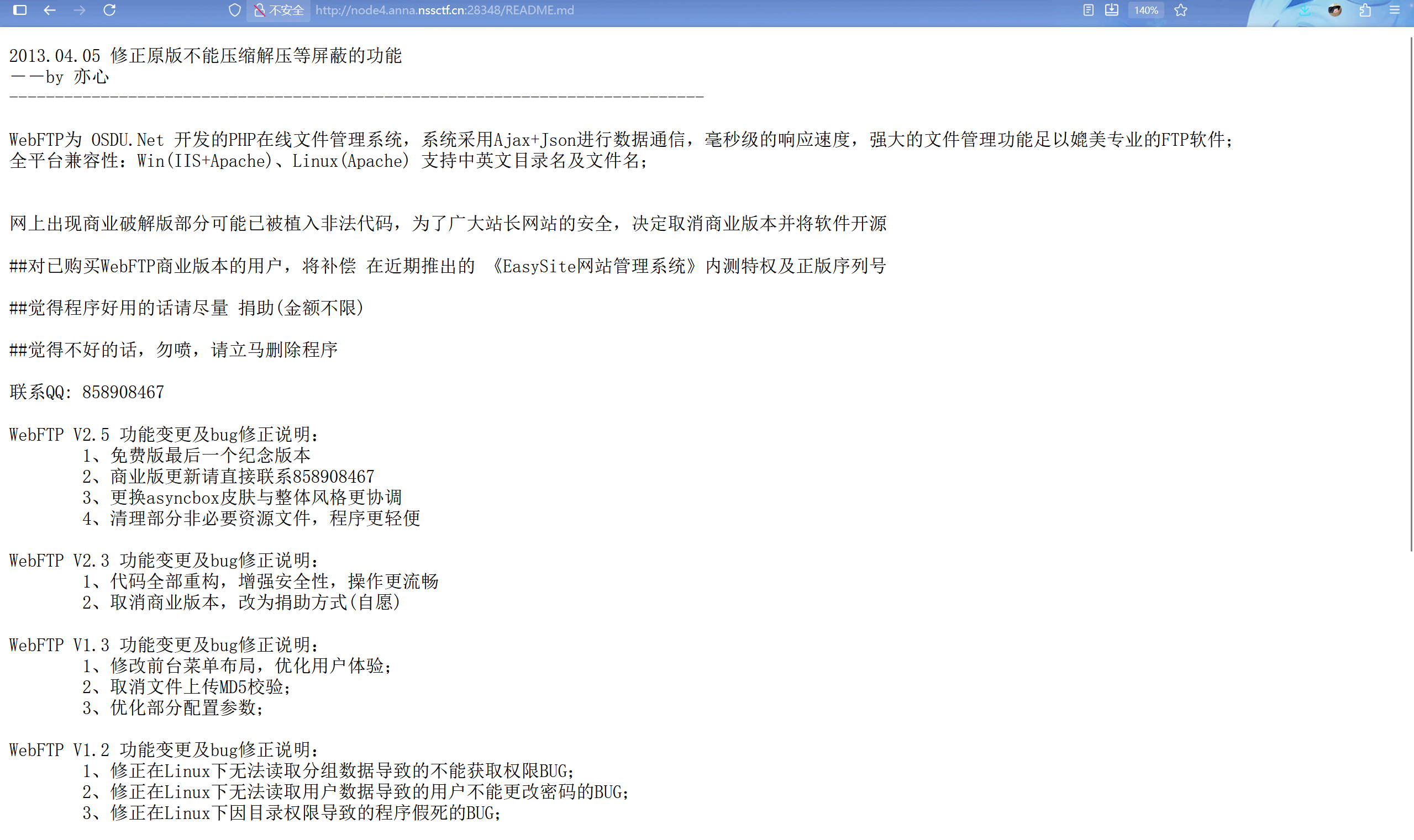

5.访问http://node4.anna.nssctf.cn:28348/README.md得到登录账户及密码

2013.04.05 修正原版不能压缩解压等屏蔽的功能

--by 亦心

----------------------------------------------------------------------------

WebFTP为 OSDU.Net 开发的PHP在线文件管理系统,系统采用Ajax+Json进行数据通信,毫秒级的响应速度,强大的文件管理功能足以媲美专业的FTP软件;

全平台兼容性:Win(IIS+Apache)、Linux(Apache) 支持中英文目录名及文件名;

网上出现商业破解版部分可能已被植入非法代码,为了广大站长网站的安全,决定取消商业版本并将软件开源

##对已购买WebFTP商业版本的用户,将补偿 在近期推出的 《EasySite网站管理系统》内测特权及正版序列号

##觉得程序好用的话请尽量 捐助(金额不限)

##觉得不好的话,勿喷,请立马删除程序

联系QQ: 858908467

WebFTP V2.5 功能变更及bug修正说明:

1、免费版最后一个纪念版本

2、商业版更新请直接联系858908467

3、更换asyncbox皮肤与整体风格更协调

4、清理部分非必要资源文件,程序更轻便

WebFTP V2.3 功能变更及bug修正说明:

1、代码全部重构,增强安全性,操作更流畅

2、取消商业版本,改为捐助方式(自愿)

WebFTP V1.3 功能变更及bug修正说明:

1、修改前台菜单布局,优化用户体验;

2、取消文件上传MD5校验;

3、优化部分配置参数;

WebFTP V1.2 功能变更及bug修正说明:

1、修正在Linux下无法读取分组数据导致的不能获取权限BUG;

2、修正在Linux下无法读取用户数据导致的用户不能更改密码的BUG;

3、修正在Linux下因目录权限导致的程序假死的BUG;

WebFTP V1.1 功能变更及bug修正说明:

1、修改退出方式,解决退出后同一站点所有采用SESSION登陆的应用掉线问题;

2、对相关路径进行权限验证,防止误操作删除WebFTP目录;

3、对目录扫描函数进行优化,扫描效率有所提高;

功能简介

目录:剪切、复制、粘贴、删除、压缩、打包下载、权限设置、目录属性查看...

文件:剪切、复制、粘贴、删除、压缩(ZIP解压、预览)、打包下载、权限设置、代码编辑(支持15种语言语法高亮)...

其他:图片预览、列表视图风格切换、文件列表排序、常用快捷键支持、批量文件上传...

快捷键:

//Ctrl+a 全选/反选 //Ctrl+r 刷新 //Ctrl+s 列表风格切换 //Ctrl+q 退出 //Ctrl+y 远程模式

//Ctrl+x 全局剪切 //Ctrl+c 全局复制 //Ctrl+v 全局粘贴 //Ctrl+v 全局粘贴 //Alt+n 新建目录 //Alt+m 新建文件

使用说明

1、初始账号

超级管理员 admin 密码 admin8886.登录账户和密码后发现没有flag在里面,说明本题可能考察别的知识点

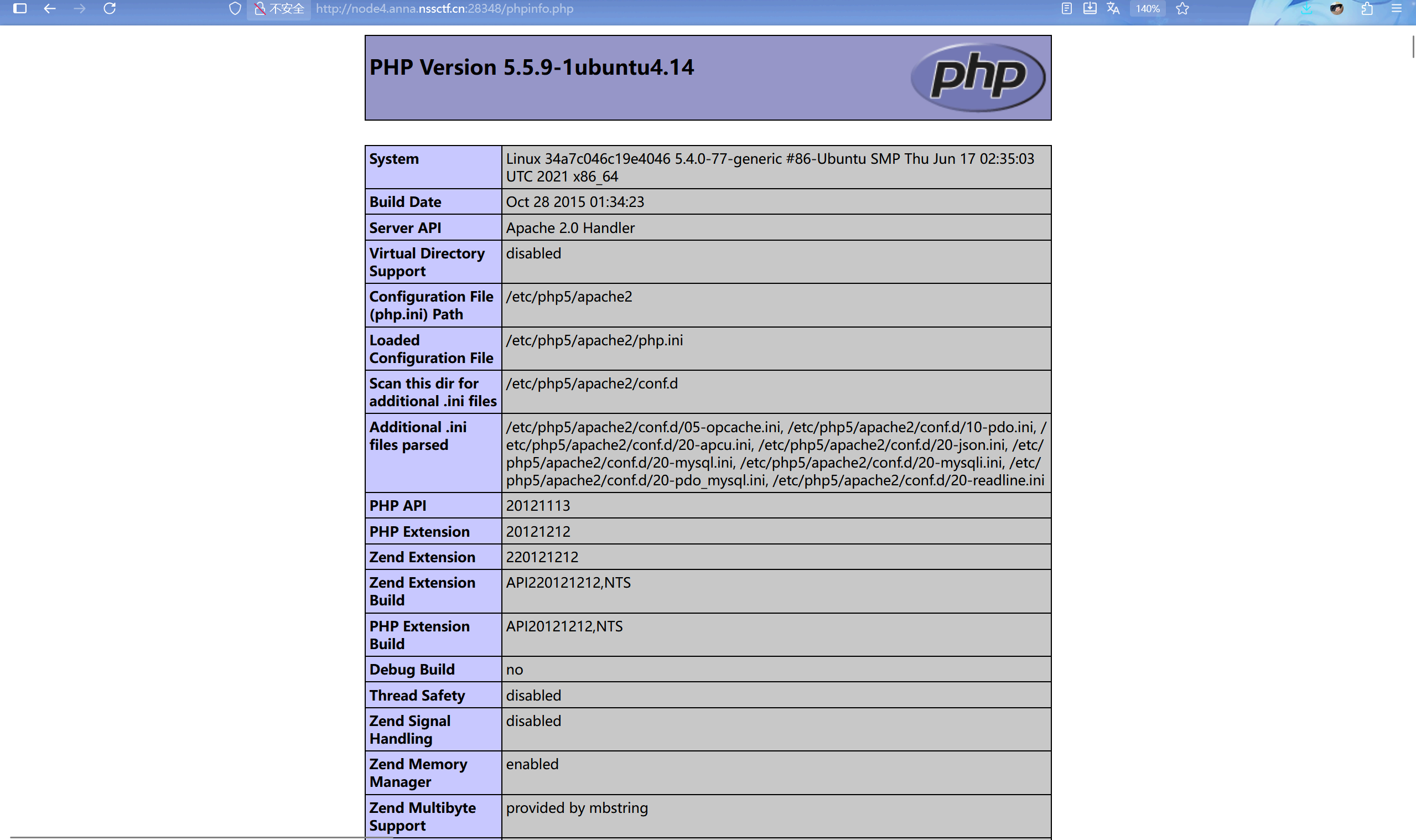

7.根据dirsearch爆破出来的反馈,出现了phpinfo,尝试访问

http://node4.anna.nssctf.cn:28348/phpinfo.php

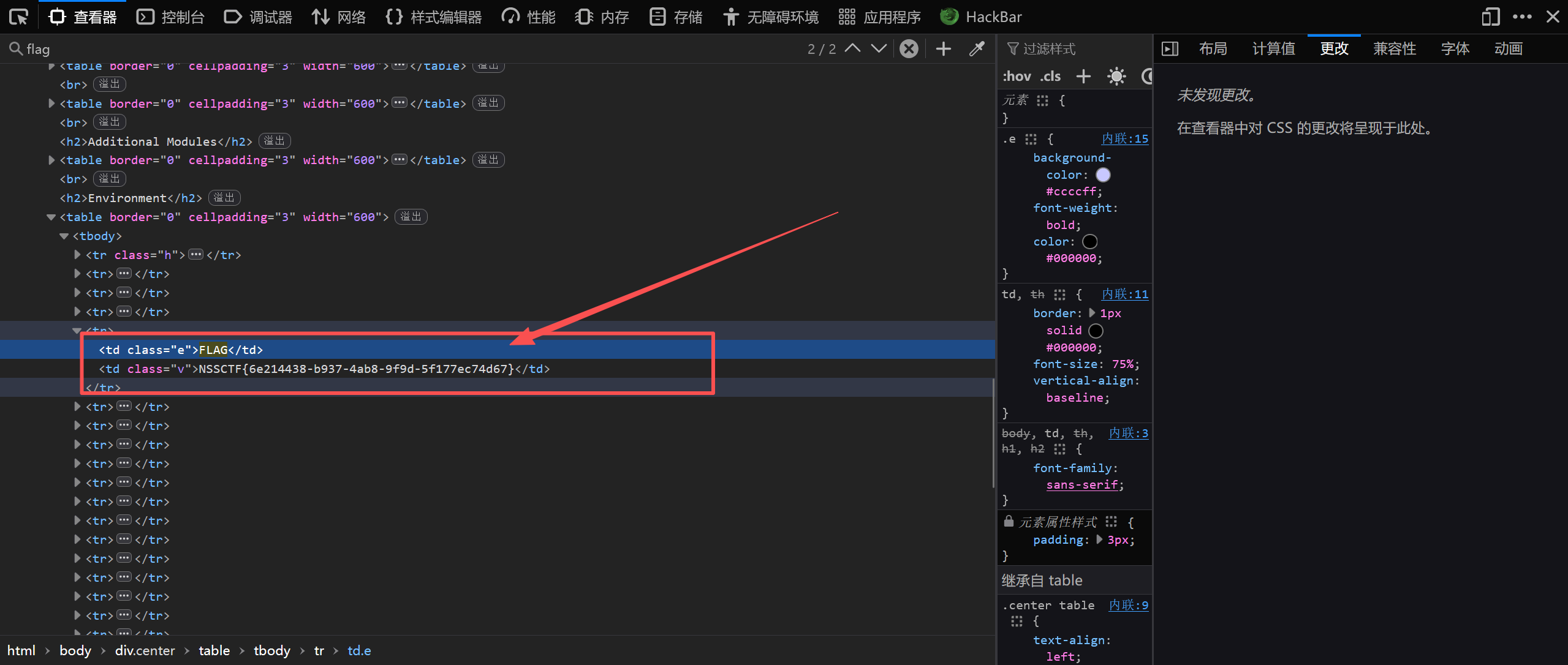

8.发现可以访问,尝试查找flag,flag经常出现在phpinfo内

flag:

NSSCTF{6e214438-b937-4ab8-9f9d-5f177ec74d67}

427

427

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?