一段字符串拼接的SQL查询,可能让整个系统门户大开——而AI只需几分钟就能从根本上解决这个安全隐患。

在Web开发领域,SQL注入始终是悬在开发者头上的达摩克利斯之剑。即使是有经验的程序员,也难免在复杂的业务逻辑中留下安全漏洞。传统的漏洞修复依赖人工代码审查,不仅效率低下,而且容易遗漏。如今,集成在IDE中的AI安全修复工具正在改变这一局面。

SQL注入:持续威胁开发安全的“顽固分子”

SQL注入作为OWASP Top 10长期上榜的安全威胁,其危害性不言而喻。攻击者通过精心构造的输入参数,可以绕过认证、窃取数据甚至控制整个数据库。尤其在使用字符串拼接方式构建SQL查询时,系统几乎对注入攻击毫无防御能力。

传统的防御方式主要依赖开发人员的安全意识和代码规范,但人为因素导致的不确定性使得这种防护并不可靠。而飞算JavaAI的安全修复器则提供了一种自动化、系统化的解决方案。

飞算JavaAI安全修复器:智能代码卫士实战解析

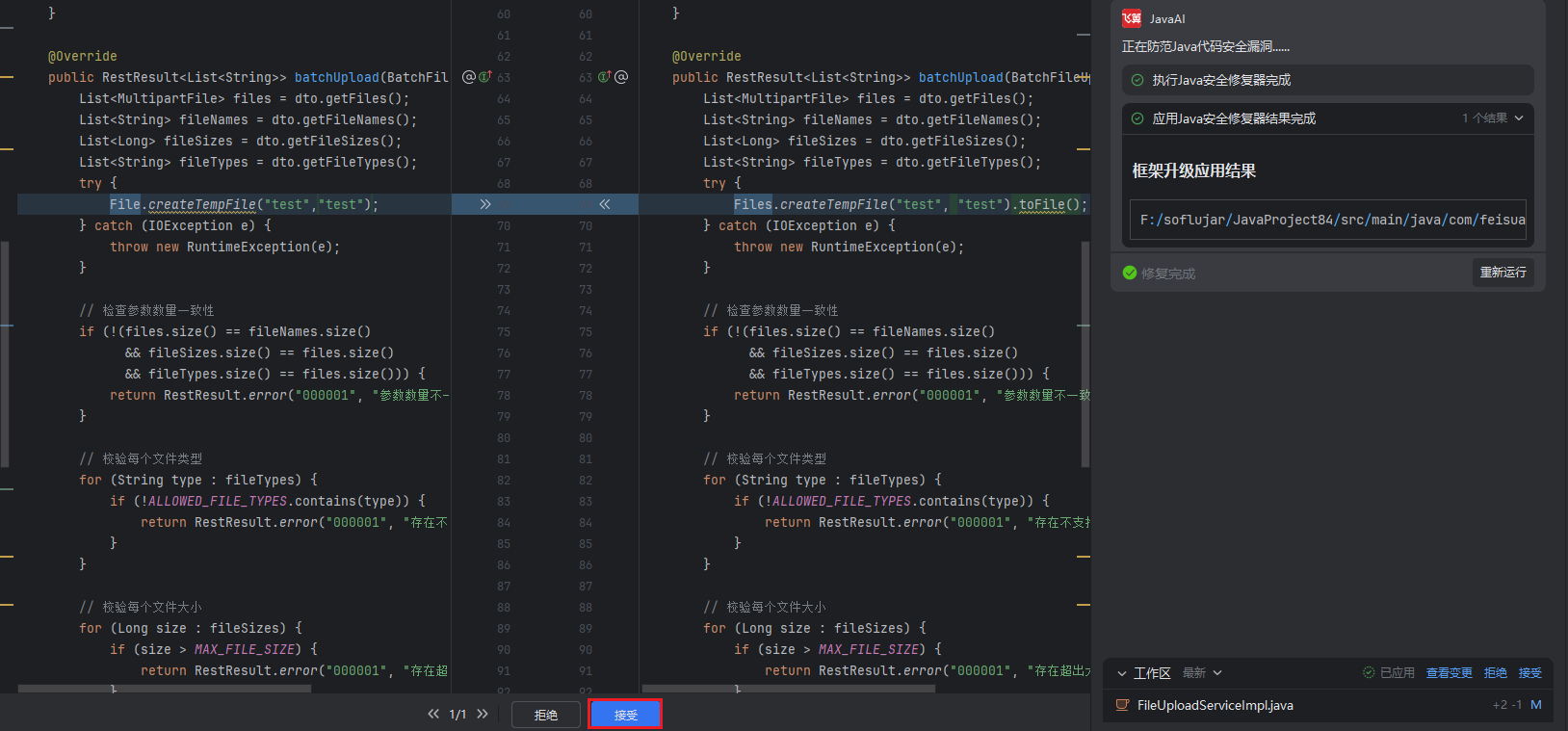

该工具的核心优势在于将安全检测与智能修复有机结合。使用流程极为简便:在IDE中安装插件后,选择需要扫描的项目或模块,启动“安全修复”功能,系统便会开始全面检测。

工具的工作原理分为三个关键阶段:

- 漏洞检测:通过静态代码分析技术,识别所有使用字符串拼接的SQL查询点

- 风险评估:根据代码上下文评估漏洞的严重程度和利用可能性

- 智能修复:自动将不安全的查询重构为参数化查询模式

修复案例:从漏洞代码到安全实现的重构过程

考虑一个典型的漏洞场景:用户搜索功能中直接拼接用户输入构建SQL查询。原始代码如下:

java

复制

下载

// 修复前:存在SQL注入风险

String sql = "SELECT * FROM users WHERE name = '" + userName + "'";

Statement stmt = connection.createStatement();

ResultSet rs = stmt.executeQuery(sql);

安全修复器识别到此模式后,会自动将其重构为:

java

复制

下载

// 修复后:使用参数化查询防止注入

String sql = "SELECT * FROM users WHERE name = ?";

PreparedStatement stmt = connection.prepareStatement(sql);

stmt.setString(1, userName);

ResultSet rs = stmt.executeQuery();

这种重构不仅消除了安全漏洞,还保持了代码的可读性和执行效率。对于复杂的动态SQL场景,工具会智能分析业务逻辑,采用StringBuilder组合SQL片段,同时确保所有用户输入都通过参数化方式传递。

最佳实践:最大化安全修复器效能的技巧

为了充分发挥工具的作用,建议采用以下策略:

- 定期扫描:将安全扫描纳入开发流程,而非仅在生产前执行

- 分层修复:优先处理高风险的核心业务模块,再逐步覆盖辅助功能

- 团队培训:结合修复报告进行安全意识教育,防止同类问题再次出现

特别需要注意的是,对于极其复杂的遗留系统,建议先在小范围模块进行测试,验证修复效果后再全面推广。

总结:AI如何重塑代码安全生态

飞算JavaAI安全修复器的价值不仅体现在单个漏洞的修复上,更在于它为开发团队建立了一套可持续的安全保障机制。通过自动化检测与修复,它将安全防护从“事后补救”转变为“事前预防”,显著降低了安全维护成本。

在数字化转型加速的今天,代码安全性已成为企业的核心竞争力之一。采用AI辅助的安全工具,不仅是技术升级,更是开发理念的革新。将重复性的安全检测工作交给AI,让开发人员专注于业务创新,这或许是未来软件开发的标准模式。

您是否已经准备好,让AI成为您代码库的终身安全顾问?

1103

1103

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?