需求 1:实现内部客户端(Client1 和 Client2)通过电信链路访问百度 web - 1

需求 2:实现内部客户端通过联通链路访问百度 web - 2

需求 3:配置链路冗余,当电信链路故障时自动切换到联通链路

需求 4:在防火墙 FW1 上配置 NAT,隐藏内部网络 IP

需求 5:配置远程管理,可从预启动设备管理网络设备

需求 1:实现内部客户端(Client1 和 Client2)通过电信链路访问百度 web - 1

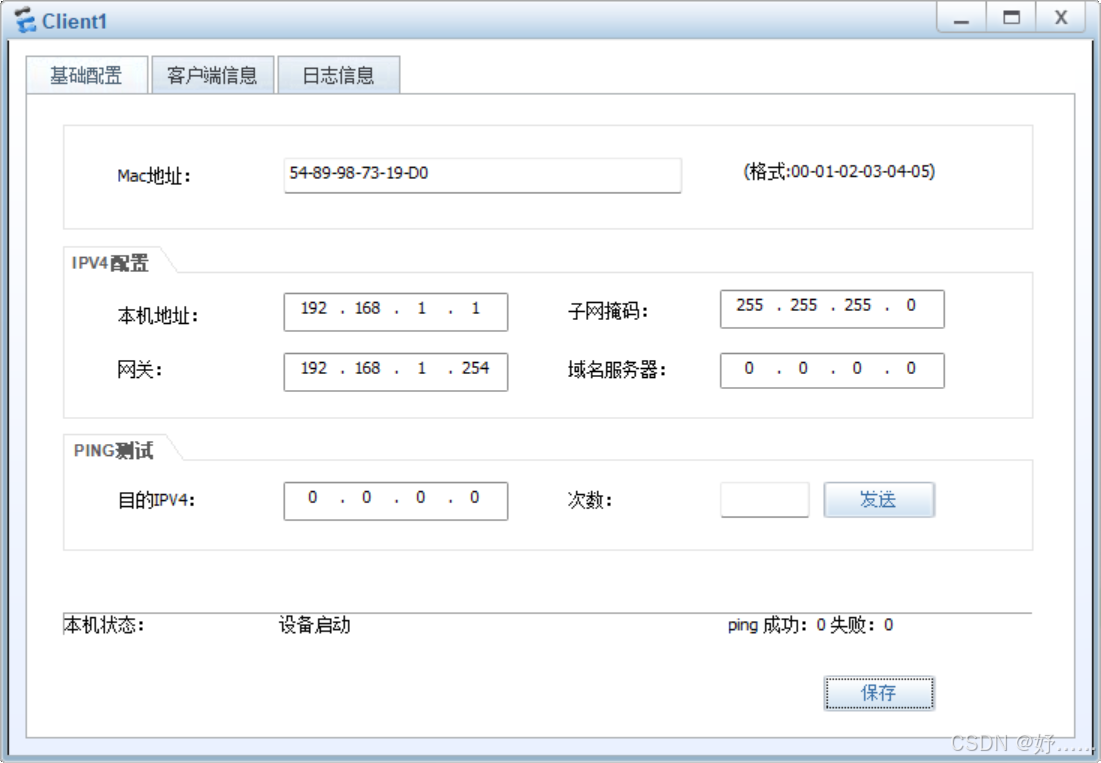

- 配置客户端 IP:

- 在 Client1 上,设置 IP 地址为 192.168.1.1,子网掩码 255.255.255.0,默认网关指向 LSW1 的 GE 0/0/2 接口。

- 在 Client2 上,设置 IP 地址为 192.168.1.2,子网掩码 255.255.255.0,默认网关指向 LSW1 的 GE 0/0/3 接口。

- 配置交换机 LSW1:

- 进入系统视图,将 GE 0/0/2、GE 0/0/3 端口划分到 VLAN 1(假设)。

- 将 GE 1/0/0 端口配置为 Trunk 口,允许 VLAN 1 通过。

-

[LSW1]interface GigabitEthernet 0/0/2 [LSW1-GigabitEthernet0/0/2]port link-a [LSW1-port-group-link-a]port default vlan 1 [LSW1]interface GigabitEthernet 0/0/3 [LSW1-GigabitEthernet0/0/3]port link-a [LSW1-port-group-link-a]port default vlan 1 [LSW1]interface GigabitEthernet 0/0/1 [LSW1-GigabitEthernet0/0/1]port link - type trunk [LSW1-GigabitEthernet0/0/1]port trunk allow - pass vlan 1

-

- 配置防火墙 FW1:

- 新建安全区域

-

[FW1-zone-test]firewall zone name untrust.1 [FW1-zone-untrust.1]set priority 30

-

- 配置接口 IP,将 GE 1/0/0 接口 IP 设为 192.168.1.254/24(与客户端同网段网关),GE 1/0/1 接口 IP 设为 13.0.0.1/24。

- 将 GE 1/0/0 加入 Trust 区域,GE 1/0/1 加入 Untrust .1 区域。

- 配置安全策略,允许 Trust 区域到 Untrust .1 区域的流量。

-

security - policy rule name trust_to_untrust.1 source - zone trust destination - zone untrust.1 source - address 192.168.1.0 mask 255.255.255.0 action permit -

-

- 新建安全区域

- 配置路由器 R3:

- 配置接口 IP,GE 0/0/0 设为 13.0.0.2/24,GE 0/0/1 设为 100.1.1.2/24,GE 0/0/2 设为 110.1.1.2/24。

-

[R3]interface g0/0/1 [R3-GigabitEthernet0/0/1]ip address 100.1.1.2 255.255.255.0 [R3]interface g0/0/0 [R3-GigabitEthernet0/0/0]ip address 13.0.0.2 255.255.255.0 [R3]interface g0/0/2 [R3-GigabitEthernet0/0/2]ip address 110.1.1.2 255.255.255.0

-

- 配置静态路由,指向百度 web - 1 的网络。

-

[R3]ip route - static 110.1.1.0 255.255.255.0 110.1.1.1

-

- 配置接口 IP,GE 0/0/0 设为 13.0.0.2/24,GE 0/0/1 设为 100.1.1.2/24,GE 0/0/2 设为 110.1.1.2/24。

需求 2:实现内部客户端通过联通链路访问百度 web - 2

- 防火墙 FW1:

- 新建安全区域

-

[FW1-zone-test]firewall zone name untrust.2 [FW1-zone-untrust.2]set priority 40

-

- 配置 GE 1/0/2 接口 IP 为 12.0.0.1/24,并加入 Untrust - 2 区域。

- 配置安全策略,允许 Trust 区域到 Untrust - 2 区域的流量。

-

security - policy rule name trust_to_untrust.2 source - zone trust destination - zone untrust.2 source - address 192.168.1.0 mask 255.255.255.0 action permit

- 路由器 R2:

- 配置接口 IP,GE 0/0/0 设为 12.0.0.2/24,GE 0/0/1 设为 210.1.1.2/24,GE 0/0/2 设为 200.1.1.2/24。

-

[R2]interface g0/0/0 [R2-GigabitEthernet0/0/0]ip address 12.0.0.2 255.255.255.0 [R2]interface g0/0/1 [R2-GigabitEthernet0/0/1]ip address 210.1.1.2 255.255.255.0 [R2]interface g0/0/2 [R2-GigabitEthernet0/0/2]ip address 200.1.1.2 255.255.255.0 - 配置静态路由,指向百度 web - 2 的网络。

-

[R2]ip route - static 210.1.1.0 255.255.255.0 210.1.1.1

-

需求 3:配置链路冗余,当电信链路故障时自动切换到联通链路

- 防火墙 FW1:

- 配置浮动静态路由,联通链路的路由优先级低于电信链路。

-

[FW1]ip route-static 0.0.0.0 0.0.0.0 12.0.0.2 preference 70 [FW1]ip route-static 0.0.0.0 0.0.0.0 13.0.0.2 preference 60

- 配置链路检测:

- 在防火墙 FW1 上配置 BFD(双向转发检测)与静态路由联动,检测电信链路状态。当电信链路故障时,自动切换到联通链路的路由。

-

[FW1]bfd [FW1]interface GigabitEthernet 1/0/1 [FW1-GigabitEthernet1/0/1]bfd enable [FW1]ip route-static 0.0.0.0 0.0.0.0 13.0.0.2 track bfd-session interface GigabitEthernet 1/0/1

-

需求 4:在防火墙 FW1 上配置 NAT,隐藏内部网络 IP

- 定义地址池:

- 在防火墙 FW1 上定义 NAT 地址池,包含可用的公网 IP(假设电信和联通各有一个可用 IP)。

- 配置 NAT 策略:

- 配置源 NAT 策略,将内部网络 192.168.1.0/24 的流量通过电信和联通地址池进行转换。

-

需求 5:配置远程管理,可从预启动设备管理网络设备

- 配置各设备管理 IP:

- 在 LSW1 上配置 VLANIF 接口 IP,用于远程管理。

- 在防火墙 FW1、路由器 R2 和 R3 上配置管理 IP,确保与预启动设备网络可达。

-

[LSW1]interface Vlanif 1 [LSW1-Vlanif1]ip address 192.168.1.253 255.255.255.0

- 开启设备远程管理功能:

- 在 LSW1 上开启 Telnet 服务,并配置用户名和密码。

- 在防火墙 FW1、路由器 R2 和 R3 上类似配置 Telnet 或 SSH 远程管理功能。

-

[LSW1]telnet server enable [LSW1]user-interface vty 0 4 [LSW1-ui-vty0-4]authentication-mode aaa [LSW1]aaa [LSW1-aaa]local-user admin password simple admin [LSW1-aaa]local-user admin privilege level 3 [LSW1-aaa]local-user admin service-type telnet

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?