靶标介绍:

ED01-CMS v20180505 存在任意文件上传漏洞

漏洞复现过程

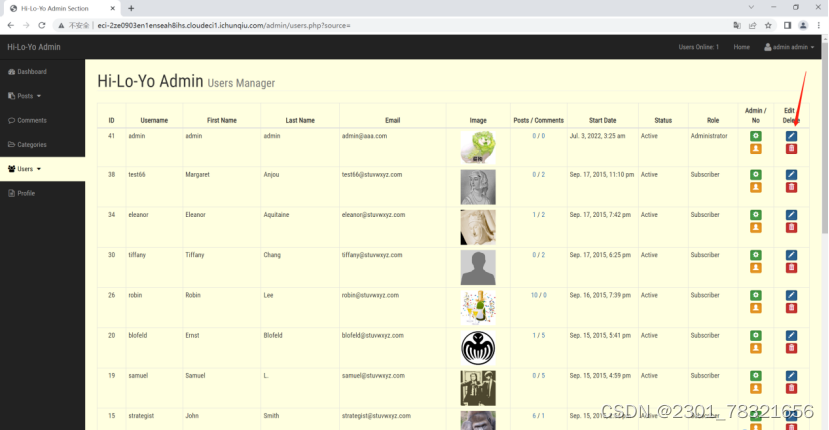

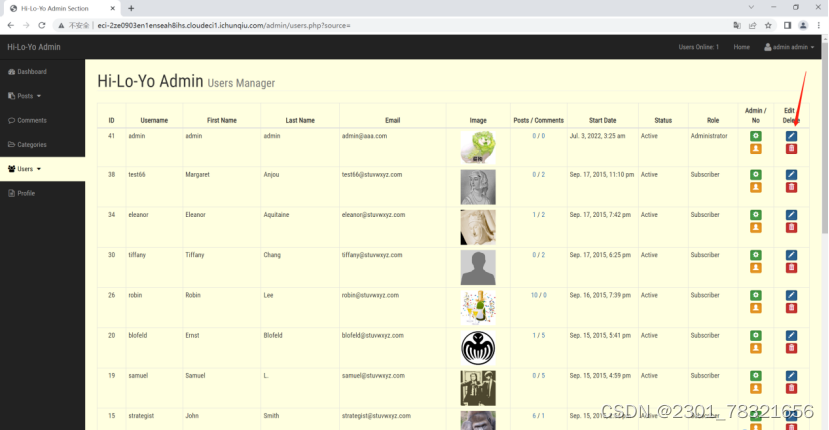

打开场景

2.漏洞利用

尝试注册不成功

3.通过弱口令:admin/admin登录成功

4.寻找上传点,对admin账号进行编辑,上传木马

5.使用burp抓包工具进行抓包修改png后缀为php后缀

6.右击图片,打开标签图片查看路径。

7.复制路径http://eci-2ze2h1rmp2kibdc8ru3c.cloudeci1.ichunqiu.com/images/3.php连接中国蚁剑读取flag

靶标介绍:

ED01-CMS v20180505 存在任意文件上传漏洞

漏洞复现过程

打开场景

2.漏洞利用

尝试注册不成功

3.通过弱口令:admin/admin登录成功

4.寻找上传点,对admin账号进行编辑,上传木马

5.使用burp抓包工具进行抓包修改png后缀为php后缀

6.右击图片,打开标签图片查看路径。

7.复制路径http://eci-2ze2h1rmp2kibdc8ru3c.cloudeci1.ichunqiu.com/images/3.php连接中国蚁剑读取flag

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?