靶标介绍:Atom CMS v2.0 存在注入漏洞在/admin/ajax/avatar.php页面

漏洞复现过程

1.打开靶场,并进行访问

2.该网站无法打开

3.根据题目提示可以查看/admin/ajax

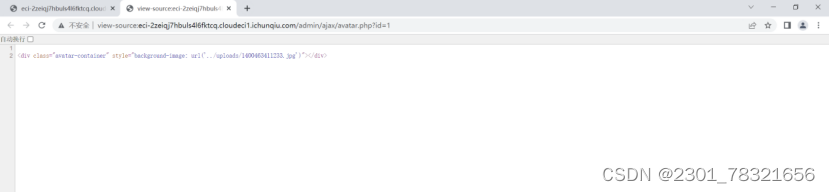

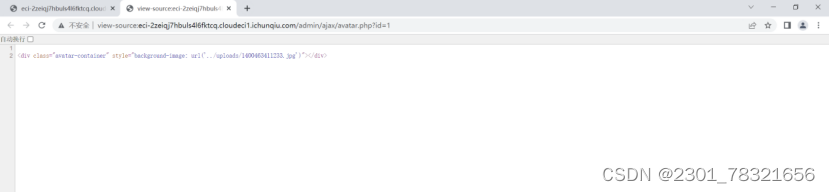

4.存在目标点,直接点击访问就是空白页面

5.尝试添加id=1,访问还是空白页面,再看查看源代码,里面是有东西的

6.直接利用load_file读取flag

靶标介绍:Atom CMS v2.0 存在注入漏洞在/admin/ajax/avatar.php页面

漏洞复现过程

1.打开靶场,并进行访问

2.该网站无法打开

3.根据题目提示可以查看/admin/ajax

4.存在目标点,直接点击访问就是空白页面

5.尝试添加id=1,访问还是空白页面,再看查看源代码,里面是有东西的

6.直接利用load_file读取flag

2664

2664

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?