Burp Suite是一款功能强大的渗透测试工具,被广泛应用于Web应用程序的安全测试和漏洞挖掘中。

本专栏将结合实操及具体案例,带领读者入门、掌握这款漏洞挖掘利器

读者可订阅专栏:【Burp由入门到精通 |优快云秋说】

Intruder模块URL编码

假设我们需要对GET请求包中的URL目录进行爆破FUZZ:

example.com/xxxx(文件名)

Intruder模块会自动对我们的文件名字典进行URL编码

例如payload为1.txt时,burp对其进行URL编码并连接到example.com/后,从而变成example.com/1.txt

那么,如果字典含有特殊字符(比如 ./\=<>?+&*;:"{}|^#)呢?

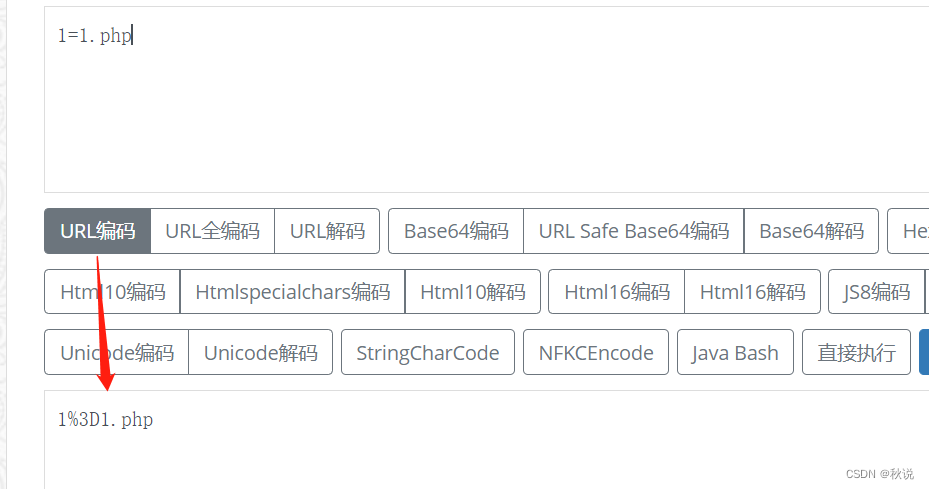

例如payload为1=1.php时,burp对其进行URL编码并连接到example.com/后,从而变成example.com/1%3D1.php

此时就会导致我们没有访问1=1.php,而访问了非预期目录example.com/1%3D1.php,

因此在FUZZ目录路径时,取消勾选该功能即可:

本文介绍了Burp Suite的Intruder模块如何进行URL编码爆破,特别是在处理特殊字符时的注意事项;探讨了Grep检索提取功能在响应包差异分析中的应用;以及Logger日志模块在调查网络活动和问题诊断中的作用。

本文介绍了Burp Suite的Intruder模块如何进行URL编码爆破,特别是在处理特殊字符时的注意事项;探讨了Grep检索提取功能在响应包差异分析中的应用;以及Logger日志模块在调查网络活动和问题诊断中的作用。

订阅专栏 解锁全文

订阅专栏 解锁全文

2808

2808

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?