1. 简单密码爆破

环境准备server 2008,Kali。然后将他们的网卡设置为nat模式。

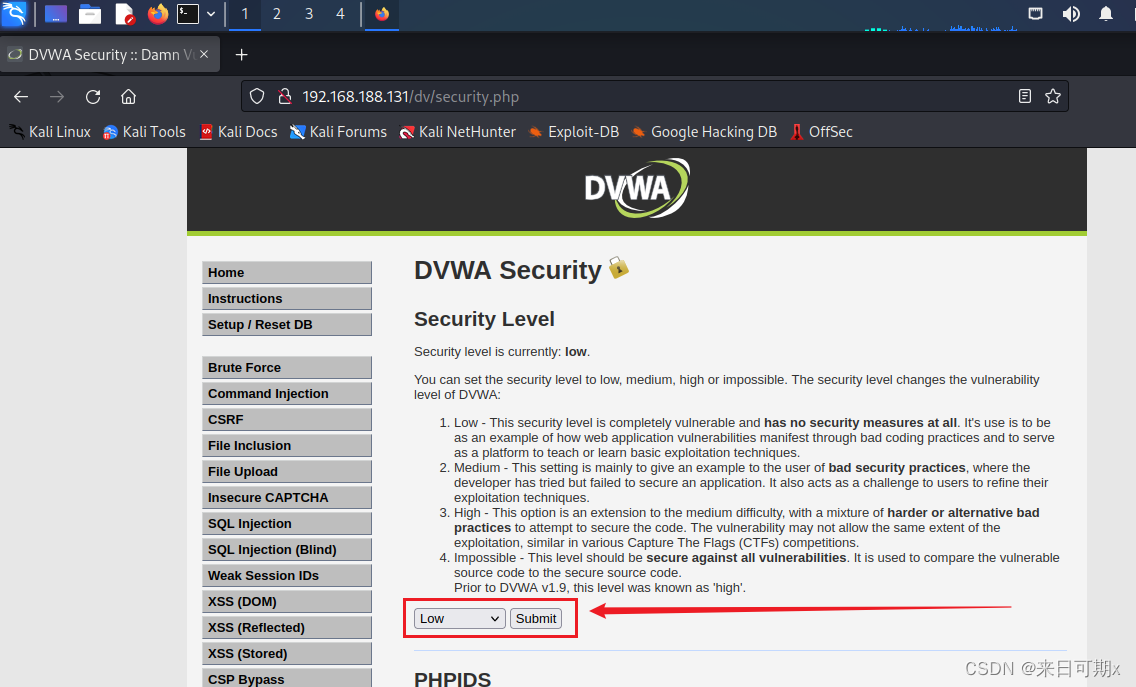

打开搭建的靶场,将难度等级设置为最低。

打开密码爆破工具burpsuite

将intercept修改为on,表示开始拦截数据包。

然后在浏览器中开启bp

火狐浏览器添加扩展FoxyProxy,设置IP地址以及监听的端口。

设置代理IP为127.0.0.1是因为浏览器部署在Kali中,而bp也部署在Kali中,浏览器连接bp相对于连接本机的服务器,所以要将代理IP设置为127.0.0.1。

bp监听本地地址的8080端口。

浏览器中的bp代理,将发送的数据包不是直接发送给百度服务器的,而是发送给bp代理127.0.0.1:8080,因为bp监听8080端口。

输入密码,点击登录然后bp就已经拦截了数据包。

拦截到的数据包

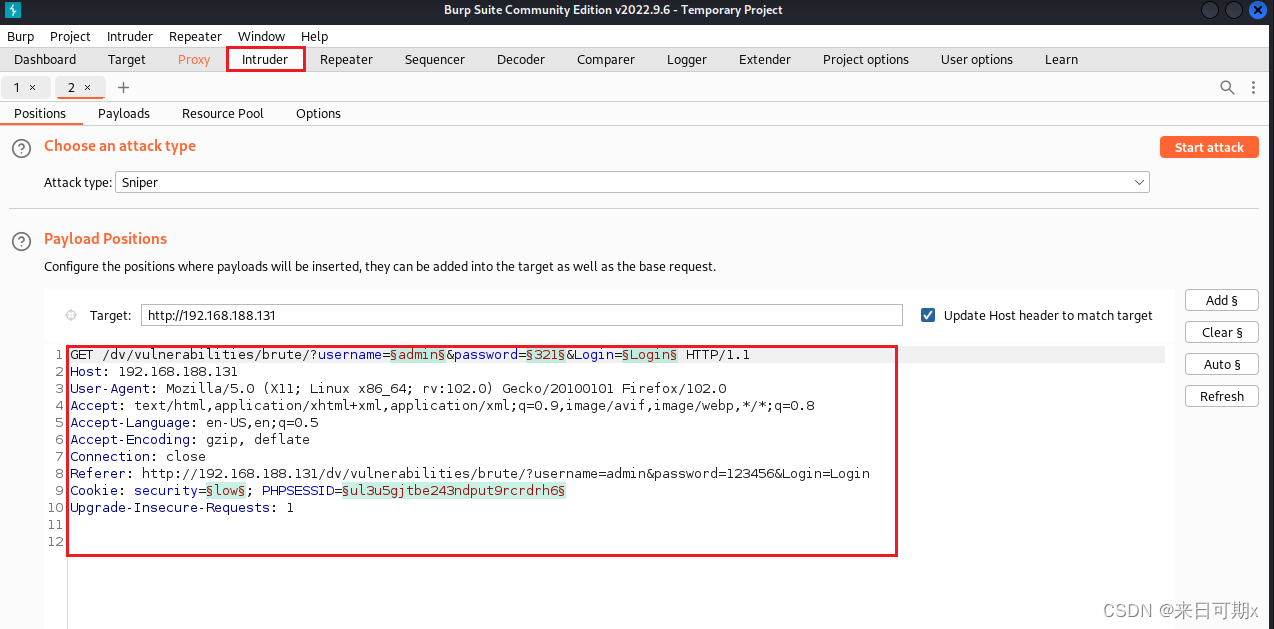

右键发送给测试器

测试器给每个字段都做了标记

先取消所有标记,然后给密码单独设置标记。

添加密码字典,启动破解。

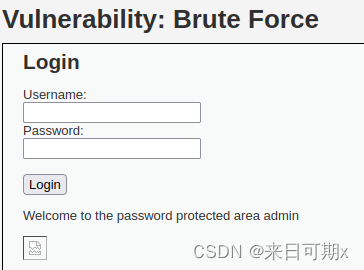

挑选长度不同的密码,进行爆破。输入password,密码破解成功

问题:为什么是根据长度来对密码进行破解的?

访问同一个网站的不同页面,两个页面返回的内容是不一样的。长度也是不一样的。4700返回的是错误的代码长度,4738返回的是正确的代码长度。

中级密码爆破同理

2. 高级密码爆破

发现多出了一个token值

右键发送给测试器,先取消所有标记,然后给密码和token单独设置标记。

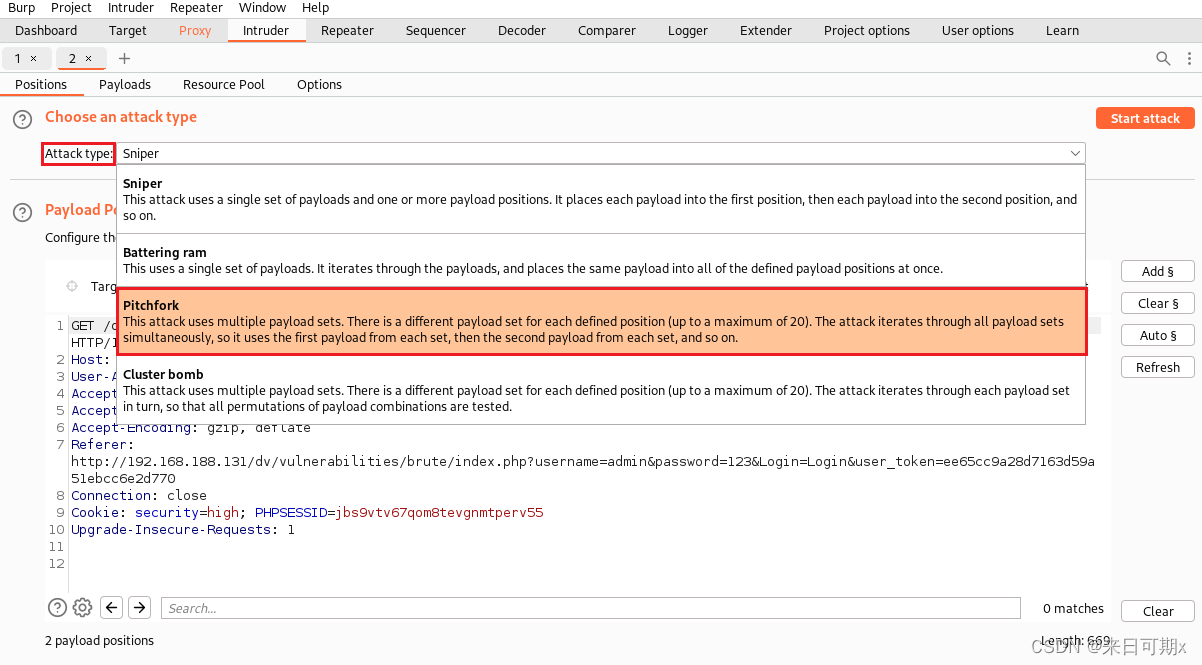

选择Pitchfork

然后点击PayLoads,先选择密码字典。

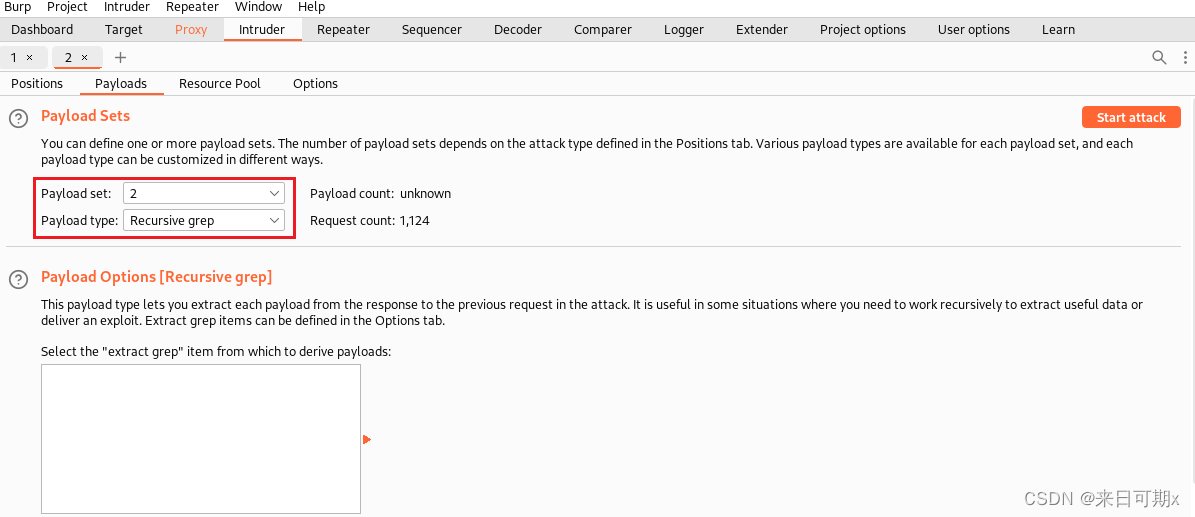

Payload代表攻击载荷,因为有两个,一个是密码一个是token所以Payload set值为2,然后选择一个正则表达式。

找到token的value值双击选择好后会生成一个正则表达式。

选择总是重定向

设置单线程为1,因为先要获取到token再去密码爆破,要一个一个的去爆破密码。

这里出现三个长度不一致的密码,只需要尝试即可,最后密码为password。

补充:

burpsuite攻击类型

单字典

-

Sinper(狙击手)

-

sinper主要是将bp截的包各个用符号标记的数据进行逐个遍历替换。

-

按顺序一个一个参数依次遍历,一个参数遍历完,然后恢复成原数据,再遍历下一个参数。

-

-

Battering ram(攻城槌)

-

这种攻击方式是将包内所有标记的数据进行同时替换再发出。适合那种需要在请求中把相同的输入放到多个位置的情况。

-

可以有多个参数,但是这些参数都遍历同一个字典,相当于多个人在一个赛道。

-

多字典

-

Pitchfork(干草叉)

-

这一模式是使用多个payload组。对于定义的位置可以使用不同的payload组。攻击会同步迭代所有的payload组,把payload放入每个定义的位置中。比如:position中A处有a字典,B处有b字典,则a将会对应b进行攻击处理,这种攻击类型非常适合那种不同位置中需要插入不同但相关的输入的情况。请求的数量应该是最小的payload组中的payload数量。

-

多个参数同时遍历,只是一个参数选择一个字典,不重复选择字典,(多个字典中,字典短的遍历完,其余的字典停止遍历)。

-

-

Cluster bomb(集束炸弹)

-

这种模式会使用多个payload组。每个定义的位置中有不同的payload组。攻击会迭代每个payload组,每种payload组合都会被测试一遍。比如:position中A处有a字典,B处有b字典,则两个字典将会循环搭配组合进行攻击处理,这种攻击适用于那种位置中需要不同且不相关或者未知的输入的攻击。可以理解为暴力破解,穷举法。请求数为各个payload加载到字典条目数的乘积。

-

类似for循环,一个字典中选择一个数据,在遍历另一个字典的所有数据,最终遍历完所有的字典。一个不差,但是此模式需要计算力大。

-

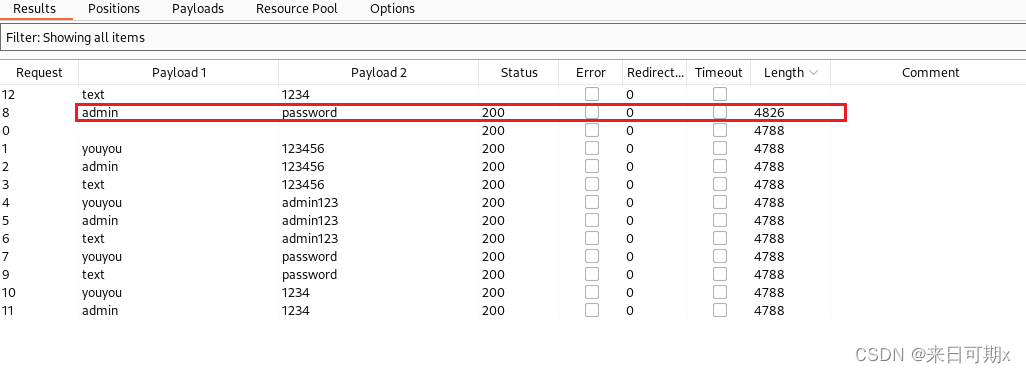

3. 集束炸弹-高级密码爆破

在dvwa高级密码爆破时候,如果未知用户名,和密码,现在有两个字典,一个是user.txt和passwd.txt, user.txt里面有用户名youyou,admin,text三个用户名,passwd.txt里面有123456,admin123,password,1234四个密码,现在要使用集束炸弹模式和两个字典对dvwa密码爆破高级进行暴力破解。

添加宏

点击有user_token的页面

添加一个宏

先点击刚才配置的宏

右键发送到重发器中

每次点击send后user_token就会发送变化。自动替换user_token

第一个用户名添加用户名字典

第二个密码添加密码字典

线程设置为1

最后进行密码破解

注意:首先访问有user_token的页面,bp拦截到当前页面的连接,使用宏配置,正则表达过滤user_token,使用输入账号密码拦截,将拦截的内容先放到重发器里面测试,user_token是否会变,如果发生改变表明之前宏设置成功。最后使用测试器进行密码爆破。

2472

2472

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?