Burp Suite是一款功能强大的渗透测试工具,被广泛应用于Web应用程序的安全测试和漏洞挖掘中。

本专栏将结合实操及具体案例,带领读者入门、掌握这款漏洞挖掘利器

读者可订阅专栏:【Burp由入门到精通 |优快云秋说】

参数加密

场景:POST参数存在加密情况:

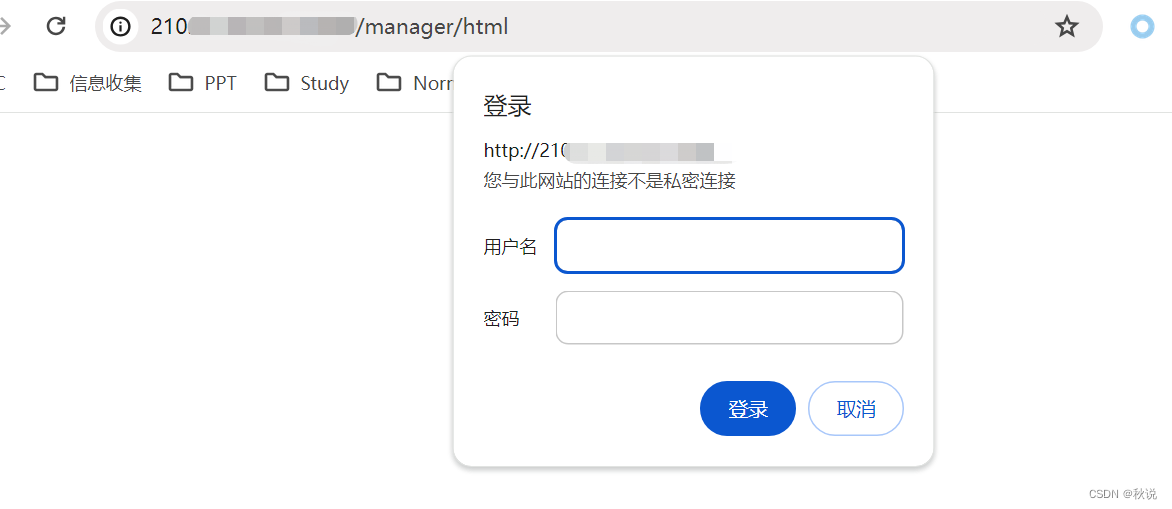

例如,输入用户名11,密码11时,请求包如下:

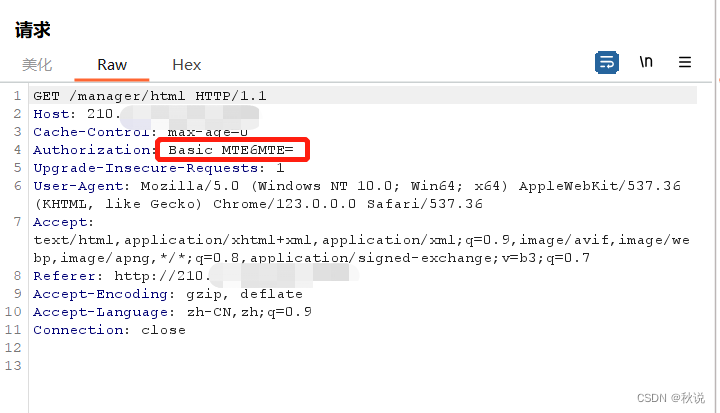

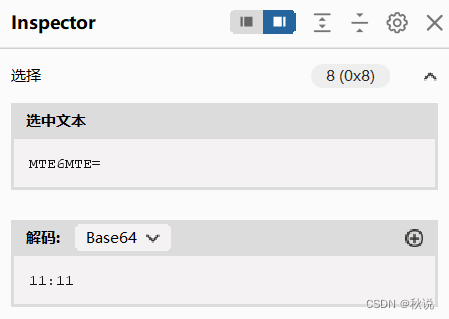

可以看到,该登录框是在请求头中进行身份认证的,且解密如下:

如果进行手工测试,则需把字典进行加密,再重发请求包,较为耗时。

那么如何使用intruder模块呢?

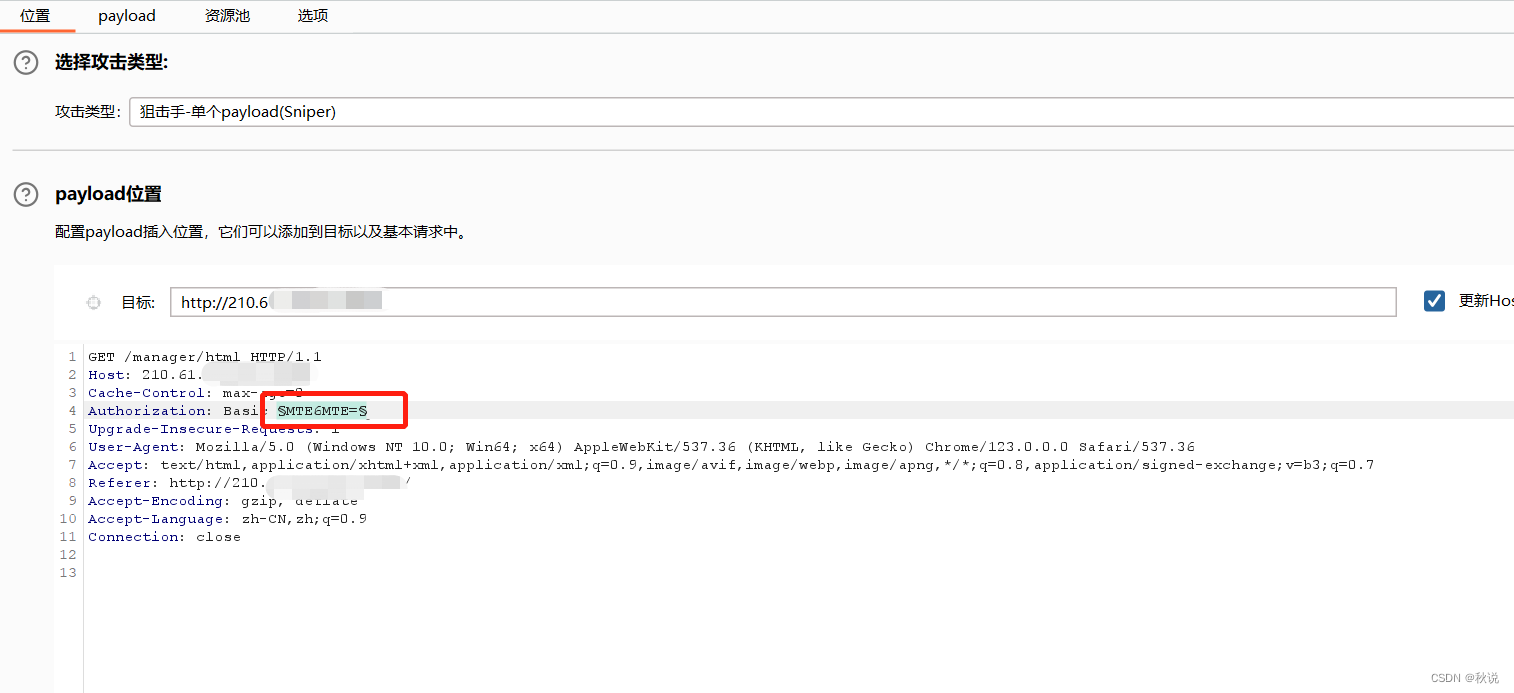

先将请求包发送至inrtuder模块,对参数值添加payload:

接着添加格式为xxx:xxx的用户名密码字典(在这个场景中,实则是对用户名与密码都进行爆破,也称为撞库)

本文介绍了Burp Suite的渗透测试工具功能,特别是针对参数加密的爆破模块。通过实例展示了如何利用 Intruder 模块处理加密参数,提高测试效率。同时分享了五个实用的Tips,包括验证码爆破、未授权访问验证、避免爆破盲区以及解决字符集冲突问题。

本文介绍了Burp Suite的渗透测试工具功能,特别是针对参数加密的爆破模块。通过实例展示了如何利用 Intruder 模块处理加密参数,提高测试效率。同时分享了五个实用的Tips,包括验证码爆破、未授权访问验证、避免爆破盲区以及解决字符集冲突问题。

订阅专栏 解锁全文

订阅专栏 解锁全文

2510

2510

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?