原文教材 与 参考资料:

Boneh Dan , Shoup Victor . A Graduate Course in Applied Cryptography[J].

该书项目地址(可以免费获取):http://toc.cryptobook.us/

博客为对该书的学习笔记,并非原创知识,帮助理解,整理思路。

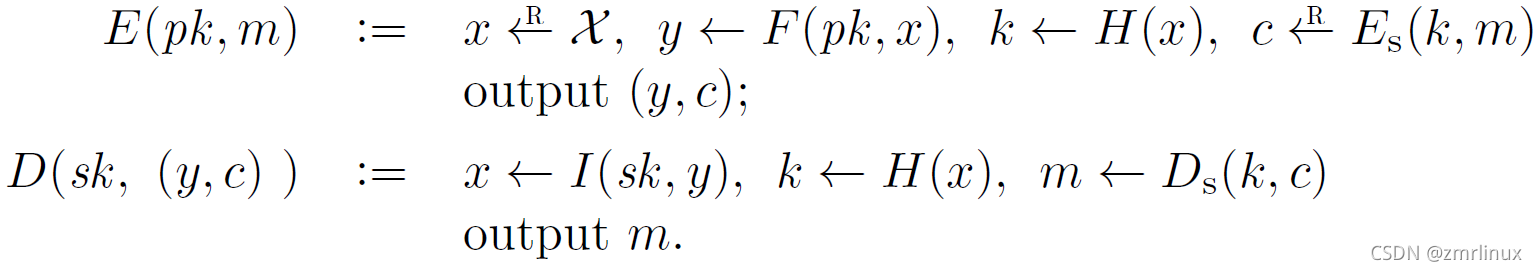

12.3 CCA-secure encryption from trapdoor function schemes

本节主要描述了一种基于陷门函数满足CCA安全的通用构造,在12.6节将展示如何将一个CPA方案转换为一个CCA方案的通用方法。在本节首先考虑使用一个基于陷门函数算法的公钥加密算法,以及一个哈希函数(作为随机谕言机),以及一个对称加密算法。由上述三个密码学原语构造一个加密方案如下:

这里需考虑一个问题:

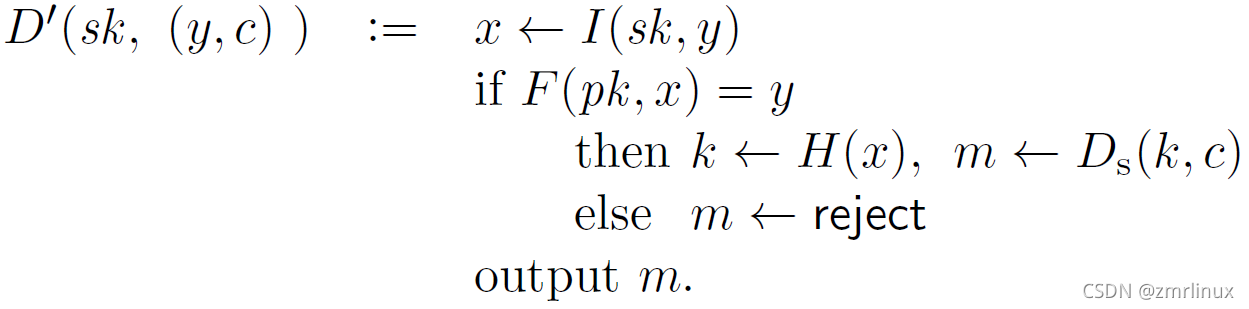

如果密文(y,c)是一个错误的密文,即为y没有一个F(pk,x)的原像,在现实中算法是可以拒绝错误密文的,此处,我们只需要修改一下解密算法,新的解密算法会在接收到密文请求后进行一次F函数的判断,如果y没有原像,意味着y不是一个由正确的私钥sk计算得到的部分密文,所以直接返回拒绝,具体的算法描述如下:

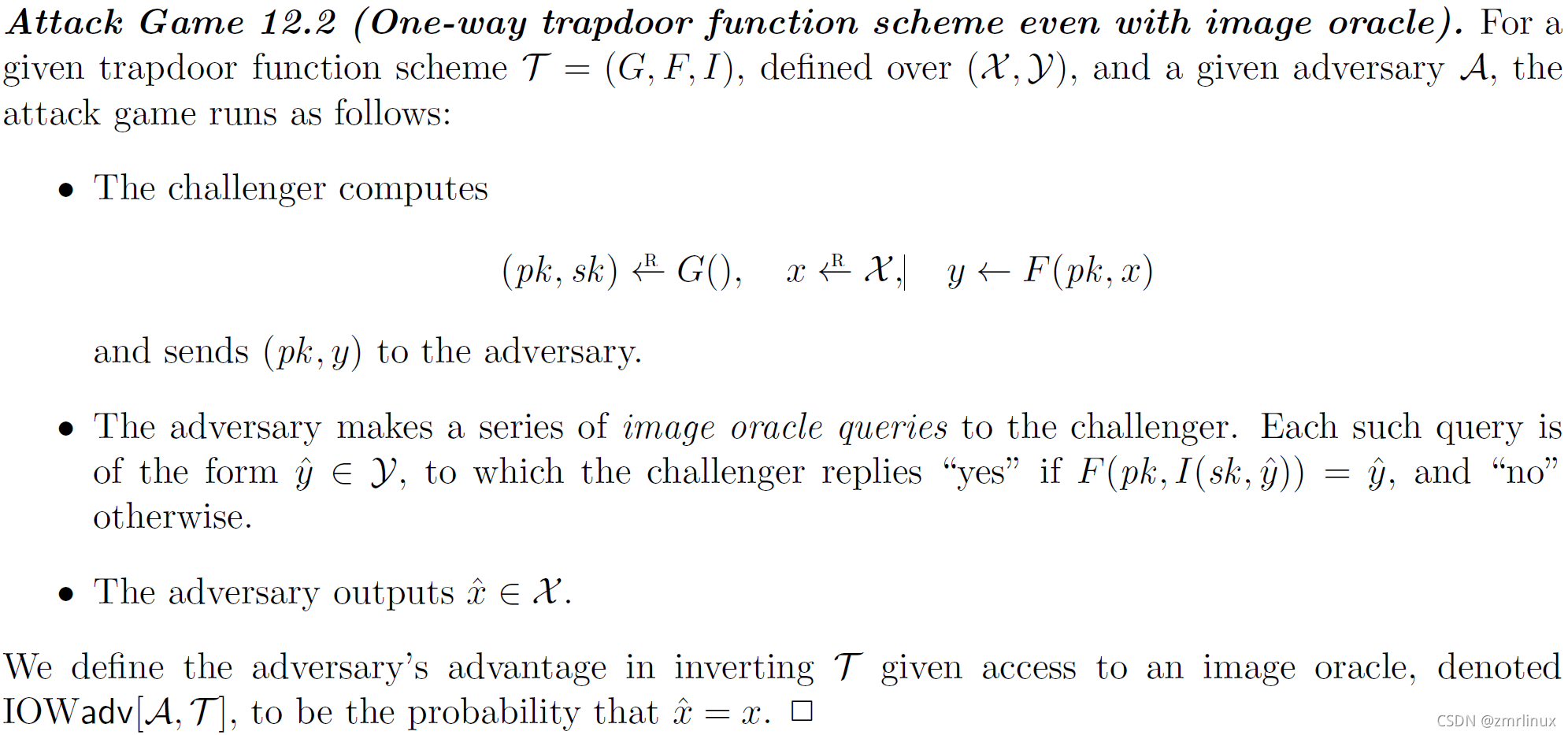

证明:如果H作为随机谕言机,对称加密算法是1CCA安全的,并且假设陷函数是单向的,那么上文所述加密算法是CCA安全的。特别的,如果接收到了一个错误的部分密文y, 那么还需要一个限制条件更强的假设,该陷门函数需要能够拒绝错误密文,所以,为陷门函数增加一个“原像谕言机”,该新的陷门假设如下:

值得注意的是,每一个单项陷门函数协议都可以比较容易的转换为一个IOW假设。

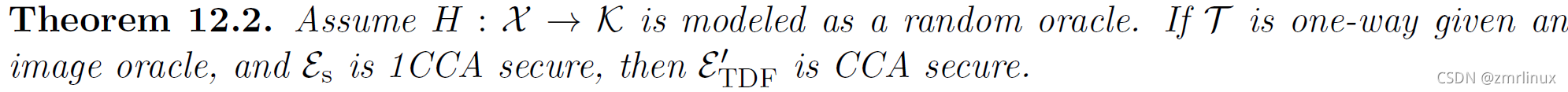

安全定理:

构造证明的结构与目的:如果存在一个敌手A能够攻击该方案,那么存在另外的敌手Biow和BS敌手能够通过调用A来攻击单向陷门假设和1CCA的对称加密方案。

证明设计流程:为了达到上述证明的构造结构与目的,敌手在进行解密询问时,必须限制该敌手不能从中获得任何的有益于其挑战询问的信息。所以在解密构造时,我们必须要设计挑战者回复为不适用私钥sk进行解密。这个需求可以通过随机谕言机来实现,挑战者维护一张表格,当敌手进行密钥的随机谕言机询问时,选择一个随机数作为解密询问的密钥,规定挑战密文不能用来进行解密询问。

随机谕言机请求回复:如果敌手在先前

本文深入探讨了CCA(抗选择密文攻击)安全的加密构造,基于陷门函数和对称加密算法。介绍了如何通过增加原像谕言机来增强陷门函数的安全性,以确保加密方案的CCA安全性。此外,还详细分析了EIGamal协议在CCA安全性方面的问题,并提出了使用交互式CDH假设(ICDH)来改进安全性。文章通过一系列游戏模型和安全性定理证明了这些方法的有效性。

本文深入探讨了CCA(抗选择密文攻击)安全的加密构造,基于陷门函数和对称加密算法。介绍了如何通过增加原像谕言机来增强陷门函数的安全性,以确保加密方案的CCA安全性。此外,还详细分析了EIGamal协议在CCA安全性方面的问题,并提出了使用交互式CDH假设(ICDH)来改进安全性。文章通过一系列游戏模型和安全性定理证明了这些方法的有效性。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1491

1491

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?