win10 64位装 三菱PLC软件GX works2出现以下情况:以下文件没有自注册或撤消注册 c:/Windows/SysWOW64/oleaut32.dll拒绝访问

经过百度说是兼容问题

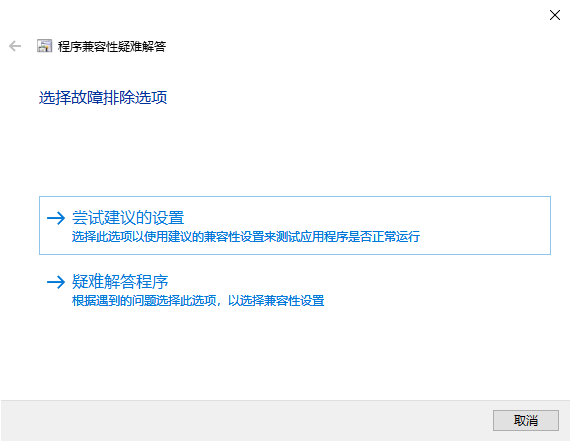

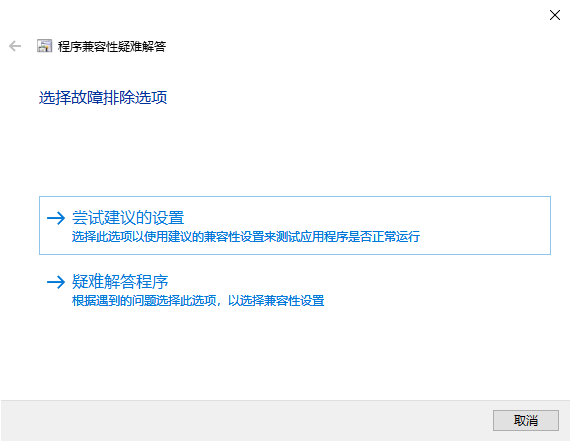

解决方案:右键-兼容性疑难解答-尝试建议的设置-测试程序。

点击测试程序后setup正常安装啦!

在Win10 64位系统上安装三菱PLC软件GX Works2时遇到 oleaut32.dll 文件拒绝访问的错误。该问题是由于兼容性导致的。通过右键点击安装程序,选择兼容性疑难解答并应用建议设置,成功解决了安装过程中出现的兼容性问题,使得setup能够正常运行。

在Win10 64位系统上安装三菱PLC软件GX Works2时遇到 oleaut32.dll 文件拒绝访问的错误。该问题是由于兼容性导致的。通过右键点击安装程序,选择兼容性疑难解答并应用建议设置,成功解决了安装过程中出现的兼容性问题,使得setup能够正常运行。

win10 64位装 三菱PLC软件GX works2出现以下情况:以下文件没有自注册或撤消注册 c:/Windows/SysWOW64/oleaut32.dll拒绝访问

经过百度说是兼容问题

解决方案:右键-兼容性疑难解答-尝试建议的设置-测试程序。

点击测试程序后setup正常安装啦!