靶机窗口

信息收集

扫描当前网段存活的主机

nmap看看都开放了那些端口

访问下他的网页

渗透过程

ssh爆破他的7120端口

hydra ssh://192.168.33.168:7120 -l potato -P /usr/share/wordlists/john.lst -vV -f -t 32

目的是通过使用给定的用户名和密码字典文件尝试连接到 SSH 服务器

通过爆破获得了一个用户的账号密码

用户名:potato

密码:letmein

然后远程登录一下(连接端口为7120)

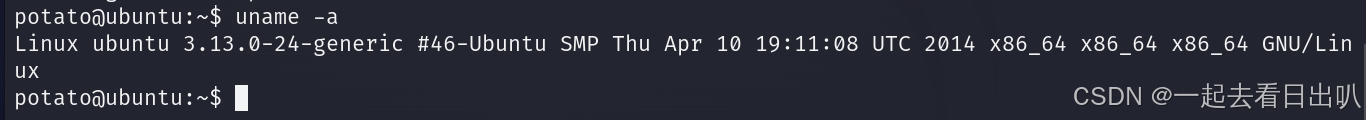

先查看下内核版本:

我们去查一下他有什么漏洞

我们下载第一个漏洞

将找到的文件下载到 kali 中

用kali开启网站,让potato下载此漏洞

先切到tmp目录下再下载,因为tmp目录是存放临时文件的目录

下载下来得.c 文件是不能使用的,需要使用 gcc 工具将.c 变为 exp 才可以使用

下载并修改成功,我们现在给他修改一下权限 777

![]()

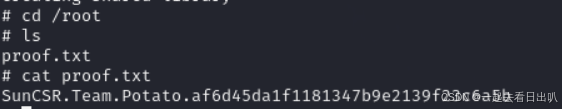

我们运行一下 exp 得到了 root 权限

我们到 root 目录中查找 flag

得到 flag

1065

1065

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?