打靶机之前要确定kali和靶机的网卡模式是同一模式,最后是NAT模式,桥接也可

信息收集:

确定kali自己的ip:192.168.91.139

查找靶机的ip:nmap 192.168.91.0/24

打开浏览器,输入靶机的ip地址

是一个土豆potato,没有别的信息

再详细扫描一下ip:nmap 192.168.91.143 -A -p-

可以看到除了80端口,还开启了一个7120的ssh端口

结合刚才的网页是一个土豆,可以猜测一下,它的用户名就是potato,我们使用九头蛇来进行密码爆破试一下

爆破到了

用户名:potato

密码:letmein

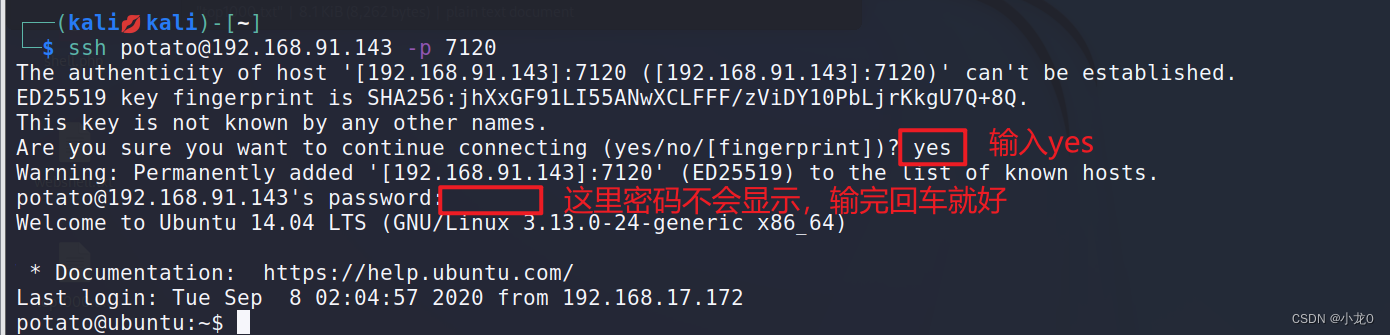

ssh登录:ssh potato@192.168.91.143 -p 7120

成功登录

提权

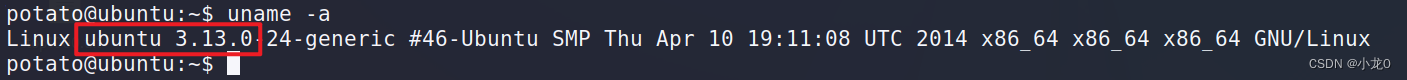

先查看下内核版本:uname -a

用kali搜索下它的版本有什么漏洞

我们使用第一个

先下载到kali

将他拷贝到当前目录下

用kali开启网站,让potato下载此漏洞

先切到tmp目录下再下载,因为tmp目录是存放临时文件的目录

用gcc将.c文件编译成exp文件才可利用

给满权限

执行,发现得到了root权限

找到flag

在Kali系统中,通过nmap扫描确定靶机IP,发现开放的80端口和7120端口SSH服务。利用网页信息推测用户名为potato,进行密码爆破得到密码letmein。通过ssh登录后,查看内核版本并搜索相关漏洞,下载并编译C文件,利用漏洞获取root权限,最终找到flag。

在Kali系统中,通过nmap扫描确定靶机IP,发现开放的80端口和7120端口SSH服务。利用网页信息推测用户名为potato,进行密码爆破得到密码letmein。通过ssh登录后,查看内核版本并搜索相关漏洞,下载并编译C文件,利用漏洞获取root权限,最终找到flag。

1053

1053

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?