关注公号【逆向通信猿】更精彩!!!

这个实验时学习了简书上的一篇文章后,自己根据课程例子进行的一次小测试,phase 4和5的堆栈图解还没有画,等后续有时间会进行补充。

本人转载的简书原文:

https://blog.youkuaiyun.com/wlwdecs_dn/article/details/121249364#comments_19237060

一、Part I: Code Injection Attacks

Phase 1

root@itcast:/projects/attacklab/target51# gdb ctarget

(

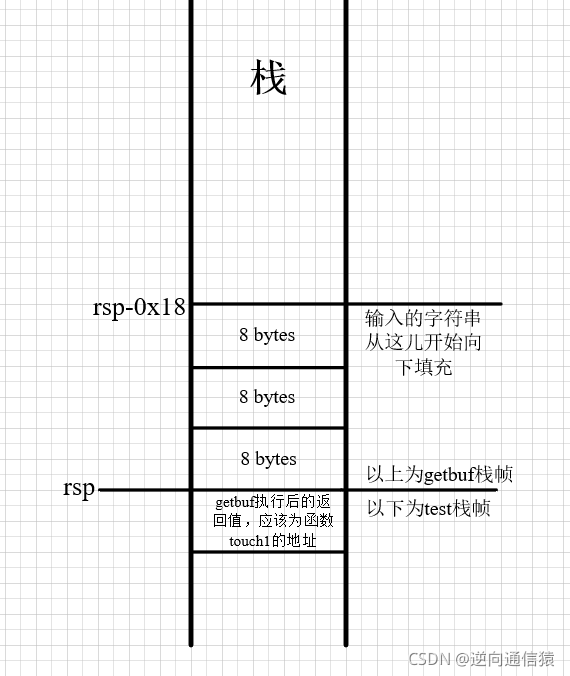

本文详细解析了CSAPP(深入理解计算机系统)的Attack Lab,涵盖Code Injection Attacks的Phase 1, 2, 3以及Return-Oriented Programming的Phase 4和5。通过GDB调试,介绍了如何构造注入代码、找到关键地址和利用堆栈来实现攻击。作者还分享了在不同阶段的命令行操作和思考过程。"

111600115,10338328,Web应用系统功能测试详解,"['Web测试', '软件测试', '功能验证', '链接检查', '表单提交']

本文详细解析了CSAPP(深入理解计算机系统)的Attack Lab,涵盖Code Injection Attacks的Phase 1, 2, 3以及Return-Oriented Programming的Phase 4和5。通过GDB调试,介绍了如何构造注入代码、找到关键地址和利用堆栈来实现攻击。作者还分享了在不同阶段的命令行操作和思考过程。"

111600115,10338328,Web应用系统功能测试详解,"['Web测试', '软件测试', '功能验证', '链接检查', '表单提交']

订阅专栏 解锁全文

订阅专栏 解锁全文

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?