由于懒得自己写burp的使用,但是又怕忘记操作,因此一下内容转载来自 https://blog.youkuaiyun.com/weixin_38948797/article/details/79111566,

其中排版内容稍有变化,其余均来自上述博客内容。

暴力破解简介:暴力破解大致可以分为两大类,一类是基于Web表单的,另一类是基于服务协议(如 telnet、FTP、SSH等)。 基于服务协议的爆破一般比较无脑,只要你的字典足够强大,没有爆破不出来的密码。(前提是没有连接次数限制,超时什么的)Kail linux中自带很多强大的密码爆破工具,比如我比较喜欢的Hydra。Hydra支持的爆破的服务和协议有:telnet ftp pop3[-ntlm]imap[-ntlm] smb smbnt http[s]-{head|get} http-{get|post}-form http-proxy ciscocisco-enable vnc ldap2 ldap3 mssql mysql oracle-listener postgres nntp socks5rexec rlogin pcnfs snmp rsh cvs svn icq sapr3 ssh2 smtp-auth[-ntlm] pcanywhereteamspeak sip vmauthd firebird ncp afp等等,可以说非常强大。

但是同样出色的Burpsuite也是作为安全工作者来说必不可少的工具,Burpsuite是Web应用程序测试的最佳工具之一,其多种功能可以帮我们执行各种任务、请求的拦截和修改,扫描web应用程序漏洞、以暴力破解Web登陆表单等。虽然Hydra也同样支持Web表单形式的爆破,但是你必须找到一个登陆错误的标志,个人认为是比较麻烦的一件事。接下来我将做一个完整的Burpsuite爆破演示:

Burpsuite下载

官方:https://portswigger.net/burp/download.html

破解版: http://pan.baidu.com/s/1bK505o 密码: pr9q

Burpsuite安装都是傻瓜式的,需要注意的是Burpsuite是基于Java开发的,所以要先配置java环境。安装成功后如果提示需要burpsuite license key我的解决办法是再burpsuite的安装目录下创建cacert.der的安全证书就可以不用 license key正常使用了。

攻击的目标网站

实战步骤

-

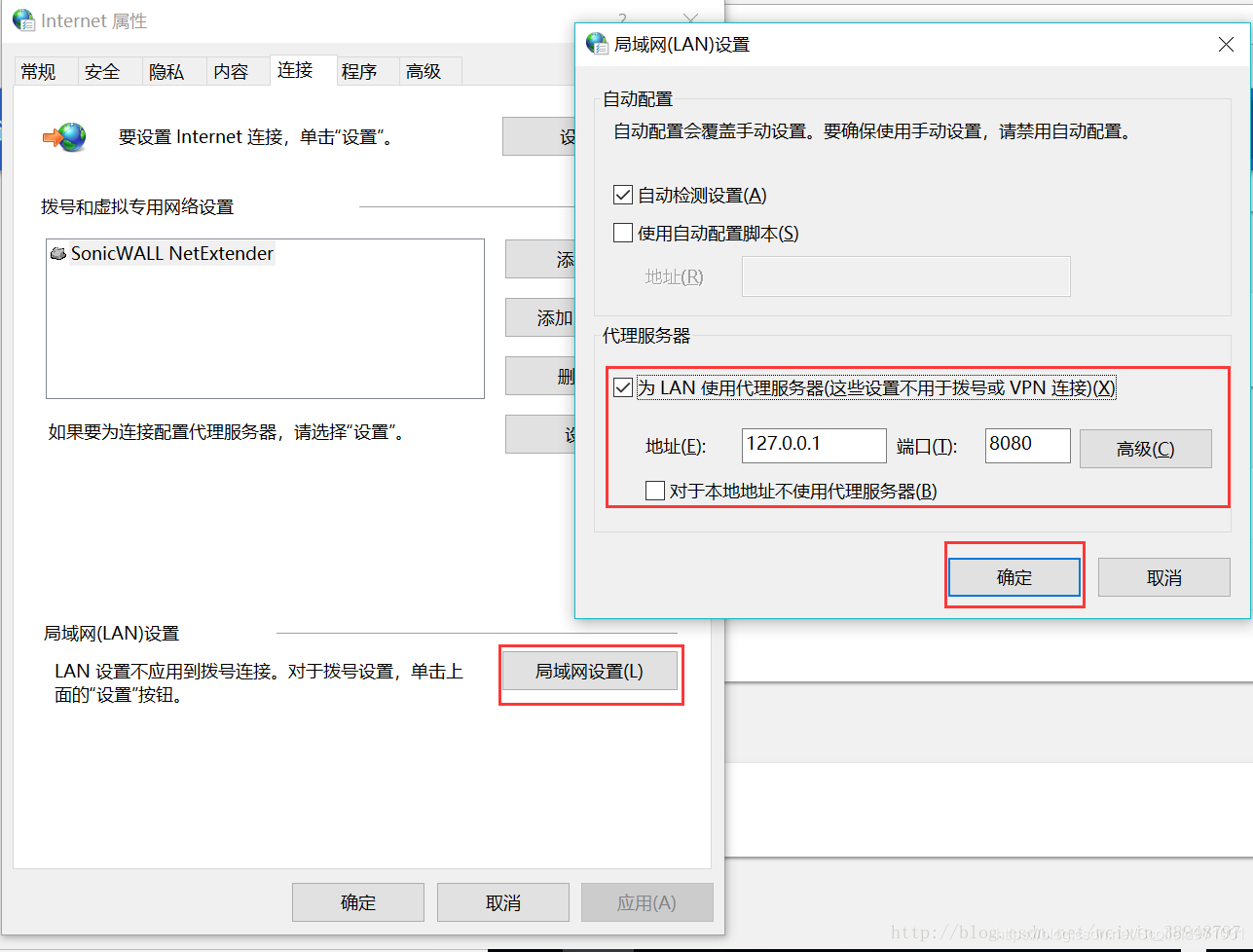

第一步:设置本地浏览器使用代理服务器:

-

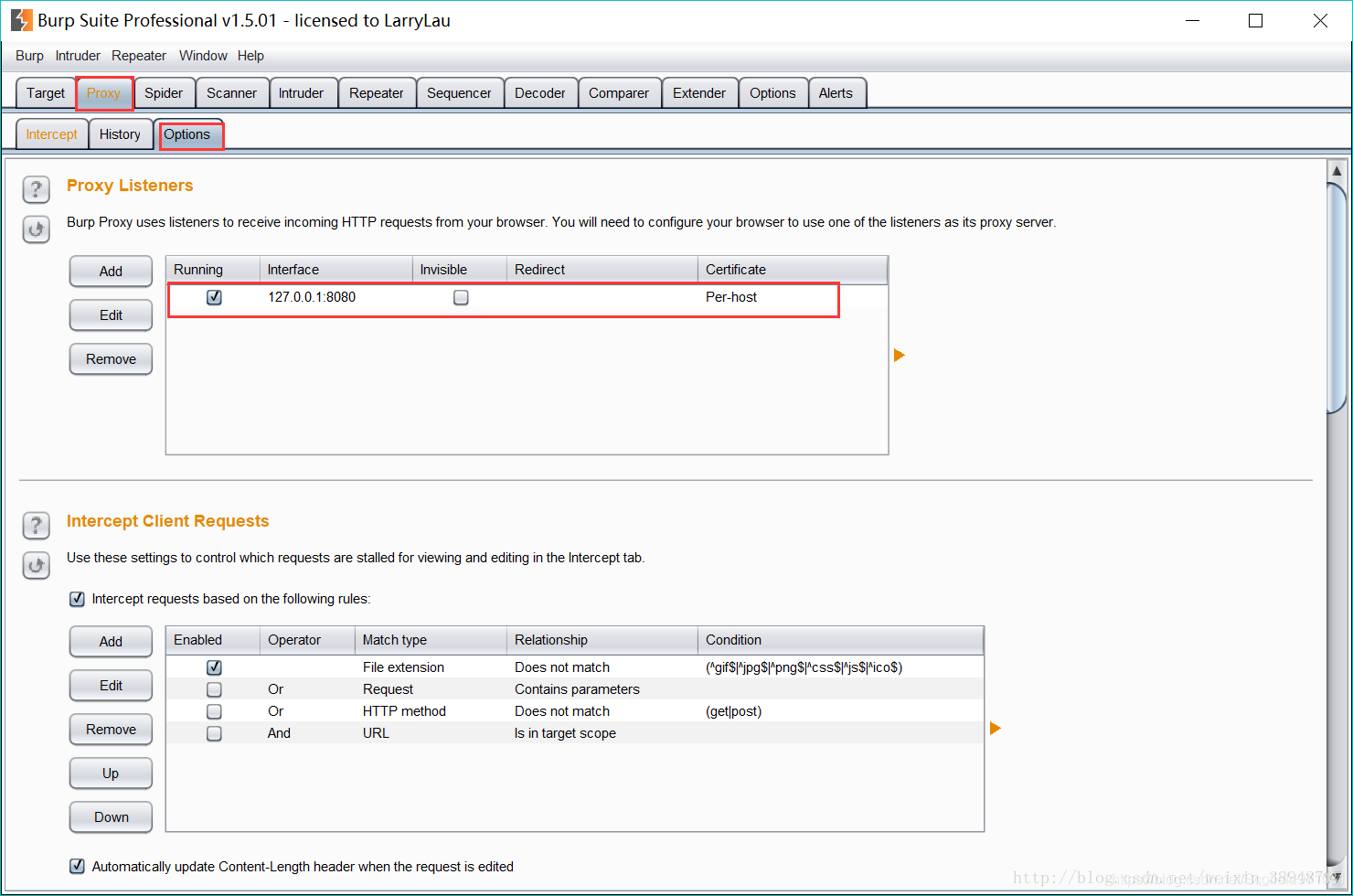

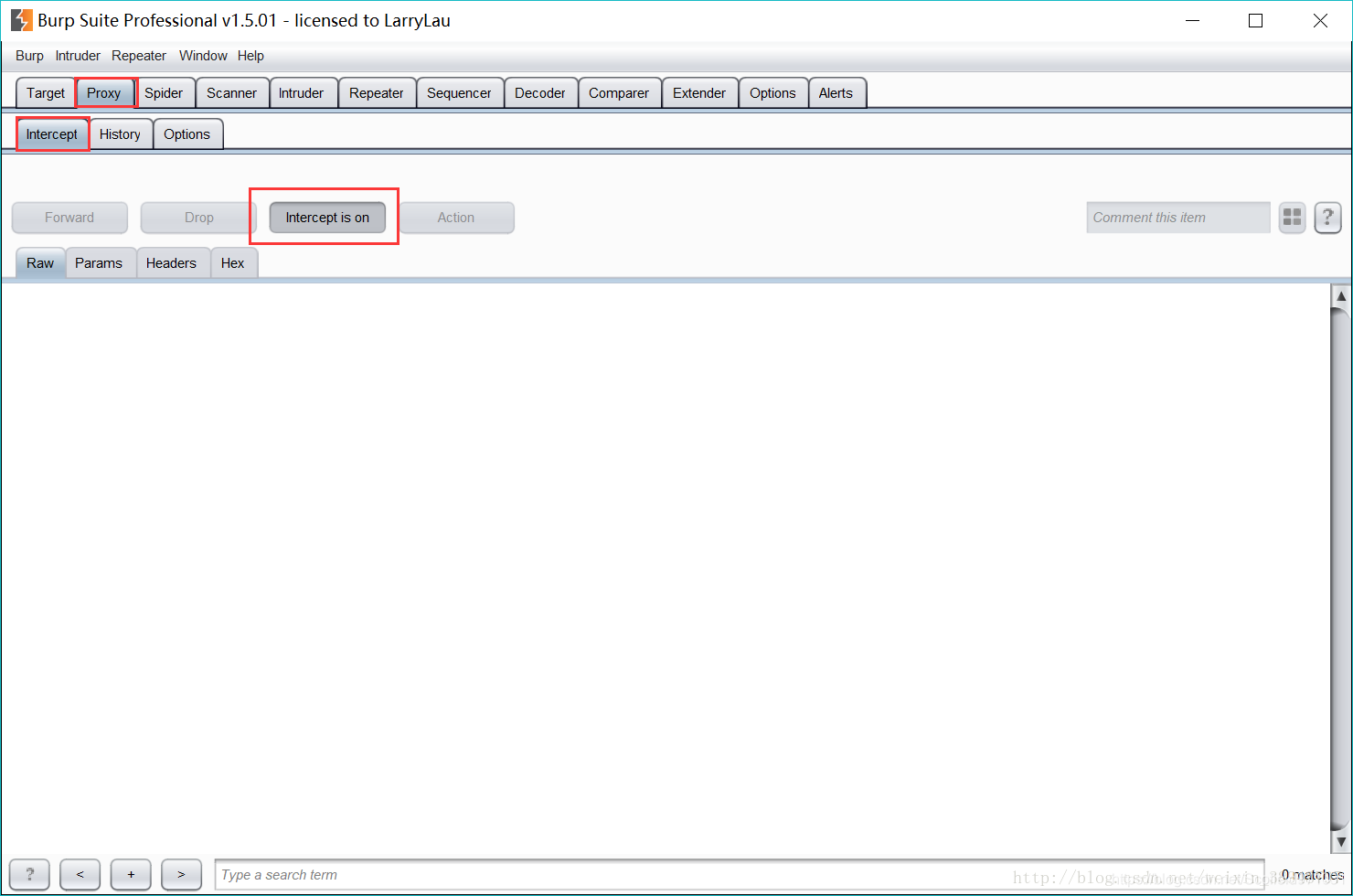

第二步:我们必须通过Burp Suite代理功能使我们能够截获数据,并修改请求,为了拦截请求,并对其进行操作。

并设置Burpsuite Proxy处于监听状态:

-

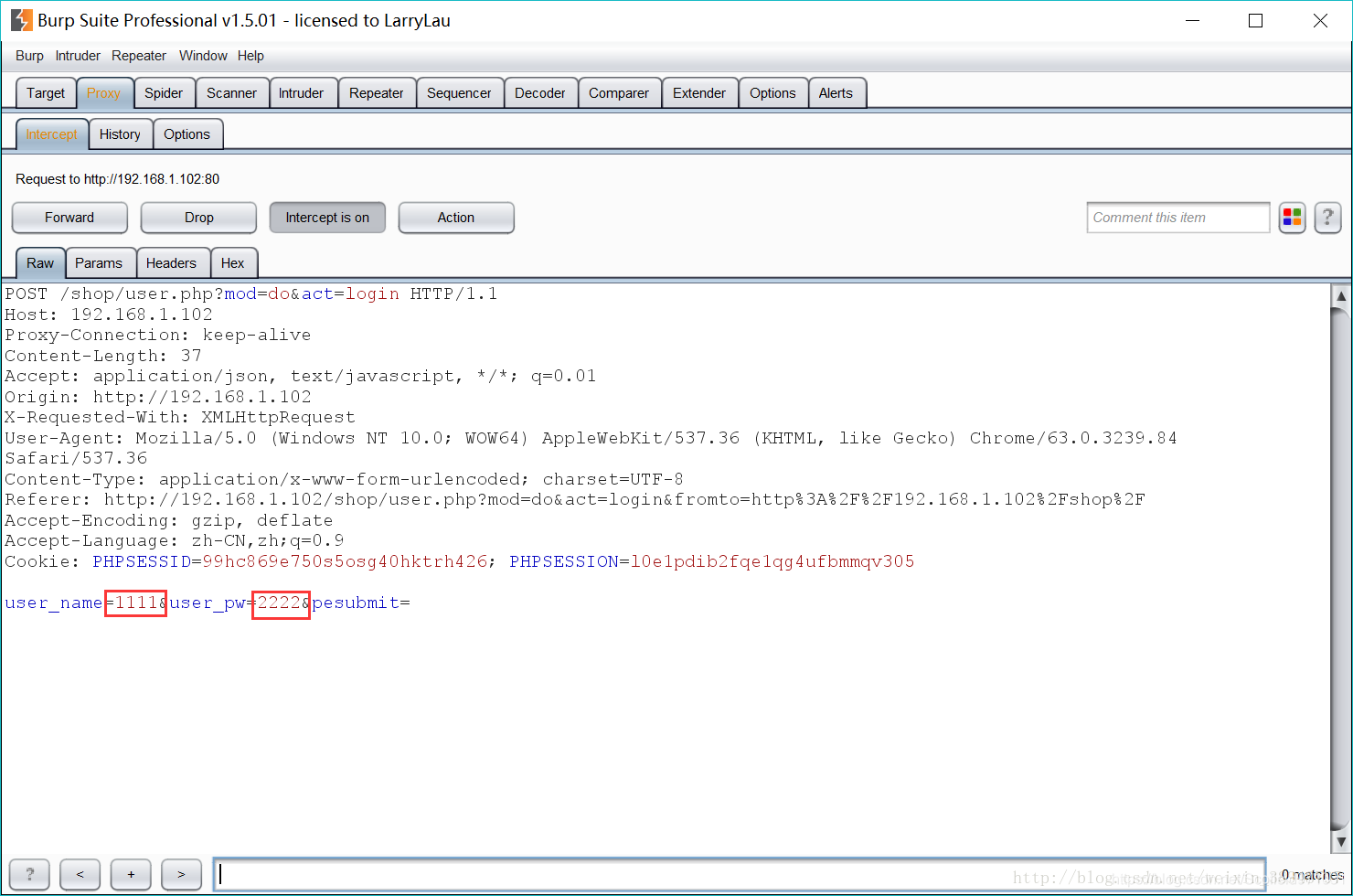

第三步:这时候我们在商城系统的登陆框中输入测试用户名:1111和密码2222,(便于查找参数即可),点击【立即登陆】

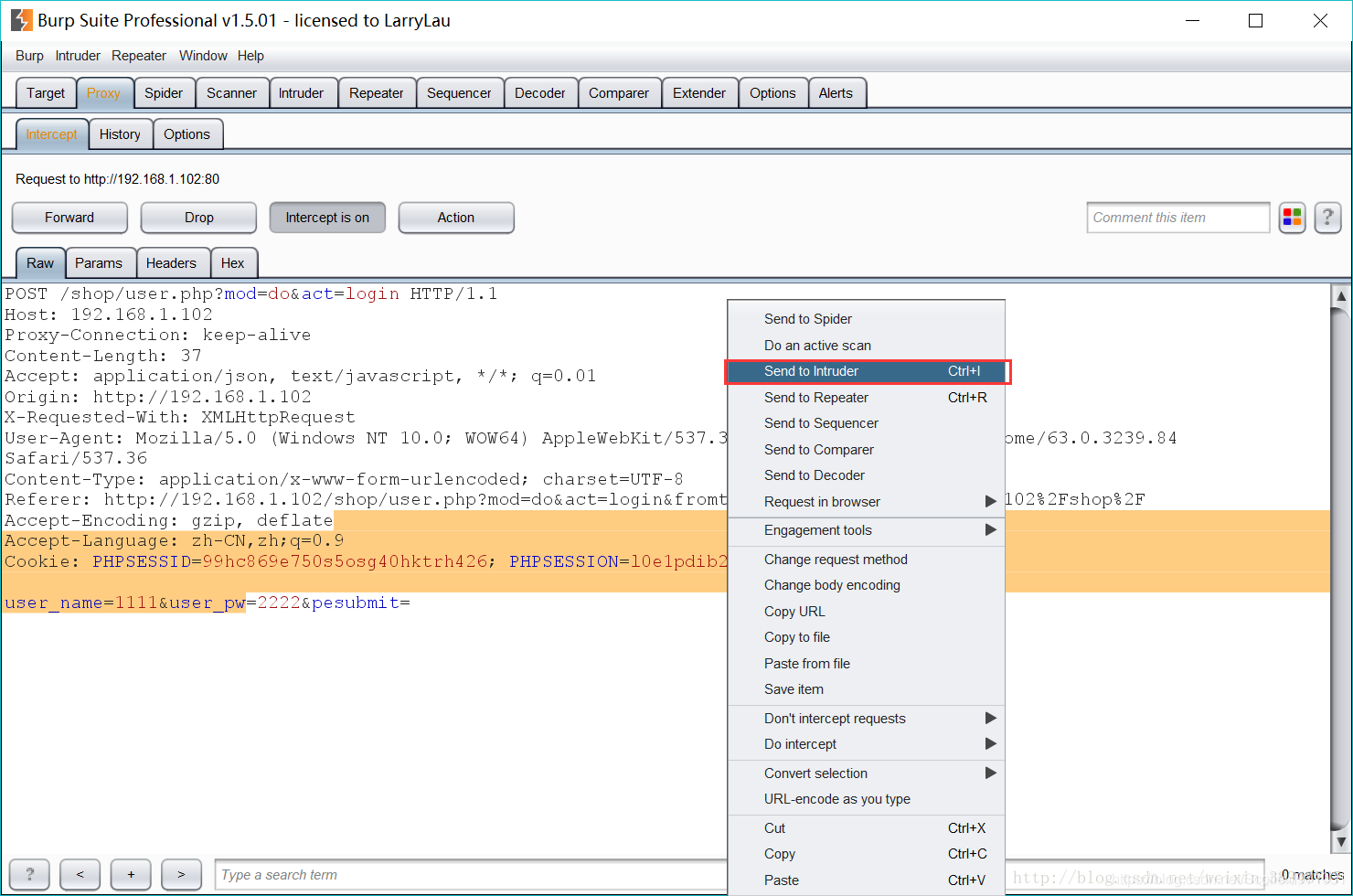

这时候登陆的请求就被Burpsuite抓取到了,回到Burpsuite主界面:可以看到输入的测试用户名密码赋值给了user_name参数和user_pw参数,找到用户名密码的参数就好办了。

-

第四步:在此空白处右键,选择【send to lntruder】

-

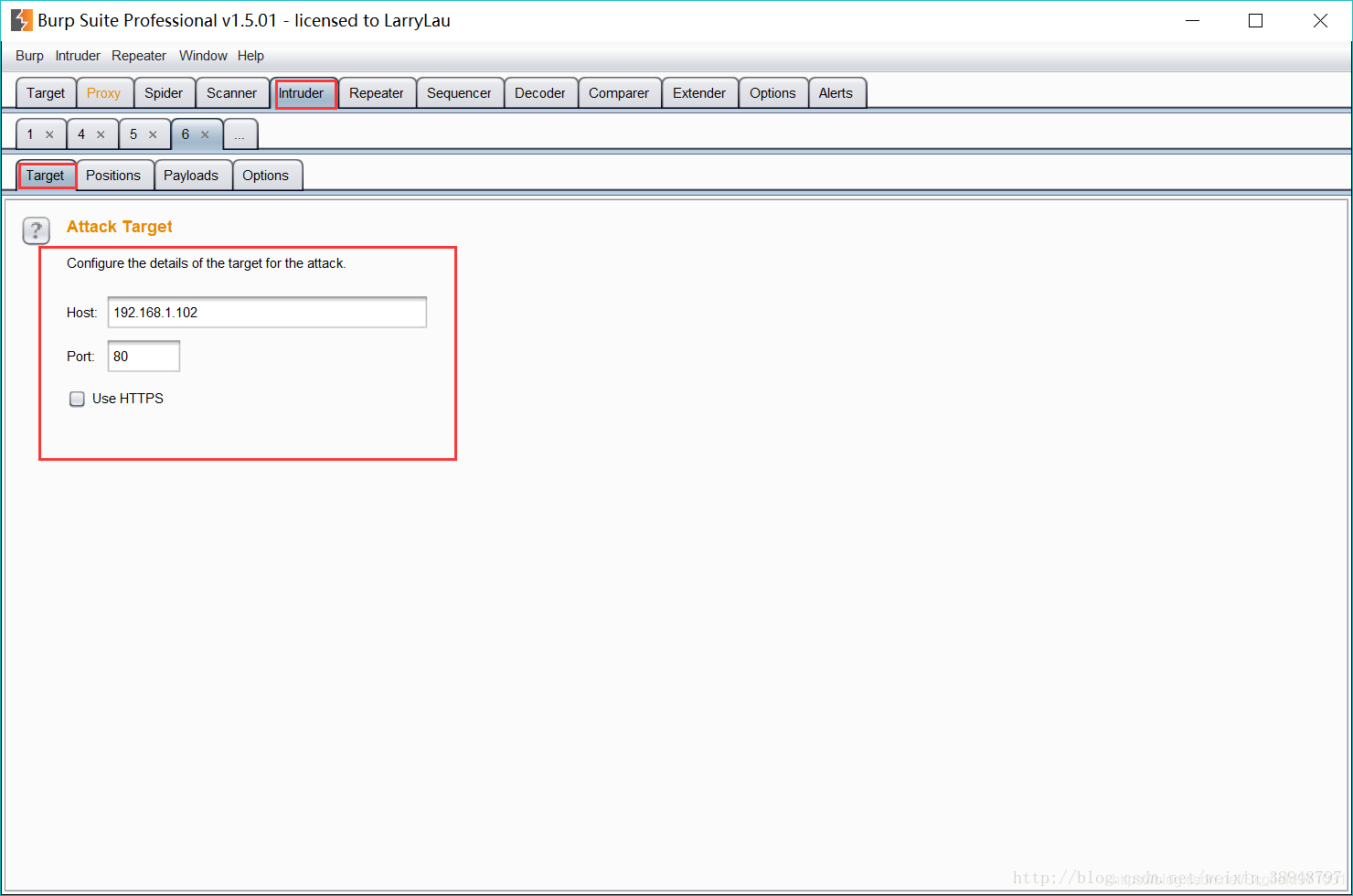

第五步:点击主菜单的【lntruder】分别设置 目标【HOST】和【Port】,若使用HTTPS,则勾选【use HTTPS】。我这里没使用

-

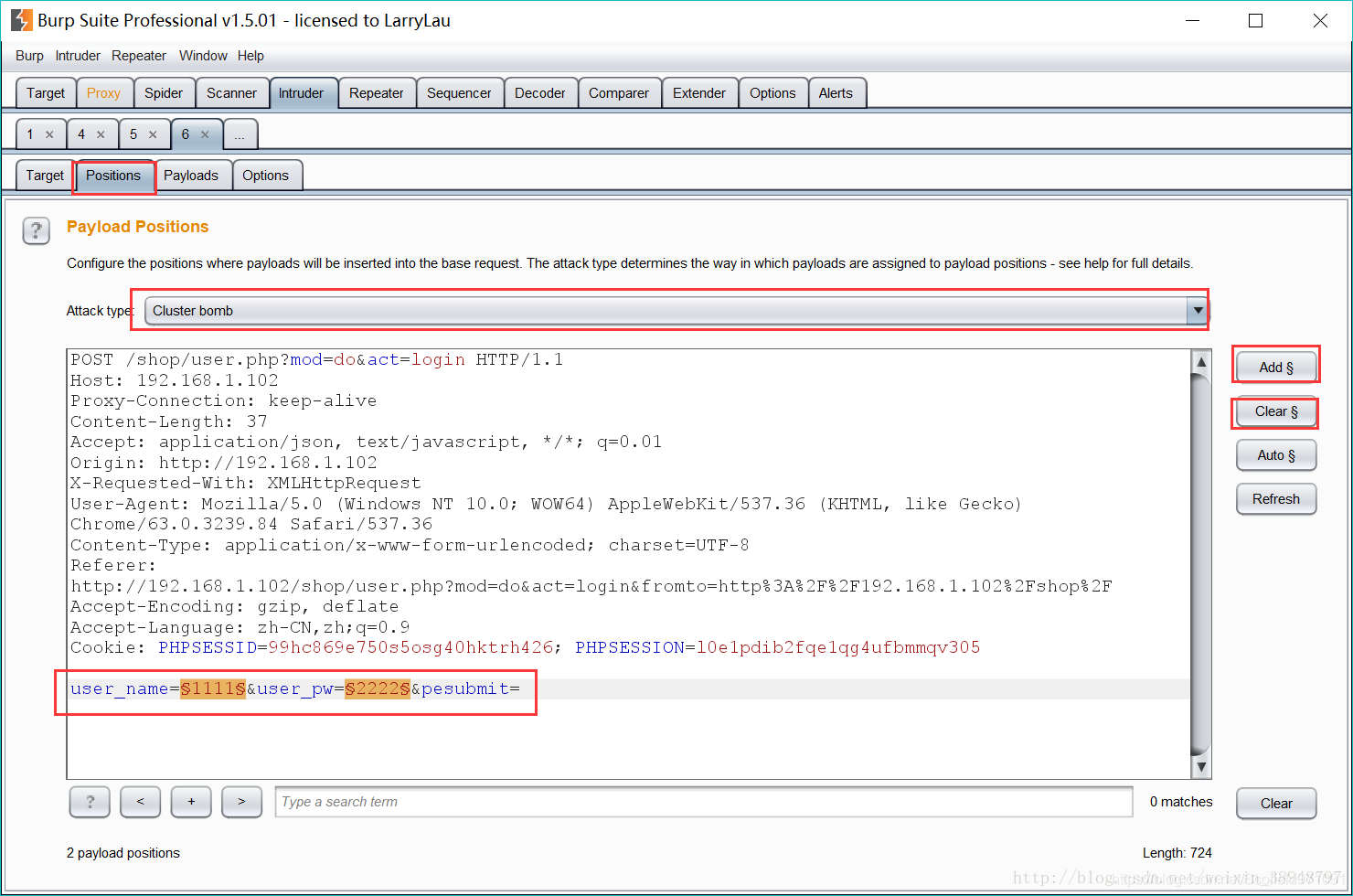

下一步:在Intruder-Position中设置,将自动设置的position【Clear】掉,然后在请求中user_name和user_pw的地方点击【Add】添加position,设置攻击类型为【Cluster bomb】

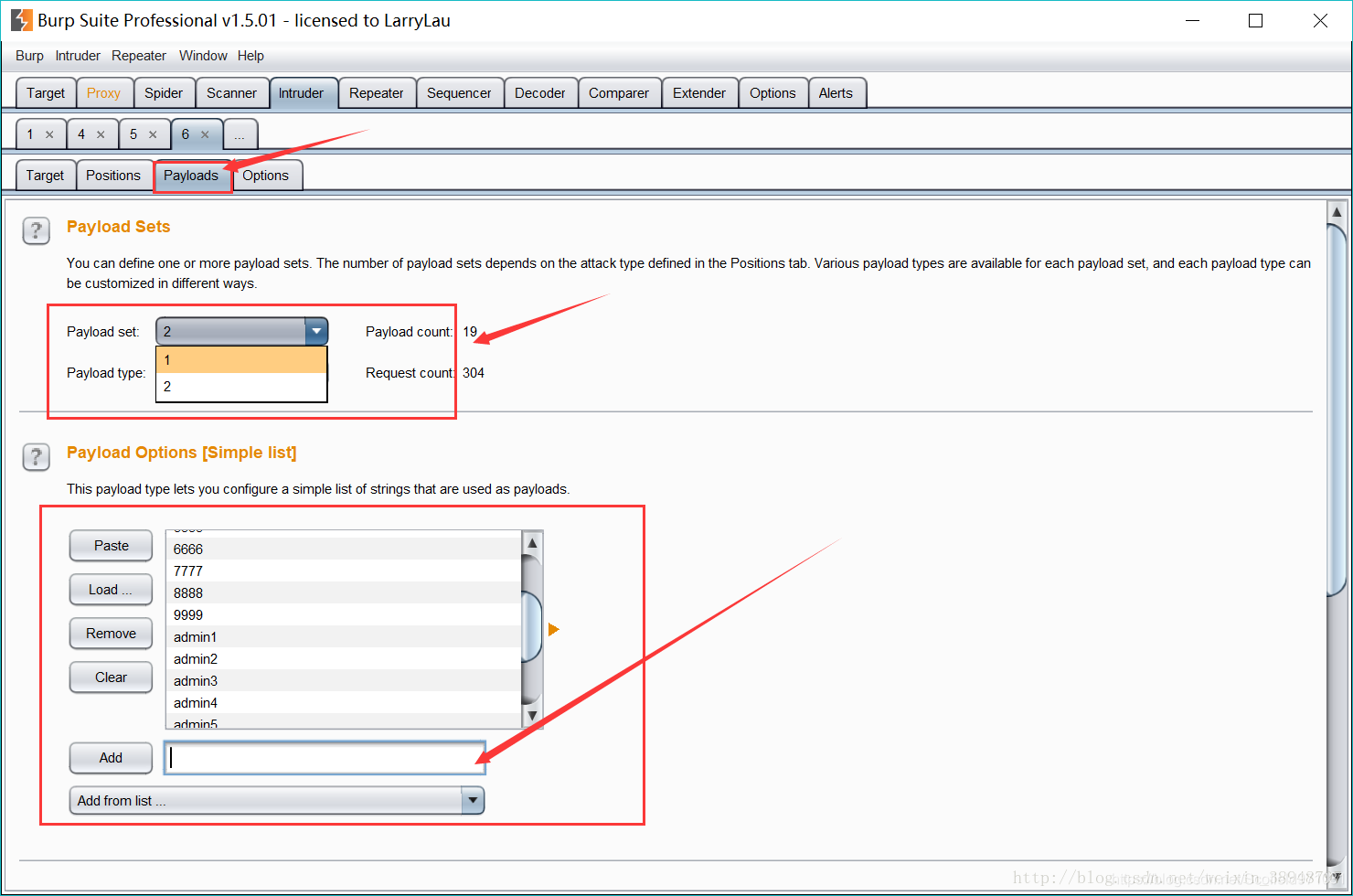

在Intruder-Payloads中设置攻击载荷,分别选择payload set 1和payload set 2,并添加user_name和user_pw的载荷(即用户名密码字典)。

-

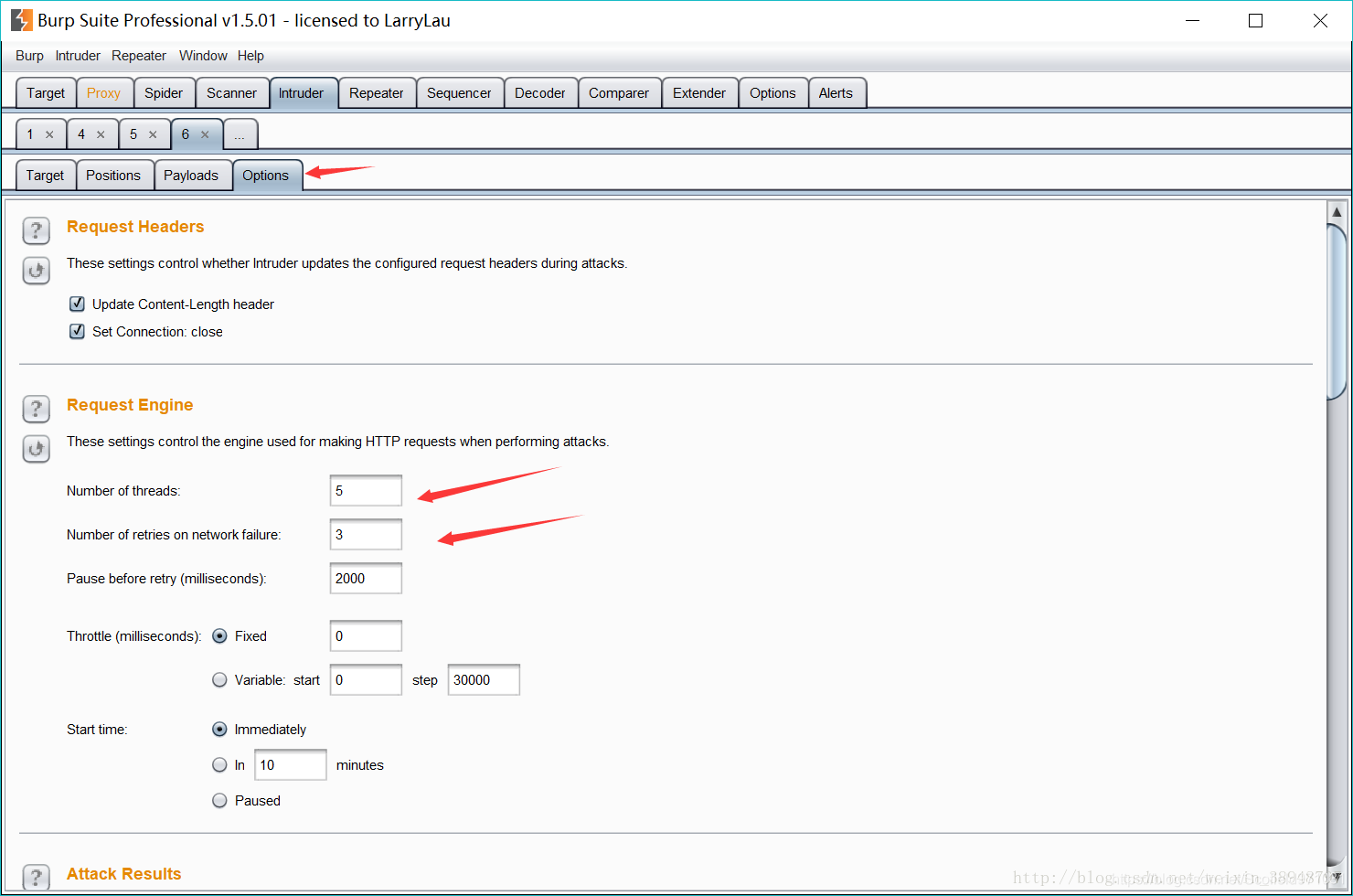

下一步:设置线程数量等。

-

最后:点击主菜单中的【Intruder-Start attack】开始攻击。

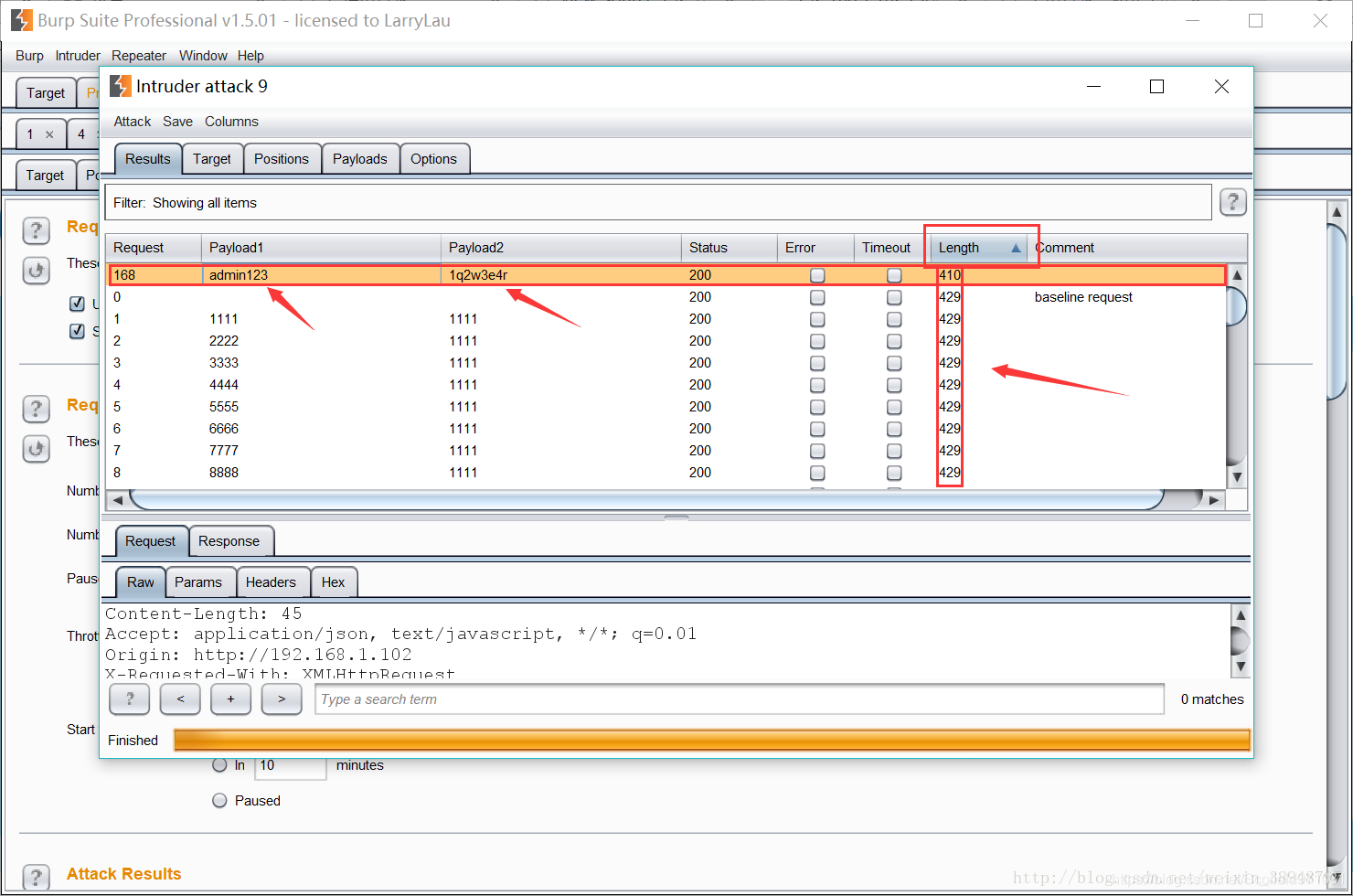

实验结果

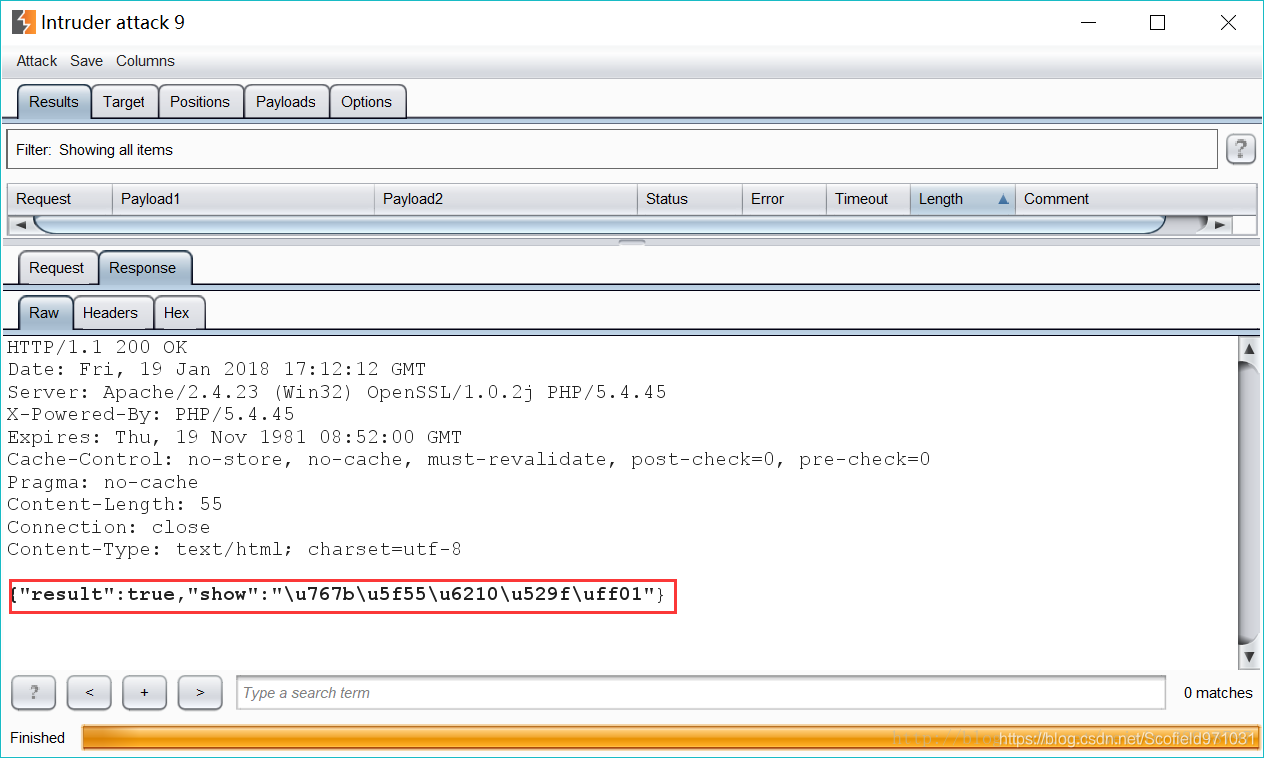

在结果列表中,通过Length排序,选出长度与其他不同的一个Length=410,查看【Response】,可以看"result":true,"show"说明破解出了正确的用户名:【admin23】和密码:【1q2w3e4r】 看看能不能登陆。

在网页通过刚刚爆破得到的用户名密码登录,登录成功。

到此,一个简单的用户名密码爆破就结束了,实际中使用,可能会需要更大的用户名和密码字典,字典越强大成功几率就越高同时也更耗时。另外本文需要web登录中没有涉及到验证码(后续我会更新针对有验证码的爆破流程,敬请期待)。

本文介绍如何使用Burp Suite进行Web应用登录表单的暴力破解,包括安装配置、设置代理及爆破步骤,并演示了一个完整的爆破过程。

本文介绍如何使用Burp Suite进行Web应用登录表单的暴力破解,包括安装配置、设置代理及爆破步骤,并演示了一个完整的爆破过程。

4536

4536

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?