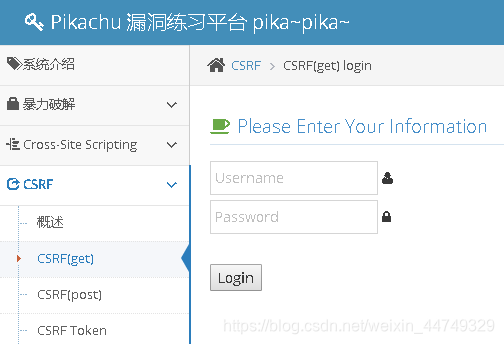

首先打开CSRF(get)

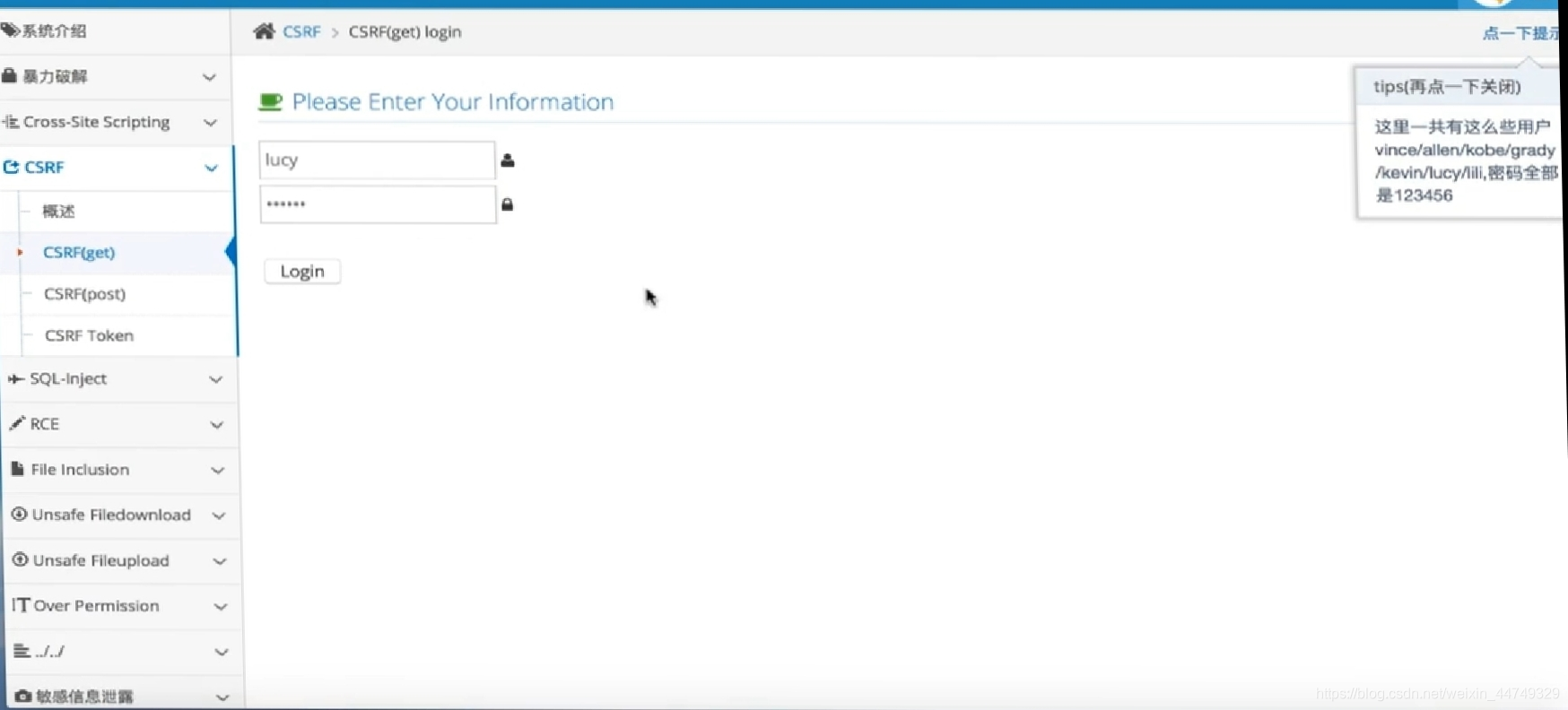

1.登录我们自己设置的购物网站,点击“提示”可以看到。

登录的时候可以来到个人中心,可以看到自己的个人信息,如果可以改他的住址直接改就可以了,点击“提交”,这个地址就改了

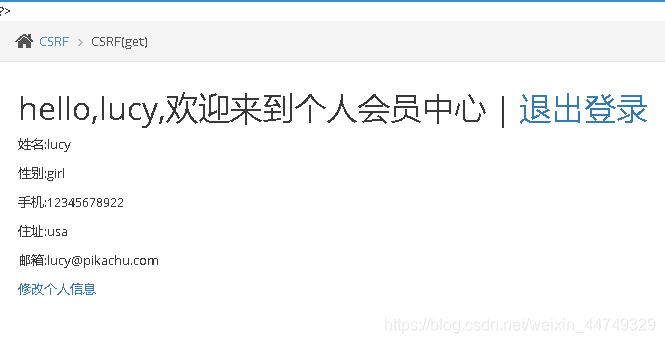

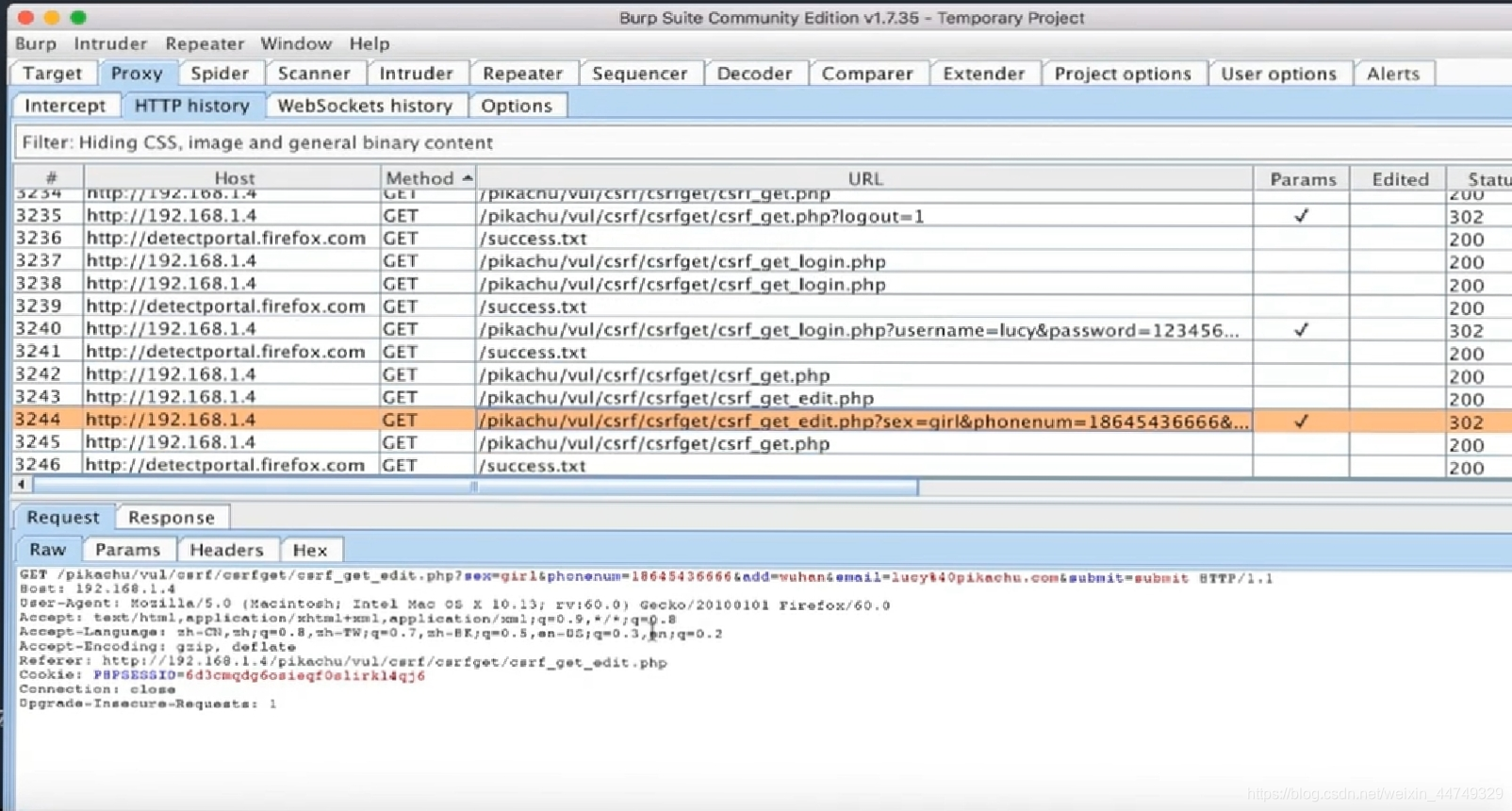

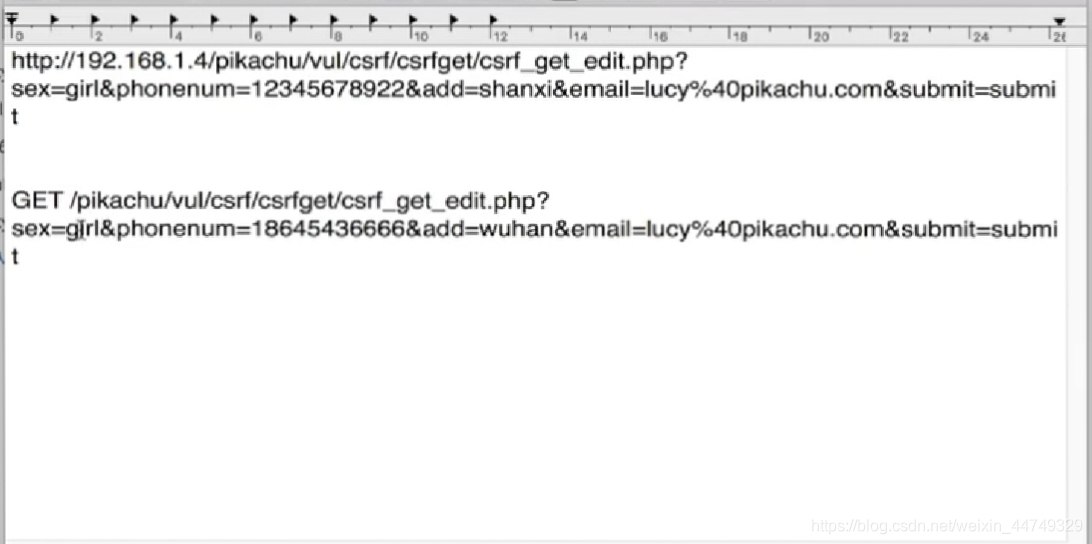

2.确认我们的网站是否有CSRF漏洞:首先敏感信息的修改,我们可以通过bug信息的数据包来看一下

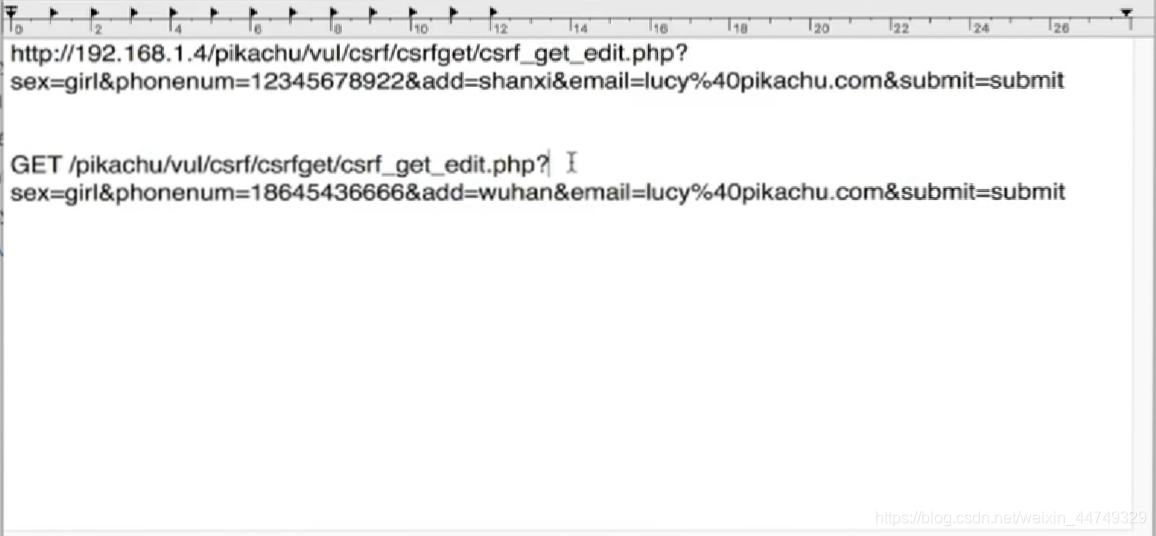

3.把get请求复制一下,粘贴到编辑器,我们可以看到这个请求是向后台发送了这些信息的参数,然后再点击“提交”,在提交这个参数里面并没有看到CSRF

也就是说这个时候应该没有做防CSRF的措施,也是通过get请求进行提交的

根据攻击者的想法,他会拿到这个链接,他拿到这个请求应很简单,他自己注册一个账号,然后登录,改一下地址,就能拿到这个链接,当他改地址时,他通过邮件或是聊天工具发给lucy

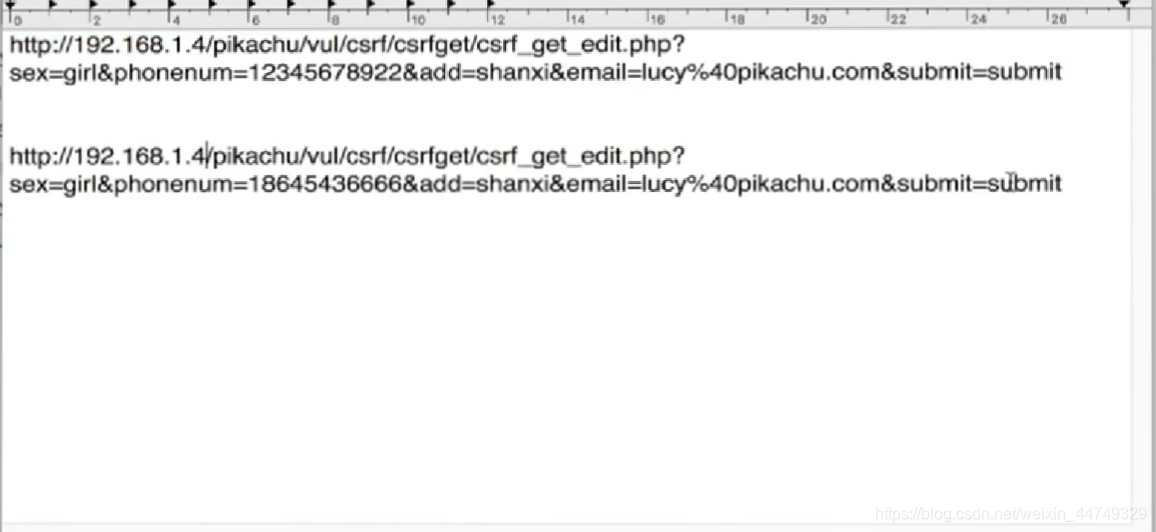

4.这是一个完整的uil,把以下的请求复制一下,假设这是攻击者伪造的链接发送给Lucy,Lucy目前的住址是武汉,她正是登录态的,当她收到攻击者的聊天信息,她会把这个聊天信息去访问一下,这个时候她的个人信息就已经被修改了,但是攻击者的信息还是她原先自己的信息。

这就是get型的CSRF。

本文介绍了get型CSRF的攻击过程。先登录购物网站修改个人信息,通过查看数据包确认网站是否有CSRF漏洞。若未做防CSRF措施,攻击者可拿到请求链接,将其发送给处于登录态的用户,用户访问后个人信息就会被修改。

本文介绍了get型CSRF的攻击过程。先登录购物网站修改个人信息,通过查看数据包确认网站是否有CSRF漏洞。若未做防CSRF措施,攻击者可拿到请求链接,将其发送给处于登录态的用户,用户访问后个人信息就会被修改。

1169

1169

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?