Pikachu——SQL-Inject-数字型注入

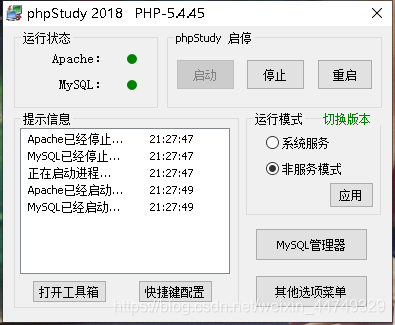

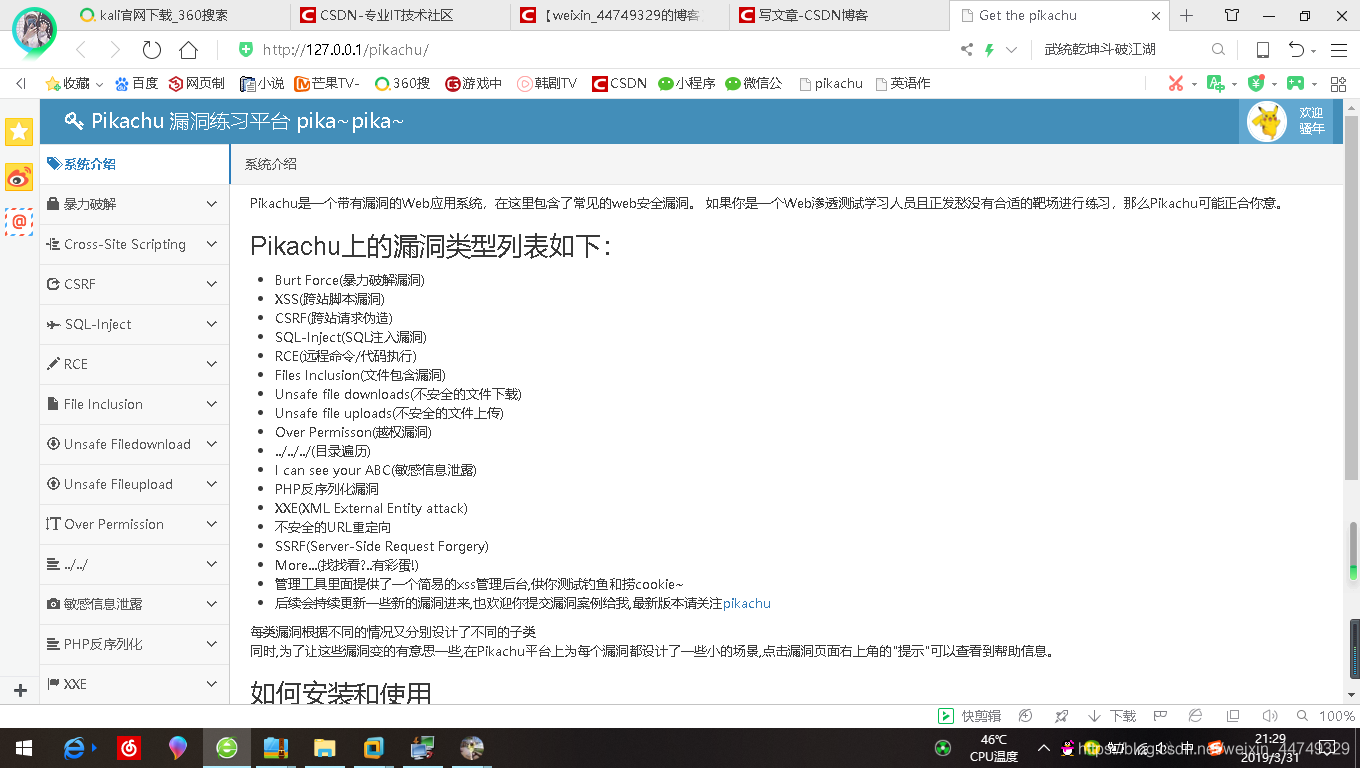

接下来会给大家来演示一下pikachu的案例进行演示

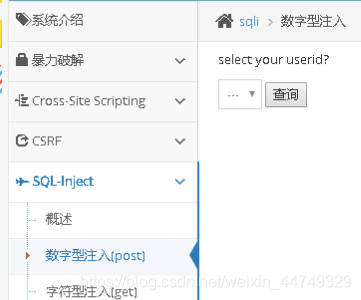

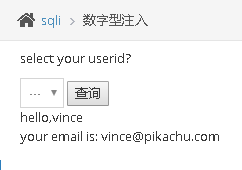

- 首先来打开pikachu,找到其中的数字注入

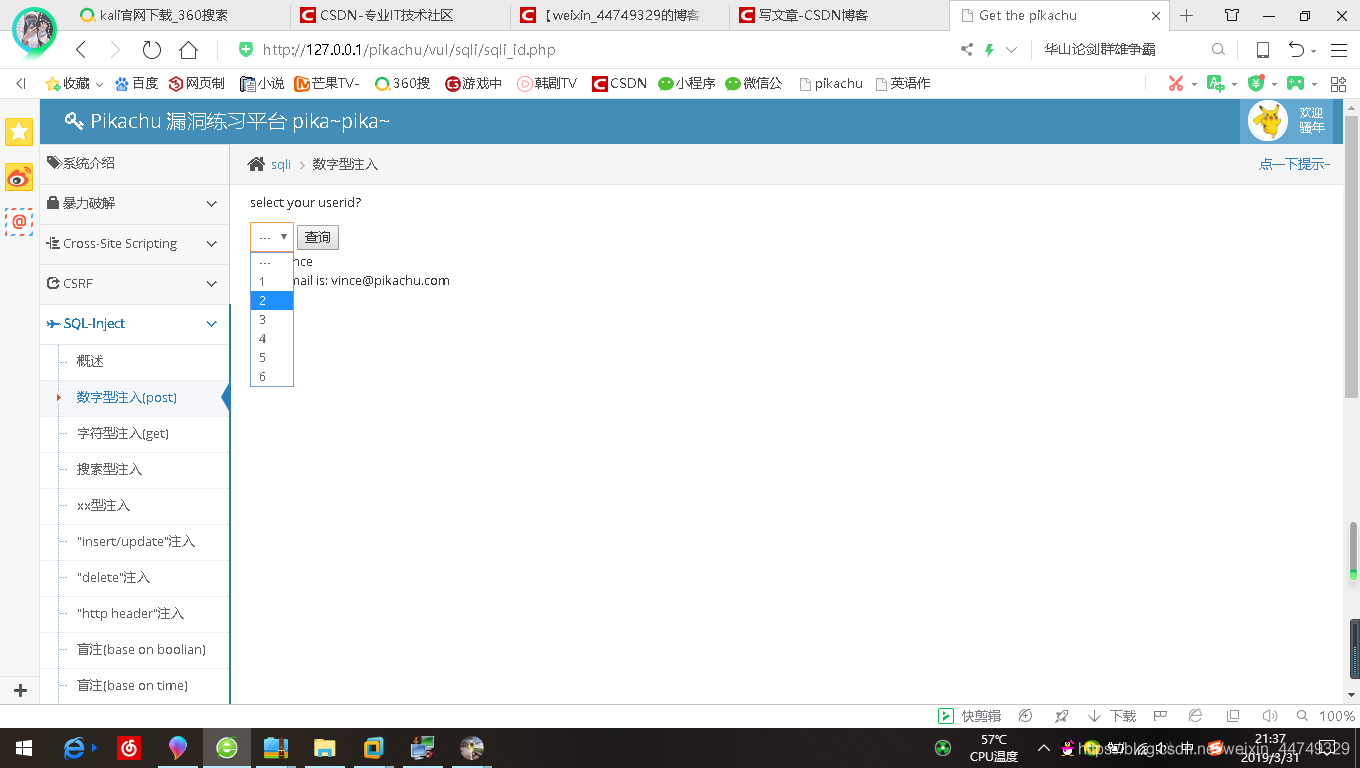

- 里面有一个post方式提出的一个请求,右边有一个下拉的一个框,点击“查询”

这里其实是一个输入点,是要查询这个输入点是否存在一个注入漏洞

- 第二步

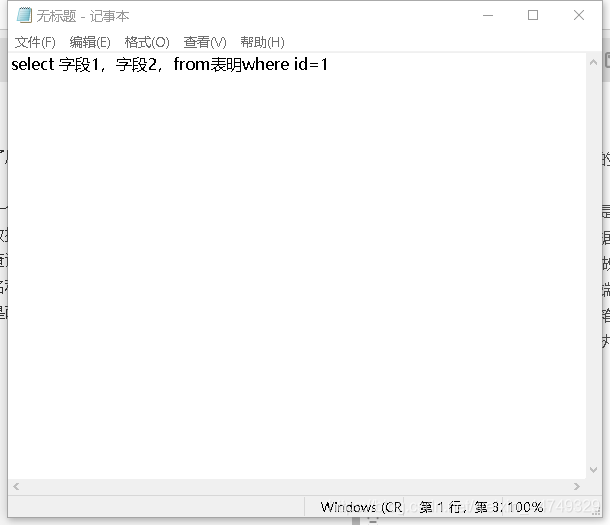

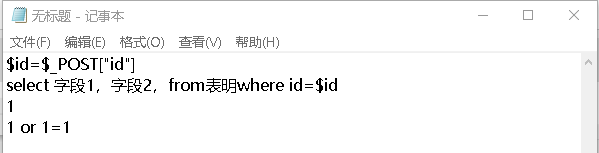

首先要去想象这个功能提交的参数到了后台要如何去操作,然后我们可以打开记事本,来想一下后台的逻辑

首先我们看一下上面显示的是提交了一个ID,到后端,后端返回了一个名称跟邮箱,正常情况下所有的用户的数据是存在数据库里面的,当我们提交这个1到后端之后呢,后端应该在数据库里面做了一个查询,所以后端应该是这样的

因为这个时候你并不知道后端的字段名称是什么,用“字段1”来代替,前面有两个字段来返回一个是名称一个是邮箱,所以是两个字段,也不知道id从哪来,假设等于1,所以是预设以下后端是这样来执行。

- 然后在burpsuit里抓一下包

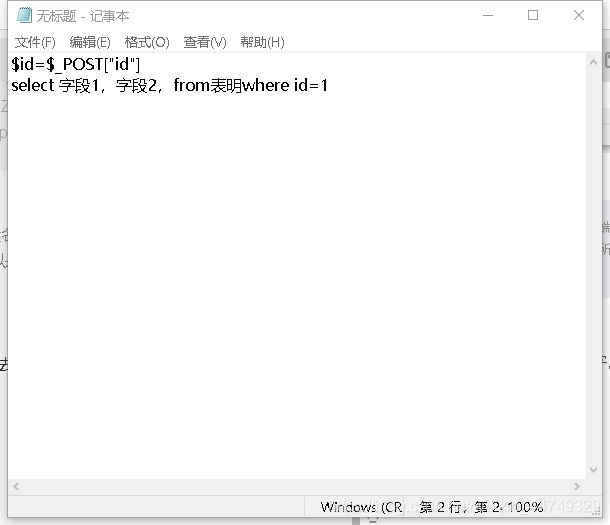

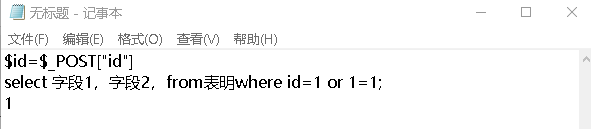

思路:1是我们传进去的数字,后端会去接收我们的post,请求里的变量,复制一个变量,然后在名字复制到下面

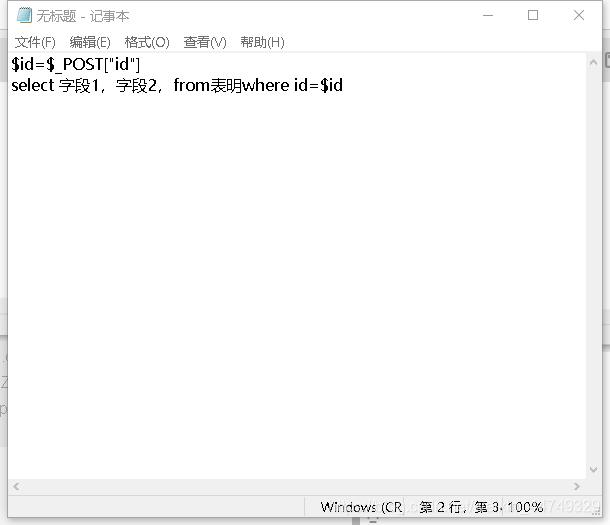

我们预测前端的输入都会拼接到这个链接,如图

通过这个返回,后台会不会把这个当成一个逻辑去执行如下图所示

我要去要去数据库里的操作命名行里把这个操作演示一边,要掌握数据库的基础才能更好的展示

本文通过Pikachu平台演示了SQL数字型注入的过程。首先介绍了后端可能的查询逻辑,然后使用Burp Suite抓取请求包,并逐步展示了如何利用输入点进行注入攻击。

本文通过Pikachu平台演示了SQL数字型注入的过程。首先介绍了后端可能的查询逻辑,然后使用Burp Suite抓取请求包,并逐步展示了如何利用输入点进行注入攻击。

396

396

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?