Mrrobot

实验目的

从Mr robot靶机中找到其中的三个flag

实验需求

Mr robot:机器人先生

Kali:Kali Linux是基于Debian的Linux发行版, 设计用于数字取证操作系统。每一季度更新一次。由Offensive Security Ltd维护和资助。最先由Offensive Security的Mati Aharoni和Devon Kearns通过重写BackTrack来完成,BackTrack是他们之前写的用于取证的Linux发行版 。

Burp suite:Burp Suite 是用于攻击web 应用程序的集成平台,包含了许多工具。Burp Suite为这些工具设计了许多接口,以加快攻击应用程序的过程。所有工具都共享一个请求,并能处理对应的HTTP 消息、持久性、认证、代理、日志、警报。

Nmap:Nmap,也就是Network Mapper,最早是Linux下的网络扫描和嗅探工具包。

实验设计

靶机以及我们的kali我们都要调成nat模式,然后找到靶机ip,提权 然后找到其中的flag

实现

Mr robot 靶机设置成nat模式

Kali

Nat模式下的ip所在网段 192.168.15.0

Nat模式下的ip所在网段 192.168.15.0

nmap -sV 192.168.15.0/24

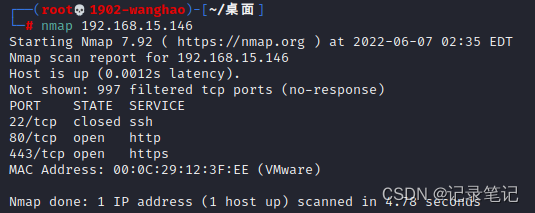

nmap -sV 192.168.15.146

发现他开放了22 80 443 端口

本文详细介绍了在VulnHub平台上进行Mrrobot靶机的渗透测试过程,包括使用Kali Linux进行网络扫描、发现开放端口、MD5解密、利用Burp Suite抓包、字典攻击获取登录凭证、上传PHP反向shell、提升权限、查找并解密剩余flag等步骤,最终成功获取到所有flag。

本文详细介绍了在VulnHub平台上进行Mrrobot靶机的渗透测试过程,包括使用Kali Linux进行网络扫描、发现开放端口、MD5解密、利用Burp Suite抓包、字典攻击获取登录凭证、上传PHP反向shell、提升权限、查找并解密剩余flag等步骤,最终成功获取到所有flag。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

829

829

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?