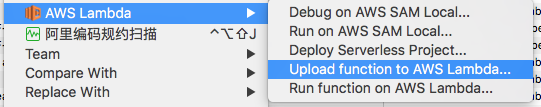

在使用

功能时,你可能会遇到错误:Failed to load iam role in US East (N. Virginia): java.lang.NullPointerException.

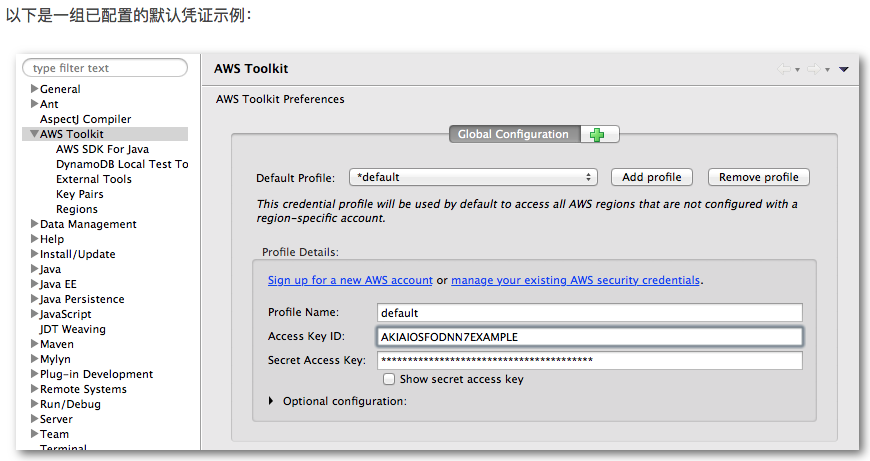

这是因为没有配置证书 credentials,

关于配置证书,你需要参考:https://docs.aws.amazon.com/zh_cn/cli/latest/userguide/cli-config-files.html

https://docs.aws.amazon.com/zh_cn/toolkit-for-eclipse/v1/user-guide//setup-credentials.html#set-credfile-location

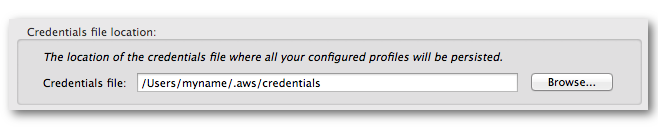

如果你在Eclipse AWS Toolkit 配置界面看到的不是上图这个样子,那你应该看到下图的:

在 AWS Toolkit 的“Preferences”对话框中,找到 Credentials file location 部分,然后输入要存储 AWS 凭证的文件的路径名。

打开终端,查看上图中的路径对应的文件是否存在,如果不存在就创建它。

它的格式你需要参考:https://docs.aws.amazon.com/zh_cn/cli/latest/userguide/cli-config-files.html

文件如下所示:

~/.aws/credentials

[default]

aws_access_key_id=AKIAIOSFODNN7EXAMPLE

aws_secret_access_key=wJalrXUtnFEMI/K7MDENG/bPxRfiCYEXAMPLEKEY

9770

9770

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?