动态主机配置协议DHCP

DHCP (Dynamic Host Configuration Protocol) 提供了即插即用的连网方式,用户不再需要手动配置 IP 地址等信息。

DHCP 配置的内容不仅是 IP 地址,还包括子网掩码、网关 IP 地址。

DHCP使用传输层的UDP服务。目标端口号67,源端口68。

DHCP 工作过程如下:

- 客户端发送 Discover 报文,该报文的目的地址为 255.255.255.255:67,源地址为 0.0.0.0:68,是广播报文。如果客户端和 DHCP 服务器不在同一个子网,就需要使用中继代理。

- DHCP 服务器收到 Discover 报文之后,发送 Offer 报文给客户端,该报文包含了客户端所需要的信息。因为客户端可能收到多个 DHCP 服务器提供的信息,因此客户端需要进行选择。

- 如果客户端选择了某个 DHCP 服务器提供的信息,那么就发送 Request 报文给该 DHCP 服务器。

- DHCP 服务器发送 Ack 报文,表示客户端此时可以使用提供给它的信息。

- 到0。5租用期到后,发送request报文,请求更新租用期。

- 客户端可以发送release报文 接触ip地址组约。

注意,dhcp服务器在发送offer报文前和客户端收到dhcp确认报文时,会使用ARP检测所选ip没有被使用。

域名系统DNS

DNS 是一个分布式数据库,提供了主机名和 IP 地址之间相互转换的服务。这里的分布式数据库是指,每个站点只保留它自己的那部分数据。

域名具有层次结构,从上到下依次为:根域名、顶级域名、二级域名。

DNS使用传输层的udp报文封装,端口号为53。

域名解析过程有两种:递归查询和迭代查询。

DNS查询过程:

首先检查主机的高速缓存和本地域名服务器上的高速缓存,如果没有找到,再发送dns查询报文。

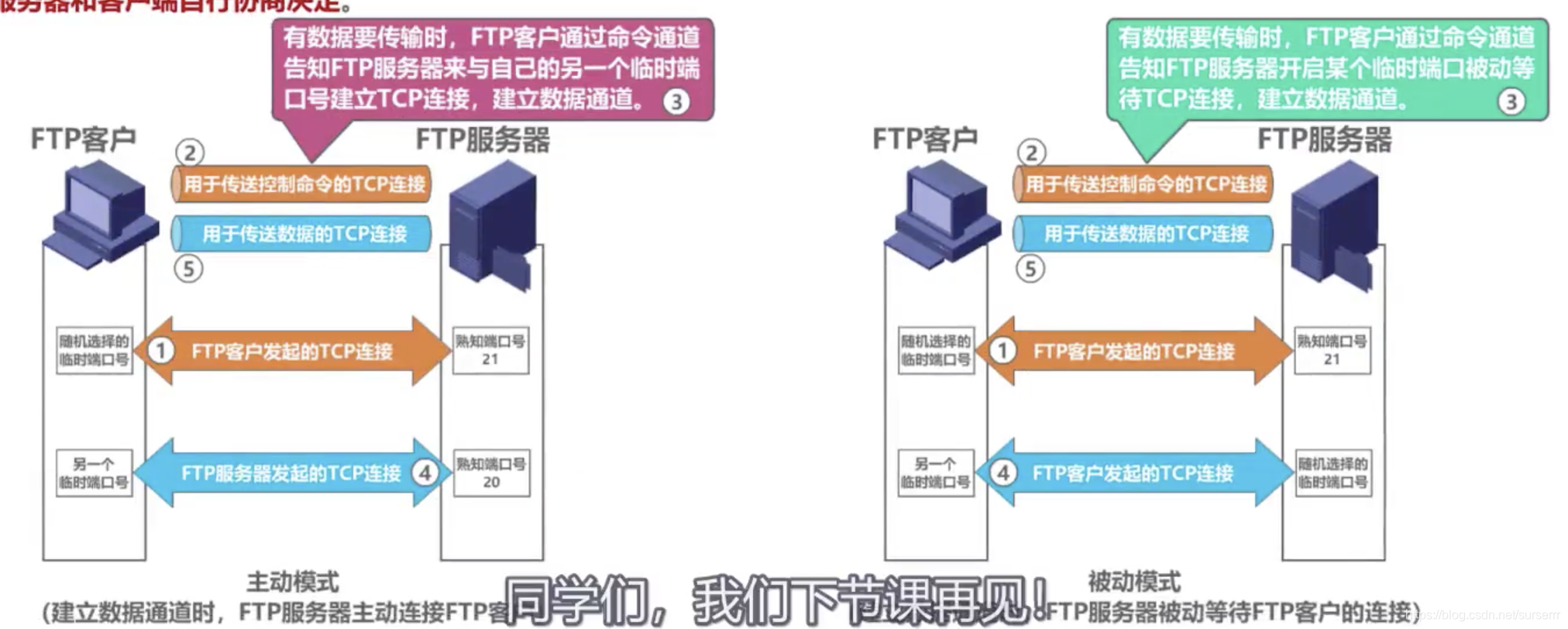

文件传送协议 FTP

FTP 使用 TCP 进行连接,它需要两个连接来传送一个文件:

- 控制连接:21端口,客户端主动建立连接后,使用这个连接传送ftp相关命令。

- 数据连接:20端口,用来传送一个文件数据。

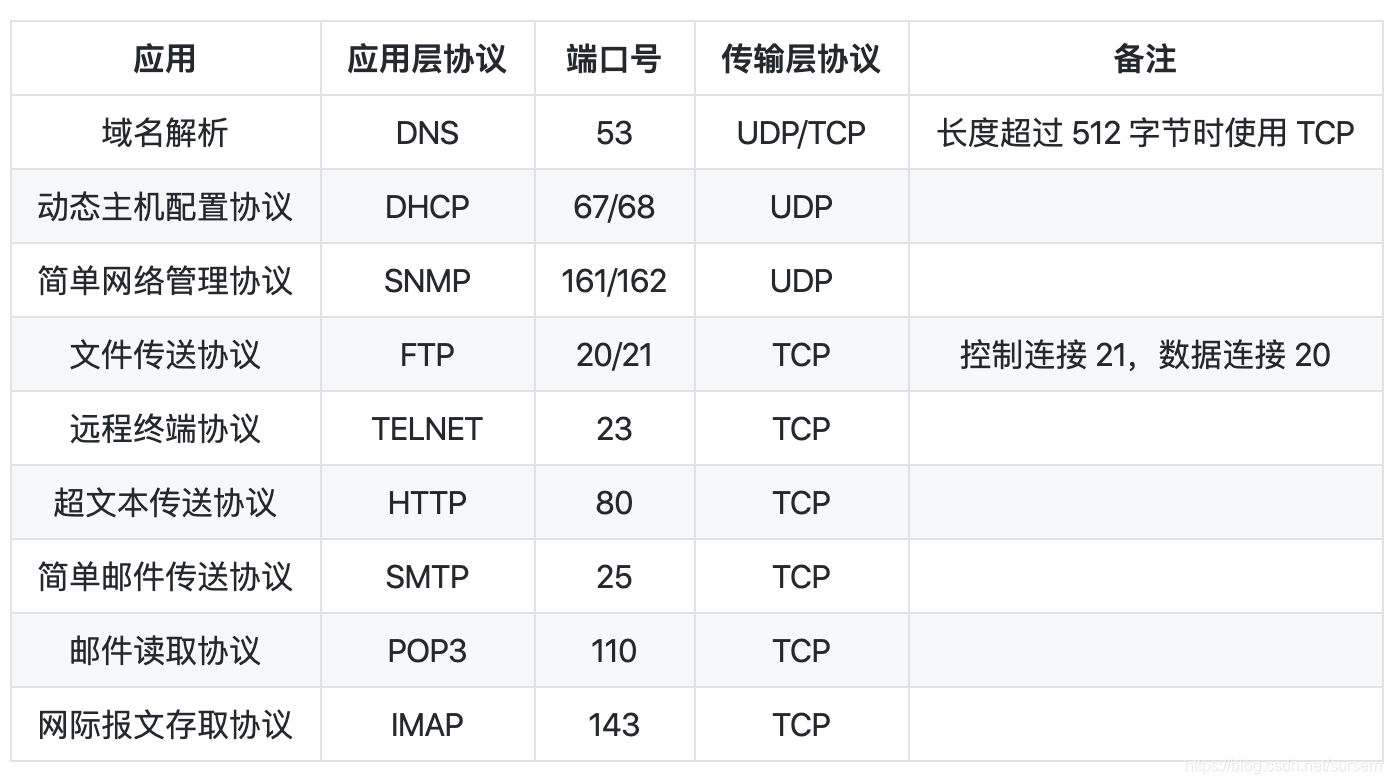

常用端口

Web 页面请求过程

1. DHCP 配置主机信息

-

假设主机最开始没有 IP 地址以及其它信息,那么就需要先使用 DHCP 来获取。

-

主机生成一个 DHCP 请求报文,并将这个报文放入具有目的端口 67 和源端口 68 的 UDP 报文段中。

-

该报文段则被放入在一个具有广播 IP 目的地址(255.255.255.255) 和源 IP 地址(0.0.0.0)的 IP 数据报中。

-

该数据报则被放置在 MAC 帧中,该帧具有目的地址 FF:FF:FF:FF:FF:FF,将广播到与交换机连接的所有设备。

-

连接在交换机的 DHCP 服务器收到广播帧之后,不断地向上分解得到 IP 数据报、UDP 报文段、DHCP 请求报文,之后生成 DHCP ACK 报文,该报文包含以下信息:IP 地址、DNS 服务器的 IP 地址、默认网关路由器的 IP 地址和子网掩码。该报文被放入 UDP 报文段中,UDP 报文段有被放入 IP 数据报中,最后放入 MAC 帧中。

-

该帧的目的地址是请求主机的 MAC 地址,因为交换机具有自学习能力,之前主机发送了广播帧之后就记录了 MAC 地址到其转发接口的交换表项,因此现在交换机就可以直接知道应该向哪个接口发送该帧。

-

主机收到该帧后,不断分解得到 DHCP 报文。之后就配置它的 IP 地址、子网掩码和 DNS 服务器的 IP 地址,并在其 IP 转发表中安装默认网关。

2. ARP 解析 MAC 地址

-

主机通过浏览器生成一个 TCP 套接字,套接字向 HTTP 服务器发送 HTTP 请求。为了生成该套接字,主机需要知道网站的域名对应的 IP 地址。

-

主机生成一个 DNS 查询报文,该报文具有 53 号端口,因为 DNS 服务器的端口号是 53。

-

该 DNS 查询报文被放入目的地址为 DNS 服务器 IP 地址的 IP 数据报中。

-

该 IP 数据报被放入一个以太网帧中,该帧将发送到网关路由器。

-

DHCP 过程只知道网关路由器的 IP 地址,为了获取网关路由器的 MAC 地址,需要使用 ARP 协议。

-

主机生成一个包含目的地址为网关路由器 IP 地址的 ARP 查询报文,将该 ARP 查询报文放入一个具有广播目的地址(FF:FF:FF:FF:FF:FF)的以太网帧中,并向交换机发送该以太网帧,交换机将该帧转发给所有的连接设备,包括网关路由器。

-

网关路由器接收到该帧后,不断向上分解得到 ARP 报文,发现其中的 IP 地址与其接口的 IP 地址匹配,因此就发送一个 ARP 回答报文,包含了它的 MAC 地址,发回给主机。

3. DNS 解析域名

-

知道了网关路由器的 MAC 地址之后,就可以继续 DNS 的解析过程了。

-

网关路由器接收到包含 DNS 查询报文的以太网帧后,抽取出 IP 数据报,并根据转发表决定该 IP 数据报应该转发的路由器。

-

因为路由器具有内部网关协议(RIP、OSPF)和外部网关协议(BGP)这两种路由选择协议,因此路由表中已经配置了网关路由器到达 DNS 服务器的路由表项。

-

到达 DNS 服务器之后,DNS 服务器抽取出 DNS 查询报文,并在 DNS 数据库中查找待解析的域名。

-

找到 DNS 记录之后,发送 DNS 回答报文,将该回答报文放入 UDP 报文段中,然后放入 IP 数据报中,通过路由器反向转发回网关路由器,并经过以太网交换机到达主机。

4. HTTP 请求页面

-

有了 HTTP 服务器的 IP 地址之后,主机就能够生成 TCP 套接字,该套接字将用于向 Web 服务器发送 HTTP GET 报文。

-

在生成 TCP 套接字之前,必须先与 HTTP 服务器进行三次握手来建立连接。生成一个具有目的端口 80 的 TCP SYN 报文段,并向 HTTP 服务器发送该报文段。

-

HTTP 服务器收到该报文段之后,生成 TCP SYN ACK 报文段,发回给主机。

-

连接建立之后,浏览器生成 HTTP GET 报文,并交付给 HTTP 服务器。

-

HTTP 服务器从 TCP 套接字读取 HTTP GET 报文,生成一个 HTTP 响应报文,将 Web 页面内容放入报文主体中,发回给主机。

-

浏览器收到 HTTP 响应报文后,抽取出 Web 页面内容,之后进行渲染,显示 Web 页面。

HTTPS

对称加密和非对称加密

-

密钥:通常是一个字符串或数字,进行加密/解密算法时使用。

-

非对称加密算法(公钥加密):加密和解密使用不同的密钥。一般用rsa算法生成一对公钥和私钥。

公开密钥所有人都可以获得,通信发送方获得接收方的公开密钥之后,就可以使用公开密钥进行加密,接收方收到通信内容后使用私有密钥解密。

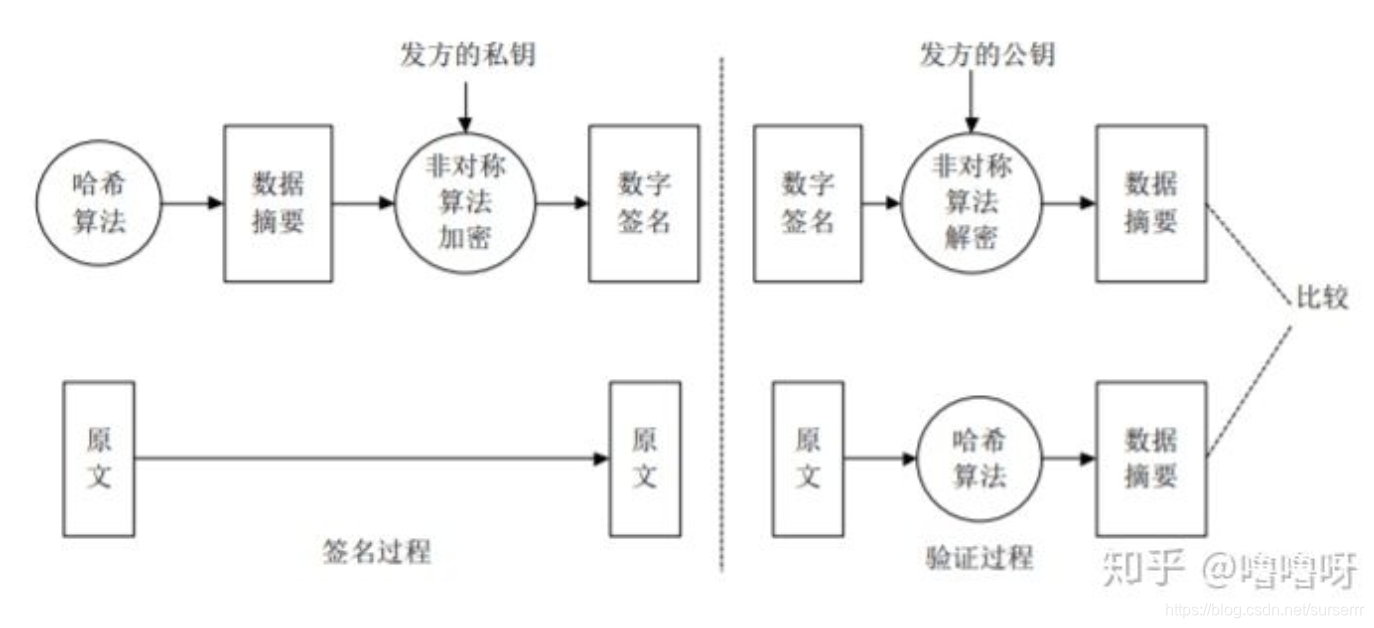

非对称密钥除了用来加密,还可以用来进行签名。通信发送方使用其私有密钥进行签名,通信接收方使用发送方的公开密钥对签名进行解密,就能判断这个签名是否正确。

优点:可以更安全地将公开密钥传输给通信发送方;

缺点:运算速度慢。

公钥加密后只能由私钥解密;私钥加密后只能由公钥解密。 -

对称加密算法(私钥加密):加密使用的密钥和解密使用的密钥是同一个密钥。

优点:运算速度快;

缺点:无法安全地将密钥传输给通信方。

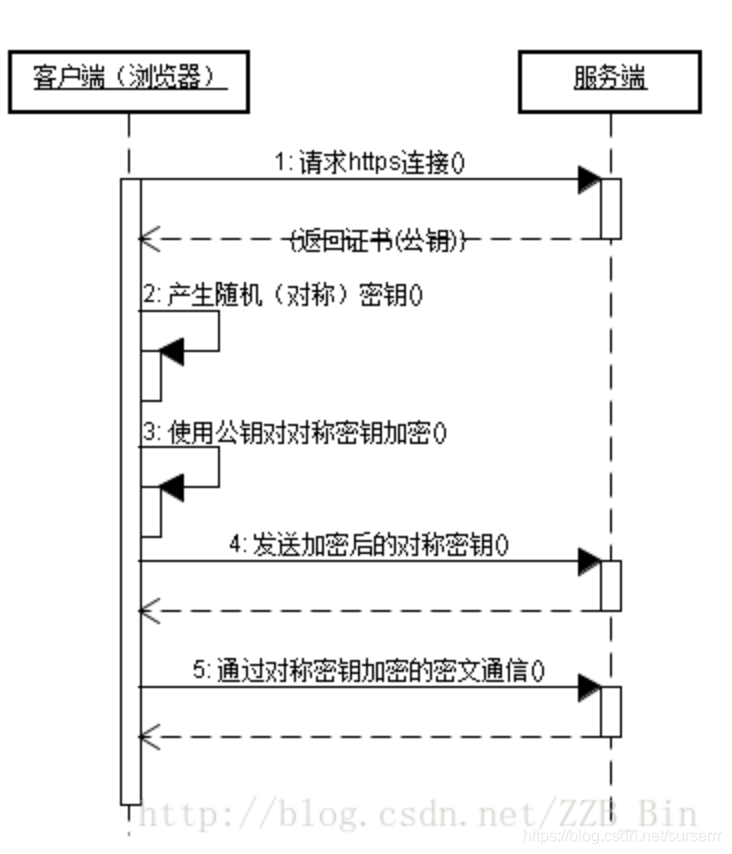

通信过程

- 客户端发起一个http请求,连接到服务器的443端口。

- 服务端把自己的信息以数字证书的形式返回给客户端,证书包含网站地址,加密公钥(使用CA私钥加密),证书颁发机构,失效日期等。

- 客户端验证证书的合法性,包括:证书是否过期,CA 是否可靠,发行者证书的公钥能否正确解开服务器证书的“发行者的数字签名”,服务器证书上的域名是否和服务器的实际域名相匹配;

- 验证完服务端身份后,客户端随机生成一个对称密钥,以公钥加密之后发送给服务端。

- 服务器使用自己的私钥解密,得到对称加密的密钥。之后客户端与服务端可以用这个对称加密算法来加密和解密通信内容了。

总结:非对称加密算法用于在握手过程中加密生成的密码;对称加密算法用于对真正传输的数据进行加密;HASH算法用于验证数据的完整性。

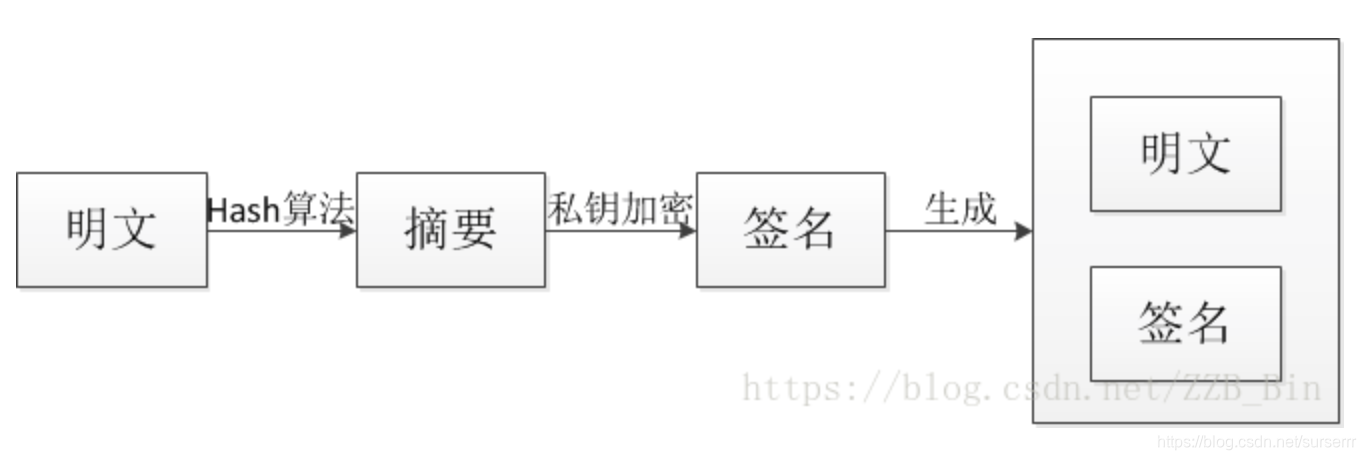

如何验证证书合法性

-

数字证书:数字证书则是由证书认证机构(CA, Certificate Authority)对证书申请者真实身份验证之后,CA对申请人的一些基本信息以及申请人的公钥进行签名后形成的一个数字文件。 一般由服务器向CA购买后部署在服务器上。

数字证书中除了包含加密之后的服务器公钥,权威机构的信息之外,还包含了证书内容的签名,签名计算方法以及证书对应的域名。 -

数字签名:将证书内容(服务器的公钥)通过Hash算法生成摘要,再将摘要用服务器私钥加密后就是签名。

-

客户端验证证书流程:

1.首先使用CA公钥(保存在操作系统中)解密证书,得到服务器的公钥以及证书的数字签名。

2. 使用得到的服务器公钥解密签名,得到摘要1。

3. 使用hash算法计算出公钥的摘要2,对比1和2。如果一样,表示证书一定是服务器下发的,没有被中间人篡改过。

证明证书没有被篡改:因为中间人虽然有权威机构的公钥,能够解析证书内容并篡改,但是篡改完成之后中间人需要将证书重新加密,但是中间人没有权威机构的私钥,无法加密,强行加密只会导致客户端无法解密,如果中间人强行乱修改证书,就会导致证书内容和证书签名不匹配。所以证书签名就能判断证书是否被篡改。

证明证书没有被掉包:中间人同样可以向权威机构申请一份证书,然后在服务器给客户端下发证书的时候劫持原证书,将自己的假证书下发给客户端,客户端收到之后依然能够使用权威机构的公钥解密证书,并且证书签名也没问题。但是这个时候客户端还需要检查证书中的域名和当前访问的域名是否一致。如果不一致,会发出警告!

HTTP和HTTPS有什么区别?

- 端口不同:HTTP使用的是80端口,HTTPS使用443端口;

- HTTP(超文本传输协议)信息是明文传输,HTTPS运行在SSL(Secure Socket Layer)之上,添加了加密和认证机制,更加安全;

- HTTPS由于加密解密会带来更大的CPU和内存开销;

- HTTPS通信需要证书,一般需要向证书颁发机构(CA)购买

本文详细介绍了网络协议中的重要组成部分,包括动态主机配置协议DHCP的工作流程,域名系统DNS的查询过程,文件传送协议FTP的连接方式,常用端口的用途,以及Web页面请求的全过程。此外,还深入探讨了HTTPS的安全机制,包括对称加密和非对称加密,以及如何验证证书的合法性。

本文详细介绍了网络协议中的重要组成部分,包括动态主机配置协议DHCP的工作流程,域名系统DNS的查询过程,文件传送协议FTP的连接方式,常用端口的用途,以及Web页面请求的全过程。此外,还深入探讨了HTTPS的安全机制,包括对称加密和非对称加密,以及如何验证证书的合法性。

550

550

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?