文章目录

- Misc

- the_secret_of_snowball

- 每人至少300份

- 解不完的压缩包

- web

- 垫刀之路01: MoeCTF?启动!

- 垫刀之路02: 普通的文件上传

- 垫刀之路03: 这是一个图床

Misc

the_secret_of_snowball

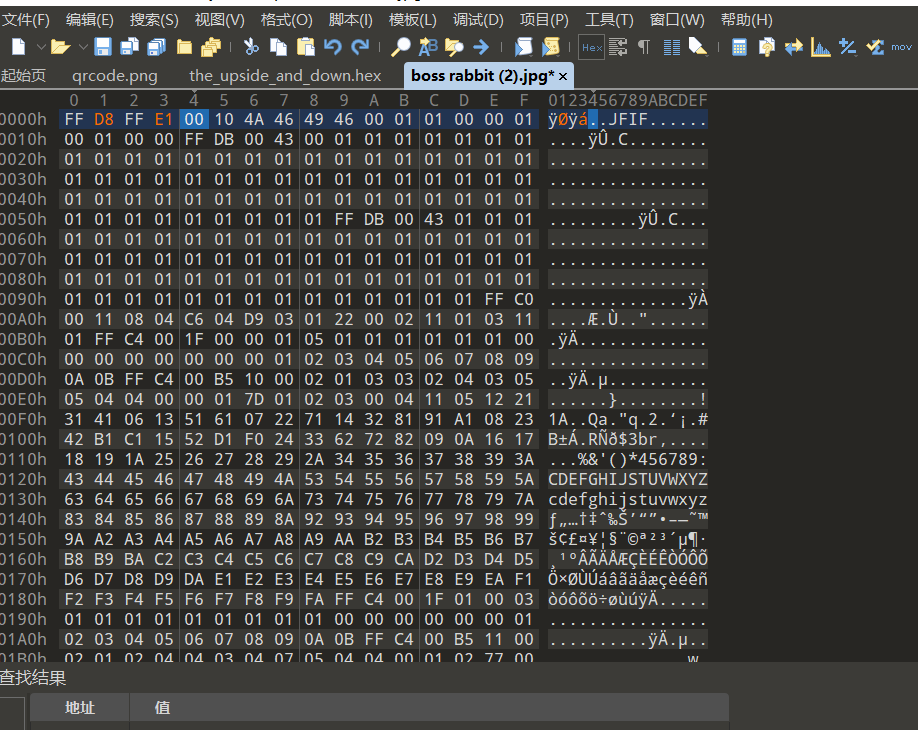

考点:破损文件,010editor查看

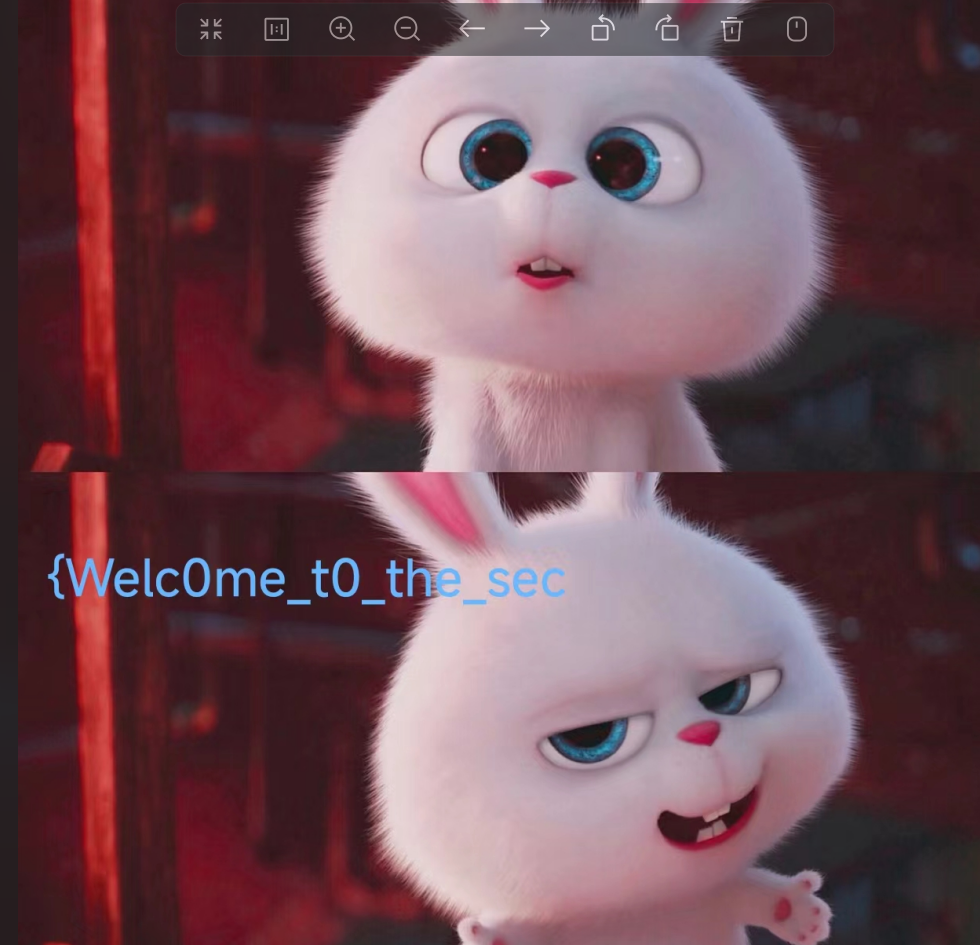

打开文件,是张破损的jpg文件

放进010editor,修改前缀。jpg文件前缀是FF D8 FF E1

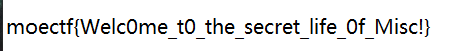

找到一半flag

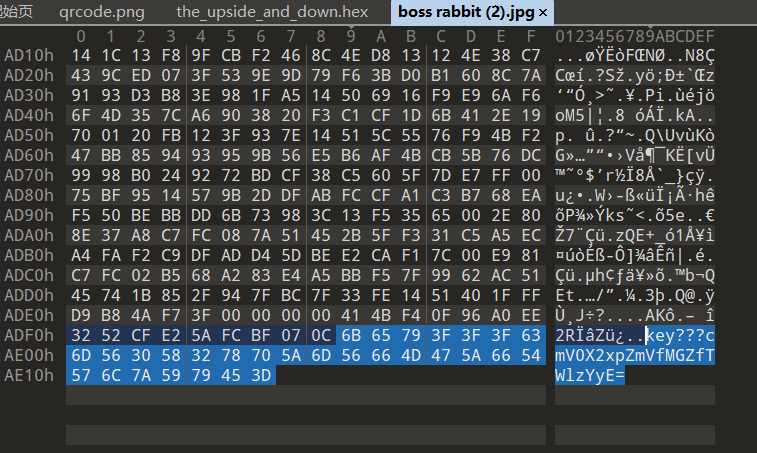

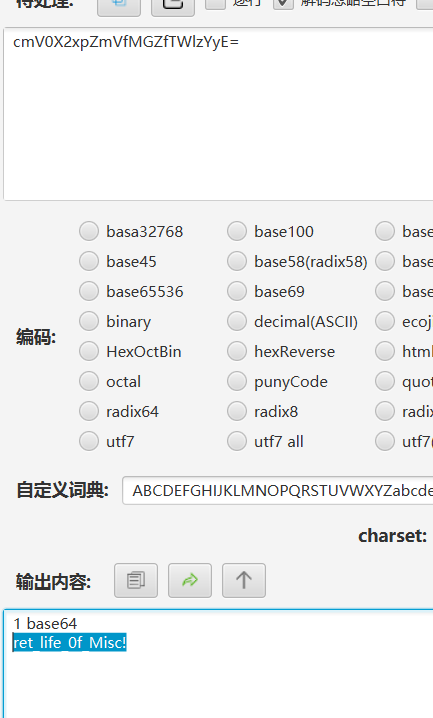

另一半去哪里了呢?在010editor末尾看到了一串特殊密码

进行解密得到另一半

最后合在一起,就是完整的flag。

每人至少300份

考点:二维码拼接

下载文件,是一堆分割的二维码,需要将二维码拼上,在进行扫描,就能看到信息。

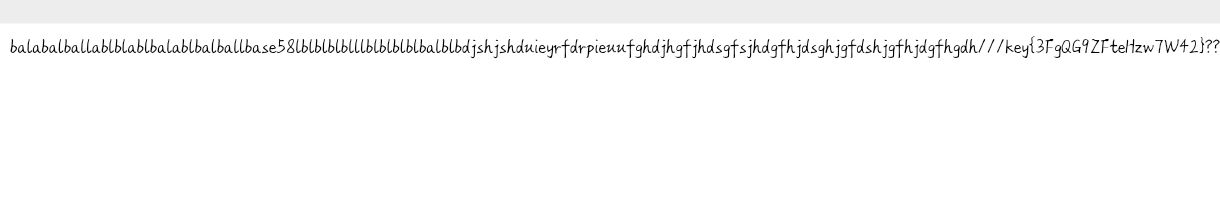

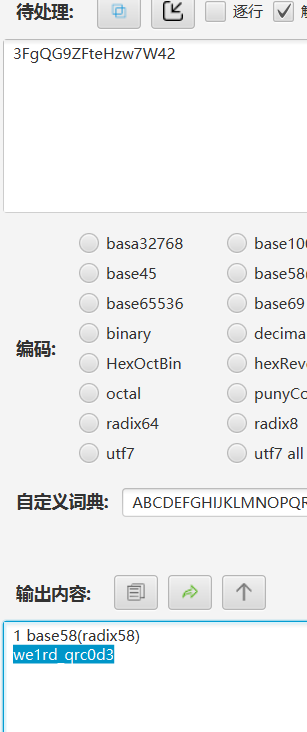

扫出来后是一串字符。

解码得到flag。

解不完的压缩包

考点:压缩包套娃

下载文件,是压缩包套娃,999个压缩包重叠,没有密码,可以手动解压(雾)。

python脚本更快。

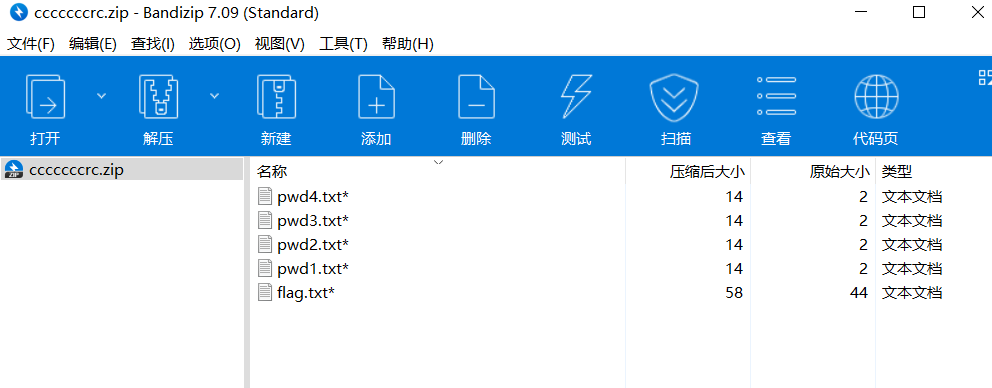

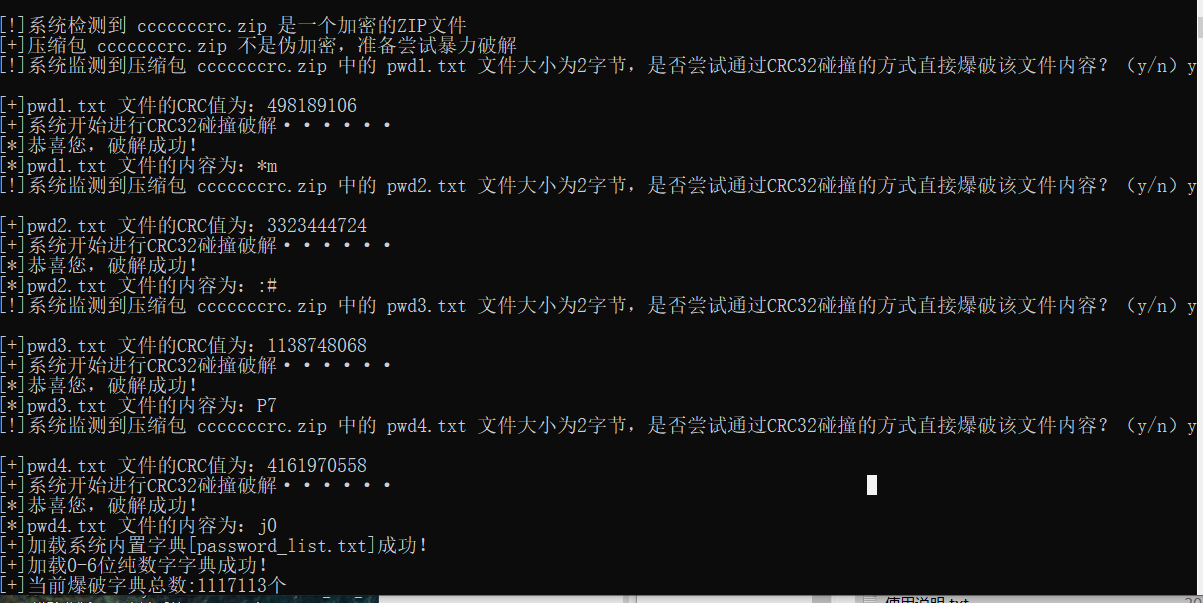

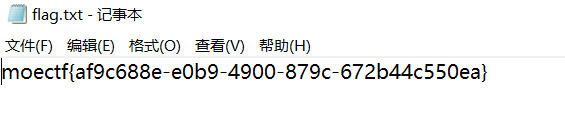

解压完后最后一个压缩包里面有加密文件和flag。

前四个压缩大小和原始大小一样,考虑使用ZipCracker工具的CRC32碰撞提取内容,得到flag.txt的密码,最后得到flag。

web

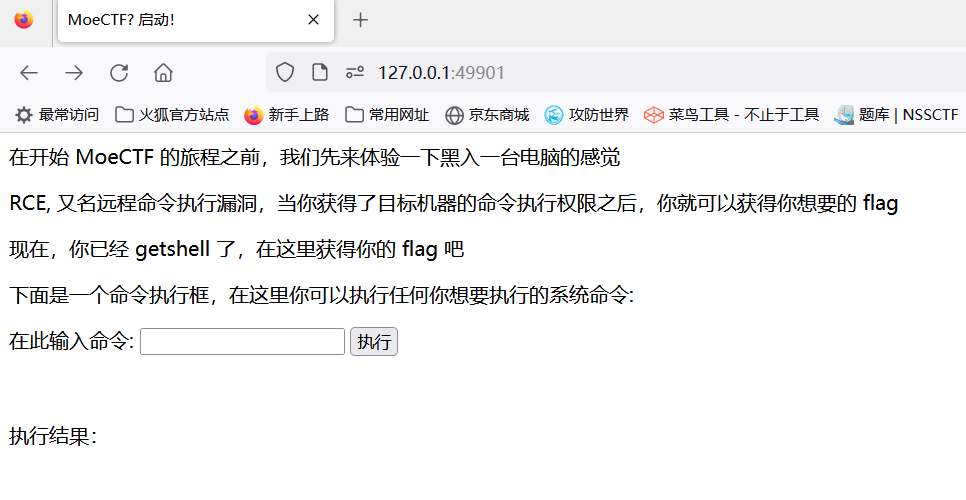

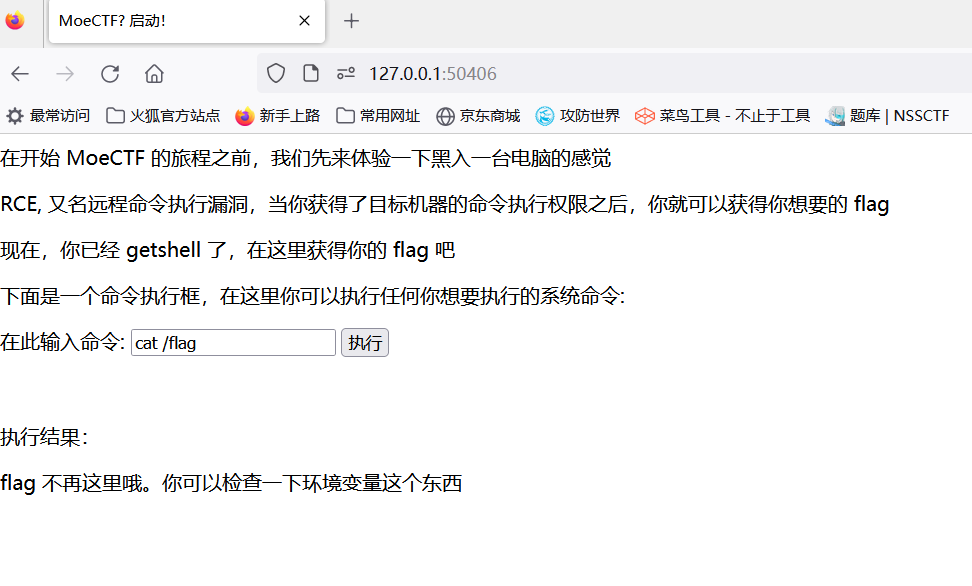

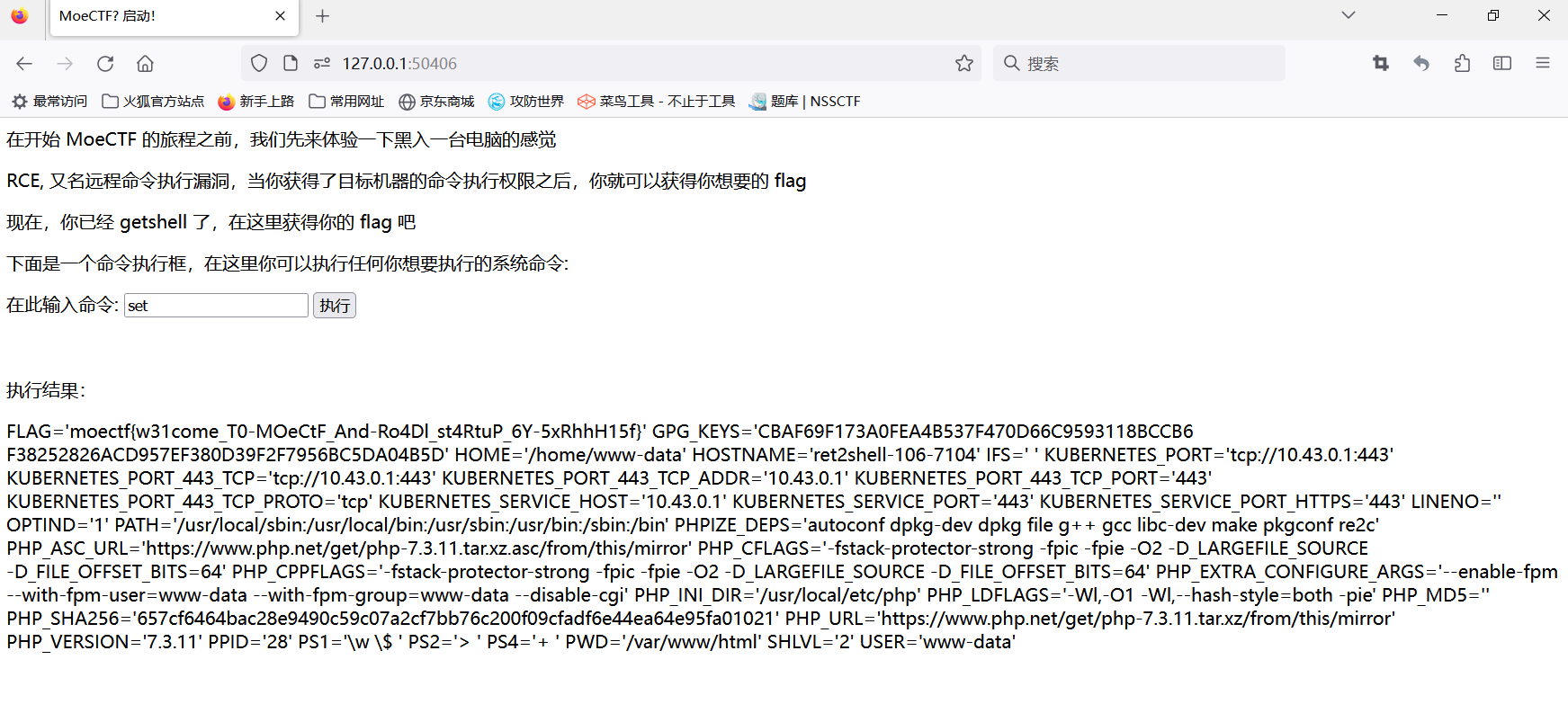

垫刀之路01: MoeCTF?启动!

先直接查看flag。

查看环境变量,执行set命令。出flag。

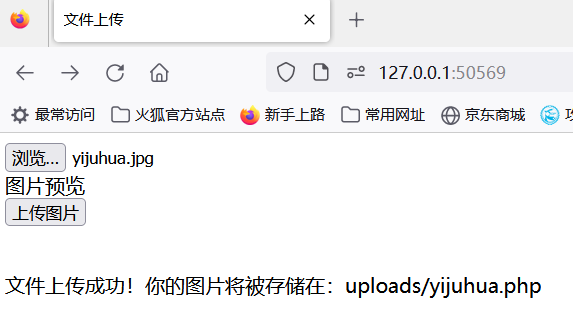

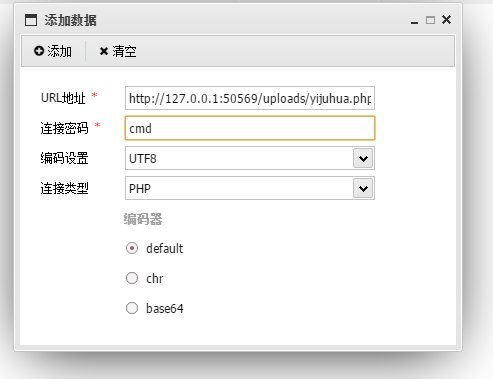

垫刀之路02: 普通的文件上传

考点:文件上传漏洞

随便上传一个一句话木马,用bp抓包将jpg修改成php。

记下位置:

http://127.0.0.1:50569/uploads/yijuhua.php

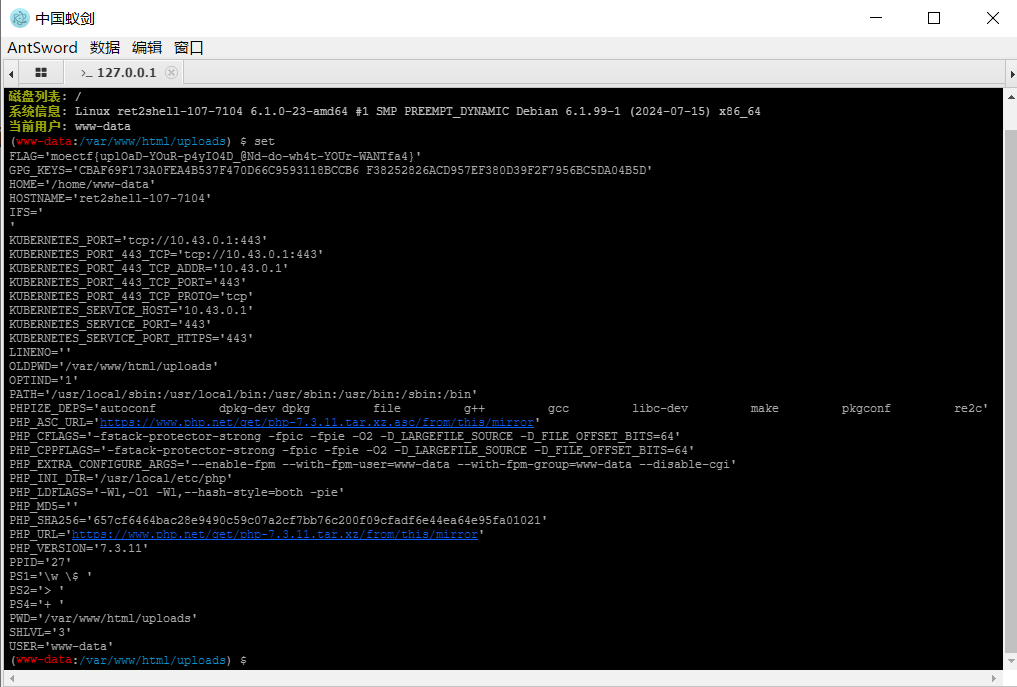

用蚁剑连接:

之后打开虚空终端,输入set查看环境变量,得到flag。

垫刀之路03: 这是一个图床

考点:文件上传漏洞

只是进行了图片限制,只能上传图片类型,解法跟上面垫刀之路02一样。

ps:很久之前做的,就做了这一些题目,然后就没去做了。持续时间太长了,慢慢题都忘记了,仅此wp当作此次比赛的纪念。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?