实验环境

- VMware虚拟化平台

- 两台虚拟机:Windows 10和Kali Linux

- Kali Linux自带工具:nmap、hping3

实验过程

-

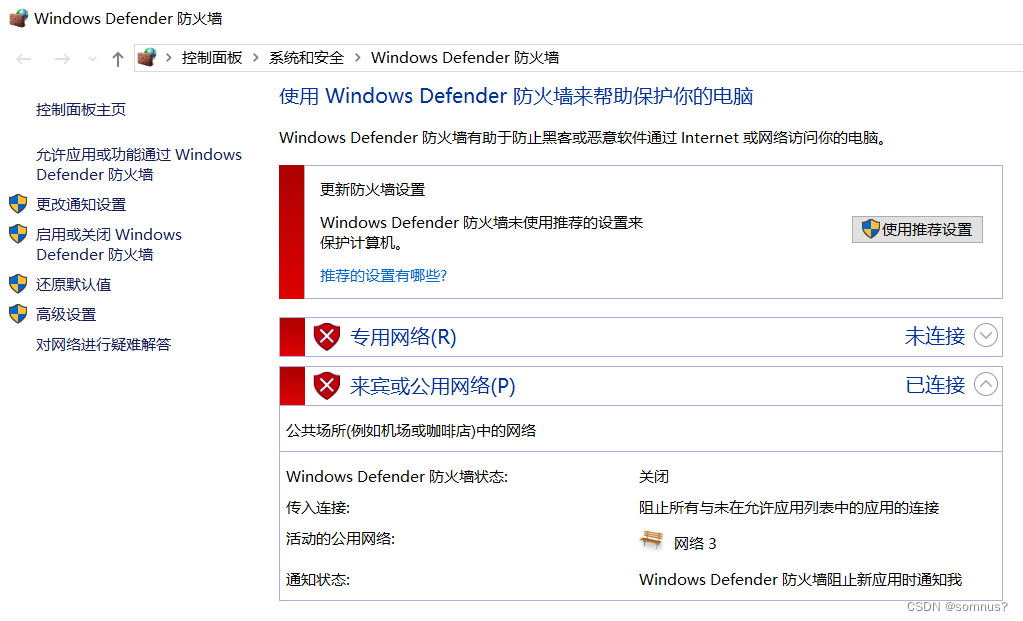

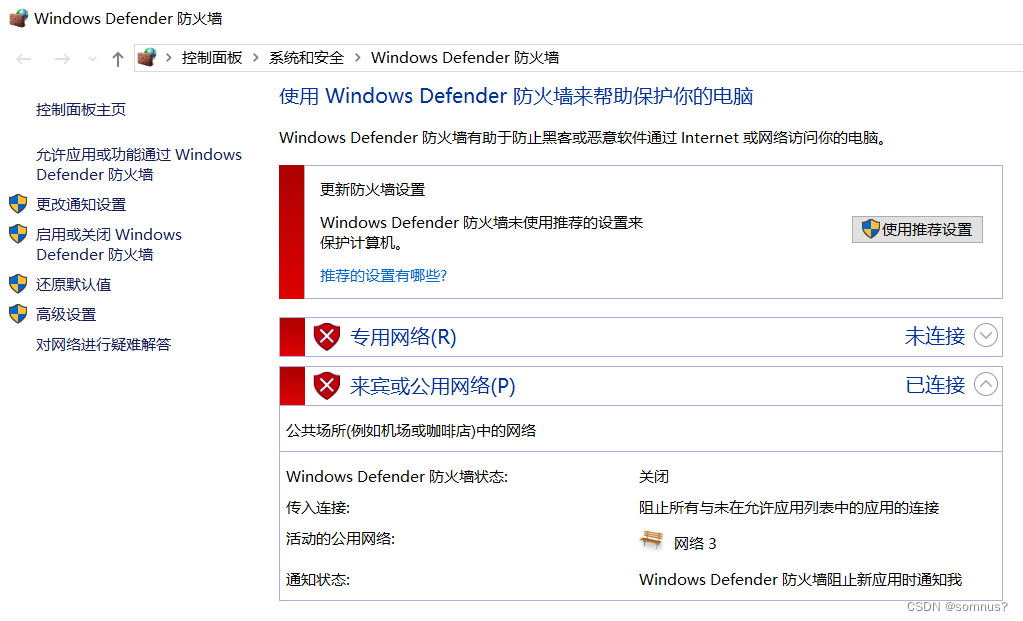

关闭Windows 10防火墙

确保Windows 10操作系统的防火墙已关闭,以便于攻击流量的正常传输。

-

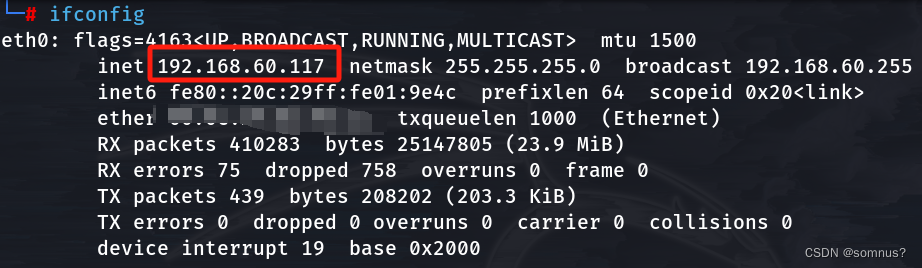

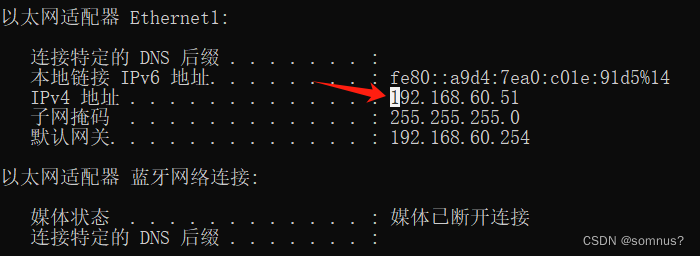

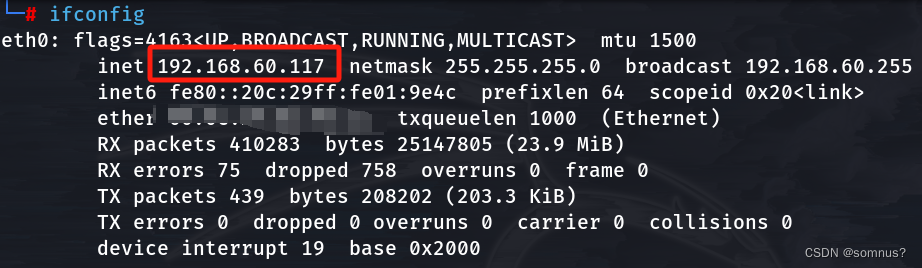

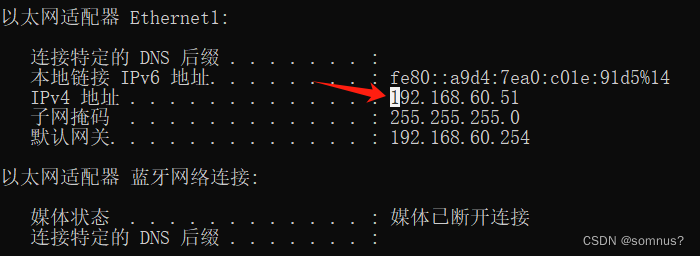

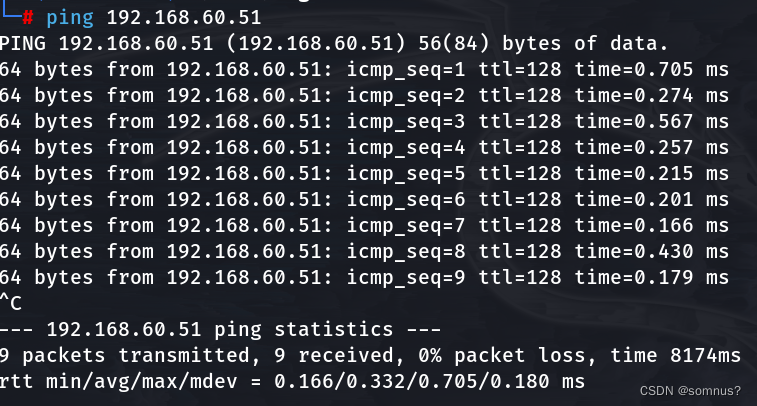

网络设置

确保两台虚拟机处于同一局域网,以确保它们之间的网络通信。

-

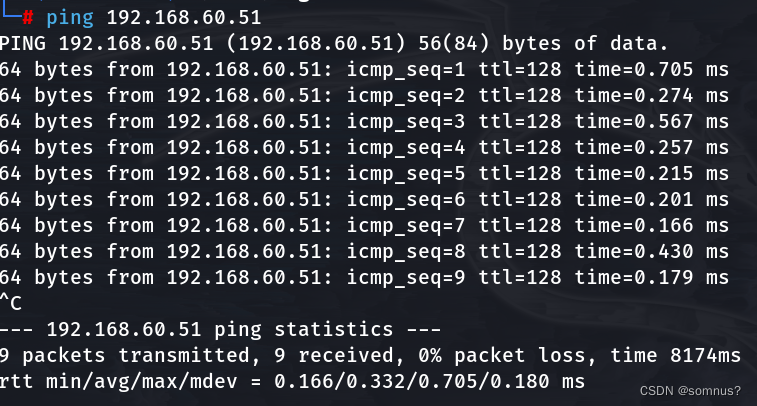

使用nmap进行端口扫描

使用nmap工具对目标IP地址192.168.60.51进行SYN扫描,探测其开放的端口。最终扫描确认目标主机开放了如下端口:

关闭Windows 10防火墙

确保Windows 10操作系统的防火墙已关闭,以便于攻击流量的正常传输。

网络设置

确保两台虚拟机处于同一局域网,以确保它们之间的网络通信。

使用nmap进行端口扫描

使用nmap工具对目标IP地址192.168.60.51进行SYN扫描,探测其开放的端口。最终扫描确认目标主机开放了如下端口: 2474

2474

1338

1338

7240

7240

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?