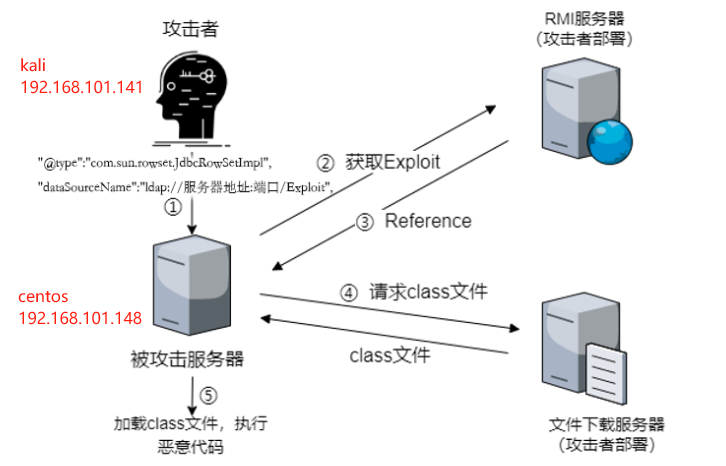

触发过程图

靶场模拟

1、实验环境准备

攻击者

kali(192.168.101.141)

使用工具:marshalsec-0.0.3-SNAPSHOT-all.jar

GitHub - RandomRobbieBF/marshalsec-jar: marshalsec-0.0.3-SNAPSHOT-all compiled on X64

被攻击者

centos7(192.168.101.148)

使用工具:docker

docker-compose

![]()

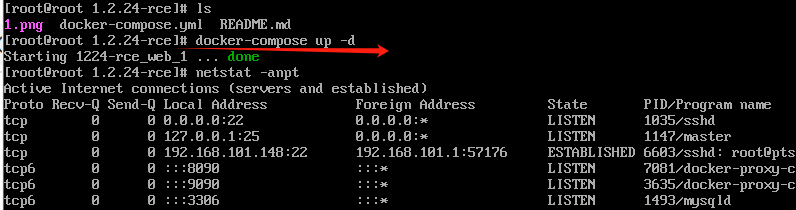

vulhub/fastjson1.2.24-rce

centos进入fastjson/1.2.24-rce目录,开启docker-compose服务,默认开启8090端口

本文详细描述了一个在靶场环境中,通过Fastjson漏洞检测、构造恶意请求并利用Java反弹shell进行攻击的过程,涉及KaliLinux、Docker、marshalsec工具以及LDAP服务器的使用。

本文详细描述了一个在靶场环境中,通过Fastjson漏洞检测、构造恶意请求并利用Java反弹shell进行攻击的过程,涉及KaliLinux、Docker、marshalsec工具以及LDAP服务器的使用。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2302

2302

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?