在CTF里,一些pcapng或pcap文件后缀的数据!

不同的数据包有不同的协议,常见的有HTTP,TCP协议

主要任务是学习Wireshark使用和练习流量分析题目!

简介

是一个网络封包分析软件。网络封包分析软件的功能是获取网络封包,并尽可能显示出最为详细的网络封包资料

icmp

数据包搜索

Ctrl+F

跟踪流

【查找http.request.method==POST】

实战

1.Buuctf【wireshark】

CTRL+f

输入f尝试直接查找【这里有问题,看了别人的教学之后发现类似的题应该选择字符串再搜索,第一次有点问题!!!】直接把类似题放下面一题了!

发现疑似flag

搜索结果太多,浏览无flag

使用过滤器查找

http.request.method==POST

找到!

【更正后此类题做法】:最优解:

1.字符串 2.分组字节流

一定要选择字符串!!!再进行搜索

一定要选择分组字节流!!!再进行搜索

操作后如图!

点中此数据,选择分组字节流!以前都是全选复制到word里面复制粘贴!浪费很多时间!!!

这样直接复制粘贴会节省很多时间!

2.【被嗅探的流量】

使用过滤器查找

http.request.method==POST

找到!

3.数据包中的线索1

公安机关近期截获到某网络犯罪团伙在线交流的数据包,但无法分析出具体的交流内容,聪明的你能帮公安机关找到线索吗? 注意:得到的 flag 请包上 flag{} 提交

打开流量包分析,看HTTP!

有200打开

展开看,发现可能有base64加密

复制所有,base64解密

Base64解码 Base64编码 UTF8 GB2312 UTF16 GBK 二进制 十六进制 解密 - The X 在线工具

打开是一张图片!

这里看了教程有新的方法,直接用wires hark保存为jpg,png,防止打ctf时不能联网或者不用自己的电脑打比赛!

更优解:法二:

法二:先过滤HTTP流,方法不变

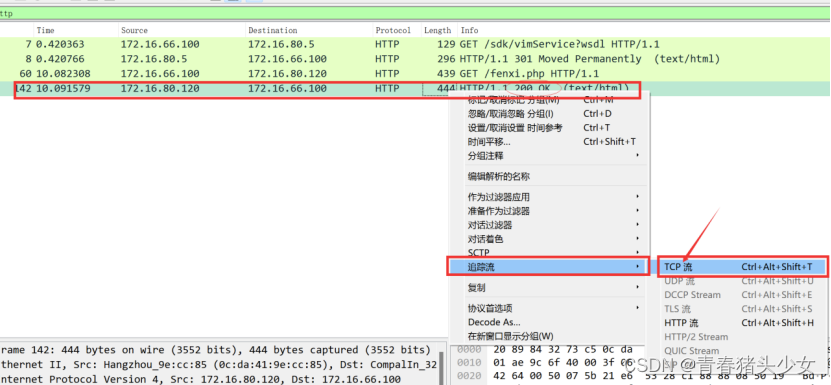

选中200这个右键点击选择追踪流->TCP流

之后弹出数据包!特别清晰!一定要会追踪TCP!

发现是一堆乱码!有点Base64加密的感觉!

补充Base64!

为什么要使用 Base64 编码?

那么为什么要使用 base64 传输图片文件?上文也有提及,因为这样可以节省一个 http 请求。图片的 base64 编码可以算是前端优化的一环。效益虽小,但却缺能积少成多。

说到这里,不得不提的是 CssSprites 技术,后者也是为了减少 http 请求,而将页面中许多细小的图片合并为一张大图。那么图片的 base64 编码和 CssSprites 有什么异同,又该如何取舍呢?

所以,在这里要明确使用 base64 的一个前提,那就是被 base64 编码的图片足够尺寸

只有 3.27KB,已经很小了,但是如果将其制作转化成 base64 编码,生成的 base64 字符串编码足足有 4406 个,也就是说,图片被编码之后,生成的字符串编码大小一般而言都会比原文件稍大一些。即便 base64 编码能够被 gzip 压缩,压缩率能达到 50% 以上,想象一下,一个元素的 css 样式编写居然超过了 2000个 字符,那对 css 整体的可读性将会造成十分大的影响,代码的冗余使得在此使用 base64 编码将得不偿失。

那么,是不是表示 base64 编码无用武之地呢?不然。当页面中的图片满足以下要求,base64 就能大显生手。

摘自:https://www.cnblogs.com/conlin/p/14356120.html

base64编码特征:

Base64是一种常用的编码方式,它将二进制数据转换为可打印的ASCII字符,Base64编码特征:

1. 字符集:Base64编码使用了64个字符来表示二进制数据,包括A-Z(26个大写字母)、a-z(26个小写字母)、0-9(10个数字),以及两个额外的字符+和/。有时候也会使用=字符作为填充。

2. 编码方式:Base64将每3个字节(24位)的数据编码为4个ASCII字符。如果数据不足3个字节,会进行填充。

3. 可打印性:Base64编码后的数据只包含可打印的ASCII字符,因此可以在文本协议中安全地传输和存储。

4. 字符长度:Base64编码后的字符串长度通常会比原始数据稍长,因为每3个字节的数据会被编码为4个字符。填充字符=的出现取决于数据长度是否能被3整除。

5. 逆向转换:Base64编码是可逆的,可以将编码后的数据解码回原始的二进制数据。

6. 应用场景:Base64常用于将二进制数据转换为文本格式,例如在电子邮件中传输二进制附件、在URL中传递二进制数据、或将二进制数据存储在文本文件中。

需要注意的是,Base64编码并不是一种加密算法,它只是一种将二进制数据转换为文本数据的编码方式。编码后的数据仍然可以被解码回原始的二进制形式。

原文链接:https://blog.youkuaiyun.com/agrilly/article/details/131840879

主要是找字母数字/+和等号后缀!!!

右键选择->显示分组字节

分组字节显示下面选择解码为:Base64

解码之后发现这个是JEIF开头,很明显是JPG图像的前缀,这里在刷过杂项那些图像隐写时会比较明显,这里后面补充一下常见的开头!

选择下面这里显示为:图像

然后就可以看到flag啦!比上面那个方法高效聪明得多!重要的是不用在线网站,为线下内网ctf提供了解法!

4240

4240

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?