回来了,看了一下原来是JPG!!!

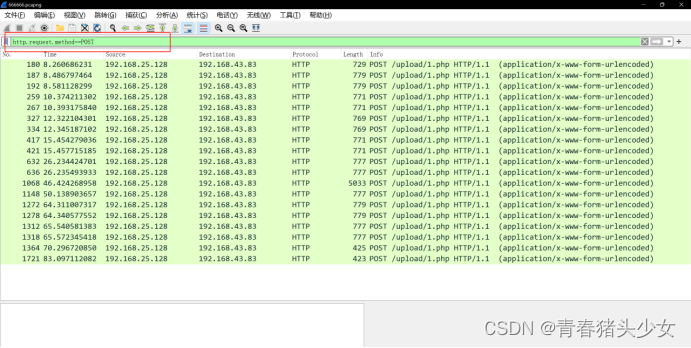

重新开始理一下思路->先普通cf无果之后过滤流->查找POST

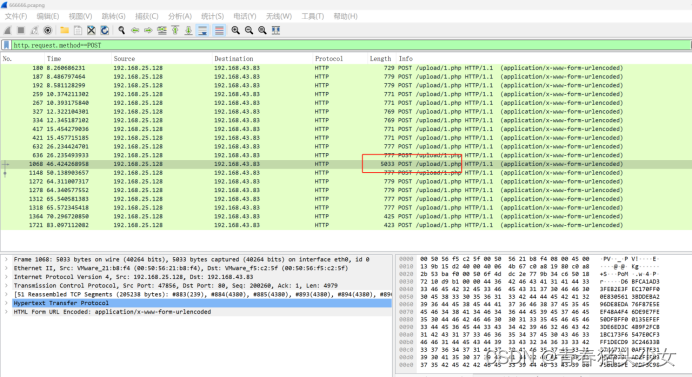

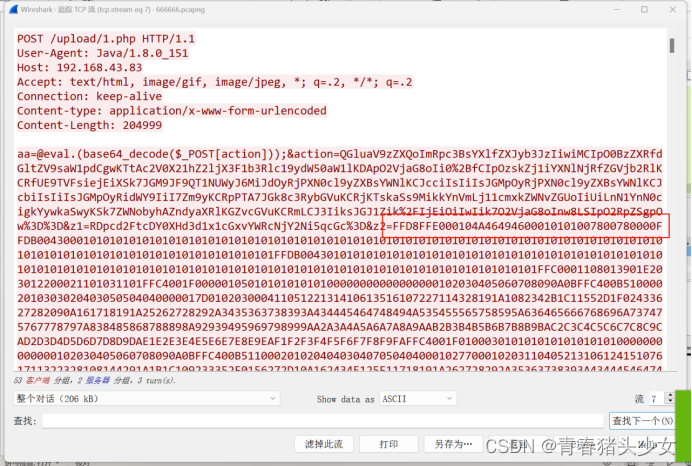

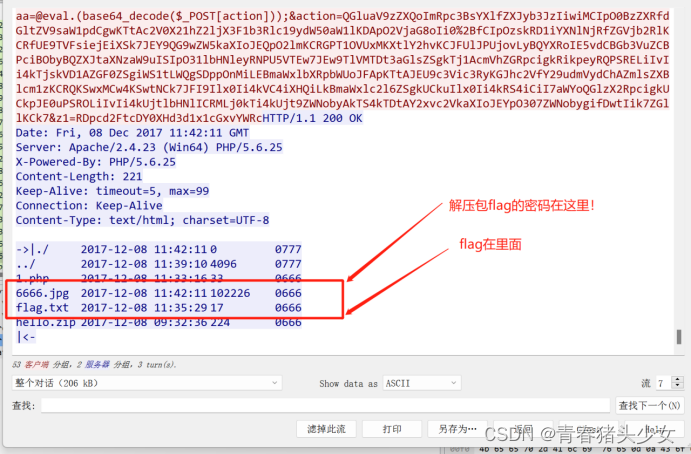

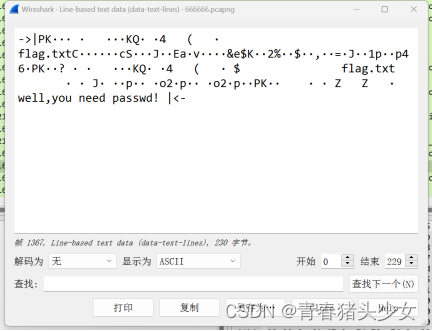

然后一个一个查找TCP流->最终在TCP7那里找到正确一大堆数据!这里就是正确的!

刚刚重新看了一下!完全不需要一个一个找!其中这个流的长度一看就很有问题所以找他才对。

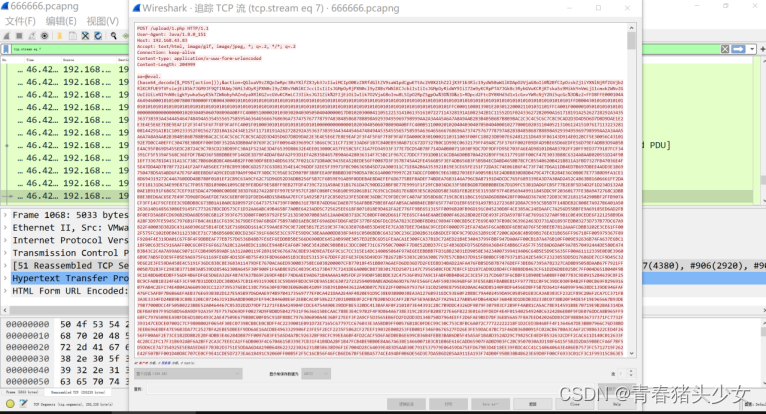

直接追踪他的TCP,发现了JPG头!

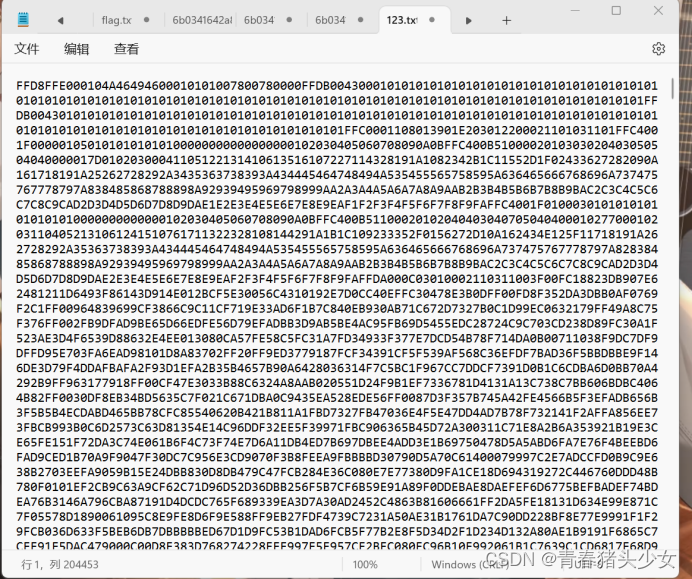

JPG头是FFD8FFE0--

尾巴是FFD9

确定这个肯定是JPG!

找到这一步就把这个疑似的JPG复制粘贴出来!

将它复制粘贴在一个新建的txt文件里面!

本来想直接改后缀的,偷个懒,嘻嘻发现不行

用脚本写进去吧!脚本马上补充一下

import struct

a = open("1.txt", "r") # 十六进制数据文件

lines = a.read()

res = [lines[i:i + 2] for i in range(0, len(lines), 2)]

with open("res.jpg", "wb") as f:

for i in res:

s = struct.pack('B', int(i, 16))

f.write(s)

还有一个简单的

s='填写16进制数据'

import binascii

out=open('2.jpg','wb')

out.write(binascii.unhexlify(s))

out.close()

我看的第一个兄弟是用的脚本,感觉比赛的时候万一不能用自己电脑完全写不出来!又参考了一个兄弟!直接用010editor就可以导入!我丢真聪明~~~

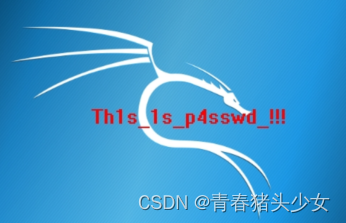

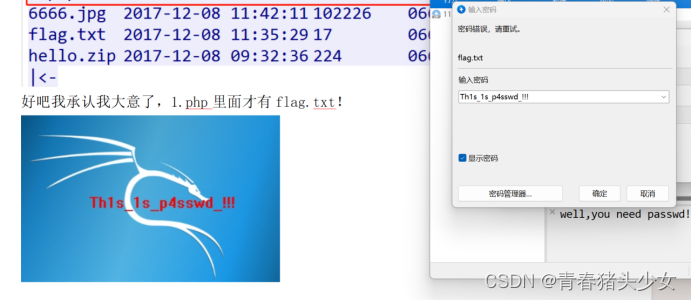

这里又有发现,我的原思路是找到了这个flag.txt然后做文章,但是卡住了,看到别人是找的jpg那个就否定了自己的,现在发现两个都有用!这两个文件都要分支出来!厚礼谢。

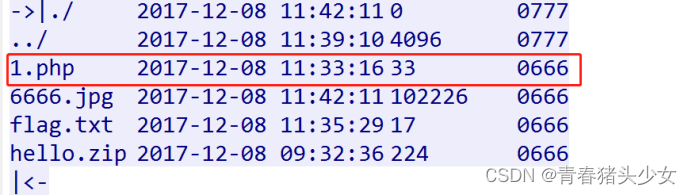

好吧我承认我大意了,1.php里面才有flag.txt!

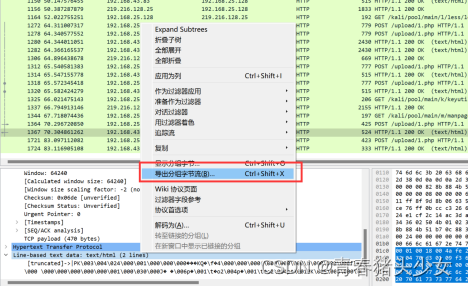

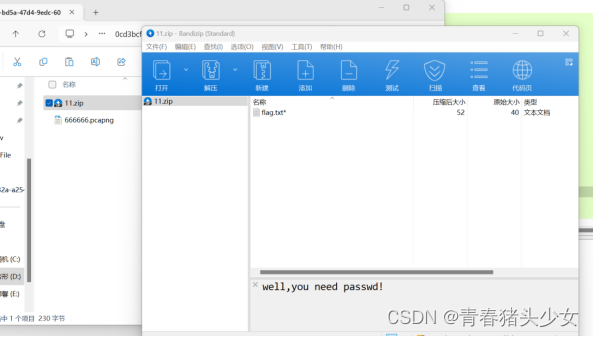

这里有个疑问,为什么就在这里,很怪!这里直接导出分组字节流!又学到一个导出压缩包方法

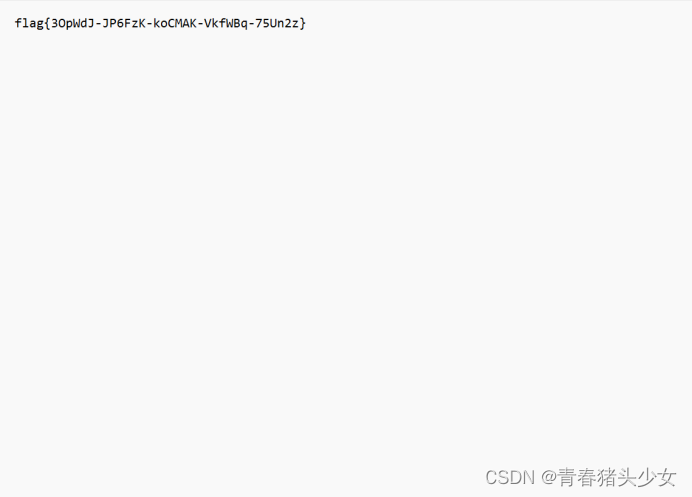

这里的密码就直接用刚刚那边图片里面的!这题真的牛逼,环环相扣!

本文讲述了作者在解决技术问题时,通过分析TCP流追踪到JPG头部,使用Python脚本和010Editor工具处理十六进制数据,发现两个线索(flag.txt和JPG)的重要性,最终解码并提取关键信息的过程。

本文讲述了作者在解决技术问题时,通过分析TCP流追踪到JPG头部,使用Python脚本和010Editor工具处理十六进制数据,发现两个线索(flag.txt和JPG)的重要性,最终解码并提取关键信息的过程。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?