事先声明,本文只用来学习交流,不参与以任何商业形式的活动。本文不会出现flag。

web40

源码

发现过滤了所有数字,以及大部分的字符,但仔细观察可以发现,括号是中文的括号,因此我们可以利用这点,来进行无参RCE

发现过滤了所有数字,以及大部分的字符,但仔细观察可以发现,括号是中文的括号,因此我们可以利用这点,来进行无参RCE

可以利用p神的无参数RCE来做,利用localeconv()函数来做,也可以用异或和取反来做。

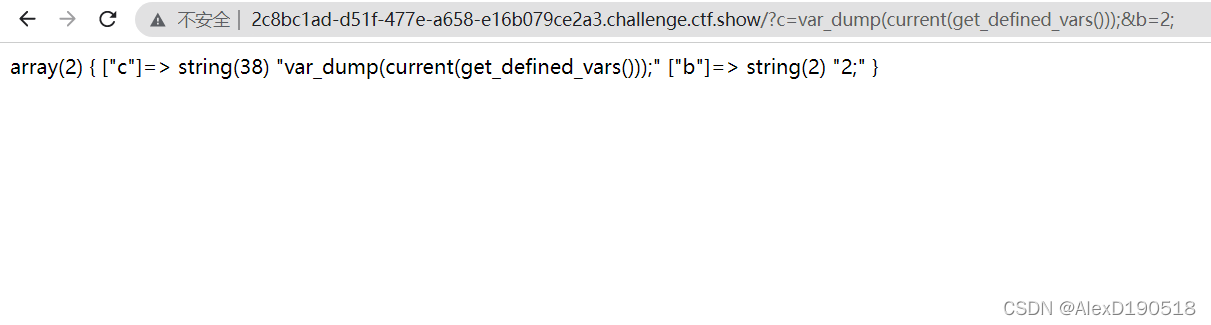

我这边用的是get_defined_vars()函数。

get_defined_vars():返回由所有已定义变量所组成的数组

因此我们可以

发现一堆乱七八糟的

利用current函数将回显的东西显示与我们相关

然后随便定义一个变量,发现会回显会多出来自定义的变量,并且自定义的变量在最后面,

我们可以用end函数来指定最后的变量,用system()函数来执行系统命令

最终获取flag

web41

这题把自增异或跟取反都给过滤了,本人技术有限,此题不会

web42

此题有很多方法绕过,比如 ; ,%0a,&&(&记得编码)等,都能绕过,

这篇博客详细记录了CTF比赛中关于Web安全的40道题目,主要涉及系统命令执行的漏洞利用。作者通过各种方法绕过过滤,如利用localeconv(), get_defined_vars(), %0a, %09, ?等字符,以及tac, nl, paste等命令,逐步解决每个问题。尽管有些题目存在困难,如Web41和Web56,但作者提供了创新的解题思路。文章强调学习交流目的,未透露具体flag。"

7874092,1317750,BoneCP数据库连接池配置与性能优势,"['数据库连接池', 'BoneCP', 'Oracle数据库', '性能优化', '配置示例']

这篇博客详细记录了CTF比赛中关于Web安全的40道题目,主要涉及系统命令执行的漏洞利用。作者通过各种方法绕过过滤,如利用localeconv(), get_defined_vars(), %0a, %09, ?等字符,以及tac, nl, paste等命令,逐步解决每个问题。尽管有些题目存在困难,如Web41和Web56,但作者提供了创新的解题思路。文章强调学习交流目的,未透露具体flag。"

7874092,1317750,BoneCP数据库连接池配置与性能优势,"['数据库连接池', 'BoneCP', 'Oracle数据库', '性能优化', '配置示例']

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1525

1525

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?