pwnable-----mistack和shellshock

pwnable

- 看源码

#include <stdio.h>

#include <fcntl.h>

#define PW_LEN 10

#define XORKEY 1

void xor(char* s, int len){

int i;

for(i=0; i<len; i++){

s[i] ^= XORKEY;

}

}

int main(int argc, char* argv[]){

int fd;

if(fd=open("/home/mistake/password",O_RDONLY,0400) < 0){

printf("can't open password %d\n", fd);

return 0;

}

printf("do not bruteforce...\n");

sleep(time(0)%20);

char pw_buf[PW_LEN+1];

int len;

if(!(len=read(fd,pw_buf,PW_LEN) > 0)){

printf("read error\n");

close(fd);

return 0;

}

char pw_buf2[PW_LEN+1];

printf("input password : ");

scanf("%10s", pw_buf2);

// xor your input

xor(pw_buf2, 10);

if(!strncmp(pw_buf, pw_buf2, PW_LEN)){

printf("Password OK\n");

system("/bin/cat flag\n");

}

else{

printf("Wrong Password\n");

}

close(fd);

return 0;

}

- 分析

只有最后的if语句为真才执行system函数,才能get flag

流程:从password中读取10个字节,然后自己输入10个字节,与十个1的抑或之后,比较手动输入的和password输入的,如果相等就输出flag

根据题目的提示,是操作符优先级的问题。

if(fd=open("/home/mistake/password",O_RDONLY,0400)< 0)

这句代码中,<的优先级大于=,所以先进行比较,后进行赋值,而open打开一个文件,任何情况下返回都不会小于0,因此比较之后就等于0,fd=0了,对read函数来说,fd=0就是从标准输入读入,因此实际上buf1就是用户自己输入的10个字节。所以就简单了。

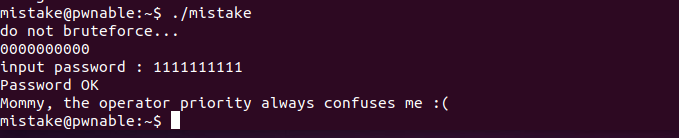

先输入10个0

因为0000000000 ^ 1111111111 = 1111111111

所以在input password再输入1111111111

这样就满足了strncmp的判断

shellshock

- 发现这源代码没有什么可以读的,仔细审题后发现多了个bash,查看资料后发现这是一个 破壳 的漏洞。

- 这是我发现写的不错的解题思路和漏洞信息

- 最后就能cat flag

总结:还是太年轻,有很多地方都没有想到。

1284

1284

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?