横向移动检测之远程访问——映射网络共享

1.1 介绍

在横向移动过程,攻击者通常会使用net.exe将远程主机的共享C$或ADMIN$映射到本地,从而对远程资源进行访问。

通过对源和目的的事件日志,注册表,文件系统进行分析,可以获得对资源的访问时间,客户端IP地址,访问的具体资源,使用的账户等信息,从而对横向移动过程进行溯源。

环境

- 源:192.168.49.155

- 目的:192.168.49.144

映射网络共享的命令如下:

net use z: \\host\c$ /user:domain\username <passwd>

首先在目的端建立文件夹C:\test并设置为共享:

将远程test共享目录映射到本地:

net use z: \\192.168.49.144\test /user:victim <password>

1.2 映射网络共享-源

1.2.1 事件日志

- security.evtx

- 4648,试图使用显式凭据登录,记录当前登录的用户,登录指定的用户名,目标主机名/IP,及进程名。

在下图中,当前登录的用户名为attacker,映射网络共享时使用的登录凭证为victim,目标服务器名为victim-pc,时间为2019-09-07 10:33:47:

- Microsoft-Windows-SmbClient%4Security.evtx

- 31001,登录失败,记录目标主机名,登录失败的用户名,登录失败的原因代码(如错误的密码)。【测试过程win7未记录到该日志,win10存在该日志】

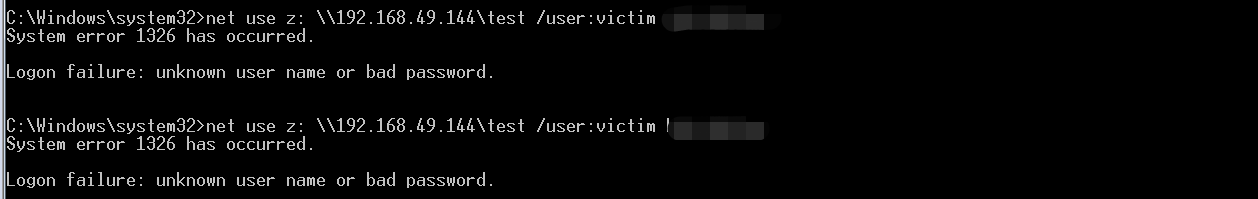

使用错误的密码进行登录:

在下图中,使用smb认证的目标服务器为192.168.49.144,进行认证的时间为2019-09-05 22:19:09:

1.2.2 注册表

- MountPoints-远程映射的共享

- 远程映射的共享的挂载点会记录在C:\Users<Username>\NTUSER.DAT文件中,注册表中对应的位置为NTUSRE\Software\Microsoft\Windows\CurrentVersion\Explorer\MountPoint2。

首先查看注册表,可以看到对应的挂载点名称:

本文详细介绍了横向移动检测中的远程访问,特别是如何通过分析源和目的端的事件日志、注册表和文件系统来追踪攻击者映射网络共享的行为。通过举例说明了如何查看和理解security.evtx中的关键事件,以及如何利用注册表和文件系统的痕迹进行溯源。此外,还提到了Shellbags、ShimCache和Prefetch等系统记录在检测中的作用。

本文详细介绍了横向移动检测中的远程访问,特别是如何通过分析源和目的端的事件日志、注册表和文件系统来追踪攻击者映射网络共享的行为。通过举例说明了如何查看和理解security.evtx中的关键事件,以及如何利用注册表和文件系统的痕迹进行溯源。此外,还提到了Shellbags、ShimCache和Prefetch等系统记录在检测中的作用。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?