声明:本文介绍的内容仅用于学习和研究目的,请勿用做非法用途。

如果管理员未正确地配置计划任务或者未正确配置计划任务脚本的权限,则可能被利用获得root权限。主要考虑下面几点:

1、任何cron中的脚本或二进制可写?

2、可以修改cron文件自身?

3、cron.d目录可写?

cron 计划任务通常以root权限运行。如果我们可以成功修改cron jobs中定义的任何脚本或二进制,则可以root权限执行任意代码。

- 利用配置不当的cron jobs获得root访问

查看ron.d下的计划任务,发现logrotate:

ls -alR /etc/cron*

查看logrotate内容:

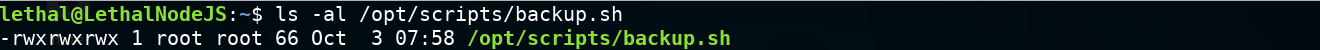

发现其中有个backup.sh脚本,查看权限

查看/opt/scripts/backup.sh权限,发现可读写:

find / -perm -2 -type f 2>/dev/null

因此任何写入到/opt/scripts/backup.sh的内容将以root执行

本文探讨了如何利用未正确配置的Linux计划任务(cron)获取root权限。主要内容包括检查cron脚本和二进制文件的可写性,通过修改如logrotate等脚本,以及利用可写目录创建并执行带有suid位的文件来实现权限提升。同时,文章提到了防止此类攻击的安全措施,如限制脚本和cron文件的写权限。

本文探讨了如何利用未正确配置的Linux计划任务(cron)获取root权限。主要内容包括检查cron脚本和二进制文件的可写性,通过修改如logrotate等脚本,以及利用可写目录创建并执行带有suid位的文件来实现权限提升。同时,文章提到了防止此类攻击的安全措施,如限制脚本和cron文件的写权限。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1219

1219

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?